|

Teraz, kiedy już wiemy jak zainstalować AutoScan Network, zobaczymy, jak go skonfigurować i jak wykryć intruzów w naszej sieci, niezależnie od tego, czy jest to sieć przewodowa, czy bezprzewodowa. |

Zanim przejdę dalej, chciałbym wyjaśnić, że chociaż jest już w wersji 1.50, nadal istnieją rzeczy do ulepszenia w działaniu AutoScan Network. Kilka przykładów: za każdym razem, gdy uruchamiasz kreatora dodawania nowej sieci, otwiera się zamiast wyświetlać ostatni skan, co jest dość denerwujące; możliwe jest również, że podczas jednego skanowania wykryje komputer lub urządzenie, ale nie wykrywa tego w następnym.

Mając nadzieję, że wkrótce się poprawi, zajmiemy się tym, co nas teraz interesuje: skanowaniem naszej sieci i wykrywaniem intruzów.

Kroki, aby przeskanować naszą sieć, są następujące:

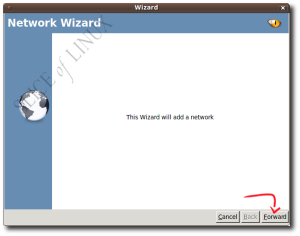

- Za każdym razem, gdy uruchamiamy AutoScan Netwowrk, otwiera się kreator, aby skonfigurować drobne szczegóły dotyczące sieci, którą będziemy skanować. Na pierwszym ekranie wszystko, co musimy zrobić, to kliknąć Naprzód.

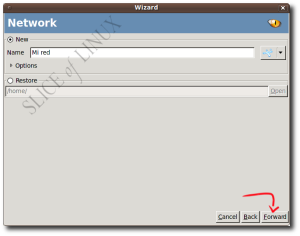

Rozpoczyna się kreator dodawania sieci - Aby dodać nową sieć, musimy wpisać nazwę, którą będziemy jej nadawać. W moim przypadku zadzwonię do niej Moja sieć. Ponieważ jednak mieliśmy już sieć zapisaną z poprzedniego skanowania, wybralibyśmy Przywracać i otworzylibyśmy odpowiedni plik.

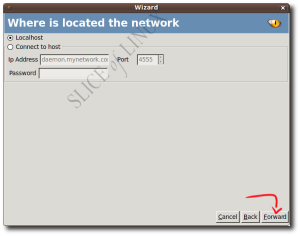

Nadajemy sieci nazwę - Następnie musimy powiedzieć, gdzie znajduje się nasza sieć: bezpośrednio połączona z naszym komputerem (localhost) lub przez komputer zdalny (połączyć się z hostem). W moim przypadku wybieram Lokalny Gospodarz.

Wybieramy, gdzie znajduje się nasza sieć - W kolejnym kroku wybieramy interfejs sieciowy, za pomocą którego będziemy skanować sieć. Domyślnie program automatycznie wykryje interfejs, z którym jesteśmy połączeni i to będzie ten, który nam pokazuje. W moim przypadku pokazuje interfejs bezprzewodowy wlan1 ale jeśli jesteś podłączony kablem, zobaczysz eth0 o eth1.

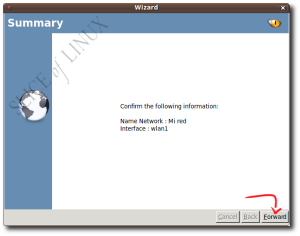

Wybieramy interfejs sieciowy - Na koniec potwierdzamy wprowadzone przez nas informacje i wciskamy przycisk Naprzód.

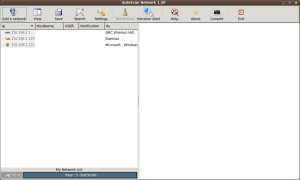

Kończymy z asystentem - Urządzenia podłączone do naszej sieci pojawią się wkrótce, a sieć AutoScan poinformuje nas o ich adresach IP, nazwie, systemie operacyjnym itp.

Sprawdzamy, kto jest podłączony do naszej sieci Dodatkowo, jeśli klikniemy na którykolwiek z nich, w prawym panelu możemy zobaczyć szczegółowe informacje o każdym z nich. Nie przestawaj tego próbować.

Wykrywaj intruzów

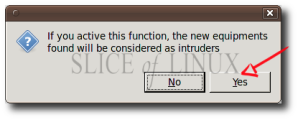

Po przeskanowaniu sieci możemy aktywować funkcję wykrywania włamań. W ten sposób AutoScan Network powiadomi nas o każdym sprzęcie lub urządzeniu, które łączy się z naszą siecią.

- Aby wykryć pijawki (jak je nazywasz jeden z kilku), które łączą się z naszą siecią, naciśnij przycisk Alert o włamaniu.

Przycisk wykrywania intruza - I czytamy informację, która mówi nam, że jeśli aktywujemy tę funkcję, nowy sprzęt, który zostanie znaleziony, zostanie uznany za intruzów. Ponieważ jesteśmy zainteresowani aktywacją funkcji, klikamy Tak.

Każdy sprzęt, który się łączy, będzie traktowany jako intruz - Teraz musimy tylko poczekać, aż intruz się połączy.

Czy to również zadziałałoby, gdybyś był pijawką? Też dobrze.

Mam nadzieję, że uznasz to za przydatne.

Widziany w | Linux i nie tylko

Dziękuję za obszerny komentarz !! Przesyłam Ci duży uścisk i mam nadzieję, że wkrótce się zobaczymy! Paweł.

Co nowego Pablo? ... Mam nadzieję, że jak zwykle jesteś fenomenalny ... 😉

Ponieważ nie przeszedłem przez serwis, byłem zajęty i tak naprawdę nie mam czasu więcej niż na co dzień i niewiele więcej, mimo to nie zapominam o moich ulubionych stronach i oczywiście, gdy potrzebuję aplikacja Na potrzeby tego wpisu rozejrzałem się tutaj ... w dzisiejszych czasach połączenie jest trochę powolne i moim pomysłem jest zacząć odrzucać rzeczy, zanim zadzwonię do mojego dostawcy ...

Jest bardzo łatwy w instalacji i "konfiguracji" dzięki kreatorowi i oczywiście dzięki twojemu wspaniałemu wyjaśnieniu;) ... po zakończeniu kreatora rozpoznaje wszystkie urządzenia podłączone do mojej sieci ... (telefon komórkowy z Androidem najpierw rozpoznał mnie bez problemów, ale po drugim skanowaniu pokazuje mnie za zaporą ogniową: Tak, wyobrażam sobie, że będzie to jakieś zabezpieczenie urządzenia - używam Androida od trzech dni - nie obchodzi mnie to zbytnio, bo już to umieściłem jako "przyjaciel" - laptop z Windowsem, komputer stacjonarny - testuję to przez laptopa z XP, który znalazłem i uratowałem z kosza 🙂 - oraz multimedialny dysk twardy podłączony do mojej sieci, z którym udostępniam swoje pliki dzięki sambie…:)….

Prawdą jest również to, że błąd o którym wspomniałeś jest bardzo irytujący… konieczność ponownego skanowania za każdym razem, gdy otwierasz program… faktycznie jest opcja „zapisz”, aby tego uniknąć, zapisując plik .xml w celu jego załadowania na początku programu (tak wskazuje programista na swojej stronie) ... ale ten plik .xml wydaje się, że nigdzie go nie zapisuje, podaj mu ścieżkę, którą mu podajesz ... mimo to bardzo to widzę kompletne i przydatne, aby działało w tle z zapewnieniem, że nikt nie nadużyje mojego połączenia ... (naprawdę nie miałbym nic przeciwko, aby moje połączenie było otwarte ... ale niestety są ludzie, którzy wykorzystaliby to na złe sztuka ...: (... to jest tak samo prawdziwe, jak dziś zachodzące słońce) ... muszę spróbować zobaczyć, jak reaguje ... zaproszę znajomego na kawę z laptopem, aby zobaczyć, jak dźwiękowe ostrzeżenie działa ...

Poczekajmy na kolejne wersje, aby zobaczyć, czy ten skan jest poprawiony ... na razie będę kontynuować przeglądanie sprawy, aby zobaczyć, jak mogę ją wycisnąć ...

Cóż, to są moje wrażenia ... przepraszam za ich rozmiar ...

Przyjmij wielki uścisk i dziękuję za przybycie ...

Javi

… EPPPPPPPP …………… Nic nie powiedziałem: S

Po zamknięciu w tym miejscu wróciłem do przeglądania i udało mi się zapisać plik .xml, aby przywrócić skanowanie i załadować go pomyślnie ... Myślę, że spróbowałem ponownie, gdy próbowałem po raz pierwszy ... ale może to była moja wina ... .? ...

Cóż, tylko to…;)

Javi

Witaj przyjacielu Próbowałem użyć nmap i nast, aby zobaczyć podłączone urządzenia, ale z nmap wykrywa mnie tylko wtedy, gdy jest więcej podłączonych do sieci.

a przy nast czasami pokazuje je wszystkim czasami nie i nie pokazuje telefonów komórkowych, dlaczego ten błąd jest spowodowany. pozdrowienia