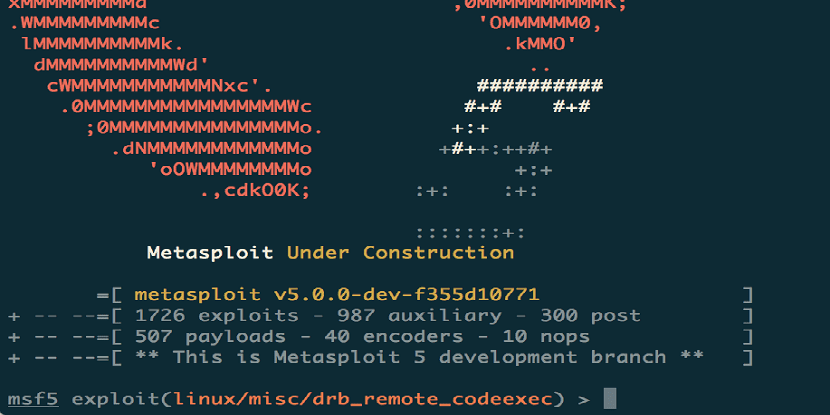

Osiem lat później powstania ostatniej znaczącej gałęzi, uruchomienie platforma analizy podatności, Metasploit Framework w najnowszej wersji 5.0.

Obecnie Pakiet Metasploit Framework zawiera 3795 modułów z implementacją różnych exploitów i metod ataku.

Projekt prowadzi również bazę informacji zawierającą około 136710 XNUMX luk w zabezpieczeniach. Kod Metasploit jest napisany w języku Ruby i rozpowszechniany na licencji BSD. Moduły można tworzyć w Ruby, Python i Go.

Metasploit to projekt open source dotyczący bezpieczeństwa komputerów, który dostarcza informacji o lukach w zabezpieczeniach i pomaga w przeprowadzaniu testów penetracyjnych „Pentesting” i tworzeniu sygnatur dla systemów wykrywania włamań.

Jego najbardziej znanym podprojektem jest Metasploit Framework, narzędzie do tworzenia i uruchamiania exploitów na zdalnej maszynie. Inne ważne podprojekty to bazy danych opcode (opcode), plik szelkodu i badania bezpieczeństwa.

Metasploit Framework zapewnia specjalistom ds. bezpieczeństwa IT zestaw narzędzi do szybkiego tworzenia i debugowania luk w zabezpieczeniach, a także weryfikację podatności i systemów, które systemy przeprowadzają w przypadku powodzenia ataku.

Zaproponowano podstawowy interfejs wiersza poleceń do skanowania sieci i testowania systemów pod kątem luk w zabezpieczeniach, w tym testowania możliwości zastosowania rzeczywistych exploitów. W ramach edycji Community i Pro dostępny jest również intuicyjny interfejs sieciowy.

Główne ulepszenia Metasploit 5.0

Dzięki tej nowej wersji dodano moduł „evasion”, który pozwala użytkownikowi tworzyć wykonywalne pliki z ładunkiem, z pominięciem aktywacji antywirusa.

Moduł umożliwia odwzorowanie bardziej realistycznych warunków podczas sprawdzania systemu, przedstawiając typowe techniki antywirusowe.

Np. Techniki, takie jak szyfrowanie kodu powłoki, randomizacja kodu i wykonywanie blokady pod emulatorem, są używane w celu uniknięcia oprogramowania antywirusowego.

Oprócz języka Ruby, Python i Go mogą być teraz używane do tworzenia zewnętrznych modułów dla Framework.

również dodano podstawową strukturę usług internetowych, która implementuje REST API automatyzacja zadań i praca z bazami danych, obsługuje wiele schematów uwierzytelniania i oferuje możliwości równoległego wykonywania operacji;

Metasploit 5.0 ma zaimplementowane API oparte na JSON-RPC, to upraszcza integrację przez Metasploit z różnymi narzędziami i językami programowania.

Użytkownicy mogą teraz uruchamiać własną usługę PostgreSQL RESTful do łączenia wielu konsol Metasploit i zewnętrznych zestawów narzędzi.

Ponadto zapewniona jest możliwość równoległego przetwarzania operacji z bazą danych i konsolą (msfconsole), co umożliwia wykonanie niektórych operacji pakietowych na barkach usługi obsługującej bazę danych.

W przypadku ładunku zaimplementowano koncepcję metapowłoki i meta-polecenie „w tle”, co umożliwia uruchamianie sesji w tle w tle i pobieranie po operacji po stronie zdalnej oraz zarządzanie nimi bez korzystania z sesji opartej na Meterpreter .

W końcu ostatnią kwestią, na którą można zwrócić uwagę, jest to, że dodano możliwość weryfikacji wielu hostów za pomocą jednego modułu jednocześnie konfigurując zakres adresów IP w opcji RHOSTS lub podając link do pliku z adresami w formacie / etc / hosts za pośrednictwem adresu URL "file: //";

Silnik wyszukiwania został przeprojektowany, co skróciło czas uruchamiania i usunęło bazę danych z zależności.

Jak zdobyć Metasploit 5.0?

Dla tych, którzy chcą zainstalować tę nową wersję Metasploit 5.0, można przejść do oficjalnej strony projektu skąd możesz pobrać wersję, której potrzebujesz.

Ponieważ Metasploit ma dwie wersje, jedną społeczność (bezpłatną) i wersję Pro z bezpośrednim wsparciem twórców.

do Ci z nas, którzy są użytkownikami Linuksa, mogą uzyskać tę nową wersję, otwierając terminal i wykonując:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall