Niecały miesiąc temu pytaliśmy Twoja opinia na temat protokołu HTTPS w DesdeLinux. Dzięki peterczech Od ponad tygodnia blog ma włączony HTTPS, czyli mają dostęp https://blog.desdelinux. Netto a serwer odpowie.

Powody, dla których warto pomyśleć o HTTPS zostały już omówione wcześniej, w zasadzie są to:

- W przyszłości Google będzie brać pod uwagę witryny HTTPS pod kątem SEO.

- HTTPS to szyfrowanie informacji, co przekłada się na większe bezpieczeństwo Twoich i naszych informacji.

Jak widać, jest to punkt na naszą korzyść pod każdym względem, aby poprawnie wdrożyć HTTPS na naszych stronach.

O SEO i GoogleChociaż prawdą jest, że Google NIE od razu powiąże Twój PageRank z HTTPS, będzie to coś, co będzie miało bezpośredni związek w przyszłości, daj spokój, wpłynie to na nasze SEO. W tej chwili możemy użyć narzędzi do sprawdzenia naszego SEO, niektóre nawet testuję aplikacje do pozycjonowania SEO dostępne, które mogą mieć wersję dla Androida, no cóż, w przyszłości implementacja lub brak HTTPS będzie jednym z parametrów, które należy zmierzyć.

Odnośnie bezpieczeństwa informacji, oczywiste jest, że loginy (nazwa użytkownika i hasło) krążące w postaci zwykłego tekstu w sieci nie są jak najbardziej wskazane, każdy z dwoma palcami mózgu mógłby przechwycić hasło i cóż… robić to, na co pozwala wyobraźnia 🙂

HTTPS włączony DesdeLinux

Jak powiedziałem wcześniej, jeśli się zgodzą https://blog.desdelinux. Netto nasz serwer odpowie, Twoja przeglądarka pokaże Ci, że strona nie jest zaufana i takie tam... bo nie zapłaciliśmy firmie za podpisanie naszego certyfikatu jako "ważny". Muszą tylko kliknąć Pobierz/Uzyskaj certyfikat, a następnie Zatwierdź, to wystarczy, aby uzyskać dostęp do witryny.

Przez peterczech Mamy wygenerowany przez nas certyfikat, bo ktokolwiek do Ciebie pisze, wie o serwerach i tak dalej, ale... hehe, ja nigdy nie miałem do czynienia z SSL, więc polecam Ci pobrać i zaimportować nasz CA do przeglądarki.

Aby dodać go tutaj, wykonaj następujące czynności:

- Otwórz przeglądarkę Firefox

- Ir preferencje lub Konfiguracja

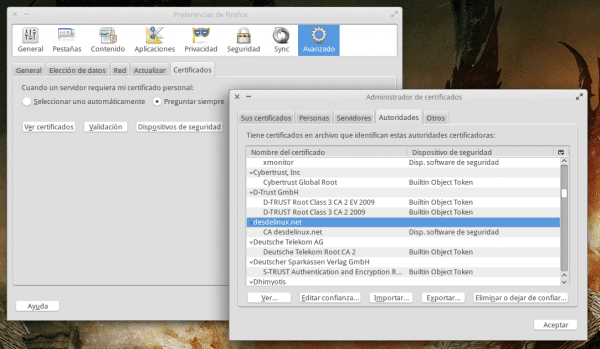

- Przejdźmy do sekcji Zaawansowane, konkretnie zakładkę Certyfikaty

- Klikamy przycisk Import i szukamy pliku, który właśnie pobraliśmy, i to wszystko.

Oto zrzut ekranu:

Po dodaniu certyfikatu do przeglądarki możemy uzyskać dostęp do bloga przez HTTPS bez pojawiania się znaku ostrzegawczego 😉

A teraz, co dalej?

Na razie testujemy HTTPS, czy blog dobrze się tam wyświetla i sprawdzamy, czy wszystko jest w porządku. Tak więc, każdy błąd... zgłoś go 😉

Następnie coś, co planujemy zrobić, to to, że WP-Admin będzie obowiązkowo używać go przez HTTPS, ponieważ pierwszą rzeczą, którą musimy chronić, jest użytkownik i hasło nas wszystkich, w tym celu wystarczy dodać linię w wp-config.php WordPressa.

To będzie (prawdopodobnie) następny krok.

Cóż, nic, zostawię to na chwilę. Czekam na informację zwrotną od Ciebie, aby sprawdzić, czy wszystko działa tak, jak powinno 😉

PD: Blog nadal działa przez HTTP i HTTPS, nie martw się 😉

Testowanie implementacji, a tymczasem powodzenia, żeby nic nie padło.

1) aby zrobić to w chrome, przejdź do ustawień, pokaż opcje zaawansowane, zarządzaj certyfikatami, zakładka podmioty wystawiające, import, wybierz certyfikat i gotowe.

2) Myślę, że przypomnienie o logowaniu do wordpressa nie działa, ponieważ po zalogowaniu (i przejściu do panelu) wchodzę na bloga i wylogowuję się.

login już jest. nie martw się.

W moim przypadku używam chromu, pyta mnie o hasło użyte do zaszyfrowania certyfikatu ??? coś bardzo rzadkiego, co mnie o to pyta.

W przypadku Firefoksa został pomyślnie zaimportowany.

Trochę pomocy??

Witaj NauTiluS, właśnie przetestowałem to w Chromium 36 i najnowszym Chrome 37 i nie ma problemu.

Znajduje się w zakładce Podmioty wystawiające, a nie w jednym z Twoich certyfikatów

Mam 37 i właśnie tam dał mi ten problem

Zapomniałem, dam ci film, który zrobiłem z krokami, które wykonuję i skomentowaną porażką.

Przekazuję tutaj film z podjętymi krokami.

https://vimeo.com/105256304

ps: proszę moderatora o usunięcie poprzedniego komentarza, ponieważ klawisz Enter został wciśnięty przez pomyłkę.

Musisz zaimportować certyfikat w zakładce z nazwą Urzędy a nie w swoich certyfikatach jak to robisz w swoim filmie Kliknij w zakładkę z nazwą Urzędy :).

Gotowy Piotrek.

Pierwszy raz robię to w chromie :!

HTTPS na blogu jest absurdem, większość ludzi wchodzi na blogi tylko po to, aby je czytać, a dla dostępu do logowania nie ma nic wartościowego poza nazwą użytkownika, hasłem i adresem e-mail. Z drugiej strony robienie tego, bo Google tak zastrzega, mnie przeraża, skoro już wtedy podajemy powód, że Google jest rządem internetu i kto nie przejdzie przez jego obręcz, zostaje w tyle. Podobnie, zmiana w algorytmie Google jest błędnie interpretowana, ponieważ nie mówi, że wszystkie strony internetowe muszą korzystać z protokołu HTTPS, ale zamierza dać pierwszeństwo treściom wymagającym szyfrowania w stosunku do treści, które tego nie wymagają (na przykład rynki lub strony internetowe, na których przetwarzane są dane). wrażliwe, takie jak karty kredytowe lub dane osobowe). Jako system bezpieczeństwa jest to w porządku i zgadzam się, że Google powinno to zrobić, ale teraz nie musimy wydawać 30 dolarów rocznie na certyfikat i domenę na prostą publiczną witrynę informacyjną.

Mam nadzieję, że pamiętasz, że witryna z certyfikatem z podpisem własnym JEST karana przez Google, ponieważ pojawią się alerty, że witryna jest niebezpieczna i nie każdy będzie zawracał sobie głowę dodaniem certyfikatu do swojej przeglądarki.

Pozdrowienia.

Ciekawy komentarz. Osobiście nie popieram https, a Ty dałeś mi dobry powód, aby potwierdzić moje stanowisko.

…. Dlaczego Google tak zastrzega?... Stopniowo monopolista Google łapie GNU/Linux w pułapkę merkantylizmu, a jego użytkownicy będą zdani na łaskę jego ciemnych interesów marketingowych. Czy nie zdają sobie sprawy, że ten monopolista Google chce dostać się do prywatności osób, które nawet proszą o numer telefonu w jakim celu? …by śledzić i wiedzieć wszystko, co robisz. Teraz nie będziesz już mógł swobodnie komentować na tych forach… jeśli nie jesteś zarejestrowany na tej stronie? ….a wszystko dlatego, że?…bo tak rządzi Google.

Chyba za bardzo przesadzamy...

że nie będzie można swobodnie komentować DesdeLinux? …że nie możesz komentować, jeśli nie jesteś zarejestrowany? …to nie ma nic, powtarzam, NIC wspólnego z Google ani jakąkolwiek inną firmą. Byłyby to środki, których zastosowanie (choć nie widzę powodu, aby to robić) byłoby naszą decyzją, a nie innych.

HTTPS w żaden sposób nie jest własnością Google, to po prostu HTTP, ale informacje są przesyłane przez sieć w postaci zaszyfrowanej (chronionej), nic więcej.

To nie jest umieszczanie HTTPS ze względu na to, nadal uważam, że dane logowania przesyłane zwykłym tekstem to ZŁY, BARDZO ZŁY pomysł.

Fakt, że haker, poprzez atak MITM, wie, że czytam bloga, do którego ma dostęp przy użyciu tego samego adresu, przez który uzyskuję dostęp, jest najmniejszym zmartwieniem, dlatego potwierdzam, że nie wszystkie strony internetowe muszą mieć HTTPS i uważam, że pozycja Google polega na nadawaniu priorytetu zaszyfrowanym treściom, w przypadku których ruch poufnych danych jest większy niż ruch widoczności publicznej.

W tej chwili nie widzę konieczności płacenia X rocznie za certyfikat i za tych, którzy zarządzają domeną pass, ale ci z nas, którzy mają więcej niż 3 zarejestrowane domeny, to wydatek, na który w żaden sposób nie możemy sobie pozwolić.

Nie jest to do końca prawdą, zwłaszcza jeśli użytkownicy są na tyle „niewinni”, że używają tego samego hasła w swoich wiadomościach e-mail. 🙂

Przytulić! Paweł.

Podzielam twój punkt widzenia @usemoslinux, wielu „niewinnych” użytkowników ma zły nawyk używania tej samej nazwy użytkownika i hasła do prawie wszystkiego, co robią w Internecie, nie rozumiejąc ryzyka, jakie to oznacza dla ich prywatności.

Mówiąc o prywatności, protokół https jest wdrażany nie tylko ze względu na bezpieczeństwo, ale także po to, aby dać użytkownikowi możliwość posiadania wyższego poziomu prywatności, co jest pozytywną rzeczą z każdego punktu widzenia, bez konieczności wchodzenia w inne diatryby. dla tego tematu.

Zgadzam się z obydwoma :).

Korzystanie z HTTPS jest zawsze pozytywne, ale nie jest też marnowaniem pieniędzy. Wdrażaj go tylko tam, gdzie jest to naprawdę konieczne. To, że użytkownicy używają tego samego hasła we wszystkich miejscach, to jak zrobienie 50 kopii klucza do domu i wyrzucenie ich na ulicę, aż ktoś się dowie, gdzie mieszkasz, wydarzy się nieszczęście i będziesz musiał zmienić melonik, ale ja nie Nie mam ślusarza, który wie, że to robię i daje mi kopię. Jeśli ludzie nie dbają o swoje wrażliwe dane, dlaczego mielibyśmy im pomagać, skoro nie traktują poważnie czegoś, co powinno być traktowane ze zdrowym rozsądkiem. To ostatnie brzmi bardzo okrutnie, ale przynajmniej nauczyłem się przez nieszczęścia i nawet mając wiele informacji o tym, jak powinniśmy traktować nasze dane, większość nie traktuje poważnie tego, jak powinni traktować dane.

Wydając, w moim przypadku, 30 euro więcej rocznie, aby chronić ludzi przed czymś, czego nie powinni robić ze zdrowego rozsądku, nie dostaję nic opłacalnego.

Certyfikat jest źle zainstalowany...

http://www.sslshopper.com/ssl-checker.html#hostname=blog.desdelinux.net

Tak, masz rację, coś jest nie tak.

Certyfikat nie jest źle zainstalowany Wszystko jest w porządku. Wspomniana strona informuje, że nie jest to certyfikat podpisany przez żaden z głównych podmiotów wydających certyfikaty.

DESDELINUX.NET ma swój własny urząd certyfikacji :).

Stwierdza również, że jest to właściwy serwer z poprawnym adresem IP:

blog.desdelinux.net = 69.61.93.35

Co daje bezpieczeństwo użytkownikom, że jest to serwer. desdelinux.net zgodnie z konfiguracją DNS domeny.

I nawet Firefox/Iceweasel wyjaśnia mi to w prosty sposób.

https://filippo.io/Heartbleed/#blog.desdelinux.net

Witaj Franco

Mówię ci to samo co @Mstaaravin.. Strona ta informuje, że nie jest to certyfikat podpisany przez żaden z głównych podmiotów wydających certyfikaty.

W żadnym przypadku nie ma wpływu na Heartbleed.

Mała poprawka na serwerze i już nie pokazuje mi luki w zabezpieczeniach, dzięki za informacje.

Hej, dlaczego nie podpiszesz tego za pomocą CAcert? więc wszyscy, którzy zaimportowali certyfikaty CAcert, nie musieliby robić wyjątku dla twojego certyfikatu, a on automatycznie wszedłby na bloga 😉

Jakie to dziwne, kiedy próbujesz zarejestrować się w CAcert, dostajesz stronę, która mówi, że to nie jest ważny certyfikat hahahaha

No to przybiłeś Elav hahahaha

Przepraszam.. zamiast przybity.. przybity..

Masz już punkty w CAcert? jeśli nikt cię nie zatwierdził, myślę, że nie pozwoli ci to przesłać certyfikatu =/

Nie jest domyślnie dostępny w przeglądarkach, ale CAcert jest podmiotem rozpoznawalnym na całym świecie i ludzie tacy jak ja mu ufają i importują certyfikaty CAcert. Zatem, jeśli blog desdelinux Posiada certyfikat CAcert, tym bardziej ufam, że jego certyfikat SSL jest ważny i nie muszę importować niezależnych certyfikatów 😉

Nie wiem, czy kiedykolwiek posiadałeś certyfikat CAcert, ale proces jest taki, że co najmniej 5 osób (w przybliżeniu) musi Cię certyfikować, a każda z nich sprawdza około 3 identyfikatory. Bardzo ufam CAcert.. jeśli chodzi o certyfikat desdelinux, ja też mu ufam, ale podam przykład, skąd mam wiedzieć, że jakiś cracker nie zmienił certyfikatu godzinę temu i od początku akceptuję fałszywy certyfikat? Nie sądzę, żeby tak się stało, po prostu mówię, że CAcert trochę zwiększa Twoją pewność siebie.

To jest właśnie problem, nie możemy przesłać naszego certyfikatu 😀

czy ktoś może nam pomóc?

Nie ma sensu generować certyfikatu podpisanego przez CAcert, ponieważ tego uprawnienia domyślnie nie ma w przeglądarkach internetowych.

To jest to samo, co sam CA desdelinux. Netto

Dla tych, którzy mi nie wierzą: http://es.wikipedia.org/wiki/CAcert.org

Zabawne, co mówisz @biker.. Czy ufasz CAcert, ale nie ufasz certyfikatowi i własnemu urzędowi certyfikacji wydanemu przez Desde Linux?

Również @biker, pamiętaj, że sieć google używa również certyfikatu wystawionego przez nich (google Inc). Czy ufasz temu? Bo to to samo... Różnica polega na tym, że skontaktowali się z twórcami głównych przeglądarek internetowych i włączyli swój domyślny certyfikat CA do swoich przeglądarek...

Możesz zrobić to samo desdelinux.internet..

zobaczmy @biker,

Z jednej strony rozumiem, co mówisz, z drugiej właśnie po to, aby uniemożliwić hakerowi zmianę strony internetowej desdelinux.net do innej lokalizacji z innym certyfikatem, otrzymasz urząd certyfikacji do pobrania desdelinux.net, do którego importujesz i za pomocą którego podpisane są wszystkie certyfikaty znajdujące się na serwerze. desdelinux..Jeśli ktoś zrezygnuje z subskrypcji rzeczywistego serwera desdelinux.net i nałoży na Twój certyfikat inny niż ten, który zostanie wygenerowany, nie zostanie on podpisany przez prawdziwy organ desdelinux.net, a w przeglądarce pojawi się komunikat, że certyfikat serwera nie odpowiada certyfikatom podpisanym przez pierwotny urząd certyfikacji.

Niemożliwe, żeby coś się stało... Dlatego stworzyłem zarówno certyfikat serwera, jak i CA, który je podpisuje i nie użyłem bezpośrednio certyfikatu z podpisem własnym, bo byłoby to niebezpieczne :).

Cześć. Bardzo dobre wiadomości. Z samopodpisanymi certyfikatami to wszystko. Pracuję z openvpn i używa ssl dla certyfikatów i nie ma problemów. Ale w przypadku sieci tak, ponieważ jeśli nie mają tych samych utworzonych przez firmę w terenie, jest to gorsze niż nieużywanie ssl. A ta kwestia certyfikatów to bzdura, ponieważ pobierają za nie locutas.

Jeśli wejdziesz do sieci za pomocą HTTPS, podczas wprowadzania dowolnego artykułu nie będzie on zachowywał protokołu, ale żądanie wejścia będzie odbywało się za pomocą protokołu HTTP. Daj spokój, niektóre łącza nie obsługują protokołu (w menu nagłówka strony obsługują go)

Tak rzeczywiście, nadal tego brakuje, ponieważ musisz zmodyfikować pętlę lub coś w rdzeniu WordPress, a przynajmniej jest to pierwsze rozwiązanie, które znalazłem 🙂

Gratulacje KZKG^Gaara za wykonaną robotę i mam nadzieję, że wszystko pójdzie dobrze i że masz mało zgłoszeń.. Przeglądałem bloga przez https i nie widziałem niczego, co powinienem zgłosić :D.

Jeśli chodzi o świadectwo desdelinux.net.. Certyfikat desdelinux.net nie jest podpisany samodzielnie, ale jest podpisany przez organ bezpieczeństwa (CA). desdelinux.internet..

Dlatego ten blog oferuje pobranie wspomnianego autorytetu.

To jak urząd CAcert, o którym mówi @biker.. Myślę, że nie ma problemu z zaimportowaniem w przeglądarce certyfikatu, który mają chłopcy i dziewczęta.. :D.

Z mojej strony dobrze jest chronić komunikację między klientem a serwerem poprzez jej szyfrowanie.

Dziękuję za pomoc.

Miejmy nadzieję, że uda się dopracować szczegóły, które jeszcze pozostały 🙂

Nie ma za co KZKG^Gaara. Cieszę się, że mogłam trochę pomóc :).

Testy i idzie bez problemów.

Reportaż z Zaświatów: Cóż, kiedy uzyskałem dostęp przez https, dowiedziałem się o bezpieczeństwie certyfikatu, a następnie kliknąłem Pobierz urząd certyfikacji utworzony przez petercheco. Otrzymałem etykietę z pytaniem, czy mogę zainstalować ten certyfikat, aby uzyskać dostęp stronę, otrzymywać od niego wiadomości itp., wszystko zaakceptowałem i wszedłem na bloga idealnie przez https. Rezultaty: jedyną wadą dla mnie jest to, że zgodnie z oczekiwaniami ładowanie stron zajmuje trochę czasu, ale hej, to nie wystarczy, aby podciąć sobie nadgarstki, jeśli się spieszę, uzyskuję dostęp przez http i to jest To. Wszystkie wysiłki na rzecz bezpieczeństwa są doceniane.

Ładuje się teraz szybciej, był to tylko problem z szybkością łącza szerokopasmowego tutaj... z podziemia.

Działa idealnie, ale podczas uzyskiwania dostępu do artykułów i poruszania się między stronami domyślnie używa protokołu http, czy istnieje sposób, aby zawsze używać https?

Zgadzam się, u mnie dzieje się to samo.

Daje mi błąd, i to nie dlatego, że nie pochodzi od uznanego organu certyfikującego

Szczegóły techniczne:

blog.desdelinux.net używa nieprawidłowego certyfikatu bezpieczeństwa. Certyfikat nie jest zaufany, ponieważ nie podano łańcucha wystawców. (Kod błędu: sec_error_unknown_issuer)

Zastanawiam się: jeśli certyfikat nie jest podpisany przez uznaną jednostkę bezpieczeństwa, czy nie byłoby łatwiej (przynajmniej w Firefoksie) po prostu wejść na stronę przez https i gdy pojawi się ostrzeżenie, zapisać certyfikat na stałe, tak jak zwykle jakiś samopodpisany certyfikat?

Cóż, w Firefoksie można zrobić wyjątek na stałe, ale w IE chyba nie... Lepiej niech każdy zaimportuje uprawnienia w swojej przeglądarce i tyle.

U mnie tak wyszło.

Witam, wiem, że to nie miejsce na mój problem, ale mam problem, może mi pomożecie. Eksperymentuję z Elementary Os, właśnie zainstalowałem zastrzeżony sterownik Nvidia, który mówi (zalecane). Odkąd to zrobiłem, system uruchamia mnie bezpośrednio, tak jakby był w terminalu, to znaczy aspekt graficzny się nie ładuje. Kiedy wchodzę z drugą opcją (tryb odzyskiwania) i wybieram opcję kontynuowania normalnego uruchamiania, tam podnosi część graficzną. Z góry przepraszam za umieszczenie tego tutaj i mam nadzieję, że mi pomożecie. Pozdrowienia

Niech mnie ktoś poprowadzi:

Udało mi się zainstalować certyfikat zarówno w Firefoksie, jak i Qupzilli. Ale teraz, kiedy ponownie zainstalowałem Maxthona, nie wiem, jak zainstalować certyfikat. Czy ktoś to zrobił?

Dziękuję

Właśnie próbowałem, ale podobno mimo, że bazuje na Chrome to nie ma tych opcji.

Ciekawa wskazówka… Więc nie mają administratora wordpress z https? Hmmm Wygląda jak restauracja hakerska… Polecam «Bezpieczeństwo dla bystrzaków» 😛

Willians, skoro jest zaufanie i znamy się od lat, to powiem ci jasno, że możesz wrzucić niekonstruktywną krytykę... wiesz gdzie.

Pieprzyć się i zawracać sobie głowę kolejną imprezą ¬_¬

Nie mając zamiaru brać udziału w konkursie na obelgi słownikowe, w którym powinieneś mi uwierzyć, kiedy mówię ci, że masz wszelkie szanse na utratę go, chciałbym zasugerować, abyś wyszedł poza kpinę z moich słów - lub czubka własnego nosa - .

Jest w nich myśl, że odwołując się do Twojego intelektu (zdecydowanie się myliłem, przepraszam, że Cię przeceniłem), założyłem, że będziesz w stanie zasymilować się w sposób wystarczająco konstruktywny, a nie z perretica/katharsis 9-letniego -stare dziecko, z którym go założyłeś.

Pomijając wsparcie dla nieporozumień społecznych i jeśli nadal czytasz te słowa (być może jest tak, że znowu cię przeceniłem i teraz gryziesz ręcznik w trybie zarządzania gniewem), mówię ci, jako podsumowanie moich pomysł, ciekawe jest, że ktoś, kto napisał tak wiele postów na temat bezpieczeństwa w systemach, czy to internetowych, czy innych, utrzymuje – po kilku latach, odkąd desdelinux- interfejs administracyjny bloga wykorzystujący zwykły http.

Nigdy nie pytałem i prawda jest taka, że nie chciałem się tego dowiedzieć, ale zawsze zakładałem, że administrator desdelinux Działało – jako podstawowy środek bezpieczeństwa – przez https (a nie jako opcja, ale nie jako OPCJA).

Nic, przejdzie. W tej chwili przyjmuje to wszystko jako jeszcze jeden wkład, sam. Zachowaj ząb „niekonstruktywnej krytyki” dla tych, którzy naprawdę na to zasługują.

Twój partner, nadal, Willians

Bardzo ciekawe, miło mi się czytało. Po tylu komentarzach nie jest łatwo coś dodać, ale mam pytanie.

Od momentu, gdy użytkownicy odwiedzają, komentują itp. Na innych stronach internetowych Twoje bezpieczeństwo jest nadal narażone. Z tego powodu nie widzę użyteczności, chyba że ograniczają się one tylko do DesdeLinux.

Pozdrowienia.

StartSSL daje ważne certyfikaty jak firmy płatne, ale zupełnie za darmo 🙂

Jak dotąd wydaje się, że działa dobrze. To dobry początek.

nie próbowałem z https://www.startssl.com/ oferuje bezpłatne certyfikaty, inną dobrą opcją jest https://www.cacert.org/, dni temu przeczytałem ten post https://www.sslshopper.com/article-free-ssl-certificates-from-a-free-certificate-authority.html