ODKRYJ ATAK Z BACK TRACK 5 R3 NA SIECI WEP, WPA I WPA2 ZA POMOCĄ STANDARDOWEGO ROUTERA WPS.

System WPS zawodzi w jednej z metod, którą ma standard przy dodawaniu nowego sprzętu do naszej sieci WiFi, a konkretnie w tym, który używa numeru PIN, ponieważ klient próbujący połączyć się z siecią może wysłać dowolny numer PIN składający się z 8 cyfr i jeśli nie pokrywa się z punktem dostępowym, wskazuje na błąd, ale stwierdzono, że wysyłając tylko pierwsze 4 cyfry, uzyskuje się odpowiedź. Tak więc liczba możliwości znalezienia liczby spada ze 100 milionów kombinacji do nie mniej niż 11.000 XNUMX, więc jest to kwestia osiągnięcia tego za pomocą brutalnego ataku w ciągu kilku godzin.

Procedura

KROK 1.

Początkowo widzimy istniejące karty sieciowe.

Komenda: airom-ng

2 KROK.

Tryb monitorowania jest włączony.

Dowództwo airmon-ng start wlan0, interfejs mon0 musi być włączony, czyli ten, za pomocą którego zostanie przeprowadzony atak reavera.

Wykres kroki 1 i 2.

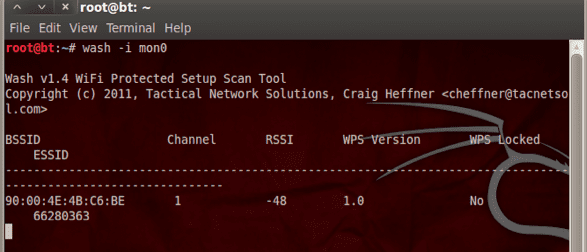

KROK 3.

Sprawdzamy sieci, które mają odblokowane WPS, które mogą zostać zaatakowane (uwaga, jeśli wydając polecenie nie pojawia się żadna sieć, oznacza to, że w okolicy nie ma sieci o takich cechach).

Dowództwo umyć je mon0

KROK 4 I OSTATNI.

Rozpoczęliśmy nasz atak, który nie odbywa się przez pakiety jak poprzednie, ale przez piny, system testuje wszystkie możliwe kombinacje grupy 8 cyfr (uwaga w sieciach, które zostały naruszone, pin to 12345670) w przypadku posiadania innego kombinacja zajmuje 1-2 godziny) musisz uzyskać dostęp do klucza.

Dowództwo reaver -i mon0 -b (bssid) -c (kanał) -vv

jak możesz zobaczyć szpilkę 12345670

a kluczem jest 364137324339… A SIEĆ JEST WPA.

Twoje zdrowie.!

Jeszcze jeden powód, aby skorzystać z BackTrack.

Cóż, ten komentarz jest trochę nie na miejscu ... każdą dystrybucję można dostosować tak, aby używała niezbędnych narzędzi do tego i nie tylko ... wystarczyłoby, abyś przestał być małą warstwą 8

Można wykorzystać każdą dystrybucję, ale szczerze mówiąc wydaje się śmieszne, że posty o tym, jak to zrobić, są publikowane, ponieważ wiemy już, że większość ludzi, czytając te posty, używa ich do kradzieży wifi od sąsiada xDDD ..., a następnie niektórzy będą się zastanawiać, dlaczego nie używamy już Wi-Fi i przesyłamy Internet przez PLC XD

Zgadzam się. Kradzież Wi-Fi wydaje mi się jednym z najbardziej poniżających czynów, jakie może wykonać informatyk. To przewodnik dla Lammersów.

ps idź do starego przewodowego internetu i twoja irytacja się skończy, ps jeśli coś jest na ulicy i mój laptop to wykryje i domyślam się twojego hasła Nie sądzę, aby popełniono przestępstwo

Jednocześnie zgadzam się, ale wiele osób ma internet tylko dlatego, że jest w pakiecie i nie mają pojęcia, do czego służy, i myślę, że dopóki łączysz się bez nadużywania lub szkodzenia innym, nie powinno to stanowić problemu.

Nie ma potrzeby używania sterowników PLC 🙂

Zdarza się, że te rzeczy aktywują rzeczy, które nie są potrzebne i które a priori wydają się bardzo wygodne.

Osobiście nigdy nie aktywuję niczego, co (tak jakby moja podświadomość mnie ostrzegała) wzbudzało podejrzenie podatności.

Na przykład w przypadku Wi-Fi wiem, że wps jest bardzo wygodne, ale zawsze go dezaktywuję przy pierwszym dostępie do routera. Dla mnie to, że łączą się bez proszenia o nic przez sam fakt naciśnięcia przycisku już mnie wkurzyło. To jest to samo, co luki sudo, od czasu do czasu pojawia się coś, co eskaluje uprawnienia i nie ma potrzeby, aby ktoś doradzał mi w sprawach bezpieczeństwa, to prosta logika. Jeśli eskalujesz uprawnienia, prawdopodobnie będziesz narażony. W rzeczywistości nigdy nie konfigurowałem sudo i nigdy nie będę.

Krótko mówiąc, każdy komfort, który pozwala mi zrobić coś z pominięciem środków bezpieczeństwa, jest dla mnie wystarczającym powodem, aby wątpić w jego użycie, a zatem, jeśli to możliwe, już skłania mnie do dezaktywacji. Pewien dyskomfort jest lepszy niż otwieranie frontowych drzwi nieznajomemu.

Muszę używać PLC, po prostu dlatego, że nie mogę używać vpa, w routerze, z jakiegoś powodu mój router zawiesza się, jeśli używam wpa i jednego z moich 3 adapterów wifi usb, których używam w systemie Linux, jeśli używam ich w systemie Windows nic się nie dzieje ... że w Linuksie jestem zmuszony używać wep ... i oczywiście,. Wszyscy wiemy, jak łatwo jest złamać klucz wep, a każdego dnia coraz więcej dzięki tysiącom postów zachęcających ludzi do robienia tych rzeczy.

Ostatecznie musiałem zdecydować się wydać 50 euro, użyć 3 PLC i skończony problem. Nauczyć, jak zrobić dziurę w ścianie sąsiada i ukraść internet przez linię energetyczną? xd

Co tu jest do przeczytania. Jeśli więc publikują instrukcję, jak ostrzyć brzytwę, czy publikują ją, aby ludzie mogli kraść na ulicy?

Ile bzdur, proszę.

I @ pandev92, czy wydajesz pieniądze na zakup sterowników PLC, a nie na przyzwoity router z odpowiednimi środkami bezpieczeństwa? Z doświadczenia wiem na pewno, że PLC dają mniejszą wydajność niż Wifi N, zwłaszcza jeśli instalacja elektryczna jest stara lub niechlujna.

Mój dom jest nowo wybudowany, po drugie, używam orange i szukam routera z głosem IP, nie jest to takie proste, a jeśli go znajdę, nie mam pojęcia, jak skonfigurować go do transmisji głosu.

swoją drogą annubis, twój komentarz na temat ostrzenia noża nie jest do końca poprawny, w tym przypadku można by go porównać do: »instrukcji, jak dźgnąć osobę» xD

Niestety niewiele jest osób, które znają narzędzia służące do infiltracji, takie jak Backtrack, które służą nie tylko do kradzieży WiFi sąsiada, ale także do pozyskiwania baz danych o słabych zabezpieczeniach i oczywiście przeprowadzania ataków DDoS w bardziej efektywny sposób.

BackTrack zawsze będzie wyglądał jak dystrybucja GNU / Linux, która ma narzędzia do robienia tego typu rzeczy, chociaż jego najbardziej znanym zastosowaniem jest kradzież WiFi, o czym wspomniałem wcześniej.

Jedno pytanie: a jeśli sieć ma filtr IP, jak mogę wykryć, że ma tego rodzaju filtr i jak można go naruszać?

Przypuszczam, że masz na myśli, że router ma włączone filtrowanie adresów MAC (nie filtrowanie adresów IP). W tym "hipotetycznym" przypadku, co powinieneś zrobić, używając typowych narzędzi do skanowania sieci, poczekać, aż znajdziesz dozwolonego klienta, który jest powiązany z AP, a następnie skopiować MAC tego klienta i umieścić go na karcie sieciowej, używając narzędzia takiego jak MAC Charger lub podobnego, to znaczy zmień MAC swojej karty na adres klienta, który ma włączoną kojarzenie.

Stamtąd kroki są już trochę niejasne, ponieważ "hipotetycznie" możesz wejść do routera, aby dodać oryginalny adres MAC, lub usunąć filtrowanie itp., Itd., Ale biorąc pod uwagę, że normalnie ludzie zwykle nie włączają tej opcji Powinieneś przyjąć za pewnik, że jeśli to zrobili, to dlatego, że im mniej wiedzą, jak wejść do routera i coś skonfigurować, więc szanse, że zauważą spoofing, są dość wysokie.

Cóż, używam filtrowania adresów fizycznych (lub MAC), aby zapobiec kradzieży mojego sygnału Wi-Fi, a tym samym uczynić życie nieszczęśliwym dla lamerów, którzy chcą ukraść sieć bezprzewodową. Jednak narzędzia takie jak MAC Charger są zwykle bezużyteczne, gdy model, marka i / lub chipset kart sieciowych są zwykle identyfikowane za pomocą tego adresu, więc nawet jeśli maskują swoje prawdziwe adresy MAC, zmiana adresu MAC byłaby bezużyteczna.

Dziękuję za wyjaśnienie moich wątpliwości.

więc masz filtrowanie mac, klonowanie komputera Mac, możesz mieć dostęp do swojej sieci

Wtedy nazywasz "crackerów" lammerów ... Wydaje się niewiarygodne, że ktoś, kto zna zastosowania systemu Linux przygotowanego do administrowania i zarządzania siecią, nie wie, że pierwsze 3 bloki MAC to te wskazane przez producenta, a drugi 3 są losowe ... chipset jest zainteresowany tylko kontrolerem i nie jest wskazany w MAC, adres IP jest przypisywany przez DHCP lub MANUAL, więc nie ma to nic wspólnego z tym, co mówisz, niektóre rzeczy, jeśli tak, wydaje się, że polizasz lepiej jest się informować, uczyć, a potem dzielić.

Żadnych złych życzeń, pozdrowień i mam nadzieję, że ten komentarz zmotywuje Cię do pogłębienia swojej wiedzy.

Byłoby miło móc to zrobić z Androida 4.1 dla tych z nas, którzy nie mają karty sieciowej Wi-Fi (w rzeczywistości programy, które mówią, że robią to w Androidzie, to śmieci)

Problemem nie jest android, instalując terminal i mając zrootowany komputer, można zainstalować i uruchomić tego typu oprogramowanie.

Problem z telefonami komórkowymi polega na tym, że ich karty Wi-Fi są podstawowe, a większość z nich nie pozwala na tryb monitora, który jest niezbędny do korzystania z tego oprogramowania.

Gdzieś wyczytałem, że S2 udało się przełączyć go w tryb monitora ... ale nie wiem, gdzie by to było.

Pozdrowienia.-

PS: Od lat nie płaciłem za internet.

Ciekawe, bardzo interesujące

Witaj przyjaciele,

Jak zainstalować pakiety i zależności w systemie Ubuntu 12.04? Zauważyłem, że nie ma ich w repozytoriach ...

Dziękuję

Przyjaciel Google ... jest pełen instrukcji instalacji

Przewodniki instalacji są, ponieważ ktoś je stworzył, nie zaszkodzi uczyć zamiast zuchwalstwa strony z samouczkiem wysłać kogoś do Google ...

Dobrze jest wiedzieć, jak bezbronni jesteśmy i jak oni to robią… a teraz także ci, którzy o tym nie wiedzieli.

Post o bezpieczeństwie nie byłby zły. Wiem, że nie są tak atrakcyjne, jak te krzywdzące, ale byłoby to „zwijanie loków”.

Pozdrowienia.

@Jlcmux W kroku 1 przypadkowo napisałeś „airom-ng” zamiast „airmon-ng”. Dziwię się, że nikt nie zauważył, XD!

LOL.

A jeśli sieć ma dezaktywowany WPS, co można zrobić? Ponieważ kroki wyjaśnione w poście przestałyby działać.

Nic, kontynuuj używanie klasycznych metod słownikowych, brutalnej siły i czekaj w zależności od złożoności klucza, zwłaszcza jeśli jest to WPA2.

I więcej, jeśli jest filtrowany za pomocą adresów MAC.

ikura

Śmieję się, myśląc, że zawsze szukamy negatywnej strony ludzi. Dlatego mówią, że zdobywanie kluczy Wi-Fi jest złe lub niemoralne. Gdybyśmy przyjęli ten plan, musielibyśmy po prostu chodzić z paranoją, bojąc się wszystkich, bo przecież komu możemy zaufać….

Jeśli „kradzież” lub „hakowanie” wifi jest złe, czy nie, pozostawiamy to sumieniu każdej osoby. Ponadto, gdy ktoś decyduje się na użycie rodzaju technologii, obowiązkowe jest nauczenie się, jak sobie z nią radzić. Czy ktoś, kto kupuje samochód, nie musi znać (najbardziej podstawowych) przepisów ruchu drogowego w swoim kraju, czy też może być tak, że ja jako właściciel pojazdu nie mam żadnych obowiązków ...

Kupując jakąś usługę (w tym przypadku Wi-Fi), logiczne jest myślenie, że musimy się uczyć, jak chronić się przed atakami, na które mogą cierpieć tego typu systemy.

Jeśli są czysto numeryczne, jest to bardzo szybkie, jak w przypadku WEP, ale jeśli jest szesnastkowe, trwa znacznie dłużej ... może to być kilka godzin.

Dzięki, testuję moją sieć wifi, okazało się, że domyślnie ta opcja jest skonfigurowana i nawet nie wiedziałem xD

Dziękuję.

Dobrze, robię testy z wifislaxem 4.6 w mojej sieci ale nie wiem co się dzieje, że jest skojarzony z moim routerem ale nie podaje pinu i mam aktywowane wps Nie rozumiem próbowałem z wifiway, wifislax, backtrack, tylko to jest związane z moim routerem potrzeba 1 lub 2 godzin, aby żaden pin nie wyszedł, czy ktoś wie, co to może być?

Witam, czy możesz mi powiedzieć, jakie programy muszę zainstalować ten program, ponieważ widziałem kilka tutoriali i nie mówią, co zostało użyte do zainstalowania tego programu

LOOL! To nie jest program, to system operacyjny, dystrybucja oparta na Linuksie, jest to ważne, ponieważ już mówi, że możesz użyć wersji LiveCD 🙂

W pierwszym kroku jest to: airmon-ng NO airom-ng, a w drugim kroku wkleiłeś wszystkie „airmon-ng start wlan0, to musi” dzięki za tute i pozdrawiam przyjaciół Linuksa! 0 /

Zrobiłem ten atak, a sąsiad zdał sobie sprawę, że w konsekwencji dezaktywowałem wps. Moją uwagę przykuwa skąd wiedział, że jest atakowany? o ile wiem, te ataki są ukradkowe. Zbadam to: - /

Tak, mogę na telefonie komórkowym. Przedstawiać. Pinezka. wzmiankowany. dla. otrzymać klucz

Routery Movistar, które domyślnie otrzymują aktualizacje oprogramowania od samej firmy, ponieważ gdyby ten proces zależał od użytkownika, odsetek aktualizacji byłby bardzo niski, niedawno zostały zaktualizowane prostą poprawką, aby uniknąć tego ataku. Router zezwala na ograniczoną liczbę prób przed kontynuowaniem testowania, co znacznie wydłuża ten proces i sprawia, że lepiej jest powrócić do tradycyjnych metod, aby znaleźć tego typu klucze. Zawsze w celach edukacyjnych i oczywiście bez popełniania jakichkolwiek czynów zabronionych;).

Pozdrowienia.

Mój przyjacielu przepraszam, czy możesz mi wysłać program bactrak na mój email, bo szukałem go już w internecie i znalazłem oficjalną stronę i jest napisane, że już go nie ma, teraz jest słynny kali ale chcę bactrak

Przepraszamy, ale BackTrack to / była nazwa dystrybucji, która była używana między innymi do audytu (lub naruszania) sieci, komputerów itp.

Jakiś czas temu przestał nazywać się BackTrack i nazywa się Kali, ale właściwie jest prawie taki sam, ma te same aplikacje, służy temu samemu celowi, tylko zmienił nazwę.

Jest to płyta DVD, której nie można wysłać pocztą elektroniczną.

Pobierz Kali i postępuj zgodnie z samouczkami, które znajdziesz w sieci, będą ci służyć tak samo.

Dobrze!

Jestem nowicjuszem samoukiem w tym wszystkim i stwierdziłem, że sprawdzając sieci z odblokowanymi wps nie daje mi to rezultatów, ale wiemy, że są, bo znajomy sprawił, że to działało ze swoim laptopem i u niego zadziałało. Czy wiesz, jakie to mogą być inne możliwości?

Witaj! DO WSZYSTKICH.

Żeby skomentować to osobom, które nie zgadzają się na naruszanie sieci swoich sąsiadów, chcę im powiedzieć, że z etycznego punktu widzenia właściwe jest, aby każdy płacił za własny serwis internetowy, aby nie musiał go kraść sąsiadowi, niestety w niektórych krajach wiele osób nie ma możliwości wynajmu tego typu usług, byłem jedną z tych osób od dawna, na szczęście i dzięki Bogu znalazłem przyzwoitą pracę i miałem sposób za nią zapłacić serwis powiedział, teraz no cóż panowie, jeśli większość na tym forum musi płacić za swój serwis to dobrze dla Ciebie, ale proszę nie wyrażaj się źle od tych, którzy nie mają takiej możliwości, skoro na pewno nie wiesz co to jest konieczność i rzeczy, które trzeba zrobić, aby przetrwać na tym świecie, w którym życie staje się coraz droższe.

ale to urządzenie VPS jest wyłączone, tak jak robisz to z włączonym

Przeczytałem wiele komentarzy (nie wszystkie) i moja szczera opinia jest taka, że jeśli ktoś ma Wi-Fi to napromieniowuję Twój dom Wi-Fi, to dostaje się do Twojej przestrzeni Fale RF ciągle Cię mijają, jeśli zdefiniujesz kodowanie lub zastosowanie tego sygnału, witaj. Na przykład GPS przez triangulację GSM nigdy nie płaci za usługę, ale korzysta z promieniowania RF repeaterów GSM. Chcę się dowiedzieć, że kradzież Wi-Fi nigdy nie będzie nielegalna i wcale nie wydaje mi się przestępstwem ani poniżeniem. Mam nadzieję, że mój komentarz ci pomoże

Myślę tak samo jak ty Roberto. Od lat te sygnały pojawiają się w moim domu, gdziekolwiek się przeprowadzam ... i wykorzystuję je 😛

Pozdrowienia, wykonałem wszystkie twoje kroki do eprfection, podczas wykonywania polecenia «reaver -i mon0 -b (bssid) -c (kanał) -vv» pakiety się uruchamiają, ale nadal pozostają w: »[+] Czeka na latarnia z «(DOCELOWY MAC)»

Czy ktoś wie dlaczego?

Dzięki pozdrawiam!

Przyjacielu, ani polecenie wash ani reaver nie działa dla mnie, na pewno muszę coś zainstalować, proszę o pomoc, z góry dziękuję

co jest gorsze

Znajdowanie sygnałów w powietrzu nie jest złe, gorzej jest zapłacić jako niewolnik za życie, prawda?

Amen bracie

dobry wkład w naukę

Mnie się to nie zdarza, żeby stamtąd patrzeć na latarnię, pozostaje, bo będzie

Zobaczmy ... Czy jest więc możliwe uzyskanie klucza WPA z modemu z WPS? Czy to możliwe? I czy ma znaczenie, czy osoba, którą atakujesz, nacisnęła przycisk WPS?

Uwielbiam kraść wifi tylko za kradzież i zostawiliśmy to tam miesiąc temu Czekam na instalację internetu, potrzebuję internetu i uwielbiam kraść wifi Hahaha

Działa idealnie teraz mam darmowy internet ^^

Bardzo dziękuję za jasną instrukcję. Jutro obiecuję ci powiedzieć, jak poszło.

Testowałem Reavera na maszynie wirtualnej z systemem Linux przez ponad miesiąc z wieloma sieciami Wi-Fi i wcale mnie to nie złamało.

Nieco późny xD, trudno jest przeprowadzić ataki WiFi za pośrednictwem maszyny wirtualnej, najlepszą rzeczą jest (i mam nadzieję, że to zrobiłeś) wypróbowanie z Live USB, które ma doskonały dostęp do twojej karty sieciowej

Jak po wykonaniu tego ataku ponownie włączyć Wi-Fi? czy muszę ponownie uruchomić komputer?