|

A criptografia ou criptografia de arquivos, textos, etc. É uma ferramenta que todos os usuários de Linux devem conhecer e que, infelizmente, poucos conhecem e usam no dia a dia. Isso é especialmente notável quando você considera a reputação do Linux como um "sistema operacional seguro"; Esta é mais uma ferramenta que o Linux coloca ao seu alcance para melhorar sua segurança. Por que você não usa? Por ignorância? Bem, este post vem para preencher essa "lacuna"O método mais fácil de criptografar informações é usando GNU Privacy Guard (GPG). Este mini como fazer descreve sua instalação e manuseio no Ubuntu da cabeça aos pés. Levei quase 2 dias para escrevê-lo, então espero que você ache útil. |

Como funciona o GPG

GPG usa um sistema híbrido que combina criptografia simétrica e assimétrica.

A criptografia assimétrica sempre funciona com um par de chaves. Um deles será você "chave pública e o outro você "chave privada. Como o próprio nome indica, a chave pública pode ser dada a quem deseja enviar mensagens criptografadas e não há perigo se outra pessoa a vir, de fato, costumam ser publicadas em servidores públicos para facilitar o acesso; A chave privada, por outro lado, deve ser secreta e você não precisa compartilhá-la com ninguém. O mais bonito de tudo isso é que, como veremos a seguir, as duas chaves são criadas diretamente pelo GPG com base nos seus dados pessoais. A última etapa é "selar" essas duas chaves por meio de uma "senha longa". Portanto, no final, a única senha que você terá que lembrar é a sua "senha longa".

Passando limpo, graças ao criptografia assimétrica, Se o remetente usar a chave pública do destinatário para criptografar a mensagem, uma vez criptografada, apenas a chave privada do destinatário poderá descriptografar a mensagem, uma vez que ele é o único que a conhece. Portanto, a confidencialidade do envio da mensagem é alcançada: ninguém exceto o destinatário pode decifrá-la. Se o proprietário do par de chaves usar sua chave privada para criptografar a mensagem, qualquer pessoa poderá descriptografá-la usando sua chave pública. Nesse caso, é realizada a identificação e autenticação do remetente., pois é sabido que só pode ter sido ele quem usou a sua chave privada (a menos que alguém a possa ter roubado).

Um último comentário que acho interessante mencionar é que as cifras assimétricas foram inventadas para evite completamente o problema de troca de chaves cifras simétricas. Com as chaves públicas, não é necessário que o remetente e o destinatário concordem com a chave a ser usada. Tudo o que é necessário é que, antes de iniciar a comunicação secreta, o remetente obtenha uma cópia da chave pública do destinatário. Além do mais, essa mesma chave pública pode ser usada por qualquer pessoa que queira se comunicar com seu proprietário.

Quão seguro é o GPG?

El algoritmo usado pelo GPG é DSA / ElGamal, uma vez que é "gratuito" e nenhuma patente "proprietária" cai sobre ele.

Em relação ao comprimento da chave, depende dos requisitos do usuário. É necessário equilibrar a segurança e a otimização do processo. Quanto mais alta a chave, menor o risco de a mensagem ser decodificada se for interceptada, mas o tempo que levará para calcular os processos também aumentará. O tamanho mínimo exigido pelo GnuPG é de 768 bits, embora muitas pessoas pensem que deveria ser 2048 (que é o máximo com o GnuPG no momento). Quando a segurança é uma prioridade mais alta do que o tempo, a opção é escolher o maior tamanho de chave permitido.

Instalando GPG no Ubuntu

O Ubuntu vem "pronto para uso" com GPG e uma interface gráfica para GPG chamada Seahorse. Para acessar o Seahorse, basta ir em Aplicativos> Acessórios> Senhas e chaves de criptografia.

Antes disso, recomendo abrir um terminal e digitar:

sudo aptitude instalar plugins de cavalos-marinhos sudo killall nautilus

O que isso faz é nos permitir integrar GPG ao Nautilus. A partir de agora, se clicarmos com o botão direito em um arquivo, veremos aparecer mais duas opções: "Criptografar" e "Assinar". Veremos como usar essas novas ferramentas a seguir.

Crie as chaves

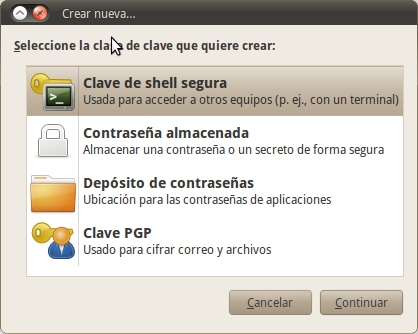

Antes de começar a criptografar mensagens e arquivos, como vimos, é necessário primeiro criar nossas chaves assimétricas e nossa "senha longa". Para isso, vamos para Aplicativos> Acessórios> Senhas e chaves de criptografia. Uma vez lá, vamos para Arquivo> Novo> Chave PGP.

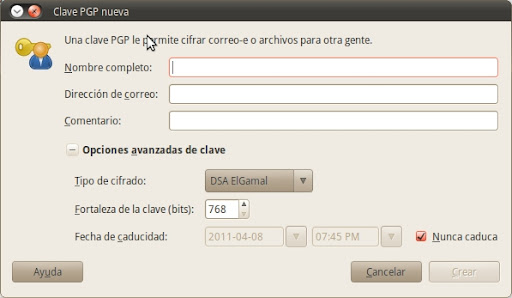

O sistema então nos pedirá para entrar em nosso nome, endereço de email e um comentário. O último é opcional, enquanto os dois primeiros são obrigatórios. O endereço de e-mail escolhido deve ser válido, pois será usado para assinar o identificador do usuário. Se este endereço for modificado de alguma forma, a assinatura não corresponderá. As chaves serão geradas com base nestes dados.

no parágrafo Avançado chave, você pode selecionar um tipo diferente de criptografia. O recomendado é "DSA Elgamal 768 bits", mas eu recomendo que você altere para "DSA Elgamal 2048 bits", pois é considerado suficientemente seguro e flexível. A data de expiração é a data em que a chave não é mais útil para operações de criptografia ou assinatura. 6 meses é um tempo razoável para isso. Você terá que alterar a data de expiração ou gerar uma nova chave ou subchave após esse período de tempo.

A última etapa é inserir uma senha. Observe a diferença entre os termos anglo-saxões para a palavra "senha": o termo "senha»Indica uma« senha », enquanto o termo«passphrase»Indica um«frase De passagem". Portanto, essa senha deve ser composta por mais de uma palavra. Para que uma senha seja eficaz (segura), você deve:

seja longo;

combine maiúsculas, minúsculas e números;

contêm caracteres especiais (não alfanuméricos);

ser difícil de adivinhar. Portanto, exceto nomes, datas significativas, números de telefone, números de documentos, ...

Em geral, para criar uma senha forte é aconselhável inserir letras maiúsculas com minusCulas, números, outros caracteres não alfanuméricos, etc.. Ao escolher as palavras e frases, devemos evitar aquelas palavras muito óbvias, ou datas significativas, e nunca usar citações de livros ou frases famosas. Dito isso, devemos garantir que a senha que escolhemos é difícil o suficiente para que não possa ser violada por um "ataque de força bruta" ou mesmo um "ataque de dicionário", mas fácil o suficiente para que possamos lembrá-la. Se esquecêssemos uma senha, nossa chave seria totalmente inútil e os criptogramas com ela criptografados, indecifráveis. Dada esta possibilidade, é recomendável sempre criar certificados de revogação junto com as chaves.

Uma vez que todos os dados necessários tenham sido inseridos, o processo de geração de chaves começa, o que leva um tempo considerável dependendo do tamanho das chaves e da velocidade do seu computador. Durante esse processo, o programa coleta dados aleatórios que usará para gerar as chaves. Assim que terminar, o Seahorse fechará.

Servidores de chave pública

Publicar minhas chaves públicas

Os servidores de chaves públicas são usados para distribuir com precisão as chaves públicas. Desta forma, é muito fácil procurar alguém (por nome ou email) na base de dados e encontrar as suas chaves públicas para enviar mensagens encriptadas (que só ele / ela pode desencriptar).

Para "carregar" suas chaves públicas para esses servidores, basta abrir o Seahorse, selecionar sua chave e ir para Remoto> Sincronizar e publicar chaves. Um alerta aparecerá avisando que isso causará a publicação das chaves públicas selecionadas.

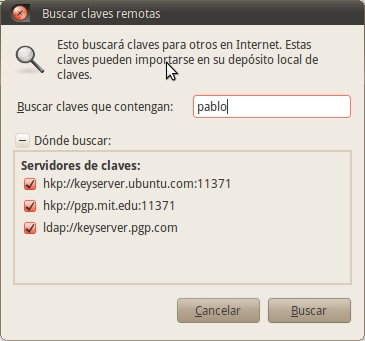

Pegue as chaves públicas dos meus amigos

Abra o Seahorse e vá para o menu Remoto> Localizar teclas remotas. Digite o nome ou e-mail da pessoa que você está procurando. Em seguida, selecione a chave correspondente. Ao terminar, você verá que a nova chave foi adicionada à guia "Outras chaves".

(Des) criptografando arquivos e pastas

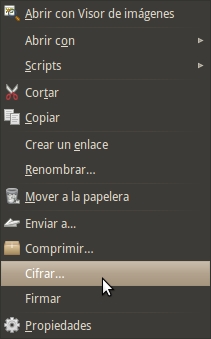

Uma vez que o par de chaves foi gerado, criptografar e descriptografar os arquivos é bastante simples. Você só precisa selecionar um arquivo, clicar com o botão direito e selecionar "Criptografar".

Na caixa de diálogo que aparece, selecione a chave que você criou anteriormente e clique em OK.

Se você selecionou uma pasta para criptografar, ele irá perguntar se você deseja criptografar cada arquivo dentro da pasta separadamente ou se você prefere que um arquivo ZIP seja criado para ser criptografado posteriormente. A segunda opção é a melhor na maioria dos casos.

Se estiver criptografando um arquivo, quando a criptografia estiver concluída, você deve criar um arquivo com o mesmo nome, mas com a extensão .pgp. Assim que o processo for concluído, você pode excluir o arquivo antigo. Se você criptografou uma pasta, deverá encontrar dois novos arquivos: a versão criptografada com a extensão .pgp e um arquivo .zip com a versão original da pasta. Tanto o ZIP quanto a pasta original podem ser excluídos após a criptografia.

Por motivos de segurança, versões não criptografadas de arquivos devem ser excluídas permanentemente, em vez de simplesmente serem enviadas para a lixeira. Mas primeiro certifique-se de tentar descriptografar o arquivo criptografado para ver se está tudo bem.

Para isso, basta clicar duas vezes no arquivo .pgp e digitar a senha quando for solicitada. O arquivo original reaparecerá. Caso se trate de uma pasta, aparecerá o arquivo .zip, devendo então extrair seu conteúdo.

Descriptografando arquivos em meu outro computador

Este não é um sistema projetado para criar arquivos criptografados portáteis (Como TrueCrypt) Para descriptografar seus próprios arquivos em outro computador, você tem que exportar sua chave e então importá-la no segundo compu. Isso representa um risco de segurança. No entanto, às vezes pode ser necessário realizar esta tarefa (por exemplo, se você tiver um PC e um notebook e quiser ter um único par de chaves GPG e não um para cada computador como se fossem "identidades" diferentes). Então, aqui estão as etapas a seguir nesse caso:

No computador onde você criou as chaves, inicie Seahorse (Aplicativos> Acessórios> Senhas e Chaves de Criptografia) e clique com o botão direito em sua chave pessoal e selecione "Propriedades".

Na caixa de diálogo que aparece, clique na guia "Detalhes" e, em seguida, no botão "Exportar" ao lado de "Exportar chave completa". Salve o arquivo na sua área de trabalho. Você verá que um novo arquivo foi criado com a extensão .asc. Eles são suas chaves em texto simples.

Copie o arquivo .asc para um stick USB e, de lá, para o segundo computador. Agora, nesse computador, inicie o Seahorse e clique no botão "Importar". Navegue até onde você salvou o arquivo .asc e clique em “Abrir”. Isso importará a chave. Feche o Seahorse e clique duas vezes em qualquer arquivo criptografado com sua chave para descriptografá-lo. Ele vai pedir a você a "senha longa", então anote-a. Depois disso, o arquivo original será salvo na mesma pasta onde está o arquivo .pgp.

Por fim, lembre-se de que a hora e a data dos computadores onde você cria / importa / exporta as chaves devem estar corretas. Por várias razões técnicas, o Seahorse e o comando gpg não podem importar uma chave se a hora e a data no PC forem inferiores à data de criação. Obviamente, isso significa que, se o computador onde você criou a chave estiver com a data errada, você poderá ter muitos problemas para criar e usar a chave.

Criptografar texto

Existe um plugin Gedit para criptografar o texto selecionado. Para habilitá-lo, vá para Editar> Preferências> Plug-ins. Eu escolhi "Criptografia de texto". Assim que o plug-in for habilitado, as opções em Editar> Criptografar / Descriptografar / Assinar serão habilitadas.

GPG e Firefox

Existe um plug-in para o Firefox (FireGPGName) que fornece uma interface gráfica integrada para aplicar operações GPG (incluindo (des) criptografia, assinatura e verificação de assinatura) em qualquer texto em uma página da web.

FireGPGName também permite trabalhar com webmails (Gmail, etc.), embora na época em que testei a integração com o Gmail estava "quebrada". Para ver uma lista completa de webmails com os quais o FireGPG trabalha: http://getfiregpg.org/s/webmails

Baixe FireGPG: http://getfiregpg.org/stable/firegpg.xpi

Acelerando um pouco o processo de criptografia ...

Para (des) criptografar informações usando sempre a mesma "identidade", recomendo que você vá para Sistema> Preferências> Criptografia e armazenamento de chaves. Então acessei a guia "Criptografia", e onde está escrito "Chave padrão" selecione a chave que você sempre usará para (des) criptografar informações. Se você está curioso, eu recomendo que você também dê uma olhada na guia "PGP Passphrase" para ajustar seu GPG ao máximo.

Assinar e verificar

Muitas vezes, você não deseja enviar um e-mail criptografado, mas deseja que o destinatário tenha certeza de que fui eu quem o enviou. Para isso, são utilizadas assinaturas digitais. Tudo que você precisa fazer é verificar o e-mail usando GPG e a chave pública do remetente.

Para criptografar um e-mail, como vimos, um par de chaves é usado. Um deles é secreto e o outro público. No caso da assinatura digital, Todas as pessoas que receberem um e-mail assinado por mim poderão verificar se este e-mail foi escrito por mim e se o e-mail não foi alterado de forma mal-intencionada no caminho, usando minha chave pública, já que o assinei usando minha chave privada.

Por ese motivo, uno de los grandes problemas de la encriptación es, precisamente, que el emisor tiene que estar bien seguro que la clave o, en el caso de la firma digital, que ésta perteneza realmente a la persona que dice ser la dueña de a empresa. Afinal, posso dizer que sou "Monica Lewinsky" e colocar o nome dela na minha assinatura digital. Para resolver este problema, existe a assinatura das chaves públicas. Então, quando alguém assina minha chave pública, está confirmando que essa chave pertence a mim. Em outras palavras, eles estão garantindo que essa chave é minha. A assinatura mútua de chaves forma, segundo Robert De Niro, uma "teia de confiança" ou "rede de confiança". Para mais informações sobre o assunto, recomendo que visite http://www.rubin.ch/pgp/weboftrust.

Para assinar uma chave em seu armazenamento de chaves:

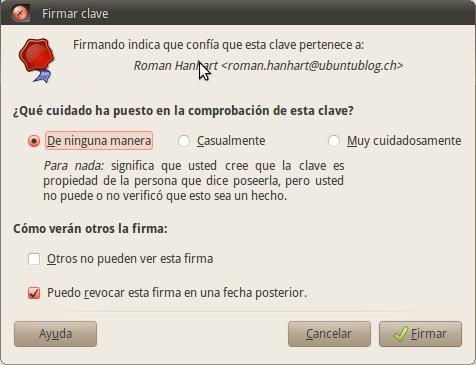

1) Selecione a chave que deseja assinar nas guias Chaves confiáveis ou Outras chaves coletadas,

2) Escolha Assinar na barra de ferramentas ou Arquivo> Assinar,

3) Selecione o quão minuciosamente você verificou a chave,

4) Indique se a assinatura deve ser local para o depósito da chave e se sua assinatura pode ser revogada,

5) Clique em Assinar.

GPG e Thunderbird

Existe um plug-in para Thunderbird e Seamonkey chamado Enigmail que permite que você escreva e receba mensagens assinadas e / ou criptografadas usando GPG.

Na primeira vez que você executar este plug-in, uma série de formulários aparecerá que você deve preencher. Também inclui guias que explicam como usar o GPG.

Para obter mais informações sobre o GPG, recomendo a leitura:

- GNUPG Mini Like: http://www.dewinter.com/gnupg_howto/spanish/index.html

- A ajuda que vem no Ubuntu vem do manual de senhas e chaves de criptografia. Abra Seahorse> Ajuda> Índice.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

Escrever me permite arquitetar meus pensamentos, padrões de erudição planetária e digital por

compartilhar suas idéias uns com os outros no registro da situação da sala de aula

blogando com a Sra. Lanphear. sacolas de presente são componentes

parte de tudo reconhece que essa não é a maneira de lidar com a mudança para algo novo.

Visite também minha página: clique aqui

Bom Pablo! Não sei se é o meu navegador, mas o texto deste tutorial está cortado, ou seja, falta o final de cada linha. Obrigado pela ajuda!

Seu tutorial é muito bom !! Bom, estou procurando ajuda! Que gostoso!!

pD: Quem tem dúvidas lê bem babacas! que legal!!

DALE CHIDO MAN !!! MUITO BOM TUTO QUE ONDAAAAA

Chee !! yenoo meu cheleee b0las !! papahuevoo !! O que ric000 frut000 papitoo !! a conxa dos l0ra pendej00s !!

No Firefox parece bom ...

bom artigo! muito interessante. esta noite reli com mais tempo

Grato amigo .. Saudações da Venezuela.

Caro,

Agradeço muito seu excelente trabalho e, também, por compartilhar a compilação do procedimento para gerar este tutorial.

Cumprimentos,

D.

Buenos Aires.

Uau! Muito bom tutorial!

Eu só tenho uma pergunta ... Quando eu exporto minha chave para o arquivo .asc, ele exporta chaves públicas e privadas? Tenho aquele medo de perder o privado, porque o público já está online, mas o privado está em algum lugar do sistema que eu não conheço; Quero fazer uma cópia dele e ter as duas chaves em um USB secreto. Além disso, gostaria de ter essa "sincronização" de identidades entre 2 máquinas.

Se você tiver a gentileza de esclarecer minha dúvida, ou declarar onde está minha chave privada (eu já procurei em ~ / .gnupg mas não sei o que é), ficarei muito grato you se você puder enviar um e-mail, melhor, você vai encontrá-lo no meu perfil Disqus.

Saudações!

Teve!

Acho que já peguei a onda; Vou testar isso mais tarde ...

Então, agora falta saber como resgatar minha chave privada e pública por terminal, pois acredito que agora enviei ambas para o servidor no Launchpad !! D: (digo isso porque enviei a ele o texto que ele me deu para "exportar" minha chave -que aparentemente são as duas chaves-)

Obrigado pela sua resposta!

Teve!

Olá:

O GnuPG usa algoritmos sem patente, mas gostaria de saber se o SMIME usa algoritmos que não são software livre.

obrigado

Olha, pelo que eu entendi, s / mime é um "padrão aberto" e GNUPG (desde a versão 2) tem suporte para s / mime. Resumindo, acho que se o pessoal do GNUPG o incorporou, é porque seus algoritmos são gratuitos e de padrão aberto, então você pode usá-los sem problemas.

A verdade é que não sei. Enfim, você não acha que é hora de atualizar? Felicidades! Paulo.

Em 06/12/2012 18:06, «Disqus» escreveu:

… Ainda tem suporte (LTS)… 😉… obrigado mesmo assim.

hi2.

Você sabe se tem um bug do cavalo-marinho no 10.04?… Em outra versão está perfeito mas na 10.04 dá um erro ao gerar a chave.

PEÇA DE TUTORIAL! Aqui está minha prática final de Fundamentos de Hardware xD

Obrigado Piter! Estou feliz que tenha sido útil para você. Foi a ideia ... 🙂

Um abraço forte! Paulo.

Eu não gosto disso, é nojento !!!!!!!!!!!!!!!!!!!

Eles também podem usar o serviço FNIB, correio criptografado através do uso de Swiftcoins.

http://www.youtube.com/watch?v=U3_pMGXlOMM

Olá

post muito bom

mas eu tenho algumas duvidas ...

Eu estava no maivelope, mas está me dando problemas

Não consigo descriptografar os e-mails que eles me enviam usando PGP

Acontece que tenho um contato que me enviou uma mensagem usando PGP, mas não consigo descriptografá-la, recebo o seguinte: Erro! Nenhuma chave privada encontrada para esta mensagem. Identidades de chave privada obrigatórias: 187C3E990A964C30 ou BDA0CFE6BF5E5C1C Já tentei enviar mensagem com a chave privada e mesmo assim entendi ... o que estou fazendo de errado?

e mudei para PGP portátil, mas não sei qual é a senha ...

Não me lembro de maivelope me perguntando ou fazendo algo para fazer parecer ...

Ótimo tutorial!

Quem diz que é nojento não sabe o que está acontecendo

Olá.

Não consigo fazer com que apareça depois de clicar no arquivo ou pasta para criptografar o menu suspenso (clicando com o botão direito) para que apareça criptografado, mas não aparece. Isso acontece comigo no lubuntu 16.04 e no xubuntu 16.04

Olá, não consigo usar o primeiro código "sudo aptitude install seahorse-plugins" que me diz: "sudo: aptitude: command not found".

Olá, no Ubuntu 19.10 o primeiro comando não me aceita, diz-me que este pacote não está disponível mas que se refere a outro pacote. Ele também diz que o pacote seahorse-plugins está faltando, ou já está desatualizado, ou está disponível em outra fonte.

lembranças