|

O Linux é freqüentemente usado para resgatar instalações do Windows ... ou sim. Que paradoxo, precisamente, existem várias ferramentas gratuitas para remover malware e rootkits. Vamos ver alguns deles. |

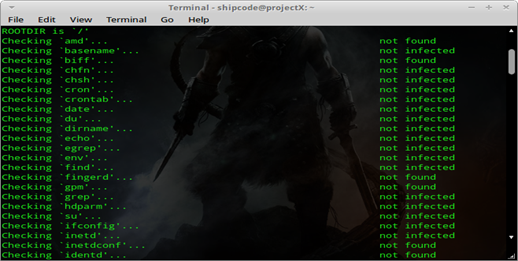

chkrootkit

Chkrootkit ou Check Rootkit é um famoso programa de código aberto, é uma ferramenta usada para a digitalização de rootkits, botnets, malware, etc. em seu servidor ou sistema Unix / Linux. É testado em: Linux 2.0.x, 2.2.x, 2.4.x, 2.6.x e 3.xx, FreeBSD 2.2.x, 3.x, 4.x, 5.x e 7.x, OpenBSD 2 .x, 3.xe 4.x, 1.6.x NetBSD, Solaris 2.5.1, 2.6, 8.0 e 9.0, HP-UX 11, Tru64, BSDI e Mac OS X. Esta ferramenta é pré-instalada no BackTrack 5 em a parte de ferramentas forenses e antivírus.

Para instalar o chkrootkit em uma distribuição baseada em Ubuntu ou Debian, você pode digitar:

sudo apt-get install chkrootkit

Para começar a verificar o sistema para possíveis rootkits e backdoors, digite o comando:

sudo chkrootkit.

Caçador de rootkits

O Rootkit Hunter ou rkhunter é um verificador de rootkit de código aberto semelhante ao chkrootkit que também é pré-instalado no BackTrack 5 em Ferramentas Forenses e Antivírus. Esta ferramenta analisa rootkits, backdoors e exploits locais executando testes como: comparação de hash MD5, pesquisa de arquivos padrão usados por rootkits, permissões erradas de arquivos binários, pesquisa de strings suspeitas em módulos LKM e KLD, pesquisa de arquivos ocultos e digitalização opcional em arquivos de texto e binários.

Para instalar o rkhunter em uma distribuição baseada em Ubuntu ou Debian, você pode digitar:

sudo apt-get install rkhunter

Para iniciar a verificação do sistema de arquivos, digite o comando:

sudo rkhunter --check

E se você quiser verificar se há atualizações, execute o comando:

sudo rkhunter –atualização

Depois que o rkhunter terminar de escanear seu sistema de arquivos, todos os resultados serão registrados em /var/log/rkhunter.log.

ClamAV

ClamAV é um software antivírus Linux popular. É o mais famoso antivírus Linux que possui uma versão GUI projetada para facilitar a detecção de Trojans, vírus, malware e outras ameaças maliciosas. O ClamAV também pode ser instalado no Windows, BSD, Solaris e até mesmo no MacOSX. O pesquisador de segurança Dejan de Lucas um tutorial detalhado na página InfoSec Resource Institute sobre como instalar o ClamAV e como trabalhar com sua interface na linha de comando.

BotHunter

O BotHunter é um sistema baseado em diagnóstico de rede de botnet que segue o caminho de dois fluxos de comunicação entre o computador pessoal e a Internet. Ele é desenvolvido e mantido pelo Laboratório de Ciência da Computação, SRI International, e está disponível para Linux e Unix, mas agora eles lançaram uma versão de teste privada e um pré-lançamento para Windows.

Se você quiser baixar este programa, pode fazê-lo em clique aqui . Os perfis de infecção do BotHunter são normalmente encontrados em ~ cta-bh / BotHunter / LIVEPIPE / botHunterResults.txt.

Exemplo de uso para BotHunter2Web.pl:

perl BotHunter2Web.pl [data AAAA-MM-DD] -i sampleresults.txt

avast! Edição inicial do Linux

avast! O Linux Home Edition é um mecanismo antivírus oferecido gratuitamente, mas apenas para uso doméstico e não para uso comercial. Inclui um scanner de linha de comando e, com base na experiência do autor da nota original, detecta alguns dos bots Perl IRC que contêm funções maliciosas, como as funções udpflood e tcpflood, e permite que seu mestre ou controlador do bot execute Comandos arbitrários com o uso da função system () para Perl.

Você pode baixar este software antivírus clique aqui .

NeoPI

NeoPI é um script Python útil para detectar conteúdo corrompido e criptografado em arquivos de texto ou scripts. O objetivo do NeoPI é ajudar na detecção de código oculto no shell da web. O foco de desenvolvimento da NeoPI era criar uma ferramenta que pudesse ser usada em combinação com outros métodos de detecção baseados em assinatura ou palavra-chave comuns. É um script de plataforma cruzada para Windows e Linux. Ele não apenas ajuda os usuários a detectar possíveis backdoors, mas também scripts maliciosos, como botnets IRC, shells udpflood, scripts vulneráveis e ferramentas maliciosas.

Para usar este script Python, basta baixar o código de seu site oficial do github e navegar por seu diretório:

git clone https://github.com/Neohapsis/NeoPI.git cd NeoPI

ourmon

Ourmon é um programa de código aberto baseado em Unix e uma ferramenta comum de detecção de pacotes de rede no FreeBSD, mas também pode ser usado para detecção de botnet, como Ashis Dash explica em seu artigo intitulado 'Ferramenta de detecção de botnet: Ourmon' na revista Clubhack ou Chmag.

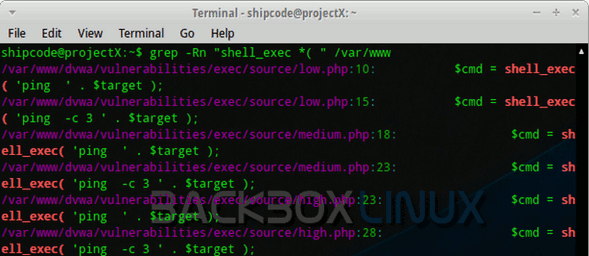

Grep

E por último, mas não menos importante, temos o comando grep, que é uma ferramenta de linha de comando poderosa em Unix e Linux. Usado para localizar e testar conjuntos de dados de sondagem para linhas que correspondem a uma expressão regular. Resumindo, este utilitário foi codificado por Ken Thompson em 3 de março de 1973 para Unix. Hoje, Grep é conhecido por detectar e pesquisar shells backdoor irritantes e scripts maliciosos também.

Grep também pode ser usado para detectar scripts vulneráveis (por exemplo, a função shell_exec do PHP, que é uma função PHP arriscada que permite a execução remota de código ou de comando). Podemos usar o comando grep para procurar shell_exec () como uma vantagem em nosso diretório / var / www para verificar se há possíveis arquivos PHP vulneráveis a ICE ou injeção de comando. Aqui está o comando:

grep-Rn "shell_exec * (" / var / www

Grep é uma boa ferramenta para detecção manual e análise forense.

Sobre o #Avast é horrível ... Eu o instalei e realmente não funciona.

Excelente artigo… Devo experimentar as outras ferramentas!

Uau! ferramentas excelentes, mas o avast não funcionou para mim apenas torna o pc lento e leva 20 min. para iniciar

Articulação, Pablo 😀

Bom Dia,,

O artigo é interessante, eu sou um novato neste tópico, então eu pergunto, na primeira opção você diz como instalar o chkrootkit, e depois o comando para verificar os possíveis rootkits e backdoors no sistema, e então o que devo fazer ? Eu os excluo, cancelo, bloqueio e, em caso afirmativo, como faço para excluí-los ou bloqueá-los?

obrigado

bom artigo

Olá, sou Fede, estou em sua página muito útil, viva o Linux e o software livre graças a milhares de programadores e hackers de todo o mundo. obrigado LINUS TOORVALD, RICHARD STALLMAN, ERICK RAIMOND e muitos outros, nos vemos em breve e desculpem pelos erros nos nomes OBRIGADO.

Eu não entendo nada a porra da mãe!

olha eu também não entendi muito mas o outro comentário dizia que era bom Clam av tirando isso que tem um tutorial eu acho melhor experimentar isso né? XD

debcheckroot (https://www.elstel.org/debcheckroot/) de elstel.org está faltando nesta lista. Atualmente, é a melhor ferramenta que existe para detectar rootkits. A maioria dos programas como rkhunter e chkrootkit não consegue mais detectar um rootkit assim que ele é ligeiramente modificado. debcheckroot é diferente. Ele compara o sha256sum de cada arquivo instalado com o cabeçalho do pacote.