Olá amigos!. Estamos iniciando uma nova série de artigos que esperamos que sejam úteis. Decidimos escrevê-los para quem gosta de saber com o que trabalham e fazer suas próprias implementações sem depender de software totalmente proprietário, ou aqueles que são meio livres e meio comerciais.

A leitura exigida é o Guia do administrador do software OpenLDAP 2.4. Sim, em inglês, porque estamos usando um software desenvolvido e escrito na linguagem de Shakespeare. 🙂 Também recomendamos a leitura do Guia do Servidor Ubuntu 12.04., que disponibilizamos para download.

A documentação existente está em inglês. Não encontrei traduções em espanhol de nenhum dos dois anteriormente recomendados.

Tudo o que está escrito nesta introdução foi retirado da Wikipedia ou traduzido livremente para o espanhol a partir dos documentos mencionados acima.

Vamos ver:

- Definição sumária

- Principais recursos do LDAP da perspectiva do usuário

- Quando devemos usar o LDAP?

- Quando não devemos usar o LDAP?

- Quais serviços e software planejamos instalar e configurar?

Definição sumária

Da Wikipedia:

LDAP é a sigla para Lightweight Directory Access Protocol, que se refere a um protocolo no nível do aplicativo que permite o acesso a um serviço de diretório ordenado e distribuído para pesquisar informações diferentes em um ambiente de rede. O LDAP também é considerado um banco de dados (embora seu sistema de armazenamento possa ser diferente) que pode ser consultado.

Um diretório é um conjunto de objetos com atributos organizados de forma lógica e hierárquica. O exemplo mais comum é a lista telefônica, que consiste em uma série de nomes (pessoas ou organizações) que são organizados em ordem alfabética, com cada nome tendo um endereço e um número de telefone anexado a ele. Para entender melhor, é um livro ou pasta, no qual estão escritos os nomes, números de telefone e endereços das pessoas, e está organizado em ordem alfabética.

Uma árvore de diretório LDAP às vezes reflete vários limites políticos, geográficos ou organizacionais, dependendo do modelo escolhido. As implantações atuais do LDAP tendem a usar nomes de DNS (Domain Name System) para estruturar os níveis mais altos da hierarquia. Conforme você rola a lista para baixo, as entradas podem aparecer representando pessoas, unidades organizacionais, impressoras, documentos, grupos de pessoas ou qualquer coisa que represente uma determinada entrada na árvore (ou várias entradas).

Normalmente, ele armazena informações de autenticação (usuário e senha) e é usado para autenticar, embora seja possível armazenar outras informações (dados de contato do usuário, localização de vários recursos de rede, permissões, certificados, etc.). Em resumo, o LDAP é um protocolo de acesso unificado a um conjunto de informações em uma rede.

A versão atual é LDAPv3 e é definida nos RFCs RFC 2251 e RFC 2256 (documento base do LDAP), RFC 2829 (método de autenticação para LDAP), RFC 2830 (extensão para TLS) e RFC 3377 (especificação técnica).

Algumas implementações de LDAP:

Active Directory: é o nome usado pela Microsoft (desde o Windows 2000) como um armazenamento de informações centralizado para um de seus domínios de gerenciamento. Um serviço de diretório é um repositório estruturado de informações sobre os vários objetos contidos no Active Directory, neste caso podem ser impressoras, usuários, computadores ... Ele usa diferentes protocolos (principalmente, LDAP, DNS, DHCP, Kerberos...).

Com este nome existe na realidade um esquema (definição dos campos que podem ser consultados) LDAP versão 3, que permite integrar outros sistemas que suportem o protocolo. Este LDAP armazena informações sobre usuários, recursos de rede, políticas de segurança, configuração, atribuição de permissões, etc.

Serviços de diretório da NovellTambém conhecida como eDirectory, é a implementação da Novell usada para gerenciar o acesso a recursos em diferentes servidores e computadores em uma rede. É basicamente composto por um banco de dados hierárquico e orientado a objetos, que representa cada servidor, computador, impressora, serviço, pessoas, etc. Entre os quais são criadas permissões para controle de acesso, por meio de herança. A vantagem dessa implementação é que ele roda em múltiplas plataformas, podendo ser facilmente adaptado a ambientes que utilizam mais de um sistema operacional.

É o precursor em termos de estruturas de diretório, uma vez que foi introduzido em 1990 com a versão do Novell Netware 4.0. Embora o Microsoft AD tenha crescido em popularidade, ele ainda não pode corresponder à confiabilidade e qualidade do eDirectory e seus recursos de plataforma cruzada.

OpenLDAP: É uma implementação gratuita do protocolo que suporta vários esquemas para que possa ser usado para se conectar a qualquer outro LDAP. Ele tem sua própria licença, a Licença Pública OpenLDAP. Por ser um protocolo independente de plataforma, várias distribuições GNU / Linux e BSD o incluem, assim como AIX, HP-UX, Mac OS X, Solaris, Windows (2000 / XP) ez / OS.

OpenLDAP tem quatro componentes principais:

- slapd - daemon LDAP independente.

- slurpd - Daemon de replicação de atualização LDAP independente.

- Rotinas de biblioteca de suporte de protocolo LDAP

- Utilitários, ferramentas e clientes.

Principais recursos do LDAP da perspectiva do usuário

Que tipo de informação podemos armazenar em um diretório?. O modelo de informação em um diretório LDAP é baseado em Entradas. Uma entrada é uma coleção de atributos que possui um Nome Distinto ou "Nome Distinto (DN)" exclusivo. O DN é usado para se referir exclusivamente à entrada.

Cada atributo de uma entrada tem um tipo e um ou mais Valores. Os tipos são tipicamente strings mnemônicas como cn o "Nome Comum" para nomes comuns, ou enviar para endereços de e-mail. A sintaxe dos valores depende do tipo de atributo.

Por exemplo, um atributo cn pode conter o valor de Frodo bagins. Um atributo enviar pode ter a coragem frodobagins@amigos.cu. Um atributo jpgeFoto pode conter uma foto em formato binário JPEG.

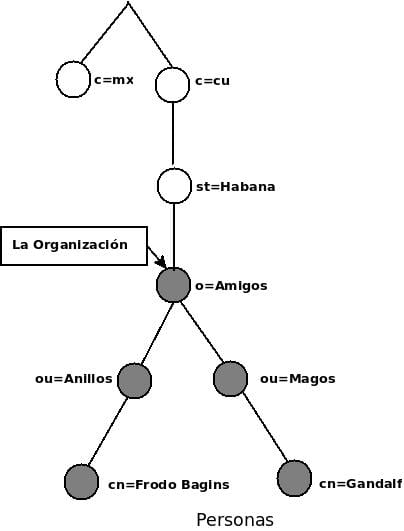

Como as informações são organizadas?. No LDAP, as entradas do diretório são organizadas em uma estrutura hierárquica na forma de uma árvore invertida. Tradicionalmente, essa estrutura reflete as fronteiras ou limites geográficos e / ou organizacionais.

As inscrições que representam os países aparecem no topo da árvore. Abaixo deles estarão inscrições representando estados e organizações nacionais.

Então, pode haver entradas que representam unidades organizacionais, pessoas, impressoras, documentos ou qualquer outra coisa em que possamos pensar.

A figura abaixo é um exemplo de uma árvore de diretório LDAP na qual nomes tradicionais são usados.

O LDAP permite o controle de quais atributos precisamos para uma entrada usando um atributo especial chamado classe de objeto. o valor do atributo classe de objeto determina o Regras do esquema o Regras de esquema que a entrada deve obedecer.

Como referenciamos as informações?. Nos referimos a uma entrada por seu nome distinto ou Nome distinto, que é construído a partir do nome da própria entrada (denominado Nome Relativo Distinto ou Nome Distinto Relativo o RDN), concatenado com o nome das entradas de seus ancestrais ou ancestrais.

Por exemplo, na figura acima, a entrada Frodo Bagins tem um RDN cn = Frodo Bagins e DN completo é cn = Frodo Bagins, ou = Anéis, o = Amigos, st = Havana, c = cu.

Como acessamos as informações?. O LDAP definiu as operações necessárias para interrogar e atualizar o diretório. Isso inclui as operações de adicionar e excluir uma entrada, modificar uma entrada existente e renomear uma entrada.

No entanto, na maioria das vezes, o LDAP é usado para pesquisar informações armazenadas no diretório. As operações de pesquisa permitem que uma parte do diretório seja pesquisada em busca de entradas que atendam a alguns critérios especificados no filtro de pesquisa. Dessa forma, podemos pesquisar cada entrada que atendeu aos critérios de pesquisa.

Como protegemos as informações contra acesso não autorizado?. Alguns serviços de diretório são desprotegidos e permitem que qualquer pessoa veja suas informações.

O LDAP fornece um mecanismo para os clientes autenticarem ou confirmarem suas identidades em um serviço de diretório, a fim de garantir o controle de acesso para proteger as informações que o servidor contém.

O LDAP também oferece suporte a serviços de segurança de dados, tanto em relação à integridade quanto à confidencialidade.

Quando devemos usar o LDAP?

Esta é uma pergunta muito boa. Em geral, devemos usar o serviço de diretório quando precisamos que as informações sejam armazenadas e gerenciadas centralmente e que sejam acessíveis por meio de métodos baseados em padrões.

Alguns exemplos do tipo de informação que encontramos no ambiente empresarial e industrial:

- Autenticação de Máquina

- Autenticação de usuário

- Usuários e grupos do sistema

- Livro de Endereços

- Representações Organizacionais

- Rastreamento de recursos

- Armazém de informações telefônicas

- Gerenciamento de recursos do usuário

- Pesquisa de endereço de email

- Armazenamento de configuração de aplicativo

- Armazém de configurações de central telefônica PBX

- etc ...

Existem vários arquivos de esquema distribuídos -Arquivos de esquemas distribuídos- baseado em padrões. No entanto, sempre podemos criar nossa própria Especificação de esquema ... quando somos especialistas em LDAP. 🙂

Quando não devemos usar o LDAP?

Quando percebemos que somos torcer ou forçando nosso LDAP a fazer o que precisamos. Nesse caso, pode ser necessário redesenhar. Ou se precisarmos de um único aplicativo para usar e manipular nossos dados.

Quais serviços e software planejamos instalar e configurar?

- Serviço de diretório ou Serviço de Diretório baseado OpenLDAP

- Serviços NTP, DNS y DHCP independente

- integrar Samba para LDAP

- Possivelmente iremos desenvolver a integração de LDAP y Kerberos

- Gerenciar o diretório com o aplicativo da web Gerente de conta Ldap.

E é isso por hoje, amigos!

Fontes:

- https://wiki.debian.org/LDAP

- Guia do administrador do software OpenLDAP 2.4

- Guia do servidor Ubuntu 12.04

Eu acho que FreeIPA é um projeto abrangente (LDAP, Kerberos, DNS, etc) interessante de estudar, baseado no servidor LDAP 389.

Para começar, os gostos do Pfs não funcionam. Estou muito interessado em me educar no ldap. Obrigado por compartilhar.

Links corrigidos.

Interessante

Você telefonou mais uma vez!

Grande contribuição.

Abraço! Paulo.

Obrigado a todos por comentarem !!! Não consegui conectar antes com meu modem a 28000 baud / segundo. Que tipo de velocidade. 🙂

Saudações a todos

Muito obrigado a todos pelo comentário !!!. Ozkar, FreeIPA é muito mais do que um LDAP. Ele integra o Red Hat Active Directory 389 com uma série de serviços relacionados. É um animal do projeto Fedora. Grande demais para meu modesto conhecimento.

Excelente artigo, me cai como uma luva, já que estava planejando me internalizar nestas questões, estou ansioso por novos artigos.

Muito obrigado por compartilhar, com isso e com o ClearOS que tenho por um tempo 🙂

Excelente tutorial, também baixei o livro do Ubunto, obrigado!

Ubuntu jejjeej Ainda estou dormindo ...

Apesar de desrespeitar o seu trabalho, li acima e se entendi tudo muito mal ou menos bem, pode ser entendido nesta piada:

"Mas se eu me tornar o capo capo do open-ldap, desenvolvo meu navegador e o Google Shakes!"

Obrigado pelo esforço e dói que não haja material em espanhol. mmm ...

Fico, veja se este guia em espanhol serve para agregar ao material ...

http://www.google.com.ar/url?sa=t&rct=j&q=&esrc=s&source=web&cd=4&ved=0CEwQFjAD&url=http%3A%2F%2Felpuig.xeill.net%2Fdepartaments%2Finformatica%2Ffitxers%2Fsistemes-operatius%2Fcurso-de-ldap-en-gnu-linux%2Fat_download%2Ffile&ei=NwXgUrIOxLaRB4LHgYgG&usg=AFQjCNGj7BjNtzfdlu1gsl3YSWK1U1ELpw&sig2=aKABXgHookIGYhYXevUQew&bvm=bv.59568121,d.eW0

Agora, avançando um pouco, continuo lendo as postagens na página https://blog.desdelinux.net/ldap-introduccion/ Gostaria que você esclarecesse um pouco o que se refere à Autenticação de Máquina, este ponto não está claro para mim e estou muito entusiasmado com este OpenLdap. Já passei várias horas lendo este blog, mas quero ser capaz de dominar os tópicos e conceitos por isso a minha intervenção nas vossas actividades antecipadamente muito obrigado Sr. Fico continuamos em contacto saudações