Outro dia estava trabalhando na manutenção de algumas máquinas virtuais (VM, Máquina virtual) e aconteceu comigo que eu não lembrava do senha de Raiz nem de qualquer outro usuário. Oh! Pobre de mim, que bagunça eu tenho! !O que eu fiz!? Em que ponto mudei a senha que não lembro? Então alguns pensamentos se seguiram que não posso reproduzir, mas você pode imaginar ...

Pesquisando no blog, encontrei uma postagem antiga do meu amigo elav. para Alterar a senha root no Debian / LMDE. Infelizmente não funcionou para mim, então aqui está outro método.

Bem, o fato é que ele não se lembrava da senha e também da que havia armazenado no KeePassX não funcionou, para nenhum usuário. Então, depois de desistir de tentar as mil e uma chaves que passaram pela minha cabeça, eu simplesmente me dignei a fazer um reset para o senha de Raiz de GRUB para minha querida Debian.

Editando opções do GRUB

O processo é relativamente simples e tudo o que precisamos é ter GRUB instalado (sem falar que temos que ter acesso para ver o boot da máquina, certo?). No meu caso, eu me conectei com o gerenciador de virt (Eu tenho as VMs com KVM) e reiniciei a máquina, mas isso também funciona para uma máquina real.

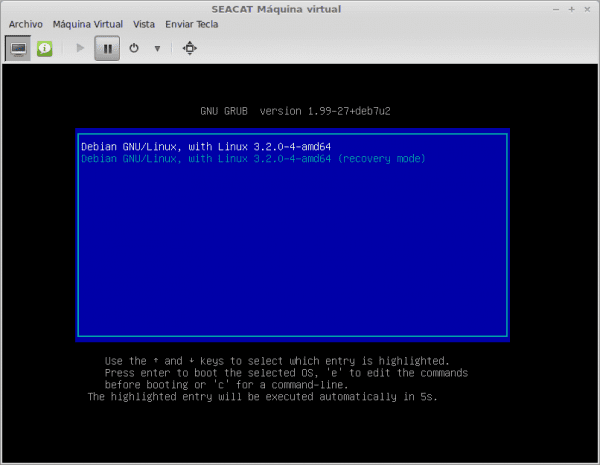

Quando o GRUB começar, temos que editar as opções de inicialização pressionando a tecla e.

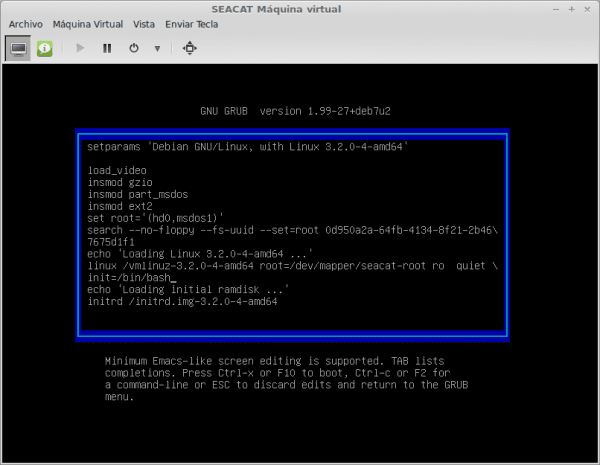

Agora devemos editar as opções com as quais o sistema inicia. Passamos para a linha que carrega o kernel do sistema operacional. É a linha que começa com linux:

echo 'Carregando Linux 3.2.0-4-amd64 ...' linux /vmlinuz-3.2.0-4-amd64 root = / dev / mapper / seacat-root ro quiet

E acrescentamos:

init=/bin/bash

Depois da palavra calma. A linha deve ser:

linux /vmlinuz-3.2.0-4-amd64 root=/dev/mapper/seacat-root ro quiet init=/bin/bash

Depois de editado, basta ligar a máquina. Como diz na imagem, com Ctrl+x o F10 começamos o sistema com essas opções.

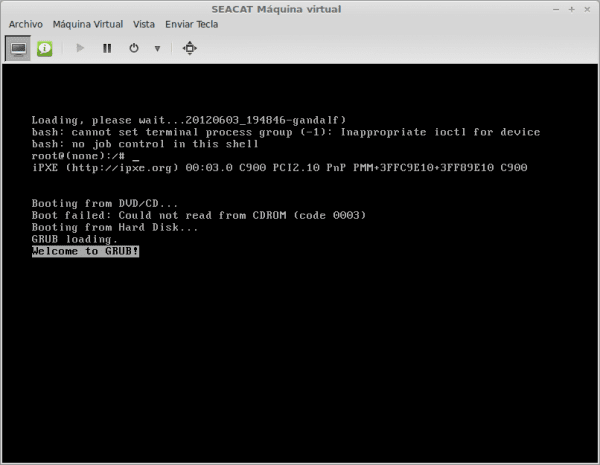

Isso retornará um shell e podemos editar o arquivo / etc / shadow.

Removendo a senha do Root

Na quarta linha da imagem, o prompt aparece da seguinte maneira:

root@(none):/#

A primeira coisa que devemos fazer é rastrear o sistema de arquivo para que tenha permissões de gravação. Para isso executamos:

root@(none):/# mount -o remount rw /

Agora sim, podemos prosseguir para editar com nano o arquivo / etc / shadow.

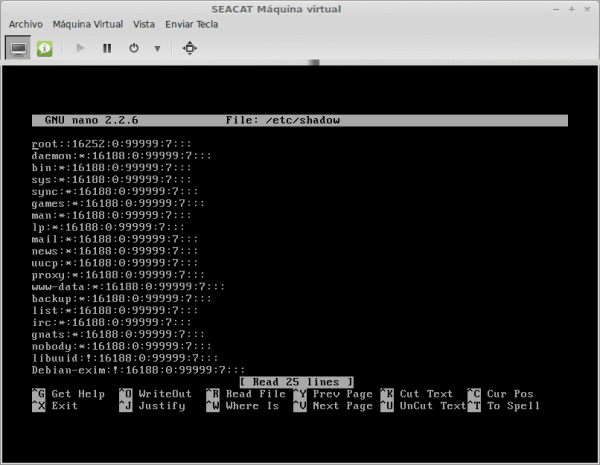

O arquivo / etc / shadow na primeira linha você tem as informações de raiz. Para cada linha, temos um conjunto de campos e estes são separados por dois pontos (:).

O primeiro campo corresponde ao nome de usuário, o segundo campo é o hash correspondente ao senha. O que temos que fazer é deletar todos os personagens para que fiquem sem senha de raiz. Conforme visto na imagem:

Nós salvamos o arquivo com Ctrl+o e saímos do nano com Ctrl+x. Agora só precisamos reiniciar a máquina. Quando o sistema nos pede para fazer o login, podemos entrar como raiz sem ter que entrar em nenhum senha.

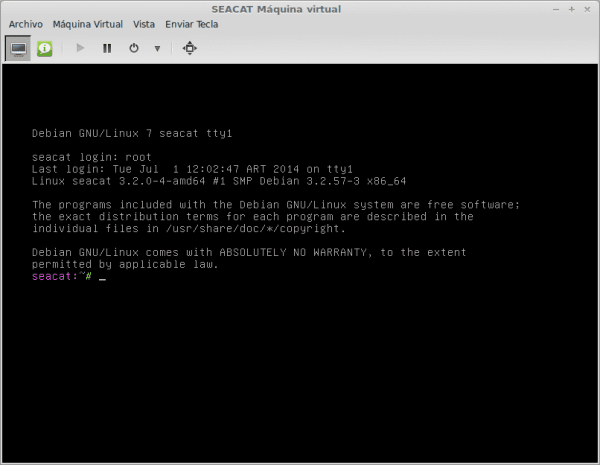

Assim que o sistema é iniciado, entramos como raiz e agora podemos correr passwd e nós definimos um novo senha de raiz:

# passwd

Espero que tenha servido!

Este é um daqueles itens que você deve ter em mãos, para quando ocorrer uma catástrofe. Isso acontecerá mais cedo ou mais tarde!

Resolvi de forma muito semelhante, mas sem ter que tocar nas sombras. No meu blog conto como fiz isso.

http://unbrutocondebian.blogspot.com.es/2014/03/restablecer-la-contrasena-de-root.html

OLÁ LITOS, SOU MEGAFAN DO SEU BLOG !!!!

Muito bom tuto. Gostei de como você redefiniu a senha de root.

ESTA É UMA TERRÍVEL QUEBRA DE SEGURANÇA !!!… .se funcionar.

Como fazer para evitá-lo? Você tem alguma ideia?

Não é uma falha de segurança, é uma forma de recuperar o sistema de um problema sério, como o esquecimento da senha do administrador.

Por esse motivo, os CPDs têm acesso restrito, para evitar que você mexa no grub. Mas se você prevê que isso não é suficiente ou o acesso não pode ser limitado, você deve proteger o grub

https://blog.desdelinux.net/como-proteger-grub-con-una-contrasena-linux/

Relaxe, na vida nada é certo! Basta estar atento a tudo, estar atualizando, monitorando! 🙂

Concordo com o parceiro, isso permite que qualquer pessoa acesse nosso pc, sério, né?

Falha de segurança? É como se você dissesse que a opção redefinir senha seu e-mail era perigoso.

seguindo o particionamento clássico e criptografando algumas partições / pastas com informações pessoais, separando / root / home / usr / var / boot e tantos pontos de montagem que agora estão em uma partição.

Saudações colegas, blog muito bom e guia muito bom, gostaria de esclarecer que este passo root @ (nenhum): / # mount -o remount rw / não é necessário em sistemas baseados em debian e muitos sistemas baseados em Red Hat, e apenas algumas distros baseadas no Gentoo são as que requerem este passo, simplesmente execute passwd após realizar os passos descritos para entrar no sistema sem uma senha de root

Tutorial muito bom, como se disse acima, em caso de desastre, dá errado, mas isso quase sempre é evitado com um bom controle de marcha.

Obrigado por compartilhar.

Saudações.

aos favoritos ou marcadores = D

Então, basicamente, se alguém quiser acessar meu pc, basta reiniciá-lo, acessar o grub, fiddle e voila.

Sim, a menos que você proteja o Grub com senha, o que pode ser feito com segurança.

Não se assuste, se o bandido tiver acesso físico ao computador e souber de algo, é inevitável que ele alcance seus objetivos.

Este método grub torna um pouco mais fácil fazer o que você sempre pode fazer o chroot de um live-cd / dvd.

Mas se o usuário dono do pc mudar a senha de root, ele perceberá porque não poderá mais entrar.

A coisa complicada seria alguém fazer chroot de um live-cd / dvd e fazer uma cópia do arquivo / etc / shadow em um pendrive para se divertir com john-the-rupper em seu próprio computador. você não saberia se suas senhas de root e de usuário foram quebradas.

Compa muito obrigado me ajudou muito

Olá, pelo que pude ver, você supõe que todo mundo que lê seu tutorial deve ser um especialista no mínimo avançado no manuseio de Linux, mas e se ele não for !!!!! Então eu me pergunto o que é esse nano, e como faço para abri-lo, com que comando e onde coloco esse comando? O arquivo / etc / shadow, onde está esse arquivo e como faço para chegar a essa pasta para poder fazer o que este tutorial diz. "OLHO" Não critico o tutorial, pelo contrário, é muito bom, excelente, mas é preciso pensar também em quem não sabe (eu me incluo) muito sobre manuseio de comandos no Linux. Eu explico, presumi que escrever nano abriria o editor e abriu, mas eu não sabia como chegar a / etc / shadow enquanto estava no nano. E desculpem o resto dos usuários, mas nem todos nós somos especialistas, muitos de nós somos apenas alunos entusiastas…. mais detalhes ... Obrigado ...

ótimo hoje algo parecido aconteceu comigo e eu sabia que através do grub está feito e acredite várias vezes eu fiz isso mas muito mais complicado

Neste tutorial ele explica de forma muito simples, irei aplicá-lo se possível esta semana

obrigado pela sua contribuição mil parabéns

BUE - NÍ - SIM - MO.

Isso me salvou de reformatar o Debian.

Isso também é verdade para o Debian 8, que é o que eu testei.

Obrigado.

Não funcionou para mim, continuo com o mesmo problema, não sei se tenho que ver o fato de que instalo o debian em modo gráfico no virtualbox, quero que me ajudem: /,

Ótimo! Eu tinha formatado uma nota com debian 8 e me dei conta quando esqueci o passe. Concordo que não é um "fracasso", em qualquer caso penso que os sistemas de segurança que propõem são muito fortes. Em relação ao usuário que tem dúvidas, enfim, ao invés de dizer “você acha que todos nós somos especialistas”, poderia simplesmente colocar as dúvidas, sem preconceito ;-D.

Muito obrigado por compartilhar!

ps: Tive que fazer a etapa de montagem, editei o passe do meu cachorro linux, hehe, mas ainda tive que entrar nas opções do grub para aplicar o passwd (de jeito nenhum!)

Olá, primeiro, muito obrigado pela contribuição, é exatamente o que eu precisava para não reinstalar o Debian 8, mas estou com um problema mais sério, e que quando eu faço todo o processo e inicio no modo bash o SO não funciona o teclado ... nem detecta, nem as luzes do teclado funcionam ou nada, então não posso mudar nada no modo raiz bash.

PS: pelo que vale a pena eu tive um problema semelhante quando instalei o debian, instalei o carregador de boot grub em outra partição independente e o debian em outra partição, eu experimentei isso antes com outros sistemas e sempre funcionou para mim, neste caso com o debian não, e esque quando o debian iniciou apenas instalou a interface gráfica não funcionou o teclado ou o mouse, justamente na hora de colocar a senha para iniciar a sessão.

AGRADECEMOS ANTECIPADAMENTE POR AJUDAR OUTROS, SAUDAÇÕES.

Muito obrigado pela contribuição. Solução rápida e eficaz 😉

Obrigado! Você me salvou! ; D

Olá a todos, preciso de ajuda Fiz todo o processo para escrever r mount -o remount rw / mas uma das coisas deu errado, e então tentei, mas só vai até onde escrevo init = / bin / bash Dou ctrl + x, e daí saem algumas letras, passam rápido mas não chega na tela de r mount -o remount rw / o que tenho que fazer?

Muito obrigado por este tutorial, foi realmente muito útil para mim, no debian 9 não me deixava entrar como root e com isso estava resolvido, mais uma vez obrigado.

Perfeito o Tuto muito bom você é um capo!

Olá.

Tentei aplicar este método, mas não funcionou para mim.

O problema é que, embora possamos editar o arquivo "sombra", não podemos salvá-lo. Editá-lo sem ter privilégios abre-o no modo somente leitura.

Saudações.

[citação] A primeira coisa que devemos fazer é remontar o sistema de arquivos para que tenha permissões de gravação. Para isso executamos:

root @ (nenhum): / # mount -o remount rw / [citação]

Acho que é por isso que você tem que voltar ao fs.

Acho que me lembro que para o W também havia uma forma de acessar usuários e modificar ou remover senha, através de um livecd.

Passo para deixar meu agradecimento, conforme apropriado. Você me livrou de um grande problema. Verifiquei outros blogs e esta solução foi a mais completa e bem explicada.