pe parcursul ultimelor săptămâni împărtășim aici pe blogunele dintre ştiri care au fost făcute cunoscute despre cazuri de hacking a Nvidia și Samsung de către grupul de hackeri Lapsus$, care a reușit să acceseze și informații de la Ubisoft.

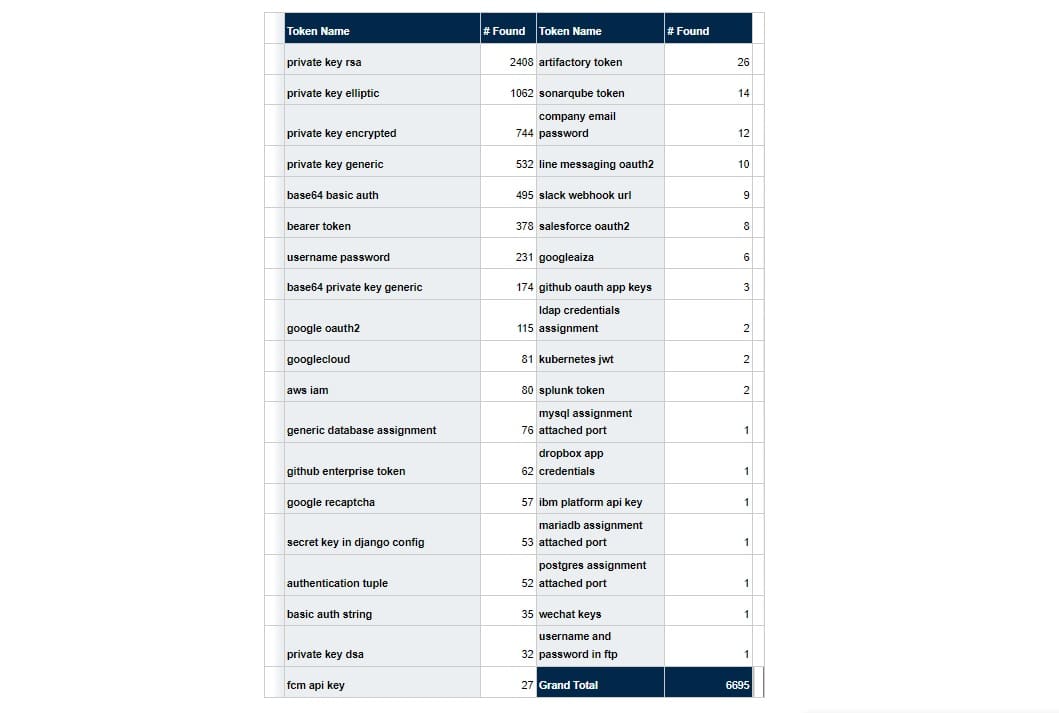

Și este recent GitGuardian a scanat codul sursă al Samsung pentru informații confidențiale, cum ar fi chei secrete (chei API, certificate) și a descoperit 6695 dintre ele. Acest rezultat a fost obținut în cadrul unei analize care au folosit peste 350 de detectoare individuale, fiecare căutând caracteristicile specifice unui tip de cheie secretă, dând rezultate cu mare precizie.

În această căutare, cercetătorii Rezultate excluse GitGuardian de la detectoare generice cu entropie mare și detectoare generice de parole, deoarece acestea pot include de obicei false pozitive și, prin urmare, pot genera rezultate umflate. Având în vedere acest lucru, numărul real de chei secrete ar putea fi mult mai mare.

Pentru cei care nu sunt familiarizați cu GitGuardian, trebuie să știți că aceasta este o companie fondată în 2017 de Jérémy Thomas și Eric Fourrier și care a primit premiul FIC Start-up 2021 și este membră a FT120.

Compania s-a impus ca specialist în detectarea cheilor secrete și își concentrează eforturile de cercetare și dezvoltare pe soluții care respectă modelul de responsabilitate comună în jurul implementării AppSec ținând cont de experiența dezvoltatorilor.

După cum putem vedea în rezumatul rezultatelor, primele opt rezultate reprezintă 90% din descoperiri și, deși este o informație foarte sensibilă, poate fi mai dificil de utilizat de către un atacator, deoarece probabil se referă la sistemele interne.

acest lasă puțin peste 600 de chei secrete de autentificare care oferă acces la o gamă largă de servicii și sisteme diferite pe care un atacator le-ar putea folosi pentru a pătrunde lateral în alte sisteme.

» Din cele peste 6600 de chei găsite în codul sursă Samsung, aproximativ 90% sunt pentru serviciile și infrastructura Samsung interne, în timp ce restul critic de 10% ar putea oferi acces la servicii externe sau instrumente de la Samsung, cum ar fi AWS, GitHub, artefacte, și Google”, explică Mackenzie Jackson, Developer Advocate la GitGuardian.

Un raport recent GitGuardian a arătat că într-o organizație cu o medie de 400 de dezvoltatori, mai mult de 1000 de chei secrete se găsesc în depozitele interne de cod sursă (Source State of Secrets Sprawl 2022).

Dacă astfel de chei secrete sunt scurse, ar putea afecta capacitatea Samsung de a face pentru a actualiza în siguranță telefoanele, pentru a oferi adversarilor acces la informații sensibile ale clienților sau pentru a le oferi acces la infrastructura internă a Samsung, cu posibilitatea de a lansa alte atacuri.

Mackenzie Jackson adaugă:

Aceste atacuri expun o problemă despre care mulți din industria de securitate au tras un semnal de alarmă: codul sursă intern conține o cantitate din ce în ce mai mare de date sensibile, dar rămâne un activ extrem de nesigur. Codul sursă este disponibil pe scară largă pentru dezvoltatorii din întreaga companie, este susținut pe diferite servere, este stocat pe computerele locale ale dezvoltatorilor și chiar este partajat prin documentație internă sau prin servicii de e-mail. Acest lucru le face o țintă foarte atractivă pentru adversari și, prin urmare, vedem o persistență în frecvența acestor atacuri.”

Pe canalul Lapsus$ Telegram, vom putea vedea cum grupul de hackeri obține acces la aceste depozite, trimițând ceea ce este în esență un apel către angajații organizațiilor mari pentru a le dezvălui accesul.

Din păcate, nu am terminat să vedem astfel de atacuri, grupul împărtășește acum sondaje, din nou prin canalul Telegram, întrebând publicul ce cod sursă ar trebui să scurgă în continuare, indicând că sunt probabil să apară multe alte scurgeri de cod sursă intern. în viitor.

În cele din urmă Dacă sunteți interesat să aflați mai multe despre asta, puteți verifica detaliile În următorul link.