În urmă cu câteva zile, a apărut o veste că driverele pentru cipurile wireless Broadcom au fost detectate patru vulnerabilitățiCă Acestea permit efectuarea de atacuri de la distanță pe dispozitivele care includ aceste cipuri.

În cel mai simplu caz, vulnerabilitățile pot fi folosite pentru refuzul serviciului la distanta, dar nu sunt excluse scenariile în care se pot dezvolta vulnerabilități. care permit unui atacator neautentificat să-și execute codul cu privilegii de nucleu Linux prin trimiterea de pachete special concepute.

Aceste probleme au fost identificate în timpul ingineriei inverse a firmware-ului Broadcom, unde cipurile predispuse la vulnerabilități sunt utilizate pe scară largă în laptopuri, smartphone-uri și diverse dispozitive de consum, de la SmartTV-uri la dispozitive IoT.

În special, cipurile Broadcom sunt folosite în telefoanele inteligente de la producători precum Apple, Samsung și Huawei.

Trebuie menționat că Broadcom a fost notificat despre vulnerabilități în septembrie 2018, dar a durat aproximativ 7 luni (adica tocmai in aceasta luna curenta) lanseaza corectiile coordonate cu producatorii de echipamente.

Care sunt vulnerabilitățile detectate?

Două vulnerabilități afectează firmware-ul intern și potențial permite executarea codului în mediul sistemului de operare utilizat în cipurile Broadcom.

indiferent de permite atacarea mediilor care nu folosesc Linux (de exemplu, posibilitatea unui atac asupra dispozitivelor Apple, se confirmă CVE-2019-8564)).

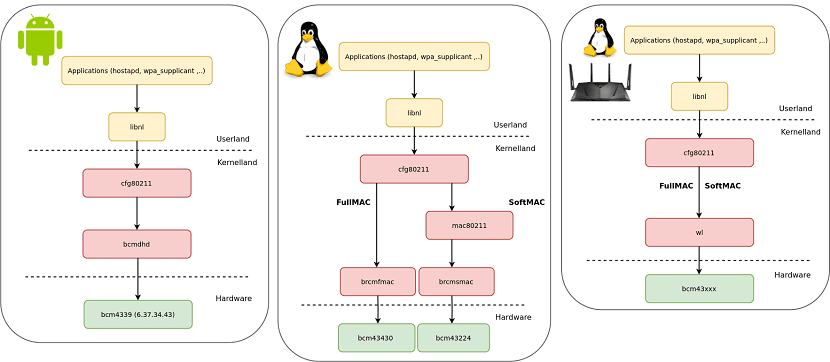

Este important să subliniem aici că unele cipuri Wi-Fi Broadcom sunt un procesor specializat (ARM Cortex R4 sau M3), care va rula similaritatea sistemului dvs. de operare din implementările dvs. de stivă fără fir 802.11 (FullMAC).

În aceste jetoane, controlerul asigură interacțiunea sistemului principal cu firmware-ul cipului Wi-Fi.

În descrierea atacului:

Pentru a obține controlul deplin asupra sistemului principal după ce FullMAC este compromis, se propune utilizarea unor vulnerabilități suplimentare sau acces complet la memoria sistemului pe unele cipuri.

În cipurile SoftMAC, stiva wireless 802.11 este implementată pe partea controlerului și este executată de un procesor de sistem.

În controlere, Vulnerabilitățile se manifestă atât în driverul proprietar wl (SoftMAC și FullMAC) ca în brcmfmac deschis (FullMAC).

În driverul wl, sunt detectate două depășiri de buffer, care sunt exploatate atunci când punctul de acces trimite mesaje EAPOL special concepute în timpul procesului de negociere a conexiunii (un atac poate fi efectuat prin conectarea la un punct de acces rău intenționat).

În cazul unui cip cu SoftMAC, vulnerabilitățile duc la compromisul nucleului sistemului, iar în cazul FullMAC, codul poate fi executat pe partea de firmware.

În brcmfmac, există un buffer overflow și un bug care verifică cadrele procesate, care sunt exploatate prin trimiterea cadrelor de control. În nucleul Linux, problemele din driverul brcmfmac au fost rezolvate în februarie.

Vulnerabilități identificate

Cele patru vulnerabilități care au fost dezvăluite din septembrie anul trecut, Ele sunt deja catalogate în următoarele CVE.

CVE-2019-9503

Comportament incorect al driverului brcmfmac la procesarea cadrelor de control utilizate pentru a interacționa cu firmware-ul.

Dacă un cadru cu un eveniment de firmware provine dintr-o sursă externă, driverul îl renunță, dar dacă evenimentul este primit prin magistrala internă, cadrul este ignorat.

Problema este că evenimentele de la dispozitivele care utilizează USB sunt transmise prin magistrala internă, permițând atacatorilor să transfere cu succes firmware-ul care controlează cadrele în cazul utilizării adaptoarelor wireless USB;

CVE-2019-9500

Când activați funcția „Trezirea pe LAN fără fir” poate cauza depășire în driverul brcmfmac (funcția brcmf_wowl_nd_results) prin trimiterea unui cadru de control special modificat.

Această vulnerabilitate poate fi folosit pentru a organiza execuția codului pe sistemul principal după compromisul cipului sau în combinație.

CVE-2019-9501

Buffer overflow în driverul wl (funcția wlc_wpa_sup_eapol), care are loc în timpul procesării mesajelor, conținutul câmpului de informații despre producător în care depășește 32 de octeți.

CVE-2019-9502

Buffer overflow în driverul wl (funcția wlc_wpa_plumb_gtk), care are loc în timpul procesării mesajelor, conținutul câmpului de informații despre producător în care depășește 164 de octeți.

Fuente: https://blog.quarkslab.com