Bună prieteni!. Este vorba despre crearea unei rețele cu mai multe computere desktop cu Ubuntu 12.04 Precise Pangolin și serverul versatil Ștergeți sistemul de operare. Adică o rețea cu software exclusiv liber.

Este esențial să citiți înainte:

- Introducere într-o rețea cu software liber (I): Prezentare ClearOS

Vom vedea:

Exemplu de rețea

- Controler de domeniu, DNS, DHCP: ClearOS Enterprise 5.2sp1.

- Numele controlerului: cenți

- Numele domeniului: prieteni.cu

- IP controler: 10.10.10.60

- ---------------

- Versiunea Ubuntu: Ubuntu Desktop 12.04.2 Precis.

- Numele echipei: precis

- Adresa IP: Folosind DHCP

Ne pregătim Ubuntu

Modificăm fișierul /etc/lightdm/lightdm.conf pentru a accepta autentificarea manuală și o lăsăm cu următorul conținut:

[SeatDefaults] greeter-session = unitate-greeter user-session = ubuntu greeter-show-manual-login = adevărat greeter-hide-users = adevărat allow-guest = false

După salvarea modificărilor, repornim fișierul lightdm într-o consolă invocată de Ctrl+Alt+F1 și în el executăm, după conectare, sudo service lightdm reporniți.

Configurăm clientul LDAP

Trebuie să avem la îndemână datele serverului OpenLDAP, pe care le obținem din interfața web de administrare în «Director »->« Domeniu și LDAP„:

LDAP Base DN: dc = friends, dc = cu LDAP Bind DN: cn = manager, cn = intern, dc = friends, dc = cu LDAP Bind Password: kLGD + Mj + ZTWzkD8W

Instalăm pachetele necesare:

sudo apt-get install ldap-auth-client finger

În timpul procesului de instalare, ei ne vor pune mai multe întrebări, la care trebuie să răspundem corect. Răspunsurile ar fi în cazul acestui exemplu:

Server LDAP Identificator uniform de resurse: ldap://10.10.10.60 Numele distinct al bazei de căutare: dc=amigos,dc=cu Versiunea LDAP de utilizat: 3 Faceți rădăcină locală Administrator baze de date: Da Baza de date LDAP necesită autentificare? Niciun cont LDAP pentru root: cn=manager,cn=internal,dc=amigos,dc=cu Parola contului root LDAP: kLGD+Mj+ZTWzkD8W

Dacă greșim în răspunsurile anterioare, executăm:

dpkg-reconfigure ldap-auth-config

## Respuestas Server LDAP Identificator uniform de resurse: ldap://10.10.10.60 Numele distinct al bazei de căutare: dc=amigos,dc=cu Versiunea LDAP de utilizat: 3 Faceți rădăcină locală Administrator baze de date: Da Baza de date LDAP necesită autentificare? Niciun cont LDAP pentru root: cn=manager,cn=internal,dc=amigos,dc=cu Parola contului root LDAP: kLGD+Mj+ZTWzkD8W Criptă locală de utilizat la schimbarea parolelor: md5

Modificăm fișierul /etc/nsswitch.conf și îl lăsăm cu următorul conținut:

# /etc/nsswitch.conf # # Exemplu de configurare a funcționalității GNU Name Service Switch. # Dacă aveți pachetele `glibc-doc-reference 'și„ info ”instalate, încercați: #` info libc „Nume serviciu comutator”' pentru informații despre acest fișier. passwd: compat ldap grup: compat ldap umbră: compa gazde: fișiere mdns4_minimal [NOTFOUND = return] dns mdns4 rețele: fișiere protocoale: fișiere db servicii: fișiere db etere: fișiere db rpc: fișiere db netgroup: nis

Modificam fisierul /etc/pam.d/common-session astfel incat acesta sa creeze automat folderele utilizatorilor la logare, in cazul in care acestea nu exista:

[----] sesiunea necesară pam_mkhomedir.so skel = / etc / skel / umask = 0022 ### Rândul de mai sus trebuie să fie inclus ÎNAINTE # aici sunt modulele per pachet (blocul „Primar”) [----]

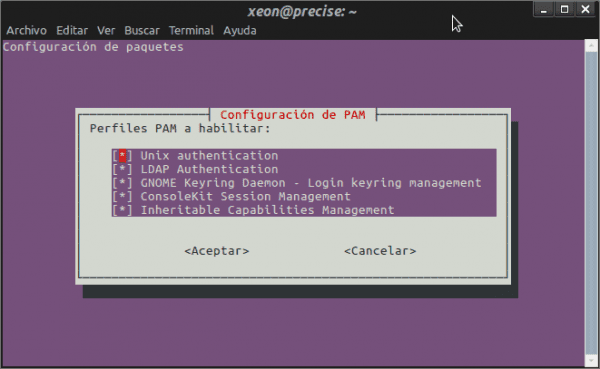

Alergăm într-o consolă, Doar pentru a verifica, pam-auth-update:

Facem verificări:

: ~ $ pași cu degetul Autentificare: trancos Nume: Trancos El Rey Director: /home/trancos Shell: /bin/bash Nu v-ați autentificat niciodată. Nu e-mail. Nu Planul. :~$ sudo getent passwd strides trancos:x:1006:63000:Trancos El Rey:/home/trancos:/bin/bash :~$ sudo getent passwd legolas legolas: x: 1004: 63000: Legolas Elf: / home / legolas: / bin / bash

Repornim Ubuntu, deoarece modificările făcute sunt fundamentale:

sudo reboot

După repornire, ne putem autentifica cu orice utilizator înregistrat în ClearOS OpenLDAP. Închiderea sesiunii poate dura ceva timp la prima deconectare.

Vă recomandăm că atunci se face următoarele:

- Faceți utilizatorii externi membri ai acelorași grupuri cărora le aparține utilizatorul local creat în timpul instalării Ubuntu.

- Folosind comanda visado, executat ca rădăcină, acordați permisiunile de execuție necesare utilizatorilor externi.

- Creați un marcaj cu adresa https://centos.amigos.cu:81/?user în Firefox, pentru a avea acces la pagina personală în ClearOS și pentru a putea, pe lângă schimbarea parolei noastre, să modificăm sau să adăugăm date la profilul nostru de utilizator.

- Instalați OpenSSH-Server pentru a putea accesa Ubuntu de pe alt computer.

Câteva întrebări finale pentru utilizatorii Ubuntu:

- De ce este instalat implicit cu utilizatorul root fără parolă?

- De ce în versiunea sa Server, în mod implicit, pot folosi aptitude sau apt-get, în timp ce implicit în versiunea sa Desktop, pot folosi doar apt-get, iar dacă vreau să folosesc aptitude trebuie să îl instalez?

- De ce este instalat AppArmor activat în mod implicit? Red Hat și derivatele vă permit să selectați Selinux activat sau nu.

- De ce nu folosiți fișierul /etc/inittab, care este larg acceptat de alte distribuții GNU/Linux și foarte convenabil atunci când trebuie să implementăm un server de acces la distanță?

Și activitatea s-a încheiat pentru astăzi, Prieteni!!!

M-ai făcut curios să-l încerc, până acum încercasem doar Zentyal.

PS: Linkurile „vom vedea:” nu funcționează sau nu funcționează pentru mine.

Aparent, acest blog nu este foarte vizitat de utilizatorii Ubuntu. 🙂

Ei bine, utilizatorii Ubuntu sunt în mare parte utilizatori Windows. de aici, absența extraordinară.

Și apropo, bun articol.

Multumesc pentru companie, Elio!!! Adevărul este că cu acest nivel de lectură, nu cred că voi încerca să repet experiența. Și rețineți că repet că eu consider Ubuntu valid. Vom vedea.

Voi răspunde ca utilizator debian și ubuntu, deoarece ambele au o anumită asemănare:

1. root este dezactivat (dacă nu aveți o parolă), îl puteți activa cu passwd, sau tastați sudo bash, care este ceva asemănător. Poate că este dezactivat din motive de comoditate. Când există root, securitatea este îmbunătățită, cu dezavantajul (și pro în același timp) că fișierele sale generate îi aparțin. Explicați chmod (și numerele), chgrp și chown unui începător, astfel încât utilizatorii obișnuiți să poată partaja fișiere cu root. De aceea, sudo este folosit pentru a preveni frustrarea pentru utilizator și stresul pentru administratorul de sistem.

Chiar și așa, în instalările de netinstall debian și ubuntu puteți alege dacă doriți să creați utilizatorul root? cu rezultate identice (sudo nu este activat, editați /etc/sudoers).

2. din acelasi motiv ca sinaptica sau traceroute nu mai este inclusa. Unii spun că din lipsă de spațiu (pe vremea când era distribuit pe CD-uri de 700 MB), alții spun că puțini oameni (desktop) le folosesc. Îmi amintesc mereu să le instalez pe toate trei.

3. SElinux și Apparmor sunt activate sau instalate implicit în distribuții precum fedora, centos și ubuntu. Revenind la punctul 1, activarea acestora poate fi o bătaie de cap pentru utilizator sau administratorul de sistem, dar securitatea este câștigată. În Ubuntu, Apparmor este destul de permisiv. Dar când am încercat SElinux pe Centos, a devenit foarte dificil pentru alți utilizatori să introducă și să gestioneze fișierele prin Samba.

4. Sysvinit este deja înlocuit în mai multe distribuții și de câțiva ani. Debian și Gentoo le păstrează, dar nu RHEL, Fedora (systemd) sau Ubuntu (parvenit). În http://0pointer.de/blog/projects/why.html Puteți vedea alte alternative și de ce schimbarea. Precis systemd împreună cu udev sunt responsabili pentru ca acum eth0 să fie numit ceva asemănător cu enp2s1 (nu îmi place), conceptele vechi sunt abandonate.

Mario: Comentariile ca ale tale sunt ceea ce ne așteptăm și trebuie să clarificăm pentru mulți. Mi-ai clarificat personal cateva detalii. Când am folosit Ubuntu - puțin, cu excepția 8.04 - am setat întotdeauna parola la root; Instalez aptitude și așa mai departe, precum și Synaptic în cele mai recente versiuni. Și este adevărat că vechile concepte sunt abandonate. Modernitatea. Multumesc mult pentru comentariu!!!

Nicio problemă, sunt acele întrebări inteligente care te fac să-ți cauți mult în memorie concepte pe care aproape le-ai uitat (gentoo), salutări!

Ei bine, îmi place să folosesc atât Debian, cât și Slackware și Arch. Deși trebuie să recunosc că SystemD este o minune la pornire.

Multumesc mult pentru articole, nu obisnuiesc sa comentez desi am citit aproape toate articolele si pe acesta mi se pare foarte interesant, poate incep o configuratie de genul asta in casa mea:)

Salutări și mulțumiri din nou.

Multumesc pentru comentariu!!!.

O îndoială, aplicațiile rulează pe client sau pe serverul LDAP. Presupun că pe client, altfel ar trebui să supradimensionez serverul... Este o mică îndoială

Citiți principalele caracteristici ale ClearOS în articolul anterior. Nu este conceput pentru a fi un server de aplicații clasic. Mai mult ca infrastructură și servicii de bază de rețea. Desigur, puteți dezvolta o aplicație web bazată pe Apache pe care o puteți instala. Și eu personal nu recomand astfel de soluții. Prefer să am unul sau mai multe servere de aplicații separate.

De obicei, aplicațiile rulează pe partea clientului.

Nu știu dacă cele mai recente versiuni de ClearOS au un server pentru Thin Clients. Mi se pare că nu este filozofia lui.

Ok, l-am încercat cu mulți ani în urmă când era Clarkconnect... și cred că, așa cum spuneți, este mai mult un server de rețea și infrastructură. Voi continua deocamdată cu Zentyal-ul meu... și voi continua să caut serverul de aplicații.

Articolul dvs. este foarte interesant. Sunt un utilizator Ubuntu, dar în ultimul timp încep să văd lucruri mai tehnice. În acest moment am o mașină oarecum veche și mă gândeam la așa ceva pentru a o folosi cu adevărat. Mulțumesc, vă m-au ajutat cu ce să caut.

Obiectivul nostru principal este să ajutăm în utilizarea SWL. Sper că veți găsi ceva folos pentru vechea mașină din această postare.

O întrebare, aveți vreun tutorial despre cum să utilizați un domeniu achiziționat (în acest caz de la bluehost) cu un IP dinamic pentru a configura ceva similar cu propriul server?

În ceea ce priveşte