в течение последних недель мы делимся здесь в блогенесколько из новости которые стали известны о случаях взлома a Nvidia и Samsung от хакерской группы Lapsus$, которому также удалось получить доступ к информации от Ubisoft.

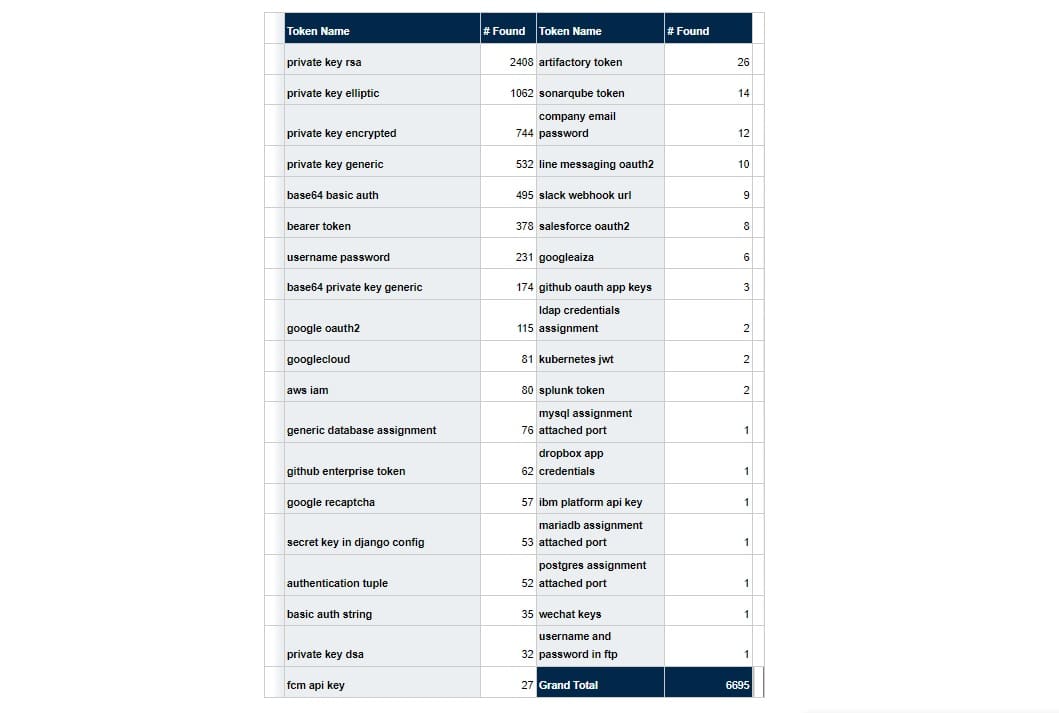

И это недавно GitGuardian просканировал исходный код Samsung для получения информации конфиденциальных, таких как секретные ключи (ключи API, сертификаты) и обнаружено 6695 из них. Этот результат был получен в ходе анализа, в котором использовалось более 350 отдельных детекторов, каждый из которых искал специфические характеристики типа секретного ключа, что давало результаты с высокой точностью.

В этом поиске исследователи Исключенные результаты GitGuardian от общих детекторов с высокой энтропией и общих детекторов паролей, поскольку они обычно могут включать ложные срабатывания и, следовательно, генерировать завышенные результаты. Имея это в виду, фактическое количество секретных ключей может быть намного больше.

Для тех, кто не знаком с GitGuardian, следует знать, что это компания, основанная в 2017 году Джереми Томасом и Эриком Фурье, получившая награду FIC Start-up Award 2021 и являющаяся членом FT120.

Компания зарекомендовала себя как специалист по обнаружению секретных ключей и направляет свои усилия в области исследований и разработок на решения, соответствующие модели общей ответственности вокруг внедрения AppSec с учетом опыта разработчиков.

Как мы видим в сводке результатов, первые восемь результатов представляют 90% открытий, и, хотя это очень конфиденциальная информация, злоумышленнику может быть сложнее ее использовать, поскольку она, вероятно, относится к внутренним системам.

Эсто оставляет чуть более 600 секретных ключей аутентификации которые предоставляют доступ к широкому спектру различных служб и систем, которые злоумышленник может использовать для бокового проникновения в другие системы.

» Из более чем 6600 ключей, найденных в исходном коде Samsung, около 90 % предназначены для внутренних служб и инфраструктуры Samsung, а оставшиеся 10 % могут обеспечивать доступ к внешним службам или инструментам Samsung, таким как AWS, GitHub, артефакты, и Google», — объясняет Маккензи Джексон, советник разработчиков в GitGuardian.

Недавний отчет GitGuardian показал, что в организации, в которой работает в среднем 400 разработчиков, во внутренних репозиториях исходного кода находится более 1000 секретных ключей (Source State of Secrets Sprawl 2022).

Утечка таких секретных ключей может повлиять на способность Samsung для безопасного обновления телефонов, предоставления злоумышленникам доступа к конфиденциальной информации о клиентах или предоставления им доступа к внутренней инфраструктуре Samsung с возможностью запуска других атак.

Маккензи Джексон добавляет:

Эти атаки обнажают проблему, о которой многие в индустрии безопасности бьют тревогу: внутренний исходный код содержит постоянно растущий объем конфиденциальных данных, но остается крайне ненадежным активом. Исходный код широко доступен разработчикам по всей компании, резервные копии хранятся на разных серверах, хранятся на локальных компьютерах разработчиков и даже передаются через внутреннюю документацию или службы электронной почты. Это делает их очень привлекательной мишенью для злоумышленников, поэтому мы видим постоянную частоту этих атак».

В Telegram-канале Lapsus$ мы сможем увидеть, как хакерская группа получает доступ к этим репозиториям, отправляя по сути призыв к сотрудникам крупных организаций раскрыть свой доступ.

К сожалению, мы еще не закончили наблюдать подобные атаки, группа теперь делится опросами, опять же через свой канал Telegram, спрашивая свою аудиторию, какой исходный код они должны слить дальше, указывая на то, что, вероятно, произойдет еще много утечек. в будущем.

В конце концов Если вам интересно узнать об этом больше, вы можете проверить детали По следующей ссылке.