Všeobecný index série: Počítačové siete pre malé a stredné podniky: Úvod

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Ahojte priatelia a priatelia!

Tento článok je pokračovaním Squid + PAM autentifikácia v sieťach CentOS 7- SMB.

Operačné systémy UNIX / Linux ponúkajú REÁLNE prostredie pre viacerých používateľov, v ktorom mnoho používateľov môže pracovať súčasne na rovnakom systéme a zdieľať prostriedky, ako sú procesory, pevné disky, pamäť, sieťové rozhrania, zariadenia vložené do systému atď.

Z tohto dôvodu sú správcovia systému povinní neustále spravovať používateľov a skupiny systému a formulovať a implementovať dobrú stratégiu správy.

Ďalej veľmi stručne uvidíme všeobecné aspekty tejto dôležitej činnosti v správe systémov Linux.

Niekedy je lepšie ponúknuť Utility a potom Nutnosť.

Toto je typický príklad tohto poriadku. Najprv sa ukážeme ako implementovať službu Internet Proxy so Squidom a miestnymi používateľmi. Teraz si musíme položiť otázku:

- ¿Ako môžem implementovať sieťové služby na UNIX / Linux LAN od miestnych používateľov a pomocou prijateľná bezpečnosť?.

Nezáleží na tom, že navyše sú k tejto sieti pripojení klienti so systémom Windows. Záleží iba na tom, ktoré služby sieť MSP potrebuje, a aký je najjednoduchší a najlacnejší spôsob ich implementácie.

- ¿Možno mechanizmus autentifikácie pri zrode ARPANET, Internet a ďalšie siete Wide Area NSIEŤ o Ločné Area NSIEŤ iniciály vychádzali z LDAP, Adresárová službaalebo v Microsoft LSASSalebo v Active Directoryalebo Kerberos?, stačí spomenúť niekoľko.

Dobrá otázka, na ktorú by mal každý hľadať svoje odpovede. Pozývam vás na vyhľadanie výrazu «overenie pravosti»Na Wikipédii v angličtine, ktorá je zďaleka najkompletnejšia a najkoherentnejšia, čo sa týka pôvodného obsahu - v angličtine -.

Podľa histórie už zhruba povedané, prvý bol overenie pravosti y Povolenie miestna, po NIS Sieťový informačný systém vyvinutý spoločnosťou Sun Microsystem a tiež známy ako Zlaté stránky o ypa potom LDAP Ľahký protokol prístupu k adresárom.

Čo takto "Prijateľné zabezpečenie»Vyskytuje sa, pretože sa mnohokrát obávame o bezpečnosť našej miestnej siete, zatiaľ čo pristupujeme k Facebooku, Gmailu, Yahoo atď. - spomenieme iba niektoré - a uvádzame v nich naše zásady ochrany osobných údajov. A pozrite sa na veľké množstvo článkov a dokumentov, ktoré sa týkajú Žiadne súkromie na internete existujú

Poznámka pre CentOS a Debian

CentOS / Red Hat a Debian majú svoju vlastnú filozofiu, ako implementovať zabezpečenie, ktorá sa zásadne nelíši. Potvrdzujeme však, že obe sú veľmi stabilné, bezpečné a spoľahlivé. Napríklad v CentOS je kontext SELinux predvolene povolený. V Debiane musíme balík nainštalovať selinux-základy, čo naznačuje, že môžeme použiť aj SELinux.

V systéme CentOS FreeBSDa ďalších operačných systémov sa vytvorí skupina -systém kolo umožniť prístup ako koreň iba pre používateľov systému patriacich do tejto skupiny. Čítať /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlA /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian nezahŕňa skupinu kolo.

Hlavné súbory a príkazy

záznamy

Hlavné súbory súvisiace so správou miestnych používateľov v operačnom systéme Linux sú:

CentOS a Debian

- / Etc / passwd: informácie o používateľskom účte.

- / Etc / shadow- Informácie o zabezpečení používateľského účtu.

- / etc / group: informácie o skupinovom účte.

- / etc / gshadow- Bezpečnostné informácie pre skupinové účty.

- / etc / default / useradd: predvolené hodnoty pre vytvorenie účtu.

- / etc / skel /: adresár, ktorý obsahuje predvolené súbory, ktoré budú zahrnuté v adresári HOME nového používateľa.

- /etc/login.defs- Konfiguračná sada na zabezpečenie hesla.

debian

- /etc/adduser.conf: predvolené hodnoty pre vytvorenie účtu.

Príkazy pre CentOS a Debian

[root @ linuxbox ~] # chpasswd -h # Aktualizácia hesiel v dávkovom režime Ako používať: chpasswd [možnosti] Možnosti: -c, --crypt-method METÓDA kryptovej metódy (jedna z NONE DES MD5 SHA256 SHA512) -e, --šifrovaná poskytnuté heslá sú šifrované -h, --help to ukazuje pomoc s výzvou a ukončením -m, --md5 zašifruje jasné heslo pomocou algoritmu MD5 -R, --root adresár CHROOT_DIR na vykonanie chrootu do -s, --sha-rounds počet kôl SHA pre šifrovacie algoritmy SHA * # dávka- Vykonávať príkazy, keď to umožňuje načítanie systému. Inými slovami # keď priemerné zaťaženie klesne pod 0.8 alebo hodnotu zadanú vyvolaním príkazu # the atd. Viac informácií muž šarže. [root @ linuxbox ~] # gpasswd -h # Deklarovať správcov v / etc / group a / etc / gshadow Ako používať: gpasswd [možnosti] Možnosti SKUPINY: -a, --add USER pridá používateľa do skupiny GROUP -d, --delete USER odstráni používateľa z skupiny GROUP -h, --help zobrazí túto pomocnú správu a skončí -Q, - - root CHROOT_DIR adresár, do ktorého chcete spustiť chroot do -r, --delete-heslo odstráňte heslo SKUPINY -R, --restrict obmedzuje prístup do SKUPINY jej členom -M, - členovia USER, ... nastavuje zoznam členov SKUPINY - A, --administrators ADMIN, ... nastavuje zoznam správcov SKUPINY Okrem možností -A a -M nie je možné tieto možnosti kombinovať. [root @ linuxbox ~] # groupadd -h # Vytvorte novú skupinu Ako používať: groupadd [možnosti] SKUPINA Možnosti: -f, - vynútiť ukončenie, ak skupina už existuje, a zrušiť -g, ak sa už používa GID -g, --gid GID použiť GID pre novú skupinu - h, - help zobrazí túto pomocnú správu a končí -K, --key KEY = VALUE prepíše predvolené hodnoty "/etc/login.defs" -o, --non-unique umožňuje vytvárať skupiny s GID (nie jedinečné) duplikáty -p, --password HESLO použije toto šifrované heslo pre novú skupinu -r, --systém vytvorí systémový účet -R, --root adresár CHROOT_DIR, do ktorého sa bude chrootovať [root @ linuxbox ~] # skupina del -h # Odstrániť existujúcu skupinu Ako používať: groupdel [možnosti] Možnosti SKUPINY: -h, --help zobrazí túto pomocnú správu a ukončí -R, --root CHROOT_DIR adresár, do ktorého chce [root @ linuxbox ~] # skupinové memy -h # Deklarovať správcov v primárnej skupine používateľa Ako používať: groupmems [možnosti] [akcia] Možnosti: -g, --group SKUPINA zmení názov skupiny namiesto skupiny používateľov (môže to urobiť iba správca) -R, --root adresár CHROOT_DIR, do ktorého sa má chroot Akcie: -a, --add USER pridá USER k členom skupiny -d, --delete USER odstráni USER zo zoznamu členov skupiny -h, --help zobrazí túto pomocnú správu a ukončí -p, - očistiť očistiť všetkých členov skupiny -l, --list vypíše členov skupiny [root @ linuxbox ~] # skupinový -h # Upraví definíciu skupiny Ako používať: groupmod [možnosti] Možnosti skupiny: -g, --gid GID zmení identifikátor skupiny na GID -h, --help zobrazí túto pomocnú správu a ukončí -n, --new-name NEW_Group zmení názov a NEW_GROUP -o, --non-unique umožňuje použitie duplicitného GID (nie jedinečného) -p, --password PASSWORD zmení heslo na PASSWORD (šifrované) -R, --root CHROOT_DIR adresár na chroot do [root @ linuxbox ~] # grpck -h # Skontrolujte integritu skupinového súboru Ako používať: grpck [možnosti] [skupina [gshadow]] Možnosti: -h, --help zobraziť túto pomocnú správu a ukončiť -r, --čítať iba chyby a varovania, ale nemeňte súbory -R, - - koreňový adresár CHROOT_DIR na prechod do koreňového adresára -s, --triediť položky podľa UID [root @ linuxbox ~] # grpconv # Priradené príkazy: pwconv, pwunconv, grpconv, grpunconv # Používa sa na prevod do a zo tieňových hesiel a skupín # Štyri príkazy pracujú so súbormi / etc / passwd, / etc / group, / etc / shadow, # a / etc / gshadow. Pre viac informácií muž grpconv. [root @ linuxbox ~] # sg -h # Vykoná príkaz s iným ID skupiny alebo GID Ako používať: sg group [[-c] order] [root @ linuxbox ~] # newgrp -h # Zmeňte aktuálny GID počas prihlásenia Ako používať: newgrp [-] [skupina] [root @ linuxbox ~] # nováčikovia -h # Aktualizácia a vytvorenie nových používateľov v dávkovom režime Režim použitia: noví používatelia [možnosti] Možnosti: -c, - kryptovacia metóda METÓDA kryptovej metódy (jedna z ŽIADNYCH DES MD5 SHA256 SHA512) -h, --help zobrazí túto pomocnú správu a ukončí -r, --systém vytvorí systém accounts -R, --root CHROOT_DIR adresár, do ktorého chcete spustiť chroot do -s, --sha-rounds počet kôl SHA pre šifrovacie algoritmy SHA * [root @ linuxbox ~] # pwck -h # Skontrolujte integritu súborov hesiel Ako používať: pwck [možnosti] [passwd [tieň]] Možnosti: -h, --help zobraziť túto pomocnú správu a ukončiť -q, --chybné hlásenie iba chýb -r, --čítať iba chyby a varovania, ale nemeňte súbory -R, --root CHROOT_DIR adresár na chroot do -s, --trieďte triedenie položiek podľa UID [root @ linuxbox ~] # užívateľskýprid -h # Vytvorte nového používateľa alebo aktualizujte predvolené # informácie o novom používateľovi Ako používať: useradd [možnosti] USER useradd -D useradd -D [možnosti] Možnosti: -b, --base-dir BAS_DIR základný adresár pre domovský adresár nového účtu -c, --comment KOMENTÁR pole GECOS v nový účet -d, --home-dir PERSONAL_DIR domovský adresár nového účtu -D, --defaults vypíše alebo zmení predvolené nastavenie useradd -e, --expirate EXPIRY_DATE dátum exspirácie nového účtu -f, - neaktívny Neaktívne obdobie heslo nového účtu delgroup -g, --gid Názov SKUPINY alebo identifikátor primárnej skupiny nového účtu -G, --skupiny SKUPINY zoznam doplnkových skupín nového účtu -h, --help zobrazí túto pomocnú správu a končí -k, - skel DIR_SKEL používa tento alternatívny „kostrový“ adresár -K, --key KEY = VALUE prepíše predvolené hodnoty „/etc/login.defs“ -l, --no-log-init nepridá používateľa do databáz z lastlog a faillog -m, --create-home vytvorí domovský adresár používateľa -M, --no-create-home nevytvorí domovský adresár používateľa -N, --no-user-group nevytvorí skupina s rovnakým menom ako užívateľ -o, --non-unique umožňuje vytváranie používateľov s duplikátnymi (nejedinečnými) identifikátormi (UID) -p, --password HESLO zašifrované heslo nového účtu -r, --systém vytvára účet systému -R, --root CHROOT_DIR adresár na spustenie chroot do -s, - shell konzola CONSOLE prístup nového účtu -u, --uid identifikátor UID používateľa nového účtu -U, --user-group vytvoriťskupina s rovnakým menom ako užívateľ -Z, --selinux-používateľ USER_SE použije zadaného používateľa pre používateľa SELinux [root @ linuxbox ~] # userdel -h # Odstráni používateľský účet a súvisiace súbory Režim použitia: userdel [možnosti] Možnosti používateľa: -f, - vynútiť vynútenie niektorých akcií, ktoré by inak zlyhali, napríklad odstránenie stále prihláseného používateľa alebo súborov, aj keď nie sú vo vlastníctve používateľa -h, --help zobrazí túto správu Pomoc a dokončiť -r, --remove odstrániť domovský adresár a poštovú schránku -R, --root adresár CHROOT_DIR na chroot do -Z, --selinux-user odstrániť pre používateľa akékoľvek mapovanie používateľov SELinux [root @ linuxbox ~] # usermod -h # Upraviť používateľský účet Ako používať: usermod [možnosti] UŽÍVATEĽ Možnosti: -c, --comment KOMENTÁR nová hodnota poľa GECOS -d, --home PERSONAL_DIR nový domovský adresár nového používateľa -e, --expiredate EXPIRED_DATE nastavuje dátum vypršania platnosti účet na EXPIRED_DATE -f, --naktívny NAKTIVNÝ nastaví čas nečinnosti po uplynutí platnosti účtu na NAKTÍVNY -g, --gid SKUPINA vynúti použitie SKUPINY pre nový používateľský účet -G, --skupiny zoznam SKUPIN doplnkové skupiny -a, --append pripojí používateľa k doplnkovým SKUPINÁM uvedeným v možnosti -G bez toho, aby ho odstránil z iných skupín -h, --help zobrazí túto pomocnú správu a ukončí -l, - znova sa prihlási NÁZOV meno používateľa -L, --lock uzamkne používateľský účet -m, --move-home presunie obsah domovského adresára do nového adresára (používa sa iba v spojení s -d) -o, --non-unique umožňuje použitie Duplicitné (nejedinečné) UID -p, --heslo HESLO použiť šifrované heslo pre nový účet -R, --root CHR Adresár OOT_DIR na prechod do -s, --shell CONSOLE nová prístupová konzola pre používateľský účet -u, --uid UID vynúti použitie UID pre nový používateľský účet -U, --lock odomkne užívateľský účet -Z, --selinux-user SEUSER nové mapovanie používateľov SELinux pre užívateľský účet

Príkazy v Debiane

Debian rozlišuje medzi užívateľskýprid y adduser. Odporúča používať správcovia systému adduser.

root @ sysadmin: / home / xeon # adduser -h # Pridajte používateľa do systému root @ sysadmin: / home / xeon # prídavná skupina -h # Pridajte skupinu do systému adduser [--home ADRESÁR] [- shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup SKUPINA | --gid ID] [--zakázané-heslo] [--zakázané-prihlásenie] UŽÍVATEĽ Pridať bežného používateľa adduser --systém [--home ADRESÁR] [- shell SHELL] [--no-create-home] [ --idid ID] [--gecos GECOS] [--skupina | --skupinová skupina | --gid ID] [--disabled-password] [--disabled-login] USER Pridať používateľa zo systému adduser --group [--gid ID] SKUPINA addgroup [--gid ID] SKUPINA Pridať skupinu používateľov addgroup --systém [--gid ID] SKUPINA Pridanie skupiny zo systémového používateľa USER GROUP Pridanie existujúceho používateľa k existujúcej skupine všeobecné možnosti: --quiet | -q nezobrazovať informácie o procese na štandardnom výstupe --force-badname povoliť používateľské mená, ktoré sa nezhodujú s konfiguračnou premennou NAME_REGEX - pomoc | -h správa o použití --verzia | -v číslo verzie a autorské práva --conf | -c SÚBOR použije SÚBOR ako konfiguračný súbor root @ sysadmin: / home / xeon # deluser -h # Odstráňte bežného používateľa zo systému root @ sysadmin: / home / xeon # delgroup -h # Odstráni normálnu skupinu zo systému deluser USER odstráni bežného používateľa z príkladu systému: deluser miguel --remove-home odstráni domovský adresár používateľa a poštovú frontu. --remove-all-files odstráni všetky súbory vlastnené používateľom. --backup zálohuje súbory pred odstránením. --zálohovanie cieľový adresár pre zálohy. Predvolene sa používa aktuálny adresár. --systém odstráňte, iba ak ste používateľom systému. delgroup GROUP deluser --group GROUP odstráni skupinu z príkladu systému: deluser --group students - systém odstráni iba vtedy, ak ide o skupinu zo systému. --on-if-empty odstrániť iba vtedy, ak už nemajú ďalších členov. deluser USER GROUP odstráni používateľa zo skupiny príklad: deluser miguel students všeobecné možnosti: --quiet | -q nedávajte informácie o procese na štandardný výstup --help | -h správa o použití --verzia | -v číslo verzie a autorské práva --conf | -c SÚBOR použije SÚBOR ako konfiguračný súbor

zásady

Pri vytváraní používateľských účtov musíme brať do úvahy dva typy politík:

- Pravidlá pre používateľské účty

- Politiky starnutia hesiel

Pravidlá pre používateľské účty

V praxi sú to základné komponenty, ktoré identifikujú používateľský účet:

- Názov používateľského účtu - užívateľ PRIHLÁSENIE, nie meno a priezviská.

- ID používateľa - UID.

- Hlavná skupina, do ktorej patrí - G.I.D..

- Heslo - heslo.

- Prístupové povolenia - prístupové oprávnenia.

Hlavné faktory, ktoré je potrebné zohľadniť pri vytváraní používateľského účtu, sú:

- Doba, po ktorú bude mať používateľ prístup k súborovému systému a zdrojom.

- Čas, v ktorom musí používateľ z bezpečnostných dôvodov pravidelne meniť svoje heslo.

- Čas, ktorý zostane aktívny prihlásenie -login-.

Ďalej pri priraďovaní užívateľovi jeho UID y heslo, musíme mať na pamäti, že:

- Celá hodnota UID musí byť jedinečný a nie negatívny.

- El heslo musí mať primeranú dĺžku a zložitosť, aby bolo ťažké ho dešifrovať.

Politiky starnutia hesiel

V systéme Linux heslo používateľovi nie je priradený predvolený čas vypršania platnosti. Ak používame politiky starnutia hesiel, môžeme zmeniť predvolené správanie a pri vytváraní používateľov sa zohľadnia definované politiky.

V praxi treba pri nastavovaní veku hesla brať do úvahy dva faktory:

- Bezpečnosť.

- Pohodlie používateľa.

Heslo je bezpečnejšie, čím kratšie vyprší jeho doba platnosti. Existuje menšie riziko jeho úniku k ostatným používateľom.

Na vytvorenie zásad starnutia hesiel môžeme použiť príkaz Čarodejnica:

[root @ linuxbox ~] # chage Režim použitia: chage [možnosti] Možnosti používateľa: -d, --posledný LAST_DAY nastavuje deň poslednej zmeny hesla na LAST_DAY -E, --expiredate CAD_DATE nastavuje dátum vypršania platnosti na CAD_DATE -h, --help zobrazí túto pomocnú správu a končí -I, - neaktívny Neaktívny deaktivuje účet po Neaktívnych dňoch od dátumu vypršania platnosti -l, - zoznam zobrazuje informácie o veku účtu -m, --mindays MIN_DAYS nastavuje minimálny počet dní pred zmenou hesla na MIN_DAYS -M, --maxdays MAX_DAYS nastavuje maximálny počet dní pred zmenou hesla na MAX_DAYS -R, --root adresára CHROOT_DIR na prechod na -W, --warndays WARNING_DAYS nastavuje dni oznámenia o vypršaní platnosti na DAYS_NOTICE

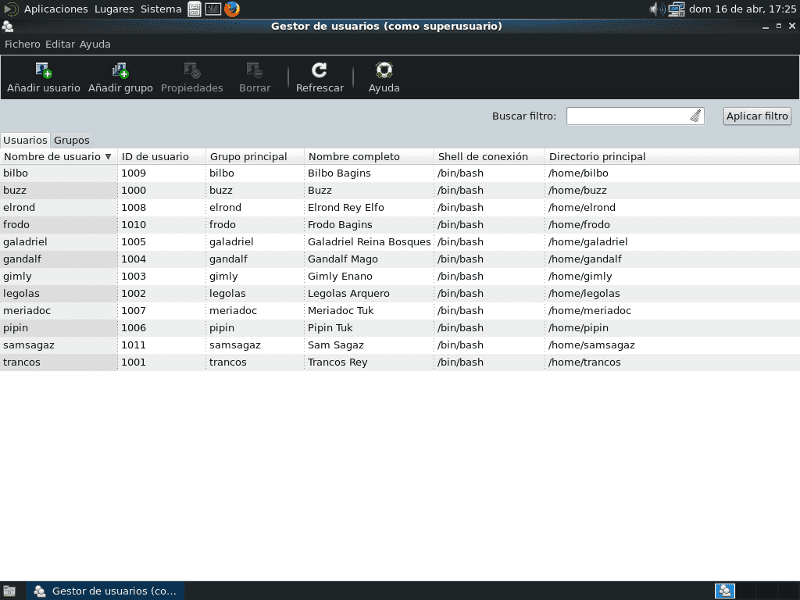

V predchádzajúcom článku sme ako príklad vytvorili niekoľkých používateľov. Ak chceme poznať vekové hodnoty používateľského účtu s PRIHLÁSENIE Galadriel:

[root @ linuxbox ~] # chage --list galadriel Posledná zmena hesla: 21. apríla 2017 Platnosť hesla vyprší: nikdy Neaktívne heslo: nikdy Platnosť účtu nevyprší: nikdy Minimálny počet dní medzi zmenou hesla: 0 Maximálny počet dní medzi zmenou hesla: 99999 Počet dní pred vypršaním platnosti hesla: 7

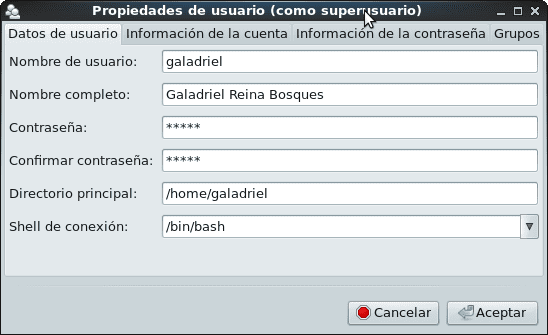

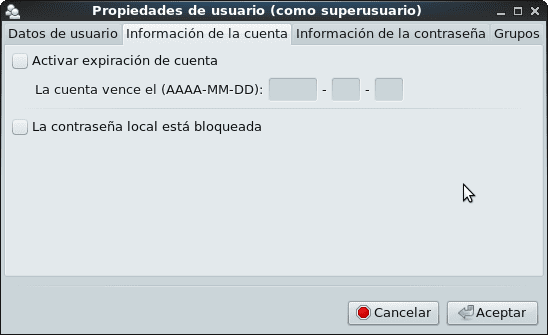

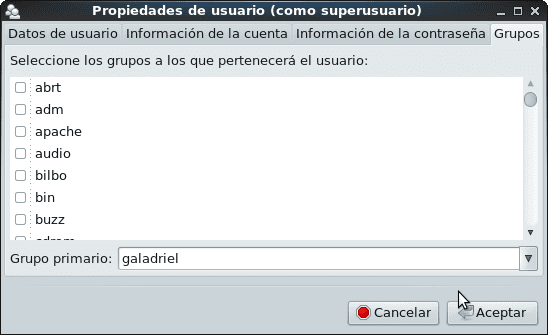

Boli to predvolené hodnoty, ktoré mal systém, keď sme vytvorili používateľský účet pomocou grafickej administračnej pomôcky „Používatelia a skupiny“:

Ak chcete zmeniť predvolené nastavenia starnutia hesla, odporúča sa súbor upraviť /etc/login.defs y upravte minimálne množstvo hodnôt, ktoré potrebujeme. V tomto súbore zmeníme iba nasledujúce hodnoty:

# Ovládacie prvky starnutia hesla: # # PASS_MAX_DAYS Maximálny počet dní, počas ktorých je možné heslo použiť. # PASS_MIN_DAYS Minimálny povolený počet dní medzi zmenami hesla. # PASS_MIN_LEN Minimálna prijateľná dĺžka hesla. # PASS_WARN_AGE Počet dní varovania pred vypršaním platnosti hesla. # PASS_MAX_DAYS 99999 #! Viac ako 273 rokov! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

pre hodnoty, ktoré sme vybrali podľa našich kritérií a potrieb:

PASS_MAX_DAYS 42 # 42 nepretržitých dní, ktoré môžete používať heslo PASS_MIN_DAYS 0 # heslo je možné kedykoľvek zmeniť PASS_MIN_LEN 8 # minimálna dĺžka hesla PASS_WARN_AGE 7 # počet dní, počas ktorých vás systém upozorní # musíte zmeniť heslo skôr, ako vyprší jeho platnosť.

Zvyšok súboru ponecháme taký, aký bol, a odporúčame nemeniť ďalšie parametre, kým dobre nevieme, čo robíme.

Nové hodnoty sa zohľadnia pri vytváraní nových používateľov. Ak zmeníme heslo už vytvoreného používateľa, bude rešpektovaná hodnota minimálnej dĺžky hesla. Ak použijeme príkaz passwd namiesto grafickej utility napíšeme, že heslo bude «legoly 17«, Systém sa sťažuje ako grafický nástroj« Používatelia a skupiny »a odpovedá, že«Heslo nejako prečíta užívateľské meno»Aj keď nakoniec slabé heslo akceptujem.

[root @ linuxbox ~] # passwd legolas Zmena hesla užívateľa legolas. Nové heslo: lukostrelec # má menej ako 7 znakov NESPRÁVNE HESLO: Heslo má menej ako 8 znakov. Zadajte nové heslo: legoly 17 Heslá sa nezhodujú. # Logické, že? Nové heslo: legoly 17 NESPRÁVNE HESLO: Heslo nejako prečíta meno používateľa. Zadajte nové heslo: legoly 17 heslo: všetky autentifikačné tokeny boli úspešne aktualizované.

Vzniká nám „slabosť“ pri deklarovaní hesla, ktoré obsahuje PRIHLÁSENIE používateľ. Toto je neodporúčaný postup. Správny spôsob by bol:

[root @ linuxbox ~] # passwd legolas Zmena hesla užívateľa legolas. Nové heslo: vysoké hory01 Znovu napíšte nové heslo: vysoké hory01 heslo: všetky autentifikačné tokeny boli úspešne aktualizované.

Ak chcete zmeniť hodnoty vypršania platnosti súboru heslo de Galadriel, použijeme príkaz chage a musíme zmeniť iba hodnotu PASS_MAX_DAYS od 99999 do 42:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Posledná zmena hesla: 21. apríla 2017 Platnosť hesla vyprší: 02. júna 2017 Neaktívne heslo: nikdy Platnosť účtu nevyprší: nikdy Minimálny počet dní medzi zmenou hesla: 0 Maximálny počet dní medzi zmenou hesla: 42

Počet dní pred vypršaním platnosti hesla: 7

A tak ďalej môžeme meniť heslá už vytvorených používateľov a ich hodnoty vypršania platnosti manuálne, pomocou grafického nástroja «Používatelia a skupiny» alebo pomocou skriptu - scenár ktorá automatizuje niektoré neinteraktívne práce.

- Týmto spôsobom, ak vytvoríme lokálnych používateľov systému spôsobom, ktorý nie je odporúčaný najbežnejšími postupmi v oblasti bezpečnosti, môžeme toto správanie zmeniť skôr, ako budeme pokračovať v implementácii ďalších služieb založených na PAM..

Ak vytvoríme používateľa anduin s PRIHLÁSENIE «anduin»A heslo«ThePassword»Získame nasledujúci výsledok:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Zmena hesla používateľa anduin. Nové heslo: ThePassword NESPRÁVNE HESLO: Heslo neprechádza overením slovníka - je založené na slove v slovníku. Znovu napíšte nové heslo: ThePassword passwd - všetky autentifikačné tokeny boli úspešne aktualizované.

Inými slovami, systém je dostatočne kreatívny na to, aby naznačil slabiny hesla.

[root @ linuxbox ~] # passwd anduin Zmena hesla používateľa anduin. Nové heslo: vysoké hory02 Znovu napíšte nové heslo: vysoké hory02 passwd - všetky autentifikačné tokeny boli úspešne aktualizované.

Zhrnutie politiky

- Je zrejmé, že politika zložitosti hesiel, ako aj minimálna dĺžka 5 znakov, sú v systéme CentOS predvolene povolené. V Debiane funguje kontrola zložitosti pre bežných používateľov, keď sa pokúšajú zmeniť svoje heslo vyvolaním príkazu passwd. Pre používateľa koreň, neexistujú žiadne predvolené obmedzenia.

- Je dôležité poznať rôzne možnosti, ktoré môžeme v súbore deklarovať /etc/login.defs pomocou príkazu muž prihlásenie.defs.

- Skontrolujte tiež obsah súborov / etc / default / useradd, a tiež v Debiane /etc/adduser.conf.

Používatelia systému a skupiny

V procese inštalácie operačného systému sa vytvorí celá séria používateľov a skupín, z ktorých jedna literatúra nazýva Štandardní používatelia a iná Používatelia systému. Radšej ich nazývame Systémoví používatelia a skupiny.

Používatelia systému majú spravidla a UID <1000 XNUMX a vaše účty používajú rôzne aplikácie operačného systému. Napríklad používateľský účet «kalmar»Používa program Squid, zatiaľ čo účet« lp »sa používa na proces tlače z editorov textu alebo textu.

Ak chceme uviesť týchto používateľov a skupiny, môžeme to urobiť pomocou príkazov:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

Vôbec sa neodporúča upravovať používateľov a skupiny systému. 😉

Z dôvodu svojej dôležitosti opakujeme, že v systéme CentOS FreeBSDa ďalších operačných systémov sa vytvorí skupina -systém kolo umožniť prístup ako koreň iba pre používateľov systému patriacich do tejto skupiny. Čítať /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlA /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian nezahŕňa skupinu kolo.

Správa používateľských a skupinových účtov

Najlepší spôsob, ako sa naučiť, ako spravovať používateľské a skupinové účty, je:

- Precvičovanie používania vyššie uvedených príkazov, najlepšie vo virtuálnom stroji a pred používania grafických nástrojov.

- Preštudovanie príručiek resp man pages každého príkazu pred vyhľadaním ďalších informácií na internete.

Prax je najlepším kritériom pravdy.

Zhrnutie

Zďaleka nestačí jediný článok venovaný správe miestnych používateľov a skupín. Stupeň vedomostí, ktoré každý správca získa, bude závisieť od osobného záujmu dozvedieť sa a prehĺbiť túto a ďalšie súvisiace témy. Je to rovnaké ako so všetkými aspektmi, ktoré sme vyvinuli v sérii článkov Siete SME. Rovnakým spôsobom si môžete túto verziu vychutnať v pdf tu

Ďalšia dodávka

Budeme pokračovať v implementácii služieb s autentifikáciou proti miestnym používateľom. Na základe programu potom nainštalujeme službu okamžitých správ prozódia.

Uvidíme sa skoro!

Dobrý deň, skvelý článok, pýtam sa vás, kde pracujem, tlačiarne sú zdieľané dosť, problém je v pohároch, niekedy visí a nemôžu tlačiť, pretože im môžem dať povolenie na jeho opätovné spustenie (pretože väčšinu času pracujeme v iné oblasti) bez uvedenia hesla root, pretože jediný spôsob, ktorý som našiel, je zmeniť ho tak, aby ho mohol konkrétny používateľ reštartovať.

Už teraz veľmi pekne ďakujem.

Zdravím HO2GI!. Povedzme napríklad používateľa Legolas chcete mu dať povolenie iba na reštartovanie služby CUPS, samozrejme pomocou príkazu sudo, ktoré musia byť nainštalované:

[root @ linuxbox ~] # visudo

Špecifikácia aliasu Cmnd

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups reštart

Špecifikácia užívateľských oprávnení

root ALL = (ALL: ALL) ALL

legolas ALL = RESTARTCUPS

Uložte zmeny vykonané v súbore sudoers. Prihláste sa ako používateľ Legolas:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid reload

[sudo] heslo pre legolas:

Ľutujeme, používateľ legolas nemá povolené spúšťať '/etc/init.d/postfix reload' ako root na linuxboxe.desdelinux.ventilátor.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups reštart

[sudo] heslo pre legolas:

[ok] Reštartovanie spoločného tlačového systému Unix: cupsd.

Prepáčte, ak sa výzva líši v systéme CentOS, pretože som sa riadil tým, čo som práve urobil v Debiane Wheezy. ;-). Tam, kde som práve teraz, nemám po ruke žiadny CentOS.

Na druhej strane, ak chcete pridať ďalších používateľov systému ako úplných správcov CUPS - môžu to nakonfigurovať nesprávne - urobíte z nich členov skupiny lpadmin, ktorý sa vytvorí pri inštalácii CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Veľká vďaka tisíc Fico, skúsim to hneď teraz.

HO2GI, v systéme CentOS / červená - to by bolo:

[root @ linuxbox ~] # visudo

Služby

Cmnd_Alias RESTARTTCUPS = / usr / bin / systemctl restart poháre, / usr / bin / systemctl stav poháre

Povoliť rootovi spúšťať ľubovoľné príkazy kdekoľvek

root ALL = (ALL) ALL

legolas VŠETCI = RESTARTCUPS

Uložiť zmeny

[root @ linuxbox ~] # ukončiť

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

heslo legolas @ linuxbox:

[legolas @ linuxbox ~] $ sudo systemctl reštartuje poháre

Veríme, že ste dostali obvyklú prednášku z miestneho systému

Správca. Spravidla to súvisí s týmito troma vecami:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] heslo pre legolas:

[legolas @ linuxbox ~] $ sudo systemctl status cups

● cups.service - tlačová služba CUPS

Načítané: načítané (/usr/lib/systemd/system/cups.service; povolené; predvoľba dodávateľa: povolené)

Aktívne: aktívne (v prevádzke) od marca 2017-04-25 22:23:10 EDT; Pred 6s

Hlavné PID: 1594 (cupd)

CGroup: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl restart squid.service

Je nám ľúto, používateľ legolas nemá povolené spúšťať „/ bin / systemctl restart squid.service“ ako root na linuxboxe.

[legolas @ linuxbox ~] $ výstup