Dobrý deň,

Tu uvidíte, ako sa vzdialene pripojiť k počítaču pomocou SSH iba prvé zadanie hesla, potom aj keď reštartujeme obidva počítače, heslo sa od nás už nežiada.

Najprv sa však pozrime na krátke vysvetlenie, o čo ide SSH:

SSH je to protokol, prostriedok komunikácie medzi dvoma počítačmi. Umožňuje nám to vzdialene riadiť tím. Keď pristupujeme k inému počítaču pomocou SSH, príkaz, ktorý zadáme do tohto terminálu, sa vykoná na druhom počítači, týmto spôsobom ho riadime / kontrolujeme.

Všetko, čo sa prenáša SSH, je šifrovaná a má značne dobrú bezpečnosť.

Teraz uvidíme, ako to urobíme iba v troch krokoch PC # 1 pristúpiť PC # 2 bez zadania hesla:

Máme nasledujúcu situáciu:

PC # 1 - » Chcete sa pripojiť k PC # 2, bez toho, aby ste museli pri každom pokuse o pripojenie k tomuto druhému počítaču zadávať heslo.

PC # 2 - » Máte nainštalovaný server SSH. Toto je ten PC # 1 sa pripojí a urobí to bez zadania hesla. Na tomto počítači je používateľ s menom koreň.

Začnime ...

1. En PC # 1 píšeme nasledovné:

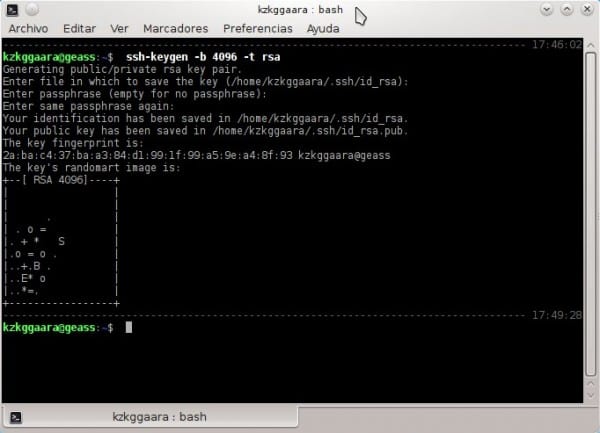

- ssh -keygen -b 4096 -t rsa

Týmto sa vygeneruje verejný kľúč. Aby som sa príliš nezamieňal s „verejným a súkromným kľúčom“, vysvetlím to veľmi jednoducho.

Predpokladajme, že máte vo vrecku dva kľúče od svojho domu, jeden dáte svojej priateľke, pretože žijete spolu, a s druhým zostanete sami, nikomu ich nedáte. Tento kľúč, ktorý ste dali svojej priateľke, jej umožní vstúpiť do vášho domu bez toho, aby vám to povedal, bez toho, aby o to požiadal, však? to je verejný kľúč, „kľúč“, ktorý umožňuje jednému počítaču prístup k druhému bez toho, aby musel vyžadovať vaše povolenie (teda bez zadania používateľského mena + hesla)

Keď zadajú tento príkaz, objaví sa:

2. Stačí stlačiť [vstúpiť], o sekundu neskôr znova stlačíme [vstúpiť], a o sekundu neskôr stlačíme ešte raz [vstúpiť]. Teda, tlačili by sme [vstúpiť] celkovo trikrát (3), iba stlačíme ... nič nepíšeme ????

Keď to urobíme, objaví sa niečo veľmi podobné tomuto:

Pripravený, už máme verejný kľúč ... teraz ho musíme dať komukoľvek chceme (ako napríklad príklad, dať ho našej priateľke haha)

To, čo chceme, je to PC # 1 pripojiť sa k PC # 2, už v PC # 1 všetko vyššie uvedené sme vykonali v PC # 2 Nerobili sme nič. Dobre, PC # 2 má napríklad IP adresu 10.10.0.5.

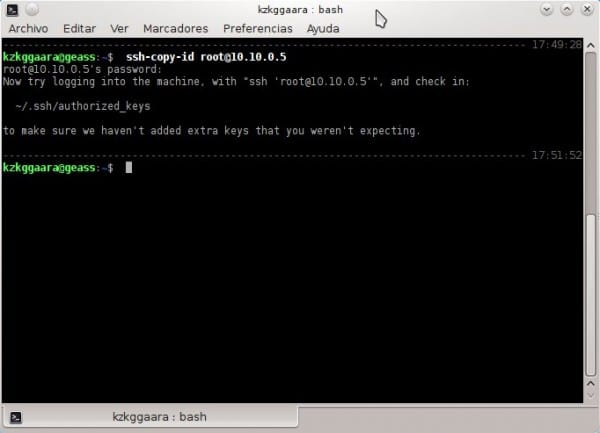

3. Vložili sme PC # 1 nasledovný:

- ssh-copy-id root@10.10.0.5

Toto vám jednoducho dá verejný kľúč PC # 1 a PC # 2, to znamená dáva PC # 2 verejný kľúč z PC # 1Kým PC # 1 uchováva si svoj súkromný kľúč, viete; ten kľúč, ktorý sa nikomu nedáva. Je dôležité nerobiť s používateľom chyby, to znamená, ak používateľ „koreň„V PC # 2 neexistuje, spôsobí nám chybu, je dôležité si ujasniť, u ktorého používateľa na to použijeme, okrem toho, že ten používateľ, s ktorým nakonfigurujeme prístup bez hesla, bude rovnaký, s akým budeme musieť v budúcnosti pristupovať. Po dokončení by to malo vyzerať takto:

V predchádzajúcom kroku musí vložiť heslo používateľa PC # 2.

A voila ... všetko je nakonfigurované 😀

Rovnako sa nám to v termináli javí, otestujme, či všetko naozaj fungovalo na 100%. Na test sme vložili:

- ssh root@10.10.0.5

Ak chcú získať prístup k inému počítaču aj bez toho, aby vždy zadávali heslo (PC # 3 napríklad), jednoducho mu dáme náš verejný kľúč a to je všetko, to znamená, keď raz urobíme krok #1 y #2 už to nebudeme musieť robiť. Ak chceme pristup PC # 3 napríklad ktorý má IP 10.10.99.156 len sme dali:

- ssh root@10.10.99.156

Zatiaľ tutoriál.

Vysvetlite, že úroveň bezpečnosti, keď hovoríme o SSH, je skutočne vysoká, metafora, pomocou ktorej som vysvetlil niektoré kroky (poskytnutie kľúča našej priateľke), nemusí byť tou najvhodnejšou haha, pretože naša priateľka mohla dať kľúč niekto iný. Keď hovoríme o SSH, bezpečnostné zásady sa dajú ľahko vysvetliť, keď sa pokúsime dostať k nášmu počítaču (PC # 1) skontroluje, či v PC # 2 existuje verejný kľúč nášho počítača (v tomto prípade existuje, pretože ho tak nakonfigurujeme), potom ak existuje, je to jednoduché, skontrolujte, či je tento verejný kľúč zhodný s našim súkromným kľúčom (ten, ktorý nikomu sme to nedali). Ak sú kľúče identické, umožňuje nám prístup, inak a z bezpečnostných dôvodov nám to neumožňuje vzdialený prístup k druhému počítaču.

Takže teraz viete ... dať našej priateľke kľúč od domu nie je najbezpečnejšia vec, ale zdieľanie kľúčov a vzdialený prístup k inému počítaču cez SSH je bezpečné ^ _ ^

Pochybnosti alebo otázky, sťažnosti alebo návrhy mi dajte vedieť.

Zdravím všetkých.

Naozaj nechápem, ako ste takí paranoidní v oblasti bezpečnosti, že robia takú chybu. Ak v kroku, kde je napísané:

Enter passphrase (empty for no passphrase)Nepíšeme nič, stratíme sa, ak sa používateľovi podarí získať prístup k nášmu počítaču a otvoriť terminál, pretože ten automaticky vykoná:

ssh root@10.10.0.5Zadá sa bez vyžiadania hesla.

Ak niekto získa prístup k môjmu notebooku, áno, môže získať prístup k počítaču # 2 bez zadania hesla. Avšak, ako hovoríte, som z hľadiska bezpečnosti paranoidný, naozaj si myslíte, že získanie prístupu k môjmu notebooku je niečo tak jednoduché? HAHA.

Keď vždy vstanem, vždy uzamknem obrazovku, inak sa po 30 sekundách nečinnosti na myši alebo klávesnici notebooku uzamkne 😉

Ak niekto ukradne váš laptop, bez ohľadu na to, ako veľmi je relácia blokovaná, získanie prístupu k súborom je triviálne, otázka 5 minút pri zavedení systému Linux z USB. Akonáhle sú súbory prístupné, pretože súkromný kľúč nie je chránený, môžete ich použiť priamo alebo ich lepšie skopírovať a pohodlne pristupovať k ktorýmkoľvek serverom z domova. Proces je v skutočnosti taký rýchly, že by ste o ňom ani nemuseli vedieť. Za 5 minút idete na toaletu alebo čokoľvek, všetko sa dá zvládnuť.

Bezpečným spôsobom je vložiť heslo do súkromného kľúča a potom použiť ssh-agent tak, aby si pamätal heslo pre celú reláciu (stačí ssh-add). Týmto spôsobom by si vyžiadalo heslo iba prvýkrát a v praxi by ste mali pripojenie bez hesla až 90% času, navyše by boli chránení pred krádežou alebo vniknutím.

Je prístup k súborom triviálny? Počuli ste už o šifrovaní celého disku? (luks + cryptsetup)

Áno, samozrejme, ak máte zašifrovaný celý disk, ide o iný príbeh, ale 90% používateľov to nerobí, pretože nevie, ako na to, a v mnohých prípadoch ich to ani nekompenzuje. Naopak, neukladanie nezašifrovaných hesiel alebo nechránených súkromných kľúčov na disk je niečo, čo môže urobiť každý, a je všeobecne dobrým zvykom.

Uloženie nechráneného súkromného kľúča na zašifrovaný disk je ako parkovanie auta a ponechanie otvorených dverí, ale najatie strážcu s dobermanom, ktorý vás ochráni. Funguje to, áno, ale je oveľa jednoduchšie a efektívnejšie priamo ho uzamknúť.

MMm nerobia toľko fajčenia, hoci môžu vytvoriť virtuálne rozhranie, priradiť IP a spojiť sa s touto virtuálnou IP, takže aj keď odstránia kľúč, nebudú môcť nájsť stroj, pretože kľúč funguje iba pre určitú IP. Závisí to aj od toho, čo chcú, funguje mi to perfektne, ako to popisuje súdruh, mám doma súkromný server, nemusím zvyšovať bezpečnosť, pretože má nakonfigurovanú VPN.

A môže sa to všetko týkať terminálu systému Windows, ktorý sa musí pripájať k viacerým * NIXom?

Mám tmel, ale môžem použiť aj Securecrt (teraz ho mám skriptovaný)

V termináli Windows (cmd) som presvedčený, že nie, tam to nebude možné.

Ak však použijete Putty, môžete to vyskúšať, mohlo by to fungovať.

Zdravím a vitajte na našom webe 😀

Putty už v ďalších príkazoch akceptuje parameter -pw. (napr. -pw12345)

Super Putty je v skutočnosti chladnejší ako obyčajný Putty. (Je to rám pre tmel)

Takže to nemusíte uvádzať.

Ďakujem za príspevok, veľmi užitočné. Prihlásiť sa na SSH je všetko trochu nudné.

Ahojte a veľmi pekne ďakujem za vašu návštevu a komentár 🙂

Nič priateľ, potešenie vedieť, že to bolo užitočné ... ak vám môžeme pomôcť iným spôsobom, sme viac ako potešení 😉

Zdravím a vitajte na stránke.

Potrebujem sa pripojiť k počítaču typu windonws z môjho linuxu, ako to robím z môjho terminálu

Vynikajúce .. Je to naozaj inšpirujúce, keď vidím tento typ tutoriálov, núti ma tiež prispievať svojimi už zjednodušenými skúsenosťami, aby ich komunita mohla využívať. Ďakujem skutočne zo Salvadoru.

Pripojujem sa k stroju s Ubuntu k zariadeniu, ktoré má debian, ale spôsobí mi chybu, pri ktorej sa nemôže autentifikovať, a preto odo mňa žiada heslo. Prečo sa to stane? Je to tým, že verzie ssh-keygen sa líšia alebo čo sa deje?

Sem vložte chybu, ktorú vám dáva, aby ste mohli lepšie pomôcť 😉

Môžete to tiež skúsiť vložiť do terminálu:

sudo mv $HOME/.ssh/known_hosts /opt/Čo to urobí, je vyčistenie pripojení (história pripojení) SSH, ktoré ste mali.

A ak by som chcel použiť ten istý verejný kľúč pre viac serverov, môžem to urobiť, alebo si musím vytvoriť kľúč pre každý server, ku ktorému chcem mať prístup? Pokúsim sa to aj tak, ale na nejakom zbytočnom serveri, aby som nezruinoval niečo užitočné.

Ďakujem a s pozdravom.

Pretože som to urobil na svojom notebooku, ide o iný kľúč pre každý server, v skutočnosti si myslím, že nie je možné použiť ten istý kľúč pre niekoľko serverov ... pretože ID každého servera je jedinečné, napríklad odtlačok prsta 🙂

pozdravy

Ahoj pán piesku. Čítal som kľúče a zistil som, že pár kľúčov (verejný a súkromný) slúži klientovi servera na odosielanie a prijímanie výziev, a teda na vzájomnú identifikáciu, takže to nemá nič spoločné s heslom, ktoré používate na prístup k tento server sa používa na „vloženie“ verejného kľúča do dôveryhodných servera. Môžete ho teda použiť v toľkom množstve, koľko chcete alebo potrebujete.

Neviem, či som si to vysvetlil, ale vtipom je, že ak chcete použiť svoj kľúčový pár na iných serveroch, musíte po vykonaní pokynov v tutoriále urobiť iba tieto kroky:

ssh-copy-id other.user@otra.ip

napíš svoje heslo pre tento druhý server

A pripravený.

pozdravy

Dobrý deň, ďakujem za sprievodcu, bol to jediný, ktorý mi pomohol. Teraz, keď to chcem urobiť na inom páre počítačov, dostanem nasledujúce:

$ssh-copy-id -p 4000 lm11@148.218.32.91

Zlý port 'umask 077; test -d ~ / .ssh || mkdir ~ / .ssh; mačka >> ~ / .ssh / authorized_keys '

Vďaka za vašu pomoc.

Urobil som to, čo ste nám povedali, ale stále odo mňa žiada heslo. Objasňujem toto spojenie, ktoré nadväzujem medzi dvoma linuxovými servermi red hat ... Čo iné by to mohlo byť?

Už sa pozrite na / etc / ssh / sshd_config

Už som reštartoval oba servery

PC2 = linux red hat 6.4

PC2 = linux red hat 5.1

Služba ssh musí byť správne nakonfigurovaná (súbor / etc / ssh / sshd_config na PC2), aby fungovala.

oprava ...

PC1 = centos 6.4

PC2 = Red Hat 5.1

Ahojte kolegovia, mám potrebu nadviazať vzťah dôvery medzi 1 serverom Linux Centos 5.3 a Unix Sco5.7, ale mám problém, že pri vykonaní kroku 3 kopírovania kľúča z systému Linux do systému Unix sa mi zobrazí správa / usr / bin / ssh-copy-id: CHYBA: Nenašli sa žiadne identity, prečo by to mohlo byť?

vďaka

Postupoval som podľa návodu. Nerobí mi to chybu, ale nakoniec, keď sa pripájam z PC1 na PC2, stále si odo mňa pýta heslo root vždy, keď sa pripojím.

Myslí si niekto, čo by to mohlo byť?

Zdá sa, že po vygenerovaní kľúča musíte vykonať ssh-add, aby ho mohol autentifikačný agent použiť.

Ako zmažem prístupové heslo?

Ďakujem pekne, fungovalo to perfektne

Ďakujem pekne za sprievodcu! Je to veľmi jednoduché a hodí sa to, keď máte svoje servery vonku a nemusíte zadávať kľúče, a tým veci automatizovať 😀

Ďakujem.

Nevedel som o použití ssh-copy-id a bolo to dosť automatické.

Pravda je, že som bol až do bodu, kedy som napísal heslo, takže to, čo robím, je uložiť ho pomocou VÝCHODNEJ parafrázy, ktorá sa udržuje počas relácie.

Nevadí mi napísať to vždy, keď zapnem počítač, musí to roll dávať zakaždým, keď sa odpojí alebo podobné veci 😀

SSH Nie Jutsu!

Ahoj

dobrý návod ... ale ak chcem odovzdať informácie ??? Ako to môžem urobiť?

Dobrý deň, váš príspevok je veľmi zaujímavý, ale mám pochybnosti o podobnej téme

Dobrý deň.

Vyskúšajte kroky uvedené vyššie, ale pri pokuse o skopírovanie kľúča na server 2 (PC2) sa mi zobrazí správa, že príkaz neexistuje.

bash: ssh-copy-id: príkaz sa nenašiel

Môžem kľúč skopírovať ručne?

Výborne !! Hľadal som vysvetlenie také jednoduché a fungovalo to perfektne

ďakujem!

Vynikajúci príspevok.

Ďakujem pekne, veľmi mi to pomohlo.

Ahoj, chcel by som vedieť, či existuje spôsob, ako urobiť tento príkaz ssh-copy-id. Pretože inštalujem Open ssh pre Windows, ssh pracuje pre mňa v DOSe, ale nemá tento príkaz ssh-copy-id. Chcel by som vedieť, ako poslať tento verejný kľúč na druhý linuxový server (linuxový server). Mnohokrat dakujem.

Ahoj. Potrebujem nadviazať vzťah dôvery medzi serverom linux a počítačom so systémom Windows. Nainštalujte si SSH pre Windows a funguje to pre mňa. Tento príkaz ssh-copy-id ale nie je v tomto nástroji k dispozícii.

Vedia o nejakom inom spôsobe, ako to urobiť bez použitia ssh-copy-id.

Veľmi pekne ďakujem za vaše pripomienky.

Otázkou však je, aby sme sa mohli pripojiť bez hesla. Ak by sme zadali prístupovú frázu, požiadali by sme o prístup, aby sme sa mohli pripojiť, a to nebolo cieľom tohto

Pre môj počítačový fp modul to bolo veľmi užitočné, ďakujem 🙂

Gracias !!!

Niektorí sa obávajú, aké nepríjemné môže byť zadávanie hesla (prístupovej frázy), pretože ako je uvedené vyššie, je to „user-agent“ a tiež ho mám nakonfigurovaný pomocou Keepass a jeho funkcie automatického písania, takže iba Vyvolám terminál a s kombináciou klávesov, ktoré majú nakonfigurované pripravené, mám pre každú požiadavku aj „aliasy“ a všetko je veľmi jednoduché.

Dobrý návod.

Maj vela zabavy !!

Veľmi dobrá info 🙂 ale mám otázku ...

Mám PC10, kde uchovávam informácie, informácie sa odosielajú z pc1 - pc2 - pc3 na PC10, ako môžem dosiahnuť, aby pc1, pc a pc3 používali rovnaký kľúč na prístup k PC10 bez kľúča.

Na zdravie ...

Ako môžem vypísať, čo je na machine1 v bash machine2 bez toho, aby som šiel ssh ip @ hosts do bash machine1. Neviem, či rozumiem xD

Od tejto publikácie uplynulo 10 rokov a neustále ju navštevujem, kedykoľvek to potrebujem. Rovnako ako niektoré ďalšie návody tu, obstáli v skúške času. Ďakujem a s pozdravom!