Häromdagen arbetade jag med underhåll av vissa virtuella maskiner (VM, Virtuell maskin) och det hände mig att jag inte kom ihåg Lösenord de Rot inte heller från någon annan användare. åh! Fattiga mig, vilken röra jag fick! !Vad gjorde jag!? Vid vilken tidpunkt ändrade jag lösenordet som jag inte kommer ihåg? Sedan följde några tankar som jag inte kan reproducera men du kan föreställa dig ...

När jag sökte på bloggen hittade jag ett gammalt inlägg från min vän livlig till Ändra rotlösenord på Debian / LMDE. Tyvärr fungerade det inte för mig, så här är en annan metod.

Faktum är att han inte kom ihåg lösenordet och inte heller det han hade lagrat i KeePassX det fungerade inte för någon användare. Så efter att ha försökt att testa de tusen nycklarna som passerade mig tänkte jag bara att göra en återställning till Lösenord de Rot från GRUB för min kära Debian.

Redigera GRUB-alternativ

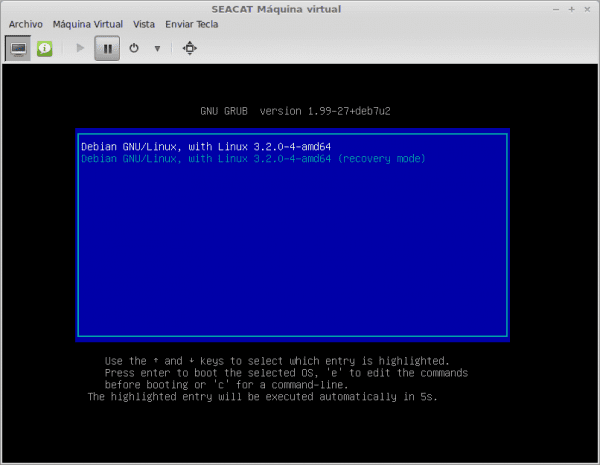

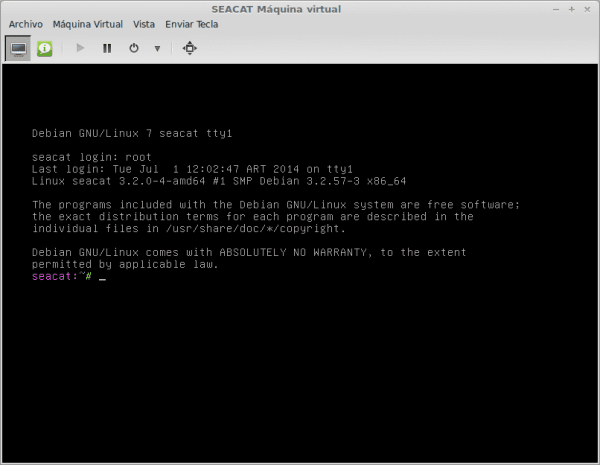

Processen är relativt enkel och allt vi behöver är att ha GRUB installerat (för att inte tala om att vi måste ha tillgång för att se maskinens start, eller hur?). I mitt fall anslöt jag mig till virt-manager (Jag har virtuella datorer med KVM) och startade om maskinen, men det fungerar också för en riktig maskin.

När GRUB start måste vi redigera startalternativen genom att trycka på knappen e.

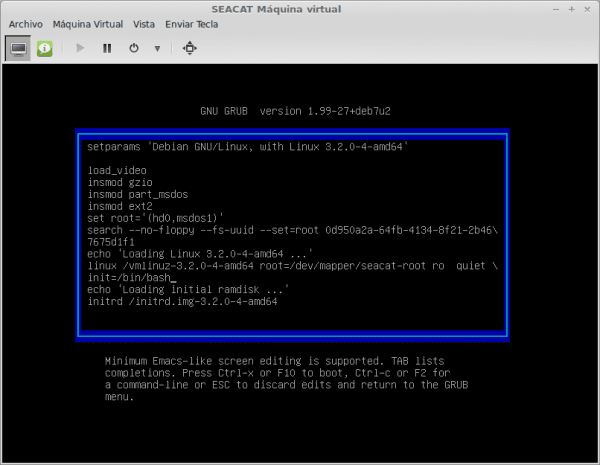

Nu måste vi redigera de alternativ som systemet startar med. Vi flyttar till raden som laddar operativsystemets kärna. Det är linjen som börjar med linux:

echo 'Loading Linux 3.2.0-4-amd64 ...' linux /vmlinuz-3.2.0-4-amd64 root = / dev / mapper / seacat-root ro tyst

Och vi tillägger:

init=/bin/bash

Efter ordet ro. Linjen ska vara:

linux /vmlinuz-3.2.0-4-amd64 root=/dev/mapper/seacat-root ro quiet init=/bin/bash

När detta har redigerats måste vi bara starta maskinen. Som det står på bilden, med ctrl+x o F10 vi startar systemet med dessa alternativ.

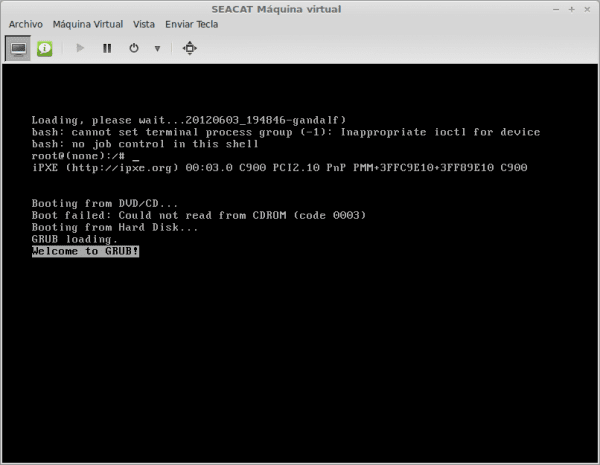

Detta returnerar ett skal och vi kan redigera filen / Etc / shadow.

Ta bort rotlösenordet

På bildens fjärde rad visas uppmaningen enligt följande:

root@(none):/#

Det första vi måste göra är att gå tillbaka filsystem så att den har skrivrättigheter. För det utför vi:

root@(none):/# mount -o remount rw /

Nu ja, vi kan fortsätta redigera med nano filen / Etc / shadow.

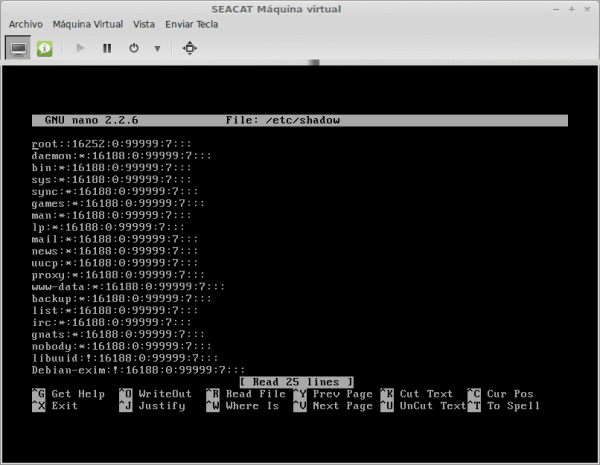

Filen / Etc / shadow i första raden har du information om rot. För varje rad har vi en uppsättning fält och dessa är åtskilda av två punkter (:).

Det första fältet motsvarar användarnamnet, det andra fältet är hash som motsvarar Lösenord. Vad vi måste göra är att ta bort alla tecken så att det förblir utan Lösenord de rot. Som framgår av bilden:

Vi sparar filen med ctrl+o och vi lämnade nano med ctrl+x. Nu behöver vi bara starta om maskinen. När systemet ber oss att logga in kan vi ange som rot utan att behöva ange någon Lösenord.

När systemet startar går vi in som rot och nu kan vi springa passwd och vi ställer in en ny Lösenord de rot:

# passwd

Jag hoppas att det har tjänat!

Detta är en av de saker som du måste ha till hands, för när en katastrof inträffar. Det händer förr eller senare!

Jag löste det på ett mycket liknande sätt, men utan att behöva röra skuggorna. I min blogg berättar jag hur jag gjorde det.

http://unbrutocondebian.blogspot.com.es/2014/03/restablecer-la-contrasena-de-root.html

HELLO LITOS, JAG ÄR MEGAFAN FRÅN DIN BLOGG !!!!

Mycket bra tuto. Jag gillade hur du gick igenom att återställa root-lösenordet.

DETTA ÄR EN FÖRSKRÄCKLIG SÄKERHETSBRÄDD !!! .... om det fungerar.

Hur gör man för att undvika det? Har ni några idéer?

Det är inte ett säkerhetsfel, det är ett sätt att återställa systemet från ett allvarligt problem som att glömma administratörslösenordet.

Av denna anledning har CPD: erna begränsat åtkomst för att förhindra att du lurar med grub. Men om du förutser att detta inte räcker eller att åtkomst inte kan begränsas måste du skydda grub

https://blog.desdelinux.net/como-proteger-grub-con-una-contrasena-linux/

Koppla av, i livet är ingenting säkert! Du måste bara vara medveten om allt, uppdatera, övervaka! 🙂

Jag håller med partnern, detta tillåter någon att komma åt vår dator, allvarligt, eller hur?

Säkerhetsfel? Det är som om du sa att alternativet Återställ lösenord din e-postadress var farlig.

följa den klassiska partitioneringen och kryptera vissa partitioner / mappar med personlig information, separera / root / home / usr / var / boot och så många monteringspunkter att de nu finns på en partition.

Hälsningar kollegor, mycket bra blogg och mycket bra guide, jag ville klargöra att detta steg root @ (none): / # mount -o remount rw / är inte nödvändigt i system baserade på debian och många system baserade på Red Hat, och bara ett fåtal Gentoo-baserade distros är de som kräver detta steg, kör bara passwd efter att ha utfört stegen de beskriver för att komma in i systemet utan ett root-lösenord

Mycket bra handledning, som de säger ovan, i händelse av en katastrof misslyckas den, men detta undviks nästan alltid med bra förändringskontroll.

Tack för att dela.

Hälsningar.

till favoriter eller bokmärken = D

Så i princip om någon vill komma åt min dator, måste de bara starta om den, komma åt grub, fiol och voila.

Ja, om du inte lösenordsskyddar Grub, vilket kan göras säkert.

Var inte rädd, om den dåliga killen i filmen har fysisk tillgång till datorn och vet något, är det oundvikligt att han kommer att uppnå sina mål.

Denna grub-metod gör det lite lättare att göra det du alltid kan skära från en live-cd / dvd.

Men om användaren som äger datorn ändrar rotlösenordet kommer han att inse varför han inte längre kommer in.

Den uppskruvade saken skulle vara för någon att skära från en live-cd / dvd och göra en kopia av / etc / shadow-filen på en pendrive för att ha kul med john-the-rupper på sin egen dator, den skulle vara skruvad för att du inte skulle veta om du dina lösenord för root och användare har blivit knäckta.

Compa tack så mycket det hjälpte mig mycket

Hej, från vad jag kan uppskatta, antar du att alla som läser din handledning måste vara en expert åtminstone avancerad i hanteringen av Linux, men tänk om han inte är det !!!!! Så jag undrar vad den nano är, och hur öppnar jag den, med vilket kommando och var lägger jag det kommandot? / Etc / skuggfilen, var är den filen och hur kommer jag till den mappen för att kunna göra vad denna handledning säger. "ÖGON" Jag kritiserar inte självstudien, tvärtom, den är väldigt bra, utmärkt, men du måste också tänka på dem som inte vet (jag inkluderar mig själv) mycket om kommandohantering i Linux. Jag förklarade, jag antog att att skriva nano skulle öppna redaktören och det gjorde det, men då visste jag inte hur jag skulle komma till / etc / shadow medan jag var i nano. Och ursäkta resten av användarna, men vi är inte alla experter, många av oss är bara entusiastiska elever ... mer detaljer ... Tack ...

bra idag hände något liknande med mig och jag visste att det genom grub görs och tro mig flera gånger gjorde jag det men mycket mer komplicerat

I denna handledning förklarar han det mycket enkelt, jag kommer att tillämpa det om möjligt den här veckan

tack för ditt bidrag tusen gratulationer

BUE - NÍ - JA - MO.

Det har räddat mig från att formatera om Debian.

Detta gäller också för Debian 8, vilket är vad jag har testat det med.

Tack.

Det fungerade inte för mig, jag har fortfarande samma problem, jag vet inte om jag måste se det faktum att jag installerar debian i grafiskt läge i virtualbox, jag vill att du ska hjälpa mig: /,

Bra! Jag hade formaterat en anteckning med debian 8 och den slog mig när jag glömde passet. Jag håller med om att det inte är ett "misslyckande", jag tycker ändå att säkerhetssystemen de föreslår är mycket starka. På användaren som tvivlar, ja, snarare än att säga "du antar att vi alla är experter", skulle jag helt enkelt kunna uttrycka tvivlen utan att det påverkar ;-D.

Tack så mycket för att du delar!

PS: Jag var tvungen att göra monteringssteget, jag hade redigerat passet från min valp Linux, hehe, men ändå var jag tvungen att ange grub-alternativen för att tillämpa passwd (inget sätt!)

Hej först, tack så mycket för bidraget, det är precis vad jag behövde för att inte installera om Debian 8, men jag har ett mer allvarligt problem och att när jag gör hela processen och startar i bash-läge fungerar inte operativsystemet tangentbordet ... det upptäcker det inte heller, Inte heller fungerar tangentbordslamporna eller något alls, så jag kan inte ändra något från bash root-läge.

PS: för vad det är värt hade jag ett liknande problem när jag installerade debian, installerade grub bootloader i en annan oberoende partition och debian i en annan partition, jag har redan upplevt detta tidigare med andra system och det fungerade alltid för mig, i det här fallet med debian inte , och esque när debian startade precis installerade det grafiska gränssnittet inte tangentbordet eller musen, precis när du måste sätta lösenordet för att starta sessionen.

TACK I FÖREKOMSTEN FÖR ATT HJÄLPA ANDRA, Hälsningar

Tack så mycket för bidraget. Snabb och effektiv lösning 😉

Tack! Du räddade mig! ; D

hej alla jag behöver hjälp Jag gjorde hela processen till där jag var tvungen att skriva r mount -o remount rw / men en av sakerna gick fel, och sedan försökte jag men det går bara så långt jag skriver init = / bin / bash jag ger det ctrl + x, och därifrån kommer några bokstäver ut, de passerar snabbt men det når inte skärmen för r mount -o remount rw / vad måste jag göra?

Tack så mycket för denna handledning, den var verkligen väldigt användbar för mig, i debian 9 lät det mig inte komma in som rotanvändare och med det löstes det, än en gång tack.

Perfekt Tuto mycket bra du är en capo!

Hej.

Jag har försökt att använda den här metoden men det har inte fungerat för mig.

Problemet är att även om vi kan redigera "skuggfilen" kan vi inte spara den. Om du redigerar den utan behörighet öppnas den i skrivskyddat läge.

Hälsningar.

[citat] Det första vi måste göra är att montera om filsystemet så att det har skrivbehörigheter. För det utför vi:

root @ (none): / # mount -o remount rw / [quote]

Jag tror att det är därför du måste gå tillbaka till fs.

Jag tror att jag kommer ihåg att för W fanns det också ett sätt att komma åt användare och ändra eller ta bort lösenord via en livecd.

Steg för att lämna mitt tack, efter behov. Du fick mig ur ett stort problem. Jag kollade andra bloggar och den här lösningen var den mest kompletta och bäst förklarade.