Qubes OS är ett operativsystem som är fokuserat på skrivbordssäkerhet genom isolering baserat på Xen hypervisor. Qubes OS är ett operativsystem helt gratis och öppen källkod.

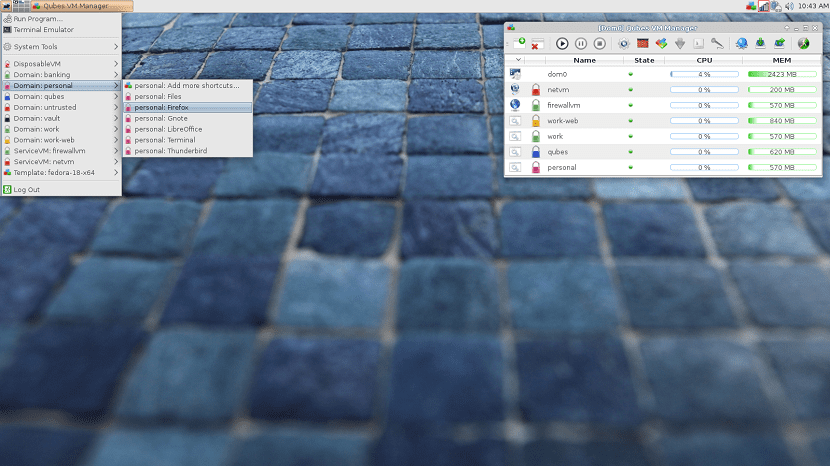

qubes tar ett tillvägagångssätt som kallas säkerhet genom avdelning, vilket gör att du kan dela upp i isolerade fack säkert kallade qubes. Med andra ord kör den varje program separat i en helt isolerad miljö.

Om Qubes OS

Så här erbjuder Qubes OS användaren större säkerhet när han arbetar på systemet, eftersom om ett program äventyras av en angripare, kommer det bara att få information om det fack som det har lyckats komma åt.

qubes uppnår flera virtuella maskiner som körs på en typ 1 hypervisor de kan användas säkert som ett inbäddat operativsystem.

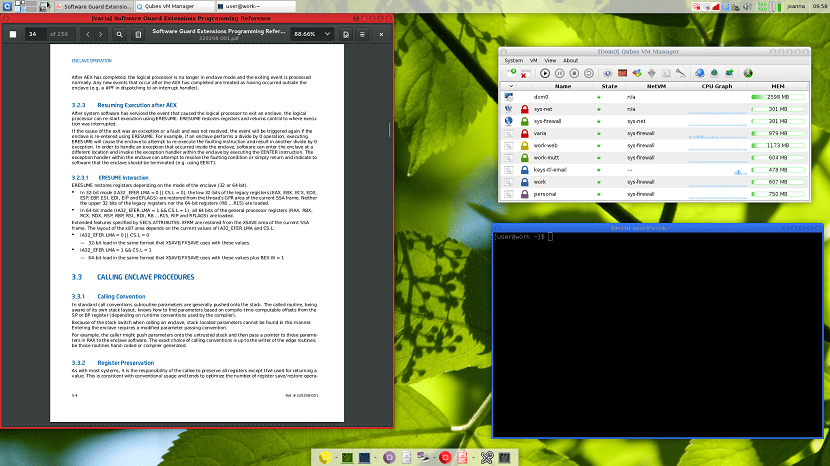

Till exempel placerar det alla dina applikationsfönster på samma skrivbord med specialfärgade kanter som anger tillitsnivåerna för deras respektive virtuella maskiner.

Qubes hanterar olika element så att behållare kan interagera med varandra ochBland de olika typerna av virtuella maskiner och element vi har: dom0, virtuella modeller, modellbaserade virtuella maskiner, virtuella maskiner och slutligen klassiska virtuella maskiner.

Dom0 (AdminVM + GUIVM)

Han är föraren. Den är baserad på Fedora, kontrollerar Xen hypervisor och möjliggör hantering av alla virtuella maskiner. Du har tillgång till nätverket och de kringutrustning som finns är mycket begränsade.

Modeller för virtuella maskiner (TemplateVM)

Dessa spå virtuella maskiner med en GNU / Linux-distribution. Åtkomst endast på kommandoraden för att hantera installerade paket. Qubes OS-utvecklingsteam erbjuder tre modeller: Fedora, Fedora minimal och Debian. Gemenskapen erbjuder också andra för Whonix, Ubuntu och Arch Linux.

Modellbaserade virtuella maskiner (AppVM)

De har sina egna kataloger / hem, / usr / local och / rw / config. Alla ändringar av filer i andra kataloger görs med en kopia i farten (kopia vid skrivning) och är inte hållbara: den kommer att förstöras när den virtuella maskinen har stängts av eller startats om.

Engångs virtuella maskiner

Dessa är virtuella maskiner som inte har någon egen katalog, det vill säga när du använder den här typen av virtuell maskin, när den gör någon ändring går den förlorad när den virtuella maskinen stängs av.

Klassiska virtuella maskiner

De är inte baserade på en mall och du kan installera en GNU / Linux-, BSD- eller Windows-distribution på den.

Ny version av Qubes OS

För några veckor sedan Qubes OS-utvecklare släppte en ny version av systemet når den här versionen Qubes 4.0 med olika buggfixar och nya modifieringar säkerhet för systemet.

I Qubes OS 3.2 kan du bara använda bortkastade virtuella maskiner med en modell. ahNu är det möjligt att använda en virtuell engångsmaskin för varje virtuell maskin baserat på en mall.

LVirtuella modellmodeller behöver inte längre ha ett nätverksgränssnitt, vilket resulterar i en mindre attackyta. Uppdateringar klarar inte Qubes API: er.

Qubes OS version 4.0 låter dig använda virtuella maskiner för att ändra vissa egenskaper hos andra virtuella maskiner. Detta ger möjlighet att ha flera familjer av admin-typ-virtuella datorer, det vill säga admin-Net, admin-IO, admin-root, etc., var och en med möjlighet att ändra vissa specifika aspekter av vissa virtuella maskiner.

Som standard använder de flesta virtuella maskiner inte längre paravirtualisering, vilket skyddar behållare från Meltdown och Spectrum-fel.

Om du vill veta lite mer om den här nya versionen kan du läsa detaljerna i utgåvan av Qubes OS 4.0 i följande länk.

Ladda ner Qubes OS

Om du vill prova detta Qubes OS sDu kan göra det genom att ladda ner systembilden från dess officiella webbplats och i dess nedladdningssektion får du det, du kan göra det i följande länk.

Det är viktigt att betona att Qubes OS inte bara kan installeras som huvudoperativsystemet utan också erbjuder möjligheten att kunna testa det i sin Live-version.