|

Liksom alla Linux-distros kommer Ubuntu redan med en brandvägg (brandvägg) installerad. Denna brandvägg kommer faktiskt inbäddad i kärnan. I Ubuntu ersattes brandväggs kommandoradsgränssnitt med ett något lättare att använda skript. Ufw (Uncomplicated FireWall) har dock också ett grafiskt gränssnitt som är super enkelt att använda. I det här inlägget presenterar vi en mini-guide steg för steg om hur man använder gufw, det grafiska gränssnittet för ufw, för att konfigurera vår brandvägg. |

Innan du installerar gufw är det inte en dålig idé att kontrollera status för ufw. För att göra detta öppnade jag en terminal och skrev:

sudo ufw-status

Utgången ska säga något som: "Status: inaktiv". Det är standardläget för brandväggen i Ubuntu: den installeras men är inaktiverad.

För att installera gufw öppnade jag Ubuntu Software Center och sökte efter det därifrån.

Du kan också installera den från terminalen genom att skriva:

sudo apt-get installera gufw

Ställa in gufw

När du har installerat kan du komma åt den från System> Administration> Brandväggsinställningar.

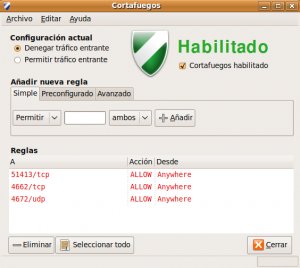

Som du kan se på skärmdumpen fungerar ufw som standard för att acceptera alla utgående anslutningar och avvisa alla inkommande anslutningar (utom de som är relaterade till utgående anslutningar). Det betyder att alla applikationer du använder kommer att kunna ansluta till utsidan (oavsett om det är internet eller en del av ditt intranät) utan problem, men om någon från en annan dator vill komma åt din, kommer de inte att kunna.

Alla anslutningspolicyer lagras i filen / etc / default / ufw. Konstigt nog, ufw blockerar IPv6-trafik som standard. För att aktivera det, redigera filen / etc / default / ufw och det förändrades IPV6 = nej av IPV6 = ja.

Skapa anpassade regler

Klicka på knappen Lägg till i gufw-huvudfönstret. Det finns tre flikar för att skapa anpassade regler: Förkonfigurerade, Enkla och Avancerade.

Från förkonfigurerad kan du skapa en serie regler för ett visst antal tjänster och applikationer. De tillgängliga tjänsterna är: FTP, HTTP, IMAP, NFS, POP3, Samba, SMTP, ssh, VNC och Zeroconf. De tillgängliga applikationerna är: Amule, Deluge, KTorrent, Nikotine, qBittorrent och Transmission.

Från Simple kan du skapa regler för en standardport. Detta låter dig skapa regler för tjänster och applikationer som inte är tillgängliga i förkonfigurerade. För att konfigurera ett antal portar kan du ställa in dem med följande syntax: PORT1: PORT2.

Från Advanced kan du skapa mer specifika regler med hjälp av käll- och destinations-IP-adresserna och portarna. Det finns fyra alternativ tillgängliga för att definiera en regel: tillåt, neka, neka och begränsa. Effekten av att tillåta och förneka är självförklarande. Avvisa returnerar ett meddelande “ICMP: destination som inte kan nås” till begäraren. Med Limit kan du begränsa antalet misslyckade anslutningsförsök. Detta skyddar dig mot brute force attacker.

När regeln har lagts till kommer den att visas i gufw-huvudfönstret.

När en regel har skapats kommer den att visas i Gufws huvudfönster. Du kan också visa regeln från en skalterminal genom att skriva sudo ufw-status.

Subnormalt att lära sig skriva, bra med något servis

Jag kommer inte att förolämpa dig, som du kallar subnormalt, för skrivfel, men jag måste säga att "du ser sugröret i andras öga och du ser inte strålen i ditt."

I en enda skriftlig rad har du gjort flera misstag och utelämnanden; det viktigaste är kanske att ersätta den nuvarande infinitiven med imperativet.

Jag är inte expert, men som jag läser är det nödvändigt att följa dessa steg för att förhindra att utrustningen svarar på ekförfrågningar (ett minimivillkor för att vår utrustning är osynlig och för att passera en portavläsare korrekt):

$ sudo ufw aktivera

$ sudo nano /etc/ufw/before.rules

Där linjen som säger:

-En ufw-före-inmatning -p icmp –icmp-typ eko-begäran -j ACCEPT

så det ser ut så här:

# -A ufw-före-input -p icmp –icmp-typ eko-begäran -j ACCEPT

Spara till nano med kontroll + O. Avsluta med kontroll + X.

Sedan:

$ sudo ufw inaktivera

$ sudo ufw aktivera

Jag gjorde det på min dator. Någon korrigerar mig om det inte är korrekt.

Hej, det är sant att GUI är 64-bitars annorlunda. Jag tror att det inte är så intuitivt som GuardDog, men jag försökte det och det gav mig bättre resultat med några portar som komplicerade mig, så gufw arbetade redan. Så det här inlägget kom direkt till mig. Tack, låt oss använda ...

Såvitt jag kommer ihåg bör det fungera även om du startar om.

Detta program är bara ett gränssnitt för brandväggen som kommer som standard i Ubuntu.

Skål! Paul.

När brandväggen är konfigurerad, fungerar den fortfarande, även om du startar om eller måste den startas vid varje inloggning? Tack på förhand för svaret.

Tack för inlägget.

Jag är ganska nybörjare och är inte säker på om det jag gör är korrekt för effektivt skydd. Det enda jag laddar ner från internet är Ubuntu iso och andra distros, så jag gillar att ha alla portar stängda och ufw aktiverar jag det på följande sätt i konsolen.

»Sudo ufw enable», detta returnerar meddelandet att brandväggen är aktiverad, i ett ytterligare steg gör jag följande ändring genom att ange följande kommando i konsolen:

"Sudo gedit /etc/ufw/before.rules"

I nästa skärm som visas ändrar jag raden där "gjort" med en hashmarkering i början av raden från yttersta vänster.

Nu är frågan jag ville ställa dig: är detta korrekt för att skydda min dator?

Tack på förhand för svaret och vänliga hälsningar.

Ja det är rätt. Om du vill skapa regler rekommenderar jag att du använder gufw. 🙂

Skål! Paul.

Tack så mycket och vänliga hälsningar från Spanien

Jag har installerat min version 10.10.1 i Ubuntu 10.10 AMD64 är annorlunda, åtminstone i GUI för den du förklarar.

Det är vad jag letat efter länge, tack.

Vilken bra cello! Jag är glad!

Skål! Paul.

yandri jag är ny på Linux, min fråga är så enkel att konfigurera brandväggen i alla distributioner?

det sägs lära sig ...

Jag kan inte lägga till LibreOffice Impress till undantag. Jag behöver den för att kunna använda fjärrkontrollen (Impress Remote) med wi-fi. Hittills var lösningen att tillfälligt inaktivera brandväggen

Hej…

Utmärkt artikel. Mycket användbart

tack så mycket

Hej vän, jag använder ubuntu 14.10, jag följde stegen du nämnde för att kommentera regeln

# -A ufw-före-input -p icmp –icmp-typ eko-begäran -j ACCEPT

Men när jag gör portavsökningen igen måste jag ha Ping (ICMP Echo) -förfrågningar öppna igen, jag använder GRC ShieldsUp-skannern https://www.grc.com/x/ne.dll?bh0bkyd2 , någon annan lösning ??

Tack