Microsoft har meddelat att källkoden för ditt verktyg för källkodsanalys "Microsoft Application Inspector ", för att hjälpa utvecklare som förlitar sig på externa programvarukomponenter. Microsoft Application Inspector är en källkodsanalysator Designad för att avslöja viktiga funktioner och andra egenskaper hos programvarukomponenter, använder den statisk analys med en JSON-baserad regelmotor.

Denna kodanalysator skiljer sig från andra verktyg av samma typ eftersom det är inte begränsat till att bara upptäcka programmeringsmetoder, eftersom är utformad på ett sådant sätt att, under kodkontroll, de egenskaper som i allmänhet kräver noggrann manuell analys identifieras och belyses.

Enligt förklaringarna från Microsoft om verktyget:

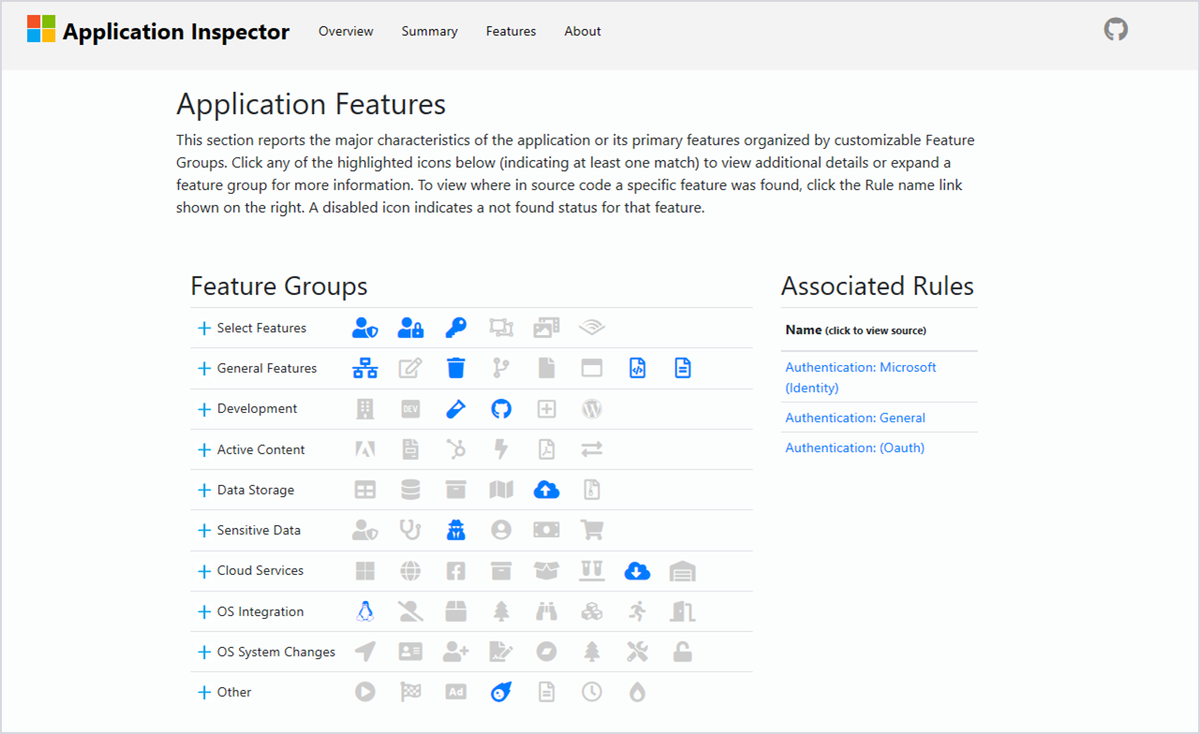

Microsoft Application Inspector försöker inte identifiera "bra" eller "dåliga" modeller. Du är nöjd med att rapportera vad du hittar genom att hänvisa till en uppsättning med mer än 400 regelmallar för funktionsdetektering. Enligt Microsoft inkluderar detta också funktioner som har en säkerhetspåverkan, såsom användning av kryptering och mer.

Verktyget fungerar från kommandoraden och är plattformsöverskridande. Den är utformad för att skanna komponenter före användning för att avgöra vad programvaran är eller gör.

De uppgifter du tillhandahåller kan vara till hjälp för att minska den tid det tar att avgöra vad programvarukomponenter gör genom att undersöka källkoden direkt, snarare än att förlita sig på mestadels begränsad dokumentation eller rekommendationer.

Microsoft Application Inspector stöder tolkning av olika programmeringsspråk, Dessa inkluderar: C, C++, C#, Java, JavaScript, HTML, Go, PowerShell, etc, samt införandet av HTML-, JSON- och textutmatningsformat.

Utvecklare av Microsoft Application Inspector säger det är designad för att användas individuellt eller i stor skala och det kan analysera miljontals rader med källkod för komponenter byggda med många olika programmeringsspråk.

Microsoft använder Application Inspector för att identifiera viktiga ändringar av en komponents funktionsuppsättning över tid (version efter version), eftersom de kan indikera allt från en ökad attackyta till en skadlig bakdörr.

De använder också verktyget för att identifiera högrisk komponenter och de med oväntade egenskaper som kräver ytterligare granskning. Komponenter med hög risk inkluderar de som är involverade i områden som kryptografi, autentisering eller deserialisering där en sårbarhet sannolikt skulle orsaka fler problem.

som målet är att snabbt identifiera programvarukomponenter från tredje part med risk baserat på dess specifikationer, men verktyget är också användbart i många osäkra sammanhang.

i grund och botten, dessa är de viktigaste egenskaperna Microsoft Application Inspector:

- En JSON-baserad regelmotor som utför statisk analys.

- Möjligheten att analysera miljontals rader med källkod från komponenter som skapats med många språk.

- Förmågan att identifiera komponenter med hög risk och de med oväntade egenskaper.

- Möjligheten att identifiera ändringar av en komponents funktionsuppsättning, version för version, som kan indikera allt från en skadlig bakdörr till en större attackyta.

- Möjligheten att generera resultat i flera format, inklusive JSON och HTML.

- Möjligheten att upptäcka funktioner som täcker Microsoft Azure, Amazon Web Services och Google Cloud Platform-tjänst-API: er och operativsystemfunktioner, såsom filsystem, säkerhetsfunktioner och applikationsramar.

Som förväntat, plattform och krypto är väl täckta, med stöd för symmetrisk, asymmetrisk, hash och TLS.

Typerna av data kan kontrolleras för risker, inklusive känslig och personligt identifierbar information.

Andra kontroller inkluderar operativsystemfunktioner som plattformsidentifiering, filsystem, register- och användarkonton och säkerhetsfunktioner som autentisering och auktorisering.

Slutligen för dem som är intresserade När de testar Microsoft Application Inspector bör de veta att det redan är det tillgänglig på GitHub.