under de senaste veckorna vi delar här på bloggennågra av nyheter som gjordes kända om hackningsfall a Nvidia och Samsung av hackergruppen Lapsus$, som också lyckades få tillgång till information från Ubisoft.

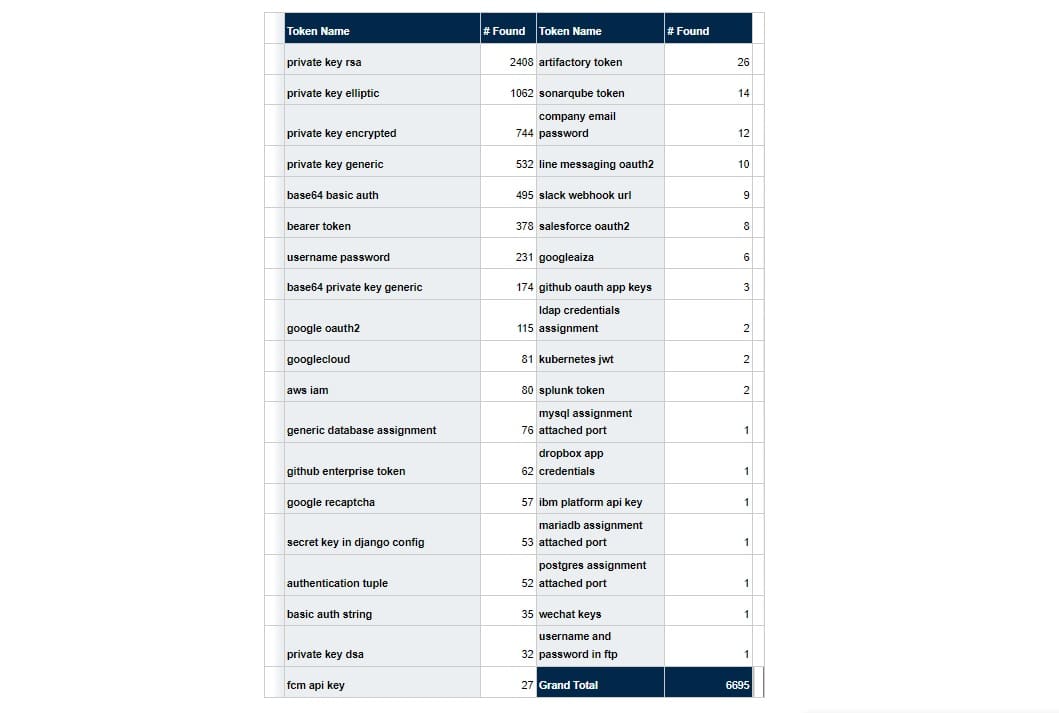

Och det är det nyligen GitGuardian skannade Samsungs källkod för information konfidentiella, såsom hemliga nycklar (API-nycklar, certifikat) och upptäckte 6695 av dem. Detta resultat erhölls under en analys som använde mer än 350 individuella detektorer, var och en letade efter de specifika egenskaperna hos en typ av hemlig nyckel, vilket gav resultat med stor precision.

I denna sökning, forskare GitGuardian exkluderade resultat från generiska högentropidetektorer och generiska lösenordsdetektorer, eftersom de vanligtvis kan inkludera falska positiva och därför generera uppblåsta resultat. Med det i åtanke kan det faktiska antalet hemliga nycklar vara mycket högre.

För de som inte är bekanta med GitGuardian bör du veta att detta är ett företag som grundades 2017 av Jérémy Thomas och Eric Fourrier och som har fått 2021 FIC Start-up Award och är medlem i FT120.

Företaget har etablerat sig som en specialist på detektering av hemliga nycklar och fokuserar sina FoU-insatser på lösningar som överensstämmer med modellen för delat ansvar kring implementering av AppSec med hänsyn till utvecklarnas erfarenhet.

Som vi kan se i resultatsammanfattningen representerar de första åtta resultaten 90 % av upptäckterna och även om det är mycket känslig information kan det vara svårare för en angripare att använda, eftersom det troligen avser interna system.

detta lämnar drygt 600 hemliga autentiseringsnycklar som ger tillgång till ett brett utbud av olika tjänster och system som en angripare kan använda för att penetrera andra system i sidled.

» Av de mer än 6600 90 nycklar som finns i Samsungs källkod är cirka 10 % för interna Samsung-tjänster och infrastruktur, medan de kritiska återstående XNUMX % kan ge tillgång till externa tjänster eller verktyg från Samsung, såsom AWS, GitHub, artefakter, och Google”, förklarar Mackenzie Jackson, utvecklaradvokat på GitGuardian.

En färsk GitGuardian-rapport visade att i en organisation med i genomsnitt 400 utvecklare, finns mer än 1000 2022 hemliga nycklar i interna källkodsförråd (Source State of Secrets Sprawl XNUMX).

Om sådana hemliga nycklar läcker kan det påverka Samsungs förmåga att för att säkert uppdatera telefoner, ge motståndare tillgång till känslig kundinformation, eller ge dem tillgång till Samsungs interna infrastruktur, med möjlighet att starta andra attacker.

Mackenzie Jackson tillägger:

Dessa attacker avslöjar ett problem som många inom säkerhetsbranschen har slagit larm om: intern källkod innehåller en ständigt ökande mängd känslig data, men förblir en mycket opålitlig tillgång. Källkoden är allmänt tillgänglig för utvecklare över hela företaget, säkerhetskopierad på olika servrar, lagrad på utvecklarnas lokala maskiner och till och med delad via intern dokumentation eller e-posttjänster. Detta gör dem till ett mycket attraktivt mål för motståndare och så vi ser en uthållighet i frekvensen av dessa attacker.”

På Lapsus$ Telegram-kanalen kommer vi att kunna se hur hackergruppen får tillgång till dessa arkiv genom att skicka vad som i huvudsak är en uppmaning till anställda i stora organisationer att avslöja deras åtkomst.

Tyvärr är vi inte klara med att se attacker som denna, gruppen delar nu omröstningar, igen via sin Telegram-kanal, och frågar sin publik vilken källkod de ska läcka härnäst, vilket indikerar att många fler läckor sannolikt kommer att komma. av intern källkod i framtiden.

Slutligen Om du är intresserad av att veta mer om det, du kan kontrollera detaljerna I följande länk.