Några dagar sen FingerprintJS gjorde ett inlägg blogg där berättar om en sårbarhet som upptäcktes för dem och vad som är tillåter webbplatser att pålitligt identifiera användare i olika webbläsare, varav endast stationära webbläsare påverkas.

Det nämns att sårbarheten använder information om installerade applikationer på datorn för att tilldela en permanent unik identifierare som, även om användaren byter webbläsare, använder inkognitoläge eller en VPN, kommer den alltid att finnas.

Eftersom denna sårbarhet möjliggör spårning från tredje part i olika webbläsare, utgör det en integritetsintrång och även om Tor är en webbläsare som erbjuder det ultimata skyddet av sekretess påverkas det också.

Enligt FingerprintJS, Denna sårbarhet har funnits i mer än 5 år och dess verkliga inverkan är okänd. Sårbarheten för schemaflödet gör det möjligt för en hackare att avgöra vilka applikationer som är installerade på målets dator. I genomsnitt tar identifieringsprocessen några sekunder och fungerar på Windows, Mac och Linux operativsystem.

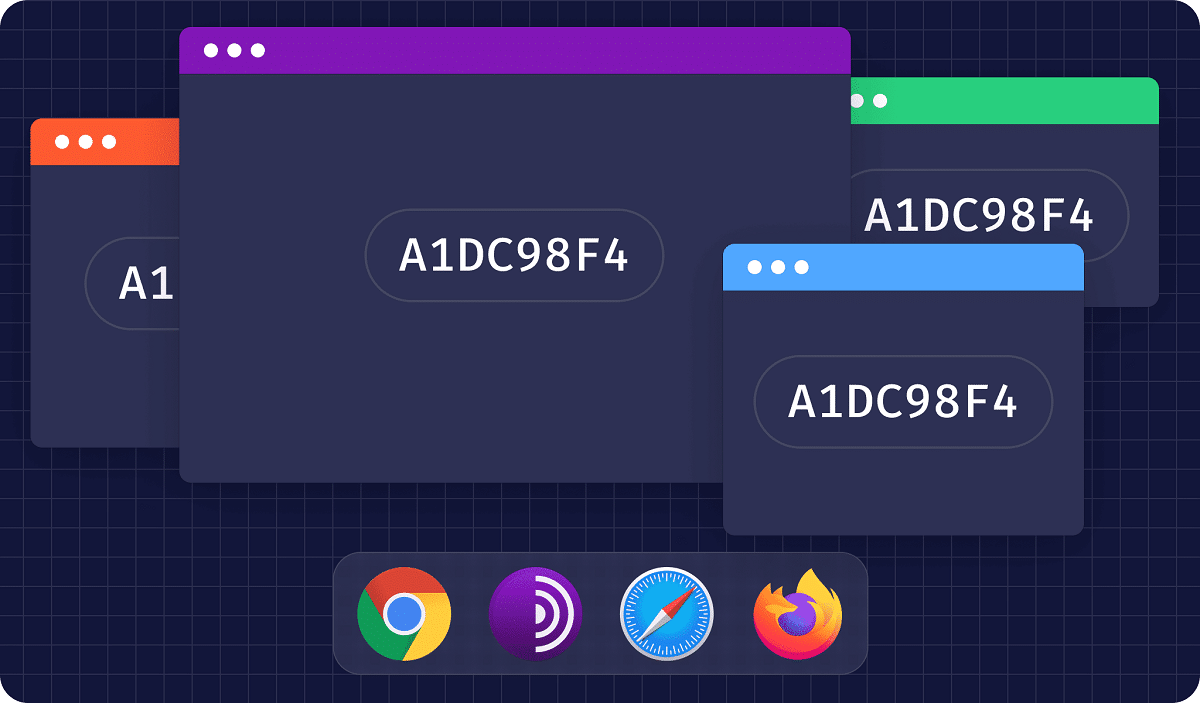

I vår forskning om bedrägeribekämpning har vi upptäckt en sårbarhet som gör det möjligt för webbplatser att på ett tillförlitligt sätt identifiera användare i olika stationära webbläsare och länka deras identiteter. Skrivbordsversionerna av Tor Browser, Safari, Chrome och Firefox påverkas.

Vi kommer att hänvisa till denna sårbarhet som Schema Flood, eftersom den använder anpassade URL-scheman som en attackvektor. Sårbarheten använder information om de applikationer som är installerade på din dator för att tilldela dig en permanent unik identifierare, även om du byter webbläsare, använder inkognitoläge eller använder en VPN.

För att kontrollera om ett program är installerat kan webbläsare använda schemanadministratörer inbyggda anpassade webbadresser.

Ett grundläggande exempel på detta är det möjligt att verifiera, eftersom det räcker att bara utföra följande åtgärd genom att ange skype: // i adressfältet i webbläsaren. Med detta kan vi inse den verkliga effekten som detta problem kan ha. Den här funktionen kallas också djuplänkning och används i stor utsträckning på mobila enheter, men den finns också på stationära webbläsare.

Beroende på applikationer som är installerade på en enhet är det möjligt för en webbplats att identifiera personer för mer skadliga ändamål. Till exempel kan en webbplats upptäcka en officer eller militär på Internet baserat på installerade applikationer och tillhörande webbhistorik som tros vara anonym. Låt oss gå igenom skillnaderna mellan webbläsare.

Av de fyra huvudsakliga webbläsarna som berörs, bara kromutvecklare verkar vara medvetna av sårbarhet i schemaflod. Problemet har diskuterats i Chromium bug tracker och bör åtgärdas snart.

Dessutom, Endast Chrome-webbläsare har någon form av översvämningsskydd, eftersom det förhindrar att någon applikation startar såvida det inte begärs av en användaråtgärd som ett musklick. Det finns en global flagga som tillåter (eller förnekar) webbplatser att öppna applikationer, vilket är inställt på falskt efter att ha manipulerat ett anpassat URL-schema.

Å andra sidan i Firefox när du försöker navigera till ett okänt webbadressschema, Firefox visar en intern sida med ett fel. Denna interna sida har ett annat ursprung än någon annan webbplats, så det är inte möjligt att komma åt den på grund av begränsningen av identisk ursprungspolicy.

När det gäller Tor, sårbarheten i den här webbläsaren, är den som tar längst tid att köra framgångsrikt eftersom det kan ta upp till 10 sekunder för varje app att verifiera på grund av Tor-webbläsarregler. Utnyttjandet kan dock köras i bakgrunden och spåra sitt mål under en längre webbsession.

De exakta stegen för att utnyttja sårbarheten för schemaflod kan variera beroende på webbläsare, men slutresultatet är detsamma.

Slutligen om du är intresserad av att veta mer om detkan du kontrollera detaljerna I följande länk.

Självklart använder jag Linux, och i Firefox visade det ett ID, liksom i Vivaldi, men; i OPERA fungerade det inte.

Det gäller, och jag vet inte om det finns något sätt att undvika det eller att upphäva det.

<<>

Vi måste se, i olika scenarier ... vad sägs om en gammal kärndistribution, en webbläsare utan uppdatering och en virtuell maskin!