கணினி நிர்வாகிகள் மற்றும் டெவலப்பர்களுக்கான லினக்ஸ் அனுமதிகள்

லினக்ஸில் அனுமதிகளின் பிரச்சினை மற்றும் "chmod" கட்டளையின் மூலம் அதன் சரியான பயன்பாடு ஆகியவை SL சமூகங்களில் பொதுவாக அம்பலப்படுத்தப்பட்டு விவாதிக்கப்படுகின்றன. மேம்பட்ட பயனர்கள், தொழில்நுட்ப வல்லுநர்கள் மற்றும் சேவையகங்கள் மற்றும் அமைப்புகளின் நிர்வாகிகள். எடுத்துக்காட்டாக, எங்கள் வலைப்பதிவில் இதைப் பற்றி 2 நல்ல வெளியீடுகள் உள்ளன, அவை: லினக்ஸில் அனுமதிகள் மற்றும் உரிமைகள் (01/12) y Chmod (08/16) உடன் குனு / லினக்ஸில் அடிப்படை அனுமதிகள்.

ஆனால் பல முறை SW டெவலப்பர்கள் பயன்பாடுகள் மற்றும் அமைப்புகளை உருவாக்குபவர்கள் யார், அவர்களில் பெரும்பாலோர் அமைப்புகள் மற்றும் வலைத்தளங்கள், அவற்றை வளர்க்கும் போது, அவை நடைமுறைப்படுத்தப்பட வேண்டிய சரியான அனுமதிகள் எது என்பதை அவர்கள் வழக்கமாக கருதுவதில்லை, சேவையை எப்போதும் சேவையகம் மற்றும் கணினி நிர்வாகிகளின் பக்கத்தில் விட்டுவிடுகிறது. இந்த வெளியீட்டில் அவர்கள் தொடர்பாக ஒரு சிறிய வழிகாட்டலை வழங்க முயற்சிப்போம்.

அறிமுகம்

கட்டளை "chmod- ம்Linux லினக்ஸ் அடிப்படையிலான இயக்க முறைமைகளின் மேம்பட்ட பயன்பாட்டிற்கு மிகவும் பயனுள்ள மற்றும் முக்கியமானது. இருப்பினும், "chmod" என்பது ஒரு முழுமையான தொகுப்பு அல்ல, ஆனால் தொகுப்பில் ஒருங்கிணைக்கப்பட்டுள்ளது "கோரூட்டில்ஸ்«. "கோரூட்டில்ஸ்" தொகுப்பு என்பது இயக்க முறைமைக்கு கோப்பு மேலாண்மை, கட்டளை உரைபெயர்ப்பாளர்கள் மற்றும் சொல் செயலாக்கத்திற்கான பல அடிப்படை கருவிகளை வழங்கும் ஒரு தொகுப்பு ஆகும். பொதுவாக, இது ஏற்கனவே பெரும்பாலான லினக்ஸ் டிஸ்ட்ரோஸில் இயல்பாக நிறுவப்பட்டுள்ளது.

குறிப்பாக, இந்த தொகுப்பில் "chmod" கட்டளைக்கு கூடுதலாக, பின்வரும் கட்டளைகள் உள்ளன: arch base64 basename cat chcon chgrp chmod chown chroot cksum comm cp csplit வெட்டு தேதி dd df dir dircolors dirname du echo env exp exp காரணி தவறான மந்தை fmt மடங்கு குழுக்கள் தலை ஹோஸ்டிட் ஐடி நிறுவல் இணைப்பு ln logname ls md5sum mkdir mkfifo mknd mmnm od ஒட்டவும்

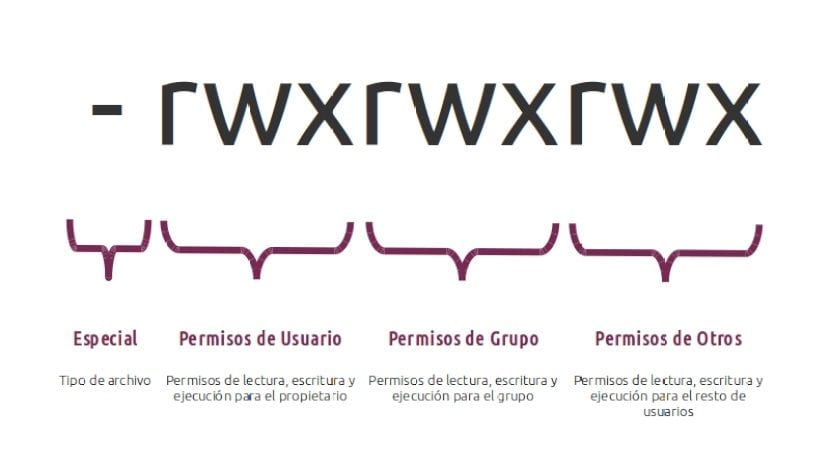

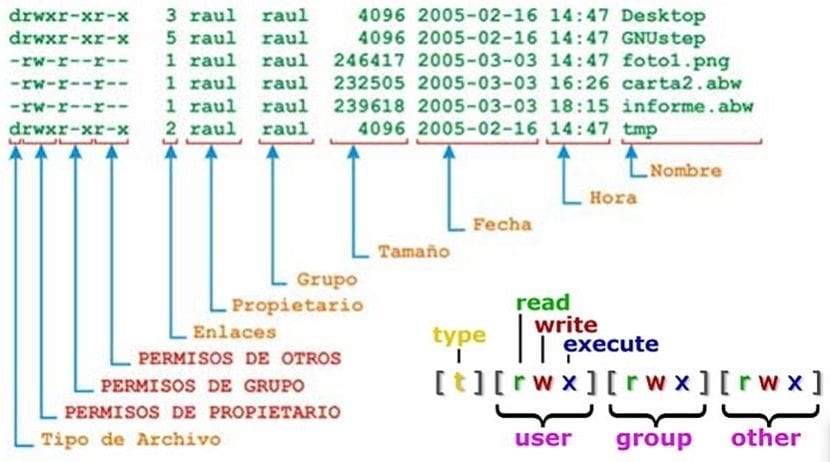

சுருக்கமாக, இயக்க முறைமையால் நிர்வகிக்கப்படும் அனைத்து பயனர்களுக்கும் கோப்பு மற்றும் கோப்புறை அனுமதிகளை நிர்வகிக்கும் அனைத்து முக்கியமான பணியையும் "chmod" கட்டளை அனுமதிக்கிறது. ஏனென்றால், இயக்க முறைமையாக லினக்ஸ் பல பயனராக இருப்பதால், எல்லா கணினி வளங்களையும் சாதனங்களையும் உள்ளடக்கிய கோப்புகள் மற்றும் கோப்பகங்களில் அங்கீகரிக்கப்பட்ட செயல்பாடுகளின் தொகுப்பைக் கட்டுப்படுத்த வேலை சூழலை அனுமதி அமைப்புடன் வழங்க வேண்டும்.

உள்ளடக்கம்

SW டெவலப்பர்களுக்கு பயன்படுத்தவும்

எக்ஸ் கோப்பு அல்லது கோப்புறையில் எக்ஸ் நிலை அல்லது சுயவிவரத்தைப் பயன்படுத்துபவருக்கு என்ன அனுமதி வழங்க வேண்டும் என்பதை தீர்மானிக்கும் போது ஒரு சர்வர் மற்றும் சிஸ்டம்ஸ் நிர்வாகி (சிசாட்மின்), அவர்கள் எந்த வகையான செயல்பாடுகள் அல்லது செயல்முறைகளைச் செய்ய வேண்டும் என்பதைத் தெரிந்து கொள்ள வேண்டும். வலை சேவையகத்தின் விஷயத்தில், பயனர்களை 2 வகைகளாக வகைப்படுத்தலாம்:

- நிர்வாக பயனர்கள்: உள்நுழைய சேவையகத்தில் ஒரு பயனர் கணக்கு உள்ளவர்கள், குறிப்பிட்ட சலுகைகள் பெற்றவர்கள், மற்றும் பொதுவாக SSH அல்லது SFTP வழியாக நிறுவப்பட்ட கணினி அல்லது வலைத்தளத்தில் சில மாற்றங்களை (நகலெடு / நீக்கு / மாற்றியமைத்தல்) செய்கிறார்கள், எடுத்துக்காட்டாக.

- நிர்வாகி அல்லாத பயனர்கள்: அவர்கள் சேவையகத்தில் பயனர் கணக்கு இல்லை, ஏனெனில் அவர்கள் தளம் மற்றும் வலை அமைப்புக்கு மட்டுமே பார்வையாளர்கள். எனவே, கோப்புகள் மற்றும் கோப்புறைகளை நேரடியாக அணுக அவர்களுக்கு அனுமதி இல்லை, மாறாக தளத்தின் வலை இடைமுகம் அல்லது நிறுவப்பட்ட வலை அமைப்பின் மூலம் அவர்களுடன் தொடர்பு கொள்ளுங்கள்.

இருப்பினும், ஒரு சிசாட்மின் போதுமானதாகவோ அல்லது போதுமானதாகவோ பெறாதபோது நிறுவப்பட வேண்டிய வலைத்தளங்கள் மற்றும் அமைப்புகளின் திறன்கள், செயல்பாடுகள் அல்லது கோப்பு அமைப்பு குறித்த SW டெவலப்பர்களிடமிருந்து தகவல், ஆவணங்கள் அல்லது ஆதரவு நம்பகமான அதிகபட்சத்தை செயல்படுத்த முடிகிறது, இந்த வழக்கில் இது வழக்கமாக இருக்கும்:

chmod 777 -R /var/www/sistema-webபல முறை இது முடிவடைகிறது:

chown root:root -R /var/www/sistema-web

எச்சரிக்கை

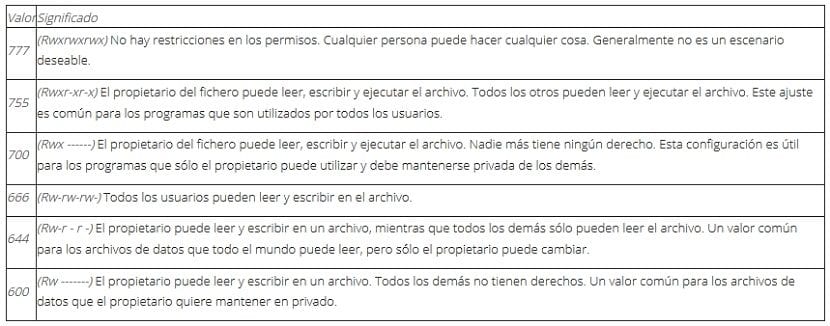

இது வழக்கமாக ஒரு மோசமான நடைமுறையாகும், ஆனால் இது வழக்கமாக நிறுவப்பட்ட வலை தளங்கள் மற்றும் அமைப்புகளின் அனுமதி மற்றும் மோசமான செயல்பாட்டின் எந்தவொரு சிக்கலையும் தவிர்க்கிறது. ஒரு மோசமான நடைமுறை, ஒரு தளம் அல்லது வலை அமைப்பின் கோப்புறை மற்றும் கோப்புகளில் chmod 777 கட்டளை இந்த வழியில் செயல்படுத்தப்படும் போது, அதைப் பற்றி எந்த பாதுகாப்பும் இல்லை.

தளத்தின் அல்லது வலை அமைப்பின் எந்தவொரு பயனருக்கும் தளத்தின் அல்லது வலை அமைப்பின் கோப்பு கட்டமைப்பிற்குள் எந்தவொரு சேவையகத்தையும் வலை சேவையகத்திற்குள் அல்லது அதற்கு அப்பால் பெரிய தடைகள் இல்லாமல் மாற்றவோ நீக்கவோ முடியும். வருகை தரும் பயனர்களின் சார்பாக செயல்படுவது வலை சேவையகம் என்பதையும், செயல்படுத்தப்படும் அதே கோப்புகளை மாற்றும் திறன் கொண்டது என்பதையும் நினைவில் கொள்ள வேண்டும்.

பயனர் ஒரு தாக்குபவராக இருந்தால், தளத்திலோ அல்லது வலை அமைப்பிலோ சில பாதிப்புகளைப் பெற்றால், அதைத் தீர்த்துக்கொள்ளவும், முடக்கவும் அவர் அதை சுரண்டலாம்.அல்லது மோசமாக இருந்தாலும் ஃபிஷிங் தாக்குதல்களைச் செய்ய தீங்கிழைக்கும் குறியீட்டைச் செருகவும் அல்லது யாருக்கும் எளிதில் தெரியாமல் சேவையகத்திலிருந்து தகவல்களைத் திருடவும்.

பரிந்துரைகளை

இந்த வகையான நடவடிக்கைகளைத் தவிர்க்கவும் சிசாட்மின் அல்லது எஸ்.டபிள்யூ டெவலப்பர், பல்வேறு அமைப்புகள் அல்லது வலைத்தளங்களின் கோப்புறைகள் மற்றும் கோப்புகள் சரியான மற்றும் தேவையான அனுமதிகளையும் பயனர்களையும் கொண்டு செல்வதை உறுதி செய்ய வேண்டும் எதிர்கால பாதுகாப்பு மற்றும் தனியுரிமை சிக்கல்களைத் தவிர்க்க.

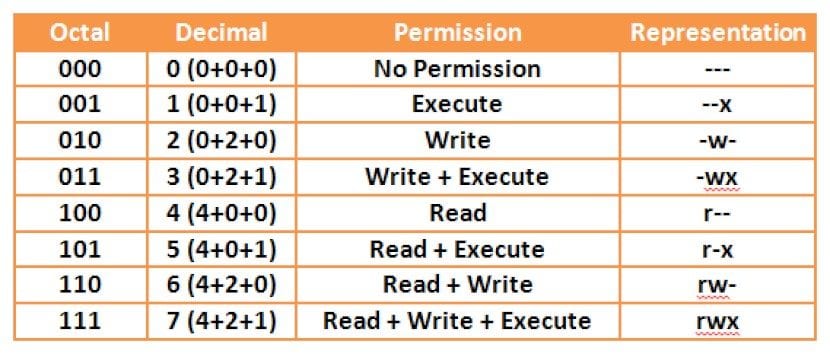

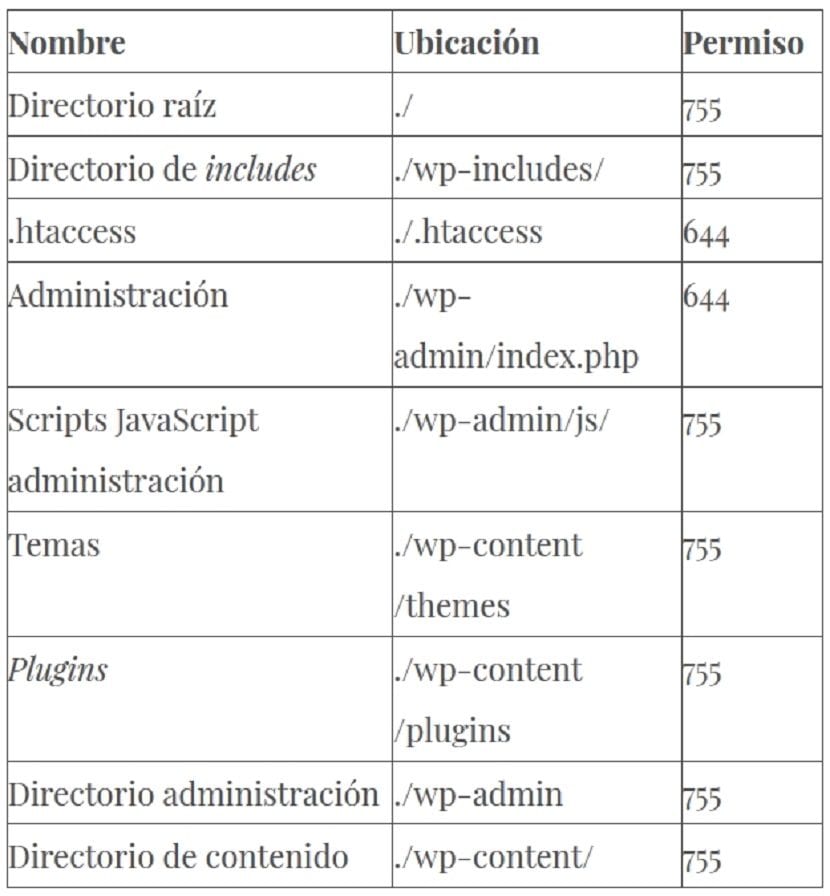

அனுமதி மட்டத்தில், நிறுவப்பட்ட கணினி அல்லது வலைத்தளத்தின் அனுமதிகள் மற்றும் பயனர்களை இயல்பு நிலைக்கு மீட்டெடுக்க பின்வரும் 3 கட்டளைகளை மேற்கொள்ளலாம்.வேறு வார்த்தைகளில் கூறுவதானால், அனைத்து கோப்பகங்களுக்கும் 755 மதிப்பை மற்றும் 644 கோப்புகளை அமைக்கவும்.

கணினி அல்லது வலைத்தள கோப்புறையில் அவற்றை இயக்க எப்போதும் நினைவில் கொள்க, அவை சேவையகத்தின் வேர் போன்ற உயர் கோப்புறையில் (கோப்பகத்தில்) செயல்படுத்தப்பட்டால், கட்டளை கட்டளைகள் அனைத்து சேவையக அனுமதிகளையும் மீண்டும் மீண்டும் மாற்றியமைக்கும், இது பெரும்பாலும் செயல்படாது.

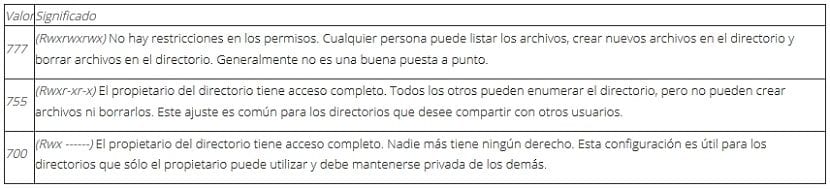

கோப்புறைகளுக்கு அனுமதிகள் (கோப்பகங்கள்)

எடுத்துக்காட்டுகள்

கோப்பகங்கள் மற்றும் கோப்புகள் அனுமதிகள்

find . -type d -exec chmod 755 {} \;find . -type f -exec chmod 644 {} \;y

chmod 777 -R .o

chmod 777 -R /var/www/sistema-webகணினி அல்லது வலைத்தளத்தின் கோப்புறை (அடைவு) க்கு வெளியே இருந்தால்.

கணினி அல்லது வலைத்தள பயனர்கள்

chown www-data:www-data -R .o

chown www-data:www-data -R /var/www/sistema-webகணினி அல்லது வலைத்தளத்தின் கோப்புறை (அடைவு) க்கு வெளியே இருந்தால். அப்பாச்சி 2 ஐப் பயன்படுத்துவதைப் பொறுத்தவரை, www- தரவு பயனர் ஒரு எடுத்துக்காட்டு மட்டுமே பயன்படுத்தப்படுகிறது.

கோப்புகள் (கோப்புகள்) க்கு அனுமதிகள் பயன்படுத்தப்படுகின்றன

அனுமதிகள் செய்யப்பட்டவுடன், வெவ்வேறு அனுமதிகளை கைமுறையாக வைத்திருக்க விரும்பும் கோப்பகங்கள் மற்றும் கோப்புகளின் அனுமதிகளை மாற்றியமைக்க தொடரலாம். தேவையானவற்றின் உரிமையாளர் பயனர்களையும் மாற்ற வேண்டியது அவசியம் என்றால். எனவே, இந்த கட்டத்தில், சிசாட்மின் மற்றும் எஸ்.டபிள்யூ டெவலப்பர்கள் இருவரும் கணினி அல்லது வலைத்தள கட்டமைப்பில் உள்ள ஒவ்வொரு கோப்புறை மற்றும் கோப்பிற்கும் தேவையான அனுமதிகள் என்ன என்பதை ஒப்புக் கொள்ள வேண்டும்.

முடிவுக்கு

லினக்ஸ் அல்லது யுனிக்ஸ் இயக்க முறைமைகளின் கோப்புகள் மற்றும் கோப்புறைகளில் உள்ள அனுமதிகளின் நிர்வாகம், அதன் சிறந்த நன்மைகள் மற்றும் நன்மைகளில் ஒன்றாகும், அவை கோப்புகள் மற்றும் கோப்புறைகளில் பல்வேறு நிலை அணுகல், பதிப்பு மற்றும் செயல்படுத்தலின் சிறந்த, துல்லியமான மற்றும் பாதுகாப்பான கட்டுப்பாட்டை அனுமதிப்பதால்.

மேலும், வலை சேவையகங்களின் நிலைக்கு வரும்போது, அதாவது ஒரு அமைப்பின் அமைப்புகள் அல்லது உள் மற்றும் வெளிப்புற வலைத்தளங்கள் ஹோஸ்ட் செய்யப்படுகின்றன, தனியுரிமை, பாதுகாப்பு மற்றும் செயல்பாட்டுக்கு இடையில் சிறந்த சமநிலையை அடைய, ஒவ்வொரு அடைவு அல்லது கோப்பிற்கும் என்ன அனுமதிகள் ஒதுக்கப்பட வேண்டும் என்பதை அறிவது அதிக முன்னுரிமை என்பதால்.

காலை வணக்கம் எப்படி இருக்கிறீர்கள்?

நான் லினக்ஸில் ஈடுபடுகிறேன், அதிலிருந்து கோப்புகளை இறக்குமதி செய்யக்கூடிய ஒரு பயன்பாடு என்னிடம் உள்ளது, பயனர் எக்ஸ்எம்எல் கோப்புகளுடன் ஒரு கோப்புறையைக் கொண்ட ஒரு .zip ஐ பதிவேற்றுகிறார், அவை தரவுத்தளத்தில் செருகப்பட்ட கோப்புகளை அவிழ்த்த பிறகு. சாளரங்களில் எனக்கு எந்தப் பிரச்சினையும் இல்லை, லினக்ஸுக்கு விண்ணப்பத்தை அனுப்பும்போது சில அனுமதிகளை நான் காணவில்லை, கொள்கையளவில் இந்த கட்டுரையில் அவர்கள் சொன்னதை நான் நன்றாகச் செய்தேன், அதைச் செய்யக்கூடாது (ஆனால் நான் ஒரு முறை மாறுவேன் எல்லா செயல்பாடுகளையும் என்னால் சரிபார்க்க முடியும்).

உண்மை என்னவென்றால், கோப்புகள் சிதைந்துவிட்டன, ஆனால் அவை உரிமையாளருக்கான வாசிப்பு மற்றும் எழுத அனுமதிகளுடன் மட்டுமே பதிவிறக்கம் செய்யப்படுகின்றன, உரிமையாளர் குழுவிற்குப் படிக்கப்படுகின்றன, மற்றவர்களுக்கு அனுமதி இல்லாமல் உள்ளன. கோப்புகளைப் பயன்பாட்டைப் பயன்படுத்தும் பயனருக்குச் சொந்தமானதாக இருக்கும்போது. மரணதண்டனை அனுமதிகள் இல்லாததன் மூலம், செயல்பாட்டின் இயல்பான ஓட்டத்தைப் பின்பற்ற முடியாமல் தரவுத்தளத்தில் எக்ஸ்எம்எல்லைச் செருக தொடர முடியாது என்பதை நான் புரிந்துகொள்கிறேன். எனது கேள்வி எதுவாகும், கணினியில் இதுவரை இல்லாத கோப்புகளுக்கு நான் எவ்வாறு அனுமதி வழங்க முடியும்? பதிவிறக்கம் செய்யப்பட்ட கோப்புறையில் (tmp) இது அனைத்து அனுமதிகளையும் கொண்டுள்ளது, அவை மறு சாய்வு வழியில் பயன்படுத்தப்படுகின்றன, ஆனால் ஒவ்வொரு முறையும் கோப்புகளை அந்த கோப்புறையில் பதிவிறக்கம் செய்யும்போது அவை குறிப்பிட்ட அனுமதிகளை மட்டுமே கொண்டுள்ளன. அந்த கோப்புறையில் தோன்றும் கோப்புகளை இயக்க அனுமதிகளுடன் விட்டுவிட ஏதாவது வழி இருக்கிறதா?

நான் தெளிவாக இருந்தேன் என்று நம்புகிறேன், முன்கூட்டியே நன்றி மற்றும் சிறந்த வலைப்பதிவு

கோப்புறை / டி.எம்.பி அல்லது… / டி.எம்.பி 755 அனுமதிகளைக் கொண்டுள்ளது என்று கருதுகிறேன், ஆனால் பயன்பாட்டின் உரிமையாளர் அவற்றை டெபாசிட் செய்யும் போது, அவர் அவற்றை மற்ற அனுமதிகளுடன் விட்டுவிடுவார். நான் ஒரு டெவலப்பர் அல்ல, ஆனால் பயன்பாட்டின் மொழியில் அல்லது வேறொருவர் அதற்கு தேவையான அனுமதிகளின் (chmod) கட்டளை கட்டளையை (பாஷ்) மற்றும் கோப்புகளின் உரிமையாளரை (சவுன்) இயக்கும் ஒரு வழக்கத்தை குறிக்க முடியும் என்று கருதுகிறேன். இல்லையெனில், ஸ்கிரிப்ட் இயங்கும் ஒவ்வொரு நிமிடமும் அதை இயக்கலாம்.