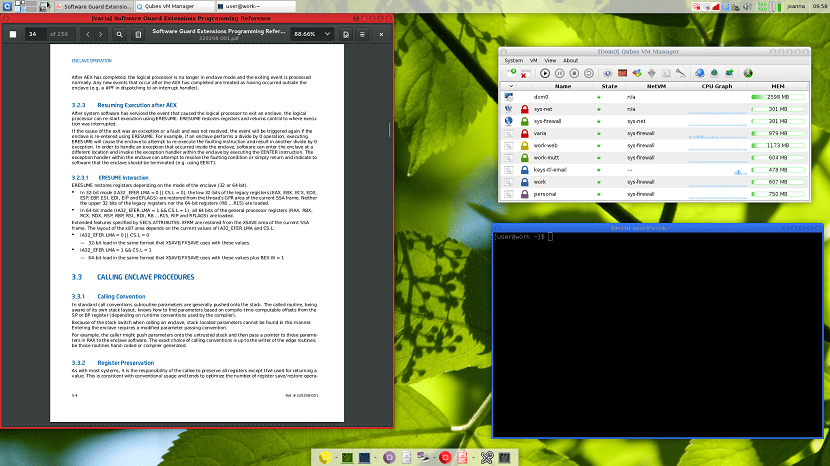

Qubes OS ay isang operating system na nakatuon sa seguridad ng desktop sa pamamagitan ng paghihiwalay batay sa Xen hypervisor. Ang Qubes OS ay isang operating system libre at bukas na mapagkukunan.

qubes tumatagal ng isang diskarte na tinatawag na seguridad sa pamamagitan ng compartmentalisation, na nagbibigay-daan sa iyo upang hatiin sa mga nakahiwalay na compartment ligtas na tinawag na mga qubes. Sa madaling salita, pinapatakbo nito ang bawat programa nang magkahiwalay sa isang ganap na nakahiwalay na kapaligiran.

Tungkol sa Qubes OS

Ganito nag-aalok ang Qubes OS sa gumagamit ng higit na seguridad kapag nagtatrabaho sa system, dahil kung ang isang programa ay nakompromiso ng isang umaatake, makakakuha lamang ito ng impormasyon tungkol sa kompartimento na pinamamahalaang mag-access.

qubes nakakamit ang maraming mga virtual machine na tumatakbo sa isang Type 1 hypervisor maaari silang magamit nang ligtas bilang isang naka-embed na operating system.

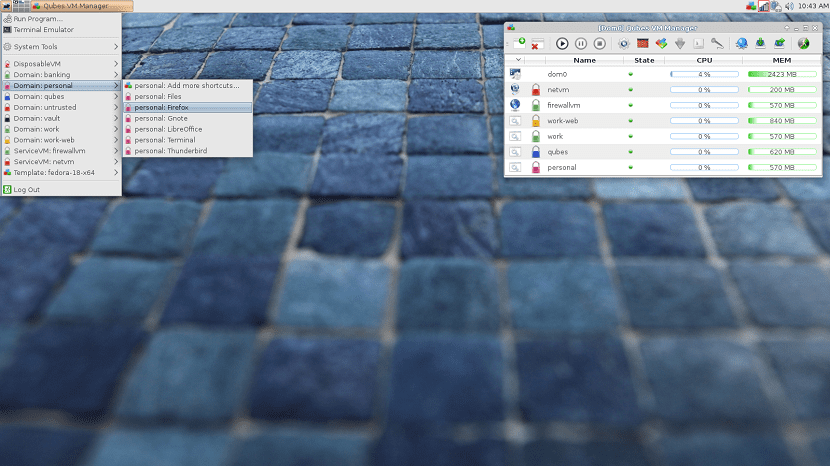

Halimbawa, inilalagay nito ang lahat ng iyong mga window ng application sa parehong desktop na may mga espesyal na kulay na mga hangganan na nagpapahiwatig ng mga antas ng pagtitiwala ng kani-kanilang virtual machine.

Humahawak ang Qubes ng iba't ibang mga elemento upang ang mga lalagyan ay maaaring makipag-ugnay sa bawat isa, atKabilang sa iba't ibang mga uri ng mga virtual machine at elemento na mayroon kami: dom0, modelo ng virtual machine, batay sa modelo ng virtual machine, itapon ang virtual machine at sa wakas ay mga klasikong virtual machine.

Dom0 (AdminVM + GUIVM)

Siya ang driver. Ito ay batay sa Fedora, kinokontrol ang Xen hypervisor, at nagbibigay-daan sa pamamahala ng lahat ng mga virtual machine (VM). Mayroon kang access sa network at ang mga peripheral na naroroon ay napaka-limitado.

Mga Modelong Virtual Machine (TemplateVM)

Ang mga ssa mga virtual machine na may pamamahagi ng GNU / Linux. Na-access lamang sa linya ng utos upang pamahalaan ang naka-install na mga pakete. Ang koponan sa pag-unlad ng Qubes OS nag-aalok ng tatlong mga modelo: Fedora, Fedora minimal at Debian. Nag-aalok din ang komunidad ng iba para sa Whonix, Ubuntu, at Arch Linux.

Model-based Virtual Machines (AppVM)

Mayroon silang ilang sariling mga direktoryo / bahay, / usr / lokal at / rw / config. Ang anumang mga pagbabago sa mga file sa iba pang mga direktoryo ay ginagawa sa isang kopya nang mabilis (kopya sa pagsulat) at hindi napapanatili: masisira ito kapag ang virtual machine ay na-shut down o na-reboot.

Itapon na virtual machine

Ito ang mga virtual machine na walang sariling direktoryo, iyon ay, kapag gumagamit ng ganitong uri ng virtual machine, kapag gumagawa ng anumang pagbabago, nawala ito kapag naka-off ang virtual machine.

Mga klasikong virtual machine

Ang mga ito ay hindi batay sa isang template, at maaari mong mai-install ang isang pamamahagi ng GNU / Linux, BSD, o Windows dito.

Bagong bersyon ng Qubes OS

Ilang linggo na ang nakakalipas Naglabas ang mga developer ng Qubes OS ng isang bagong bersyon ng system pag-abot sa bersyon na ito Qubes 4.0 na may iba't ibang mga pag-aayos ng bug at mga bagong pagbabago seguridad sa system.

Sa Qubes OS 3.2, maaari mo lamang magamit ang throwaway virtual machine na may isang modelo. AhNgayon posible na gumamit ng isang disposable virtual machine para sa bawat virtual machine batay sa isang template.

LAng mga modelo ng virtual machine ay hindi na kailangan ng isang interface ng network, na nagreresulta sa isang mas maliit na ibabaw ng pag-atake. Hindi ipinapasa ng mga update ang mga Qubes API.

Pinapayagan ka ng bersyon ng Qubes OS 4.0 na gumamit ng mga virtual machine upang mabago ang ilang mga katangian ng iba pang mga virtual machine. Nagbibigay ito ng posibilidad na magkaroon ng maraming mga pamilya ng uri ng admin ng VM, iyon ay, admin-Net, admin-IO, admin-root, atbp., Bawat isa na may posibilidad na baguhin ang ilang mga tiyak na aspeto ng ilang mga virtual machine.

Bilang default, ang karamihan sa mga virtual machine ay hindi na gumagamit ng paravirtualization, kaya't pinoprotektahan ang mga lalagyan mula sa pagkabigo ng Meltdown at Spectrum.

Kung nais mong malaman ng kaunti pa tungkol sa bagong bersyon, maaari mong basahin ang mga detalye sa tala ng paglabas ng Qubes OS 4.0 sa susunod na link.

I-download ang Qubes OS

Kung nais mong subukan ang Qubes OS pMaaari mo itong gawin sa pamamagitan ng pag-download ng imahe ng system mula sa opisyal na website at sa seksyon ng pag-download nito makukuha mo ito, magagawa mo ito sa sumusunod na link.

Mahalagang bigyang diin na ang Qubes OS ay hindi lamang mai-install bilang pangunahing operating system, ngunit nag-aalok din ng posibilidad na masubukan ito sa kanyang Live na bersyon.