sa mga huling linggo share namin dito sa blogilan sa mga balita na ipinaalam tungkol sa mga kaso ng pag-hack a NVIDIA at Samsung ng hacker group na Lapsus$, na nakapag-access din ng impormasyon mula sa Ubisoft.

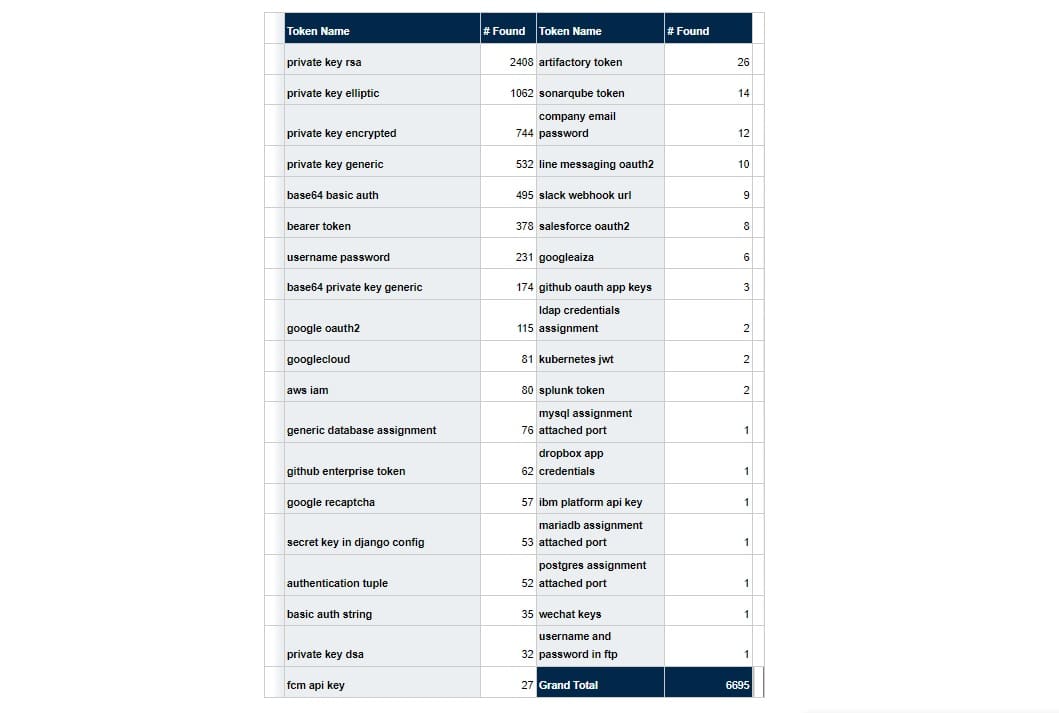

At ito ay kamakailan lamang Ini-scan ng GitGuardian ang source code ng Samsung para sa impormasyon kumpidensyal, tulad ng mga lihim na key (mga API key, mga certificate) at natuklasan ang 6695 sa mga ito. Nakuha ang resultang ito sa panahon ng pagsusuri na gumamit ng higit sa 350 indibidwal na mga detektor, bawat isa ay naghahanap ng mga partikular na katangian ng isang uri ng lihim na susi, na nagbibigay ng mga resulta nang may mahusay na katumpakan.

Sa paghahanap na ito, ang mga mananaliksik Ibinukod ng GitGuardian ang mga resulta mula sa mga generic na high-entropy detector at generic na password detector, dahil kadalasan ay maaaring magsama ang mga ito ng mga false positive at samakatuwid ay bumubuo ng mga napalaki na resulta. Sa pag-iisip na iyon, ang aktwal na bilang ng mga lihim na susi ay maaaring mas mataas.

Para sa mga hindi pamilyar sa GitGuardian, dapat mong malaman na ito ay isang kumpanyang itinatag noong 2017 nina Jérémy Thomas at Eric Fourrier at nakatanggap ng 2021 FIC Start-up Award at miyembro ng FT120.

Itinatag ng kumpanya ang sarili bilang isang espesyalista sa pagtuklas ng mga lihim na susi at nakatuon ang mga pagsisikap nito sa R&D sa mga solusyon na sumusunod sa modelo ng ibinahaging responsibilidad sa pagpapatupad ng AppSec na isinasaalang-alang ang karanasan ng mga developer.

Gaya ng nakikita natin sa buod ng mga resulta, ang unang walong resulta ay kumakatawan sa 90% ng mga natuklasan at, bagama't ito ay napakasensitibong impormasyon, maaari itong maging mas mahirap para sa isang umaatake na gamitin, dahil malamang na ito ay tumutukoy sa mga panloob na sistema.

Ito nag-iiwan lamang ng mahigit 600 lihim na susi sa pagpapatotoo na nagbibigay ng access sa isang malawak na hanay ng iba't ibang mga serbisyo at system na maaaring gamitin ng isang attacker para makapasok sa ibang mga system.

» Sa mahigit 6600 key na natagpuan sa source code ng Samsung, humigit-kumulang 90% ay para sa mga panloob na serbisyo at imprastraktura ng Samsung, habang ang natitirang kritikal na 10% ay maaaring magbigay ng access sa mga panlabas na serbisyo o tool mula sa Samsung, gaya ng AWS, GitHub, artifacts, at Google," paliwanag ni Mackenzie Jackson, Developer Advocate sa GitGuardian.

Ang isang kamakailang ulat ng GitGuardian ay nagpakita na sa isang organisasyon na may average na 400 developer, higit sa 1000 lihim na key ang matatagpuan sa mga panloob na source code repository (Source State of Secrets Sprawl 2022).

Kung ang mga naturang lihim na key ay na-leak, maaari itong makaapekto sa kakayahan ng Samsung na upang secure na i-update ang mga telepono, bigyan ang mga kalaban ng access sa sensitibong impormasyon ng customer, o bigyan sila ng access sa panloob na imprastraktura ng Samsung, na may kakayahang maglunsad ng iba pang mga pag-atake.

Idinagdag ni Mackenzie Jackson:

Ang mga pag-atakeng ito ay naglalantad ng problema na ikinaalarma ng marami sa industriya ng seguridad: ang panloob na source code ay naglalaman ng patuloy na dumaraming sensitibong data, ngunit nananatiling hindi maaasahang asset. Malawakang magagamit ang source code sa mga developer sa buong kumpanya, naka-back up sa iba't ibang server, nakaimbak sa mga lokal na makina ng mga developer, at kahit na ibinahagi sa pamamagitan ng panloob na dokumentasyon o mga serbisyo sa email. Ito ay ginagawa silang isang talagang kaakit-akit na target para sa mga kalaban at kaya nakikita namin ang isang pagpupursige sa dalas ng mga pag-atake na ito.

Sa Lapsus$ Telegram channel, makikita natin kung paano nagkakaroon ng access ang grupo ng hacker sa mga repository na ito sa pamamagitan ng pagpapadala ng kung ano ang mahalagang tawag sa mga empleyado ng malalaking organisasyon upang ipakita ang kanilang access.

Sa kasamaang palad, hindi pa kami tapos na makakita ng mga pag-atake na tulad nito, ang grupo ay nagbabahagi na ngayon ng mga botohan, muli sa pamamagitan ng kanilang Telegram channel, na nagtatanong sa kanilang madla kung anong source code ang susunod nilang i-leak, na nagpapahiwatig na marami pang paglabas ang malamang na dumating. ng panloob na source code sa hinaharap.

Sa wakas Kung interesado kang malaman ang tungkol dito, maaari mong suriin ang mga detalye Sa sumusunod na link.