|

Ang pag-encrypt o pag-encrypt ng mga file, teksto, atbp. Ito ay isang tool na dapat malaman ng lahat ng mga gumagamit ng Linux at, sa kasamaang palad, kakaunti ang nakakaalam at ginagamit sa araw-araw. Lalo itong kapansin-pansin kapag isinasaalang-alang mo ang reputasyon ng Linux bilang isang "ligtas na operating system"; Ito ay isa pang tool na inilalagay ng Linux sa iyong mga kamay upang mapabuti ang iyong seguridad. Bakit hindi mo gamitin ito? Dahil sa kamangmangan? Kaya, darating ang post na ito upang punan ang "agwat" na iyonAng pinakamadaling paraan upang i-encrypt ang impormasyon ay sa pamamagitan ng paggamit GNU Privacy Guard (GPG). Inilalarawan ng mini how-na ito ang pag-install at paghawak nito sa Ubuntu mula ulo hanggang paa. Tumagal ako ng halos 2 araw upang isulat ito, kaya't inaasahan kong kapaki-pakinabang ito. |

Paano gumagana ang GPG

Gumagamit ang GPG ng isang hybrid system na pinagsasama ang simetriko at asymmetric na pag-encrypt.

Ang asymmetric na pag-encrypt ay laging gumagana sa isang pares ng key. Ang isa sa kanila ay ikaw "publiko" key at ang iba pang ikaw "pribadong" key. Tulad ng ipinahihiwatig ng pangalan nito, ang pampublikong susi ay maaaring ibigay sa mga nais mong magpadala ng mga naka-encrypt na mensahe at walang peligro kung makita ito ng ibang tao, sa katunayan, karaniwang inilathala ang mga ito sa mga pampublikong server upang mapadali ang kanilang pag-access; Ang pribadong key, sa kabilang banda, ay dapat na lihim at hindi mo ito kailangang ibahagi sa kahit kanino. Ang pinakamagandang bagay tungkol sa lahat ng ito ay, tulad ng makikita natin sa ibaba, ang parehong mga key ay direktang nilikha ng GPG batay sa iyong personal na data. Ang huling hakbang ay "selyohan" ang dalawang key na ito sa pamamagitan ng isang "passphrase". Kaya, sa huli, ang tanging password na kakailanganin mong tandaan ay ang iyong "passphrase".

Pagpasa sa malinis, salamat sa asymmetric na pag-encrypt, Kung ginagamit ng nagpadala ang pampublikong key ng tatanggap upang i-encrypt ang mensahe, sa sandaling naka-encrypt, ang pribadong key ng tatanggap lamang ang makakaka-decrypt ng mensaheng ito, dahil sila lang ang nakakaalam nito. Samakatuwid, ang pagiging kompidensiyal ng pagpapadala ng mensahe ay nakamit: walang sinuman maliban sa tatanggap ang maaaring mai-decrypt ito. Kung ang may-ari ng pares ng key ay gumagamit ng kanilang pribadong key upang i-encrypt ang mensahe, maaaring i-decrypt ito ng sinuman gamit ang kanilang pampublikong key. Sa kasong ito, nakakamit ang pagkakakilanlan at pagpapatunay ng nagpadala., dahil nalalaman na siya lamang ang maaaring gumamit ng kanyang pribadong key (maliban kung may nakawin ito).

Ang isang huling puna na nahanap ko na kagiliw-giliw na banggitin ay ang mga walang simetrya na cipher ay naimbento upang ganap na maiwasan ang problema ng key exchange ng mga simetriko cipher. Sa mga pampublikong key, hindi kinakailangan para sa nagpadala at tatanggap na sumang-ayon sa key na gagamitin. Ang kailangan lang ay upang ang nagpadala ay kumuha ng isang kopya ng pampublikong key ng tatanggap bago simulan ang lihim na komunikasyon. Ano pa, ang parehong key ng publiko na iyon ay maaaring magamit ng sinumang nais na makipag-usap sa may-ari nito.

Gaano kaligtas ang GPG?

El algorithm ginamit ng GPG ay DSA / ElGamal, dahil ito ay "libre" at hindi mahuhulog dito "mga pagmamay-ari" na mga patent.

Tungkol sa haba ng susi, nakasalalay sa mga kinakailangan ng gumagamit. Kinakailangan na balansehin ang pagitan ng kaligtasan at pag-optimize ng proseso. Ang mas malaki isang susi, mas mababa ang peligro na ang mensahe ay mai-decode kung ito ay naharang, ngunit ang oras na aabutin upang makalkula ang mga proseso ay tataas din. Ang pinakamaliit na laki na hinihiling ng GnuPG ay 768 bits, bagaman maraming tao ang nag-iisip na dapat itong 2048 (na kung saan ay ang maximum na may GnuPG sa ngayon). Kapag ang seguridad ay isang mas mataas na priyoridad kaysa sa oras, ang pagpipilian ay upang piliin ang pinakamalaking laki ng key na pinapayagan.

Pag-install ng GPG sa Ubuntu

Ang Ubuntu ay "lumabas sa kahon" na may GPG at isang graphic na interface para sa GPG na tinawag na Seahorse. Upang ma-access ang Seahorse kailangan lang namin pumunta sa Mga Aplikasyon> Mga accessory> Mga password at mga key ng pag-encrypt.

Bago ito, inirerekumenda kong buksan ang isang terminal at pagta-type:

sudo aptitude i-install ang mga seahorse-plugin sudo killall nautilus

Ang ginagawa nito ay pinapayagan tayo isama ang GPG sa Nautilus. Mula ngayon, kung mag-right click kami sa isang file, makikita natin ang lilitaw na dalawang pagpipilian: "I-encrypt" at "Mag-sign". Makikita natin kung paano gamitin ang mga bagong tool sa ibaba.

Lumikha ng mga susi

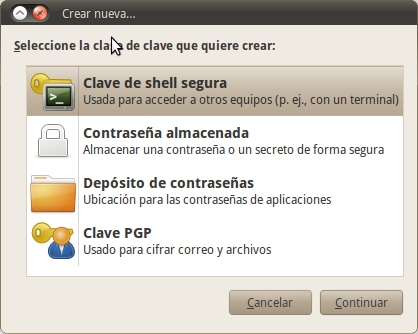

Bago simulang i-encrypt ang mga mensahe at file, tulad ng nakita natin, kinakailangan munang lumikha ng aming mga asymmetric key at aming "passphrase". Upang magawa ito pumunta kami sa Mga Aplikasyon> Mga accessory> Mga password at mga key ng pag-encrypt. Kapag nandoon na kami pumunta sa File> Bago> PGP Key.

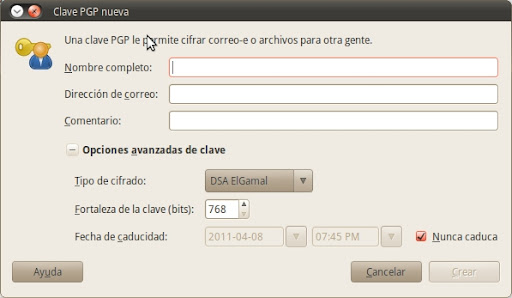

Hihilingin sa amin ng system na ipasok ang aming pangalan, email address at isang komento. Ang huli ay opsyonal, habang ang unang dalawa ay sapilitan. Ang napiling email address ay dapat na wastong isa, dahil gagamitin ito upang lagdaan ang nakikilala ng gumagamit. Kung ang address na ito ay binago sa anumang paraan, ang lagda ay hindi tumutugma. Malilikha ang mga susi batay sa data na ito.

Sa seksyon Mga advanced na pagpipilian susi, maaari kang pumili ng ibang uri ng pag-encrypt. Ang inirekumenda ay "DSA Elgamal 768 bits" ngunit inirerekumenda kong palitan mo ito sa "DSA Elgamal 2048 bits" dahil ito ay itinuturing na sapat na ligtas at may kakayahang umangkop. Ang petsa ng pag-expire ay ang petsa na ang susi ay hindi na kapaki-pakinabang para sa mga pagpapatakbo ng pag-encrypt o pag-sign. Ang 6 na buwan ay isang makatuwirang oras para dito. Kailangan mong baguhin ang petsa ng pag-expire o bumuo ng isang bagong susi o subkey pagkatapos na lumipas ang panahong ito.

Ang huling hakbang ay upang magpasok ng isang password. Tandaan ang pagkakaiba sa pagitan ng mga term ng Anglo-Saxon para sa salitang "password": ang term na "password»Nagpapahiwatig ng isang« password », habang ang terminong«passphrase»Nagpapahiwatig ng isang«parirala papunta na ". Samakatuwid ang password na ito ay dapat na binubuo ng higit sa isang salita. Para maging epektibo (secure) ang isang password, dapat mo:

maging mahaba;

pagsamahin ang malalaki, maliit na titik at mga numero;

naglalaman ng mga espesyal na character (hindi alphanumeric);

maging mahirap hulaan. Samakatuwid, maliban sa mga pangalan, makabuluhang petsa, numero ng telepono, numero ng dokumento, ...

Sa pangkalahatan, upang lumikha ng isang malakas na password ipinapayong ipasok ang mga malalaking titik na may minusCulas, mga numero, iba pang mga hindi alphanumeric character, atbp.. Kapag pumipili ng mga salita at parirala dapat nating iwasan ang mga masyadong halatang mga salita, o makabuluhang mga petsa, at huwag kailanman gumamit ng mga quote mula sa mga libro o sikat na parirala. Sinabi nito, dapat nating tiyakin na ang password na pinili natin ay sapat na mahirap na hindi ito maaaring masira ng isang "brute force atake" o kahit isang "atake sa diksyonaryo", ngunit sapat na madali para sa atin na alalahanin ito. Kung nakalimutan namin ang isang password, ang aming susi ay magiging ganap na walang silbi, at ang mga cryptogram na naka-encrypt, hindi maipaliwanag. Dahil sa posibilidad na ito, inirerekumenda na palaging lumikha ng mga sertipiko ng pagbawi kasama ang mga susi.

Kapag naipasok na ang lahat ng kinakailangang data, nagsisimula ang proseso ng pangunahing henerasyon, na tumatagal ng isang malaking oras depende sa laki ng mga key at ang bilis ng iyong computer. Sa panahon ng prosesong ito, nangongolekta ang programa ng random na data na gagamitin nito upang makabuo ng mga key. Kapag natapos na, magsara ang Seahorse.

Mga pampublikong susi server

I-publish ang aking mga pampublikong key

Ginagamit ang mga pampublikong key server upang tiyak na ipamahagi ang mga pampublikong key. Sa ganitong paraan, napakadaling maghanap para sa isang tao (ayon sa pangalan o email) sa database at hanapin ang kanilang mga pampublikong key upang maipadala sa kanila ang mga naka-encrypt na mensahe (na siya lamang ang maaaring makapag-decrypt).

Upang "i-upload" ang iyong mga pampublikong key sa mga server na ito, kailangan mo lamang buksan ang Seahorse, piliin ang iyong key at pumunta sa Remote> I-synchronize at i-publish ang mga key. May lalabas na alerto na nagpapayo sa amin na magsasanhi ito sa paglalathala ng mga napiling pampublikong key.

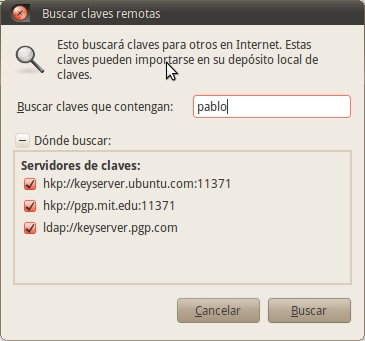

Kunin ang mga pampublikong susi ng aking mga kaibigan

Buksan ang Seahorse at pumunta sa menu Remote> Maghanap ng mga remote key. Ipasok ang pangalan o email ng taong iyong hinahanap. Pagkatapos piliin ang kaukulang susi. Kapag natapos mo makikita mo na ang bagong key ay naidagdag sa tab na "Iba pang mga key".

(De) Pag-encrypt ng mga file at folder

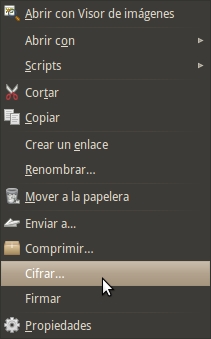

Kapag nabuo ang pangunahing pares, ang pag-encrypt at pag-decrypt ng mga file ay medyo simple. Kailangan mo lamang pumili ng isang file, mag-right click at piliin ang "Encrypt".

Sa lalabas na dayalogo, piliin ang key na nilikha mo kanina, at i-click ang OK.

Kung pinili mo ang isang folder upang mai-encrypt, tatanungin ka nito kung nais mong i-encrypt ang bawat file sa loob ng folder nang magkahiwalay o kung mas gusto mo ang isang ZIP file na nilikha na sa paglaon ay naka-encrypt. Ang pangalawang pagpipilian ay ang pinakamahusay sa karamihan ng mga kaso.

Kung nag-e-encrypt ka ng isang file, sa sandaling kumpleto na ang pag-encrypt, dapat kang lumikha ng isang file ng parehong pangalan ngunit may extension .pgp. Kapag natapos na ang proseso, maaari mong tanggalin ang lumang file. Kung naka-encrypt ka ng isang folder, dapat kang makahanap ng dalawang bagong mga file: ang naka-encrypt na bersyon na may extension .pgp at isang .zip file na may orihinal na bersyon ng folder. Parehong ang ZIP at ang orihinal na folder ay maaaring tanggalin pagkatapos ng pag-encrypt.

Para sa mga kadahilanang panseguridad, ang mga hindi naka-encrypt na bersyon ng mga file ay dapat na permanenteng natanggal, sa halip na maipadala lamang sa recycle bin. Ngunit siguraduhin muna na subukang i-decrypt ang naka-encrypt na file, upang makita na ang lahat ay mabuti.

Upang magawa ito, kailangan mo lamang mag-double click sa .pgp file at ipasok ang password kapag hiniling nito. Muling lilitaw ang orihinal na file. Kung sakaling ito ay isang folder, lilitaw ang .zip file, at pagkatapos ay dapat mong kunin ang nilalaman nito.

Pag-decrypt ng mga file sa aking iba pang computer

Hindi ito isang sistema na idinisenyo upang lumikha ng mga portable na naka-encrypt na mga file (bilang TrueCrypt). Upang mai-decrypt ang iyong sariling mga file sa ibang computer, kailangan mong i-export ang iyong susi at pagkatapos ay i-import ito sa pangalawang compu. Ito ay kumakatawan sa isang panganib sa seguridad. Gayunpaman, kung minsan maaaring kinakailangan upang maisagawa ang gawaing ito (halimbawa, kung mayroon kang isang PC at isang notebook at nais mong magkaroon ng isang solong GPG key pares at hindi isa para sa bawat computer na parang magkakaiba ang mga "pagkakakilanlan"). Kaya, narito ang mga hakbang upang sundin sa kasong iyon:

Sa computer kung saan mo nilikha ang mga susi, ilunsad ang Seahorse (Mga Aplikasyon> Mga accessory> Mga Password at Mga Encryption Key), at mag-right click sa iyong personal key at piliin ang "Properties."

Sa lalabas na dialog box, mag-click sa tab na "Mga Detalye", pagkatapos ay sa pindutang "I-export" sa tabi ng "I-export ang buong key". I-save ang file sa iyong desktop. Malalaman mo na ang isang bagong file ay nilikha gamit ang extension .asc. Ang mga ito ang iyong mga susi sa payak na teksto.

Kopyahin ang .asc file sa isang USB stick, at mula doon sa pangalawang computer. Ngayon sa computer na simulan ang Seahorse at mag-click sa pindutang "I-import". Mag-navigate sa kung saan mo nai-save ang .asc file, at i-click ang "Buksan." I-a-import nito ang susi. Isara ang Seahorse at i-double click sa anumang file na naka-encrypt gamit ang iyong susi upang mai-decrypt ito. Hihilingin sa iyo ang passphrase, kaya't isulat ito. Pagkatapos nito, ang orihinal na file ay mai-save sa parehong folder kung saan ang .pgp file ay.

Panghuli, tandaan na ang oras at petsa ng mga computer kung saan mo nilikha / na-import / i-export ang mga key ay dapat na tama. Para sa iba't ibang mga kadahilanang panteknikal, ang Seahorse at ang gpg utos ay hindi maaaring mag-import ng isang susi kung ang oras at petsa sa PC ay mas mababa kaysa sa petsa kung kailan ito nilikha. Siyempre, nangangahulugan ito na kung ang computer kung saan mo nilikha ang susi ay may maling petsa, maaaring bigyan ka nito ng kaunting problema sa paglikha at paggamit ng susi.

I-encrypt ang teksto

Mayroong isang plugin ng Gedit upang i-encrypt ang napiling teksto. Upang paganahin ito, pumunta sa I-edit> Mga Kagustuhan> Mga Plugin. Pinili ko ang "Text Encryption". Kapag ang plug-in ay pinagana, ang mga pagpipilian sa I-edit> I-encrypt / I-decrypt / Pag-sign ay paganahin.

GPG at Firefox

Mayroong isang plug-in para sa Firefox (FireGPG) na nagbibigay ng isang integrated na grapikong interface upang mailapat ang mga pagpapatakbo ng GPG (kasama ang (de) pag-encrypt, lagda, at pag-verify ng lagda) sa anumang teksto sa isang web page.

FireGPG pinapayagan din ang pagtatrabaho sa mga webmail (Gmail, atbp.), Bagaman sa oras na sinubukan ko ito, ang pagsasama sa Gmail ay "nasira". Upang makita ang isang kumpletong listahan ng mga webmail na gumagana sa FireGPG: http://getfiregpg.org/s/webmails

Mag-download ng FireGPG: http://getfiregpg.org/stable/firegpg.xpi

Pinapabilis ang proseso ng pag-encrypt ...

Upang (de) i-encrypt ang impormasyon gamit ang palaging parehong "pagkakakilanlan", inirerekumenda kong pumunta ka sa System> Mga Kagustuhan> Pag-encrypt at mga pangunahing tindahan. Pagkatapos ay na-access ko ang tab na "Encryption", at kung saan sinasabi na "Default key" piliin ang susi na lagi mong gagamitin upang (de) i-encrypt ang impormasyon. Kung nag-usisa ka, inirerekumenda ko na tingnan mo rin ang tab na "PGP Passphrase" upang ibagay ang iyong GPG sa maximum.

Mag-sign at Patunayan

Maraming beses, hindi mo nais na magpadala ng isang naka-encrypt na email, ngunit nais mong tiyakin ng tatanggap na ako ang nagpadala nito. Para doon, ginagamit ang mga digital na lagda. Ang kailangan mo lang gawin ay i-verify ang email gamit ang GPG at pampublikong key ng nagpadala.

Upang mag-encrypt ng isang email, tulad ng nakita namin, isang pares ng mga key ang ginagamit. Ang isa sa kanila ay sikreto at ang iba pang publiko. Sa kaso ng digital signature, Ang lahat ng mga taong nakatanggap ng isang email na nilagdaan ko ay makakapagtunay na ang email na ito ay isinulat ko at ang email ay hindi binago nang masamang paraan, gamit ang aking pampublikong key, dahil nilagdaan ko ito gamit ang aking pribadong key.

Para sa kadahilanang ito, ang isa sa mga magagandang problema ng pag-encrypt ay tiyak na ang nagbigay ay dapat na siguraduhin na ang susi o, sa kaso ng digital na lagda, na talagang kabilang sa taong inaangkin na siya ang may-ari ng ang pirma. Pagkatapos ng lahat, maaari kong i-claim na "Monica Lewinsky" at ilagay ang kanyang pangalan sa aking digital signature. Upang malutas ang problemang ito, mayroong pag-sign ng mga pampublikong key. Kaya, kapag may pumirma sa aking pampublikong susi, kinukumpirma nila na ang susi na iyon ay akin. Sa madaling salita, pinaniniwalaan nila na ang key na ito ay akin. Ang kapwa pag-sign ng mga key form, ayon kay Robert De Niro, isang: "web of trust" o "network of trust". Para sa karagdagang impormasyon sa paksa inirerekumenda kong bisitahin mo http://www.rubin.ch/pgp/weboftrust.

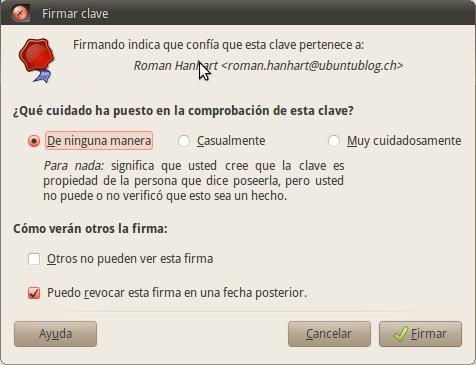

Upang mag-sign isang susi sa iyong keystore:

1) Piliin ang key na nais mong mag-sign mula sa Mga pinagkakatiwalaang key o Iba pang mga nakolektang mga key na tab,

2) Piliin ang Mag-sign sa toolbar o File> Mag-sign,

3) Piliin kung gaano mo lubusang nasuri ang susi,

4) Ipahiwatig kung ang lagda ay dapat na lokal sa iyong pangunahing deposito at kung ang iyong lagda ay maaaring pawalang bisa,

5) Mag-click sa Mag-sign.

GPG at Thunderbird

Mayroong isang plug-in para sa Thunderbird at Seamonkey na tinawag Enigmail na nagbibigay-daan sa iyo upang sumulat at makatanggap ng mga naka-sign at / o naka-encrypt na mensahe gamit ang GPG.

Sa unang pagkakataon na patakbuhin mo ang plug-in na ito, lilitaw ang isang serye ng mga form na dapat mong kumpletuhin. Nagsasama rin ito ng mga gabay na nagpapaliwanag kung paano gamitin ang GPG.

Para sa karagdagang impormasyon tungkol sa GPG Inirerekumenda kong basahin:

- GNUPG Mini Tulad: http://www.dewinter.com/gnupg_howto/spanish/index.html

- Ang tulong na nagmumula sa Ubuntu mula sa manu-manong mga password at mga susi sa pag-encrypt. Buksan ang Seahorse> Tulong> Index.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

Pinapayagan ako ng pagsusulat na mastermind ang aking mga saloobin, planeta at Digital na pamantayan sa erudition ng

ibahagi ang kanilang mga ideya sa isa't isa sa sitwasyon sa pag-log ng silid-aralan sa silid-aralan

pag-blog kay Gng. Lanphear. mga bag ng regalo ay Component

bahagi ng lahat na kinikilala na hindi iyon ang paraan upang makitungo sa paglipat sa isang bago.

Bisitahin din ang aking pahina: pindutin dito

Mabait na Pablo! Hindi ko alam kung ito ang aking browser, ngunit ang teksto ng tutorial na ito ay naputol, iyon ay, nawawala ko ang pagtatapos ng bawat linya. Salamat sa tulong!

Napakaganda ng iyong tutorial !! Mabuti wey, naghahanap ako ng tulong! Napakahusay !!

pD: Ang mga may pag-aalinlangan basahin nang maayos ang mga assholes! that good vibes !!

DALE CHIDO MAN !!! NAPAKA MAGANDANG TUTO NA ONDAAAAA

Chee !! yenoo my cheleee b0las !! papahuevoo !! Anong ric000 frut000 papitoo !! ang conxa ng l0ra pendej00s !!

Sa Firefox mukhang maganda ito ...

magandang artikulo! napaka nakakainteres. ngayong gabi binasa ko ulit ito sa mas maraming oras

Mapalad na kaibigan .. Pagbati mula sa Venezuela.

Tinantyang,

Lubos akong nagpapasalamat para sa iyong mahusay na trabaho at, din, para sa pagbabahagi ng pagtitipon ng pamamaraan upang makabuo ng tutorial na ito.

Pagbati,

D.

Buenos Aires

Wow! Napakagandang tutorial!

Mayroon lamang akong isang pag-aalinlangan ... Kapag na-export ko ang aking susi sa .asc file, ini-export ba ang parehong pampubliko at pribadong mga susi? Mayroon akong takot na mawala ang pribado, dahil ang pampubliko ay nasa online na, ngunit ang pribado ay nasa isang lugar sa system na hindi ko alam; Nais kong gumawa ng isang kopya nito at magkaroon ng dalawang mga susi sa isang lihim na USB. Gayundin, nais kong magkaroon ng "pagsabay" na mga pagkakakilanlan sa pagitan ng 2 machine.

Kung napakabait mo upang linawin ang aking pag-aalinlangan, o ideklara kung nasaan ang aking pribadong key (tumingin na ako sa ~ / .gnupg ngunit hindi ko alam kung ano ito) Lubos akong magpapasalamat 🙂 kung maaari kang mag-email, mas mabuti, ikaw mahahanap ito sa aking profile sa Disqus.

Pagbati!

HaD!

Sa palagay ko ay nahuli ko na ang alon; Susubukan ko ito mamaya ...

Kaya, ngayon nananatili itong malaman kung paano iligtas ang aking pribado at pampublikong key sa pamamagitan ng terminal, dahil sa palagay ko ngayon ay pareho akong nagpadala ng pareho sa server sa Launchpad !! D: (Sinabi ko ito dahil pinadalhan ko siya ng text na binibigay niya sa akin para sa "pag-export" ng aking susi -na sinasabing ang dalawang susi-)

Salamat sa iyong sagot!

HaD!

Hola:

Gumagamit ang GnuPG ng mga algorithm na walang patent, ngunit nais kong malaman kung gumagamit ang SMIME ng mga algorithm na hindi libreng software.

Salamat

Tingnan, mula sa kung ano ang naiintindihan ko, ang s / mime ay isang "bukas na pamantayan" at ang GNUPG (mula sa bersyon 2) ay may suporta para sa s / mime. Sa madaling sabi, sa palagay ko kung isinasama ito ng mga tao sa GNUPG, ito ay dahil libre ang kanilang mga algorithm at bukas ang pamantayan, kaya mo ito magagamit nang walang mga problema.

Ang totoo hindi ko alam. Gayunpaman, hindi ba sa palagay mo oras na upang mag-update? Cheers! Paul

Noong 06/12/2012 18:06 PM, "Disqus" ay nagsulat:

… May suporta pa rin (LTS) ... 😉 ... salamat pa rin.

salu2

Alam mo ba kung mayroong isang seahorse bug sa 10.04?… Sa ibang bersyon ito ay perpekto ngunit sa 10.04 nagbibigay ito ng isang error kapag bumubuo ng susi.

PIECE NG TUTORIAL! Narito ang aking panghuling pagsasanay ng Hardware Fundamentals xD

Salamat Piter! Masaya ako na kapaki-pakinabang para sa iyo. Ito ang ideya ... 🙂

Isang yakap! Paul

Ayoko talaga sa nakakadiri !!!!!!!!!!!!!!!!!!!

Maaari din nilang gamitin ang serbisyo ng FNIB, naka-encrypt na mail sa pamamagitan ng paggamit ng Swiftcoins.

http://www.youtube.com/watch?v=U3_pMGXlOMM

hoy

napakagandang post

ngunit mayroon akong ilang mga pag-aalinlangan ...

Kasalukuyan akong nasa maivelope ngunit nagbibigay ito sa akin ng mga problema

Hindi ko ma-decrypt ang mga email na ipinapadala nila sa akin gamit ang PGP

May contact pala ako na nagpadala sa akin ng mensahe gamit ang PGP ngunit hindi ko ito ma-decrypt, nakukuha ko ito: Error! Walang natagpuang pribadong key para sa mensaheng ito. Kinakailangan na mga pribadong key identities: 187C3E990A964C30 o BDA0CFE6BF5E5C1C Sinubukan ko na magpadala ng isang mensahe gamit ang pribadong key at kahit na nakukuha ko iyon ... ano ang mali kong ginagawa?

at lumipat ako sa Portable PGP ngunit hindi ko alam kung ano ang passphrase ...

Hindi ko maalala na nagtanong sa akin ang maivelope o may ginagawa upang ipakita ito ...

Mahusay na tutorial!

Sinumang magsabing nakakainis ito ay hindi alam kung ano ang nangyayari

Hello.

Hindi ko ito maipakita pagkatapos i-click ang file o folder upang i-encrypt ang drop-down (sa pamamagitan ng pag-click sa kanang pindutan) upang lilitaw itong naka-encrypt, ngunit hindi. Nangyayari ito sa akin sa parehong lubuntu 16.04 at xubuntu 16.04

Kumusta, hindi ko magamit ang unang code na "sudo aptitude install seahorse-plugins" ay nagsasabi sa akin: "sudo: aptitude: hindi nahanap ang utos".

Kumusta, sa Ubuntu 19.10 ang unang utos ay hindi ako tinanggap, sinasabi nito sa akin na ang pakete na ito ay hindi magagamit ngunit na ito ay tinukoy sa isa pang pakete. Sinasabi din nito na ang pakete ng mga seahorse-plugin ay nawawala, lipas na, o magagamit mula sa ibang mapagkukunan.

Regards