Ipinaliwanag ko ilang oras ang nakalipas kung paano i-configure ang serbisyo ng SSH upang gumana sa ibang port kaysa sa 22, na kung saan ay ang default port. Ang layunin nito ay ang lahat ng mga bot, ang pag-crack ng mga pag-atake sa SSH ay bilang default sa port 22 (na inuulit ko, ay ang default), kaya sa pamamagitan ng pagbabago ng port makakakuha kami ng mas maraming seguridad.

Ngunit ano ang gagawin kung nais kong i-configure ang SSH sa pamamagitan ng ibang port NGUNIT panatilihin din ang SSH sa port 22? Sa madaling salita, pagkakaroon ng pangangailangan para sa server na magkaroon ng SSH sa higit sa isang port, sabihin halimbawa sa 22 at gayundin sa 9122

Upang magawa ito binago namin ang file ng pagsasaayos ng SSH daemon:

nano /etc/ssh/sshd_config

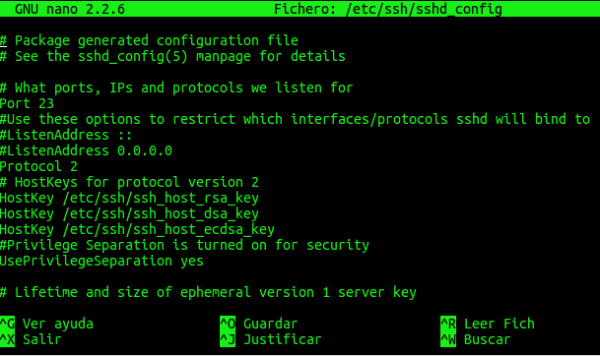

Doon makikita natin ang isang bagay tulad nito:

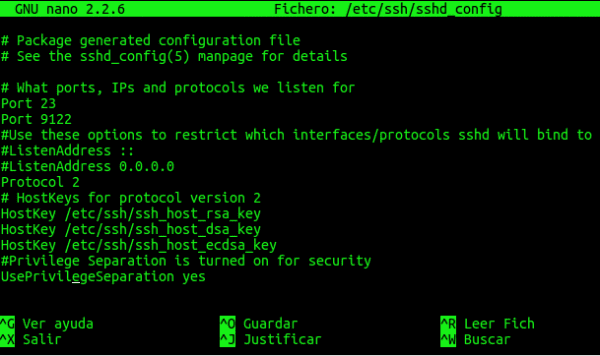

Makikita mo na sa linya 5 mayroong isang bagay na nagsasabing: "Port 22", mabuti, kailangan lang nating duplicate ang linyang iyon sa ibaba at baguhin ang numero ng port. Iyon ay, upang gumana din ang aming serbisyo sa SSH para sa 9122 dapat nating iwanan ito tulad nito:

Pagkatapos ay dapat nating muling simulan ang serbisyo:

service ssh restart

Kung gagamitin nila ang Arch ay ang:

systemctl restart sshd

Kung nais mong kumonekta sa pamamagitan ng isang port bukod sa 22 tandaan, dapat kang magdagdag ng -p $ PORT sa linya ng koneksyon, isang bagay tulad nito:

ssh usuario@servidor -p 9122

Sa pamamagitan ng paraan, inirerekumenda ko sa iyo na suriin ang sshd_config file mula dati, mayroong ilang mga napaka-kagiliw-giliw na mga pagpipilian 😉

Regards

Magandang mga tip upang baguhin ang default port ng ssh ... upang maiwasan ang mga pag-atake sa port 22.

Sa palagay ko ay isang port lamang ang dapat naiwan ... at ito ay dapat na naiiba mula sa 22 upang ang mga pag-atake ay walang epekto.

tungkol

Salamat sa pagbabasa 🙂

Ang aking pinakabagong mga natuklasan ay:

PermitRootLogin no

y

AllowUsers john jack chester…. atbp

Sa pamamagitan nito nililimitahan ko ng sapat ang mga posibilidad ng pag-crack, kung magdagdag ka ng isang mahusay na iptable ... mabuti tayo.

Sa katunayan, mas gusto kong gumamit ng PortKnocking 😀

Tulad ng laging KZKG ^ Gaara, mahusay ang iyong mga artikulo sa SSH. Sa iyong mga gabay ay nawawala na ang takot sa TERMINAL

Salamat sa iyo

OOOOOOOOhhhh !!!!

Napakagandang artikulo, ligaw !!!

Bukod sa pagbabago ng numero ng port, upang higit na limitahan ang mga pagpipilian ng umaatake inirerekumenda din na huwag paganahin ang pag-login sa USER: PASS

Ang PasswordAuthentication no

at gumamit ng pribado / pampublikong key na pagpapatotoo.

Magandang post

Salu2