son haftalarda burada blogda paylaşıyoruzBazıları haber bunlar bilinir hale getirildi hack vakaları hakkında a Nvidia ve Samsung, hacker grubu Lapsus$ tarafından, Ubisoft'tan da bilgilere erişmeyi başardı.

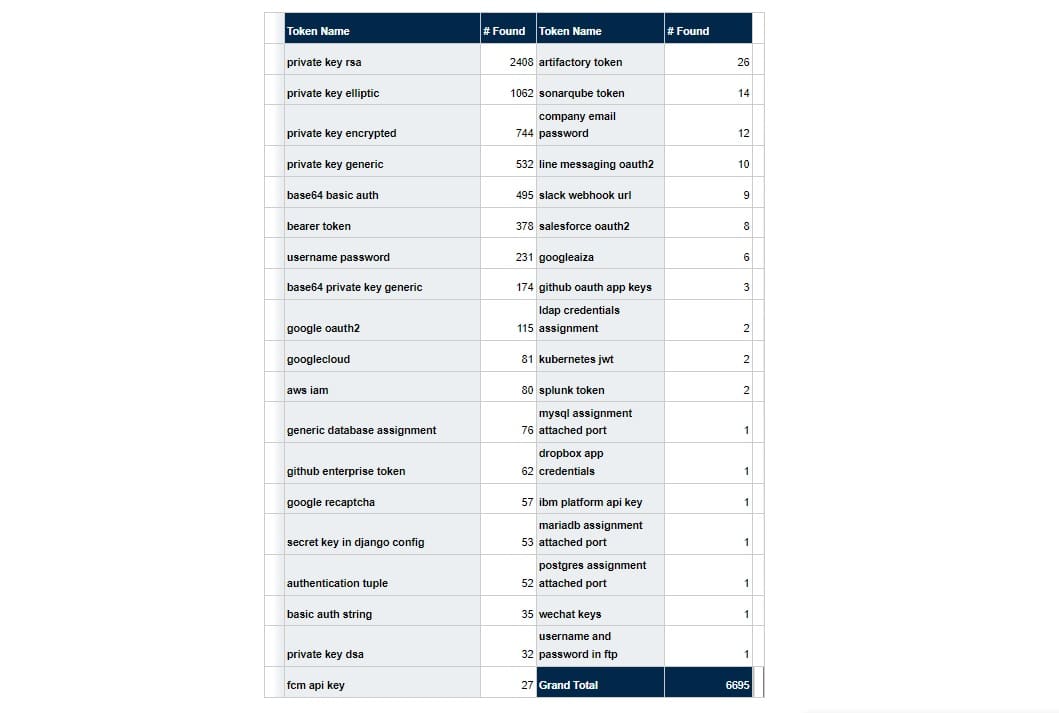

Ve bu son zamanlarda GitGuardian, bilgi için Samsung'un kaynak kodunu taradı gizli anahtarlar (API anahtarları, sertifikalar) gibi gizli ve bunlardan 6695'i keşfedildi. Bu sonuç, her biri bir tür gizli anahtarın belirli özelliklerini arayan ve büyük bir hassasiyetle sonuçlar veren 350'den fazla ayrı dedektör kullanan bir analiz sırasında elde edildi.

Bu arayışta araştırmacılar GitGuardian hariç tutulan sonuçlar jenerik yüksek entropi detektörlerinden ve jenerik şifre detektörlerinden, çünkü bunlar genellikle yanlış pozitifler içerebilir ve bu nedenle şişirilmiş sonuçlar üretebilir. Bunu akılda tutarak, gerçek gizli anahtar sayısı çok daha yüksek olabilir.

GitGuardian'a aşina olmayanlar için şunu bilmelisiniz ki Jérémy Thomas ve Eric Fourrier tarafından 2017 yılında kurulmuş, 2021 FIC Start-up Ödülü almış ve FT120 üyesi bir şirkettir.

Şirket, gizli anahtarların tespiti konusunda bir uzman olarak kendini kanıtlamıştır ve geliştiricilerin deneyimlerini dikkate alarak, AppSec'in uygulanması etrafında ortak sorumluluk modeline uygun çözümler üzerine Ar-Ge çalışmalarını odaklamıştır.

Sonuç özetinde de görebileceğimiz gibi, ilk sekiz sonuç keşiflerin %90'ını temsil ediyor ve çok hassas bilgiler olmasına rağmen, muhtemelen dahili sistemlere atıfta bulunduğundan bir saldırganın kullanması daha zor olabilir.

bu 600'den fazla gizli kimlik doğrulama anahtarı bırakır bir saldırganın diğer sistemlere yanal olarak sızmak için kullanabileceği çok çeşitli farklı hizmetlere ve sistemlere erişim sağlar.

» Samsung kaynak kodunda bulunan 6600'den fazla anahtarın yaklaşık %90'ı dahili Samsung hizmetleri ve altyapısı içindir, kalan kritik %10'luk kısım ise AWS, GitHub, eserler gibi Samsung'un harici hizmetlerine veya araçlarına erişim sağlayabilir. ve Google,” diye açıklıyor GitGuardian Geliştirici Avukatı Mackenzie Jackson.

Yakın tarihli bir GitGuardian raporu, ortalama 400 geliştiricisi olan bir kuruluşta, dahili kaynak kod havuzlarında 1000'den fazla gizli anahtarın bulunduğunu gösterdi (Source State of Secrets Sprawl 2022).

Bu tür gizli anahtarlar sızdırılırsa, Samsung'un telefonları güvenli bir şekilde güncellemek, rakiplere hassas müşteri bilgilerine erişim sağlamak veya diğer saldırıları başlatma yeteneği ile Samsung'un dahili altyapısına erişim sağlamak.

Mackenzie Jackson ekliyor:

Bu saldırılar, güvenlik endüstrisindeki birçok kişinin alarma geçirdiği bir sorunu ortaya çıkarıyor: Dahili kaynak kodu, sürekli artan miktarda hassas veri içeriyor, ancak yine de son derece güvenilmez bir varlık olmaya devam ediyor. Kaynak kodu, şirket genelinde geliştiriciler tarafından yaygın olarak kullanılabilir, farklı sunucularda yedeklenir, geliştiricilerin yerel makinelerinde depolanır ve hatta dahili belgeler veya e-posta hizmetleri aracılığıyla paylaşılır. Bu, onları düşmanlar için çok çekici bir hedef haline getiriyor ve bu nedenle bu saldırıların sıklığında bir ısrar görüyoruz.”

Lapsus$ Telegram kanalında, büyük kuruluşların çalışanlarına erişimlerini açıklamaları için esasen bir çağrı göndererek hacker grubunun bu depolara nasıl erişim sağladığını görebileceğiz.

Ne yazık ki, bu tür saldırıları görmemiz bitmedi, grup şimdi yine Telegram kanalları aracılığıyla anketleri paylaşıyor ve izleyicilerine daha sonra hangi kaynak kodunu sızdırmaları gerektiğini soruyor ve bu da daha birçok sızıntının gelebileceğini gösteriyor. gelecekte.

Nihayet Bununla ilgili daha fazla bilgi edinmek istiyorsanız, detayları kontrol edebilirsin Aşağıdaki bağlantıda.