Lynis: програмне забезпечення для аудиту безпеки в Linux, macOS і UNIX

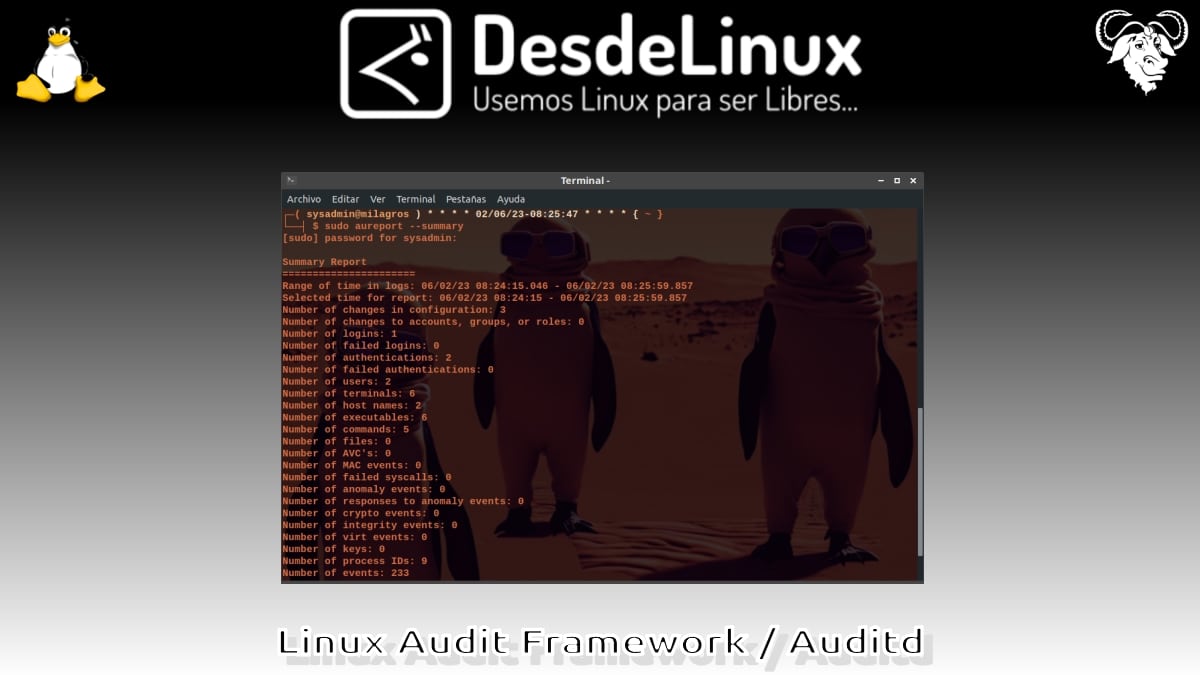

У дописі, який безпосередньо передує цьому, ми розглянули підручник щодо технічних деталей, встановлення та використання ревізійна команда, більш відомий як Linux Audit Framework (Linux Audit Framework). Який, і як свідчить його назва, забезпечує a Система аудиту, сумісна з CAPP, який здатний надійно збирати інформацію про будь-які події, пов’язані з безпекою (або ні), в операційній системі Linux.

З цієї причини ми побачили, що доцільно та актуально розглянути сьогодні подібне програмне забезпечення, набагато більш повне, просунуте та практичне, під назвою "Лініс". який також є a програмне забезпечення для аудиту безпеки, безкоштовний, відкритий і безкоштовний, і обслуговує те саме та більше, як ми побачимо нижче.

Linux Audit Framework: все про команду Auditd

Але перш ніж розпочати цю цікаву публікацію про програмне забезпечення для аудиту безпеки "Лініс", ми рекомендуємо попередній пов’язаний пост, для подальшого читання:

Lynis: інструмент автоматизованого аудиту безпеки

Що таке Лініс?

Згідно з офіційним веб-сайтом, його розробники коротко описують програмне забезпечення таким чином:

«Lynis — це перевірений у боях інструмент безпеки для систем під управлінням операційних систем Linux, macOS або Unix. Виконує всебічний аналіз працездатності ваших систем для підтримки системи зміцнення та перевірки відповідності. Проект є програмним забезпеченням з відкритим кодом, ліцензованим під GPL і доступним з 2007 року». Lynis: аудит, зміцнення системи, тестування на відповідність

Що робить його мету та роботу дуже зрозумілими. Проте в його офіційний розділ на GitHub, додати до нього наступне:

«Основна мета Lynis — перевірити засоби захисту та надати пропозиції щодо подальшого посилення системи. Щоб зробити це, він шукає загальну інформацію про систему, вразливі пакети програмного забезпечення та можливі проблеми конфігурації. Що робить його придатним, так що системні адміністратори та ІТ-аудитори можуть оцінити захисти безпеки своїх систем і обладнання організації.

Крім того, важливо підкреслити LynisЩо завдяки вашому великому cз початком включення інструментів, він є кращим інструментом для багатьох тестери ручок (тестери проникнення в систему) та інші фахівці з інформаційної безпеки по всьому світу.

Як його встановити та використовувати в Linux?

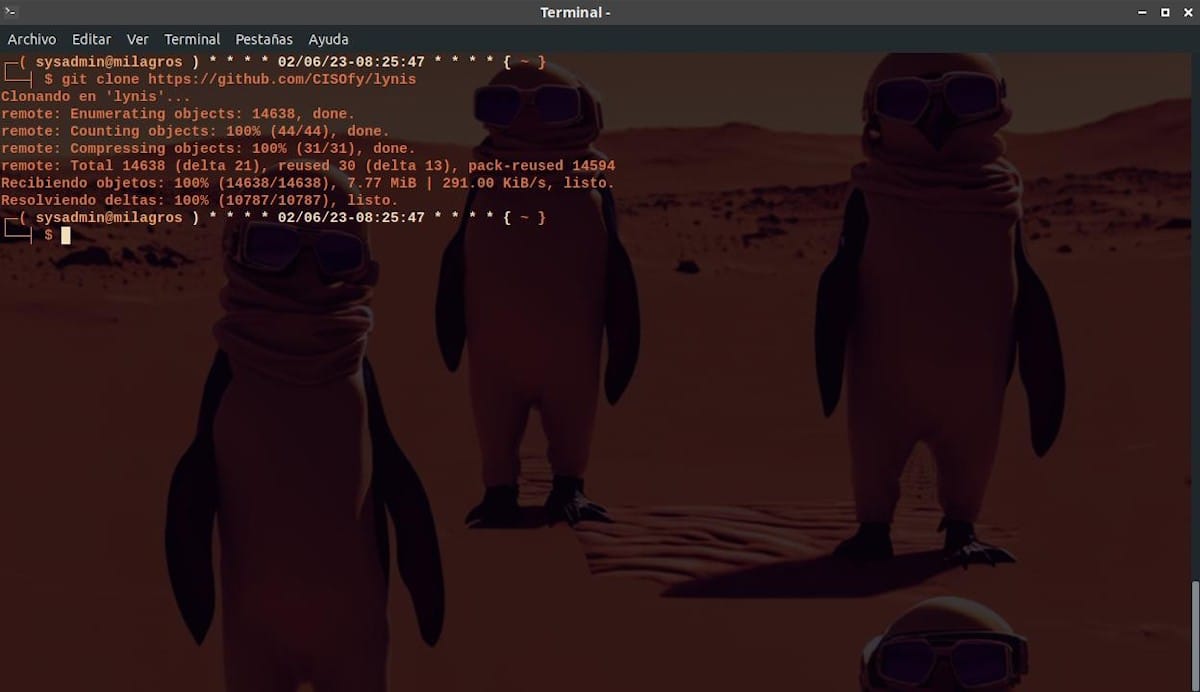

Встановити його з GitHub і запустити в Linux дуже легко і швидко. Для цього вам потрібно лише виконати наступні 2 кроки:

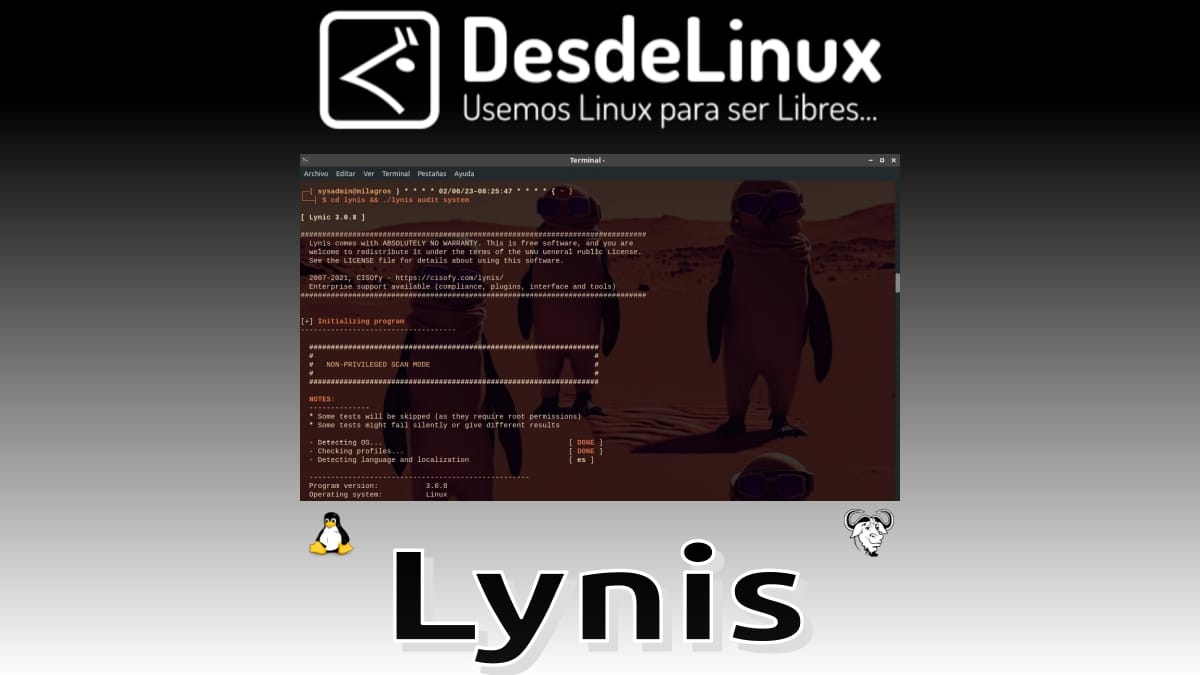

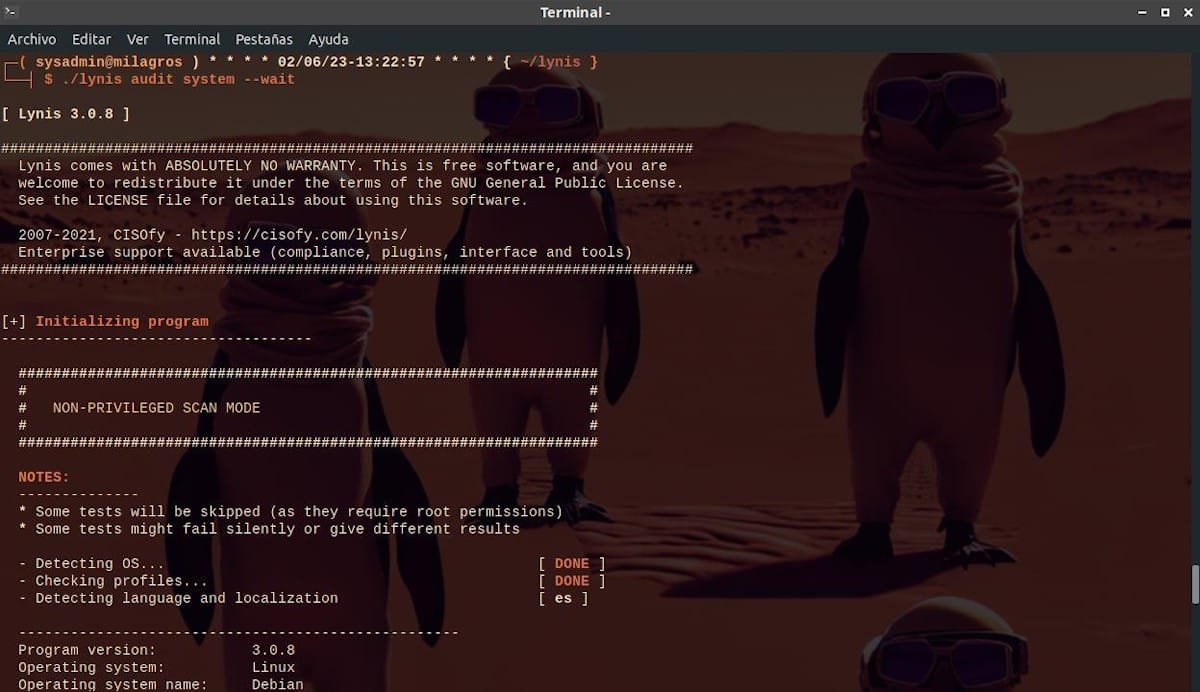

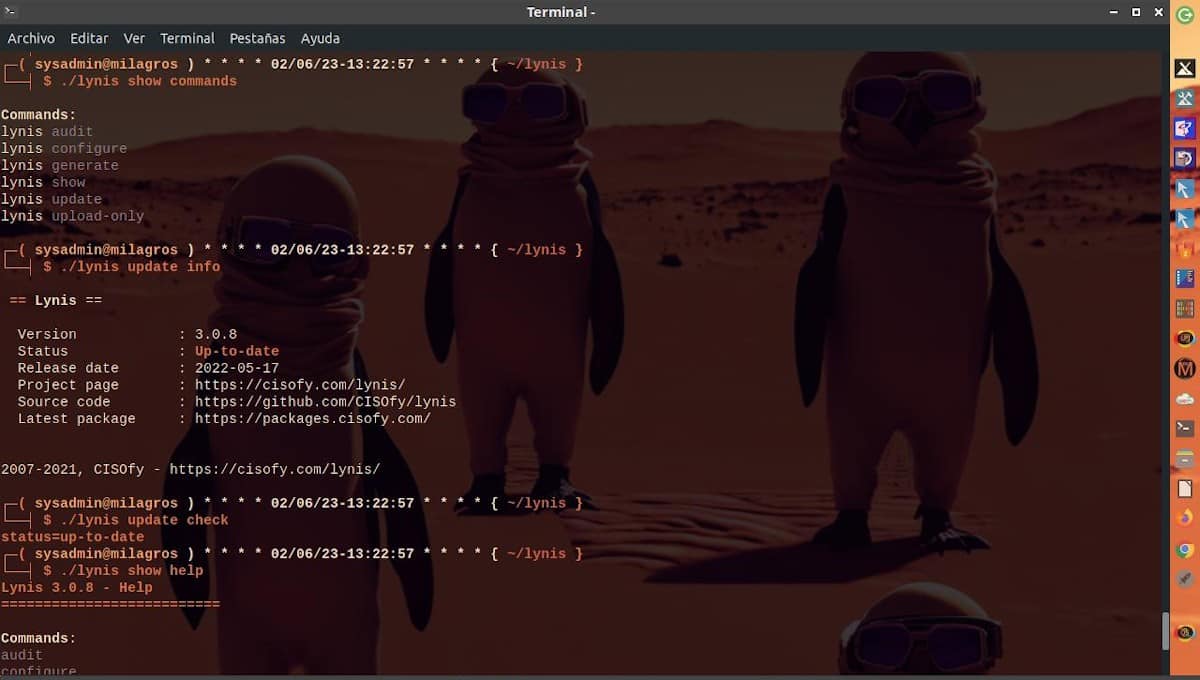

git clone https://github.com/CISOfy/lyniscd lynis && ./lynis audit systemІ потім, кожного разу, коли його потрібно виконати, лише останній командний рядок. Однак у разі необхідності можна використовувати варіації наступного порядку:

cd lynis && ./lynis audit system --quick

cd lynis && ./lynis audit system --wait

Для більш швидкого виконання або повільнішого виконання за втручання користувача, який його виконує.

Яку інформацію він пропонує?

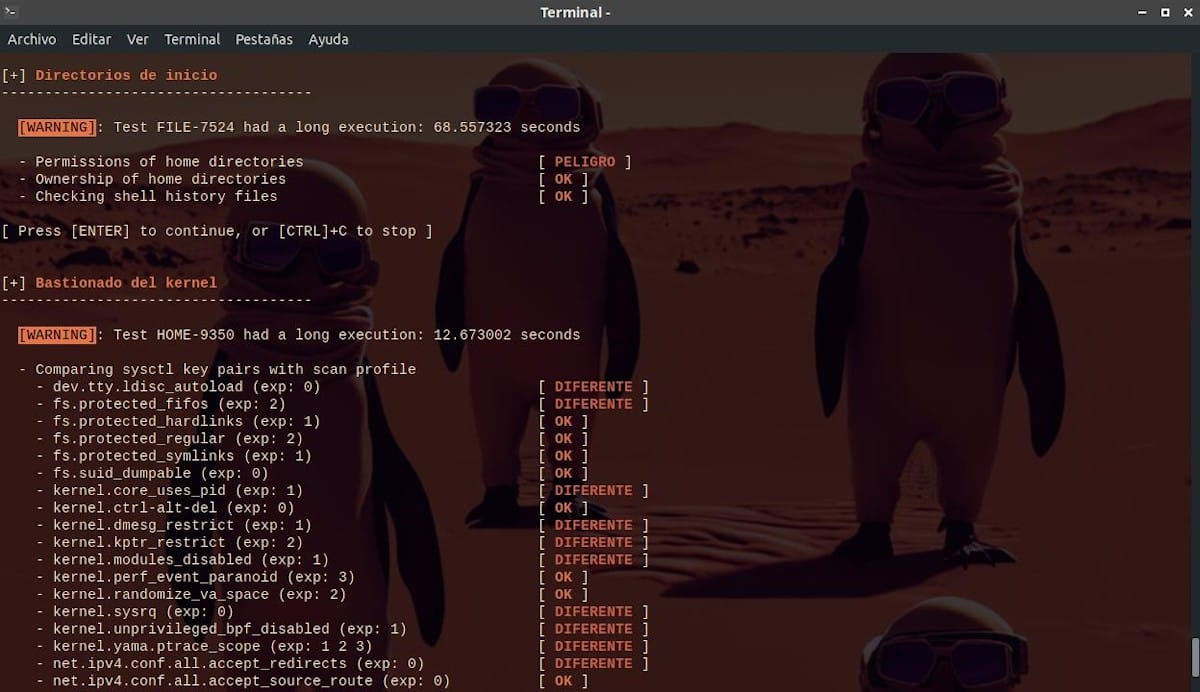

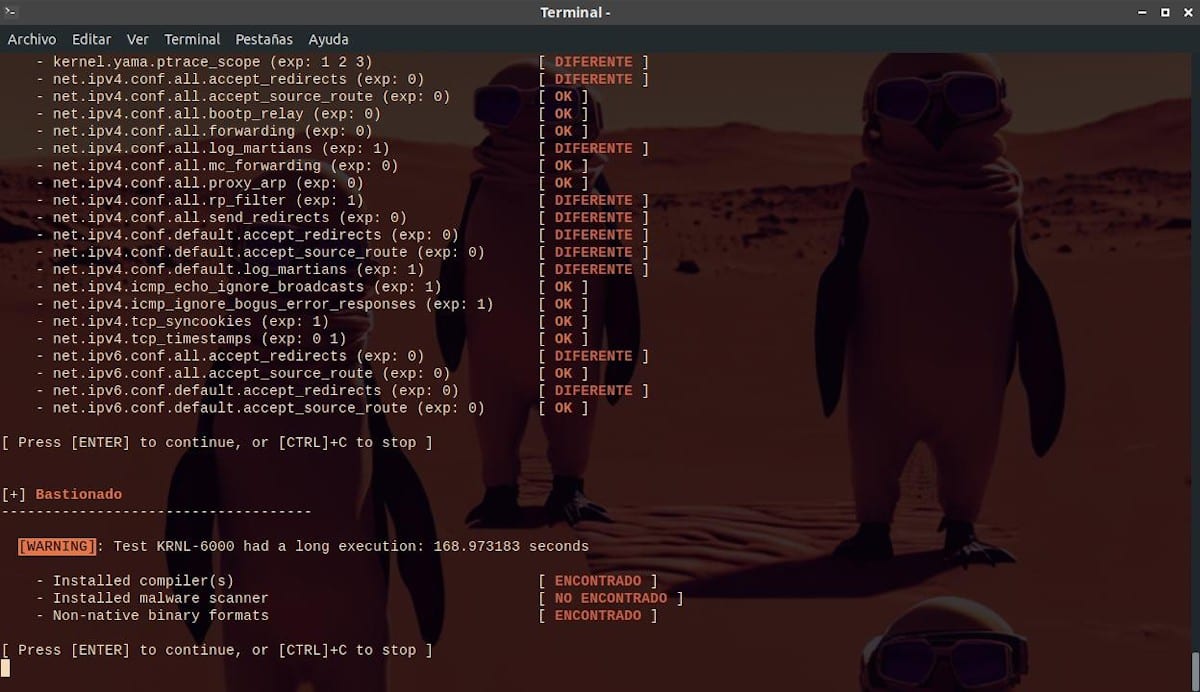

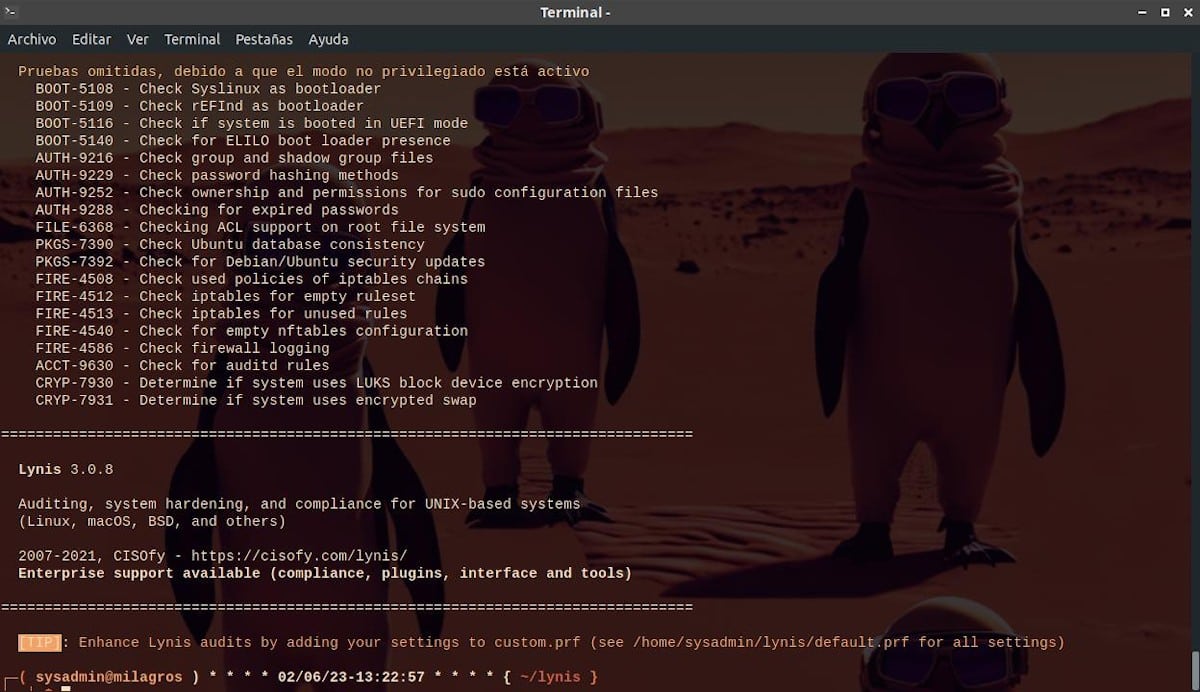

Після виконання він пропонує інформацію про такі технічні моменти:

На початку

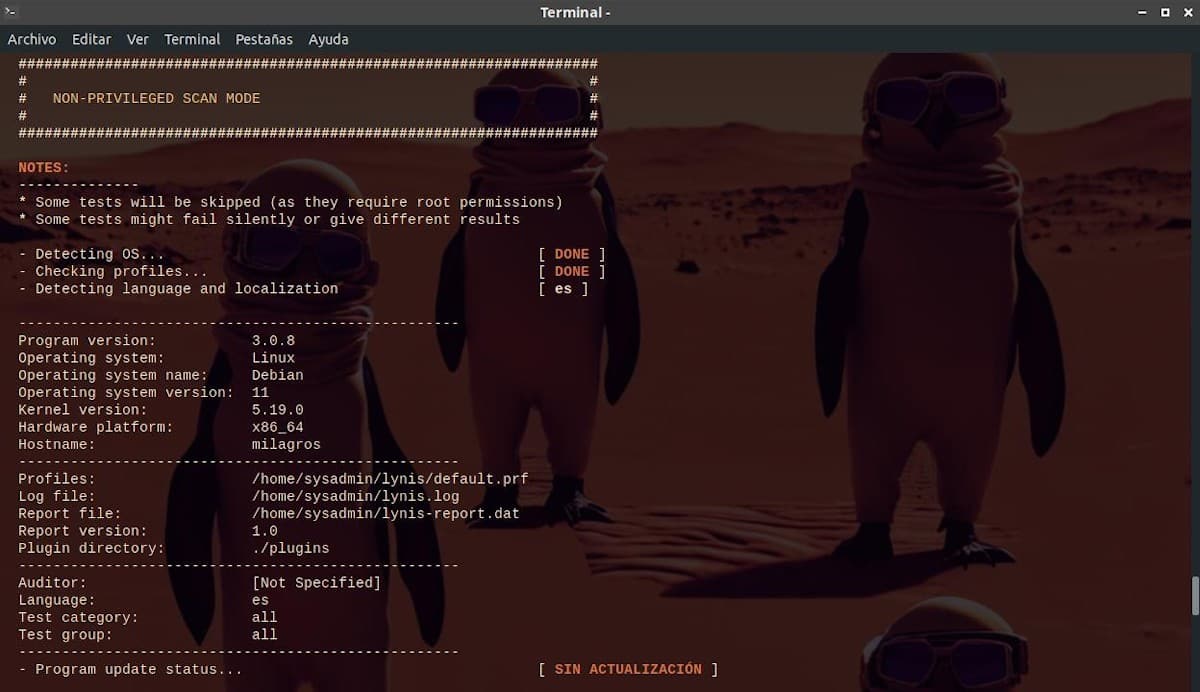

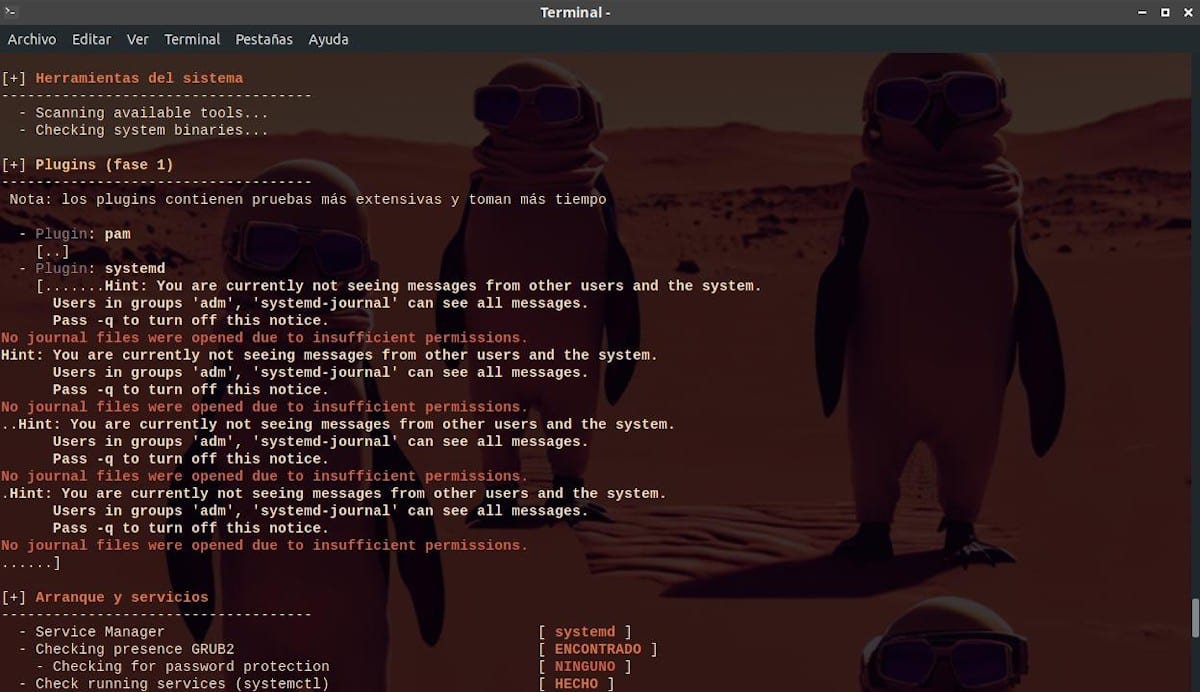

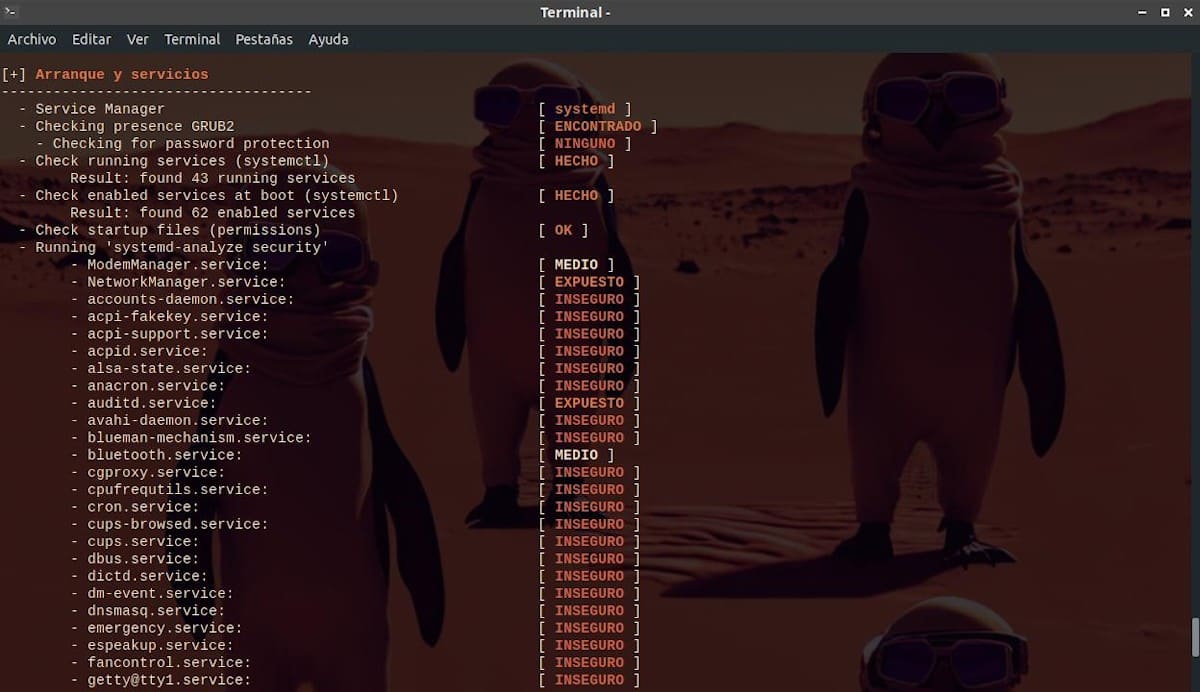

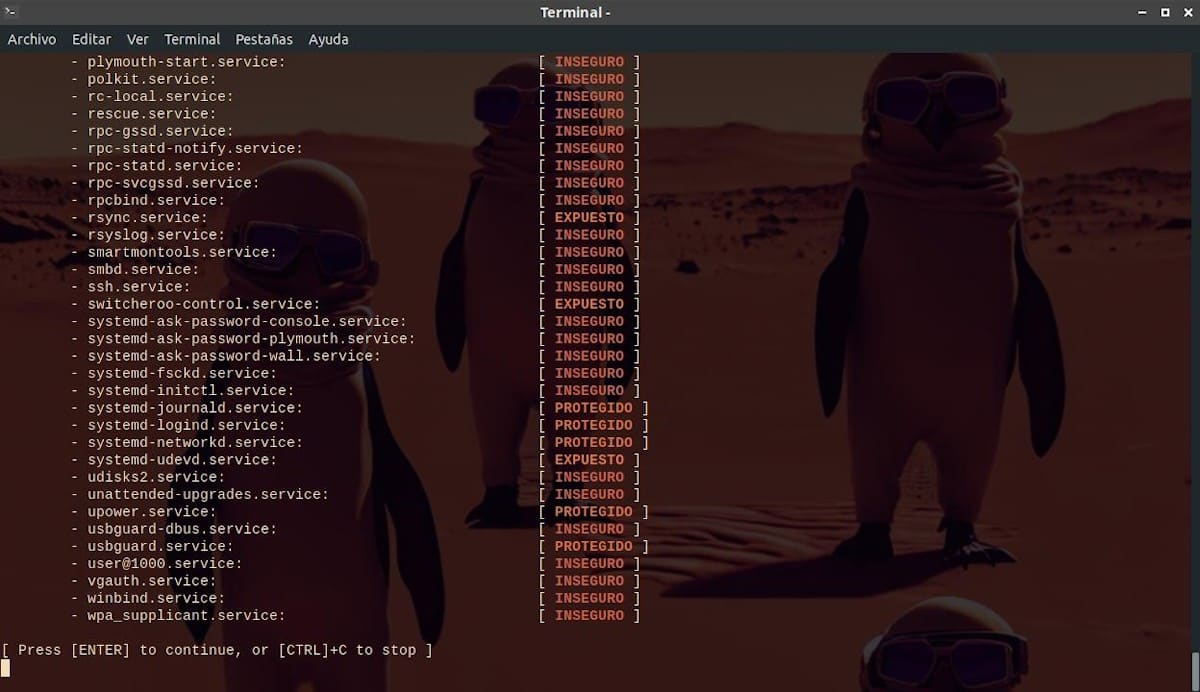

- Значення ініціалізації інструменту Lynis, операційна система, що використовується, інструменти та плагіни, встановлені чи ні, а також конфігурації завантаження та служби, виявлені на ньому.

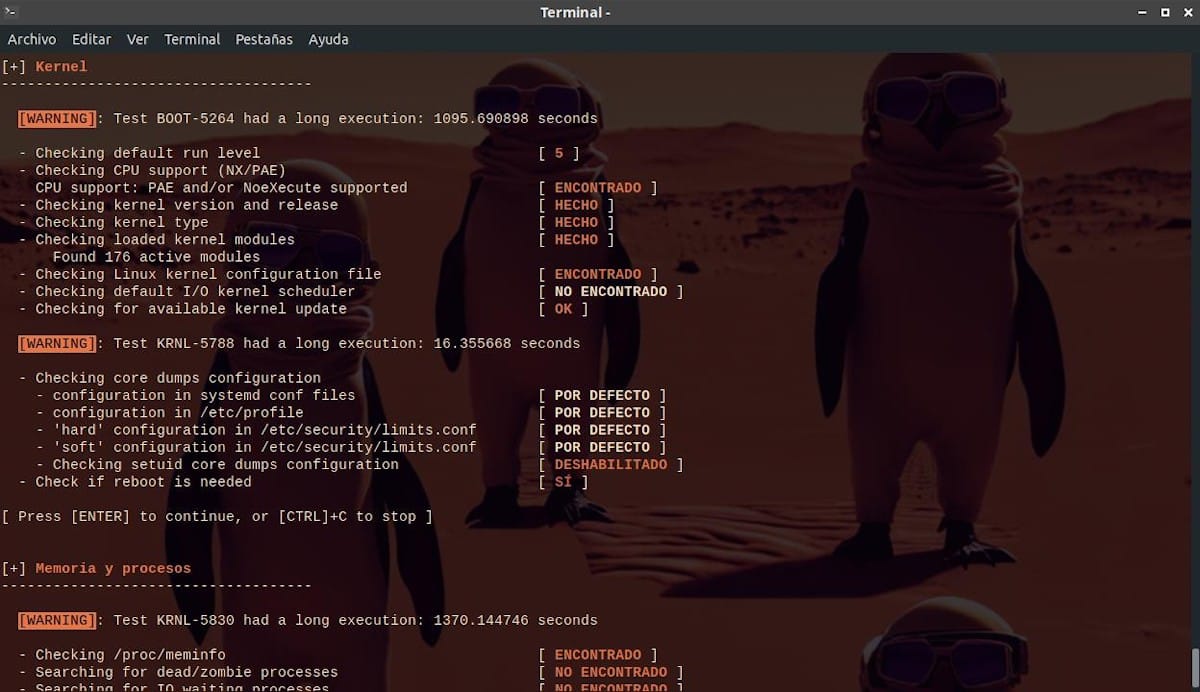

- Процеси ядра, пам'яті та ОС.

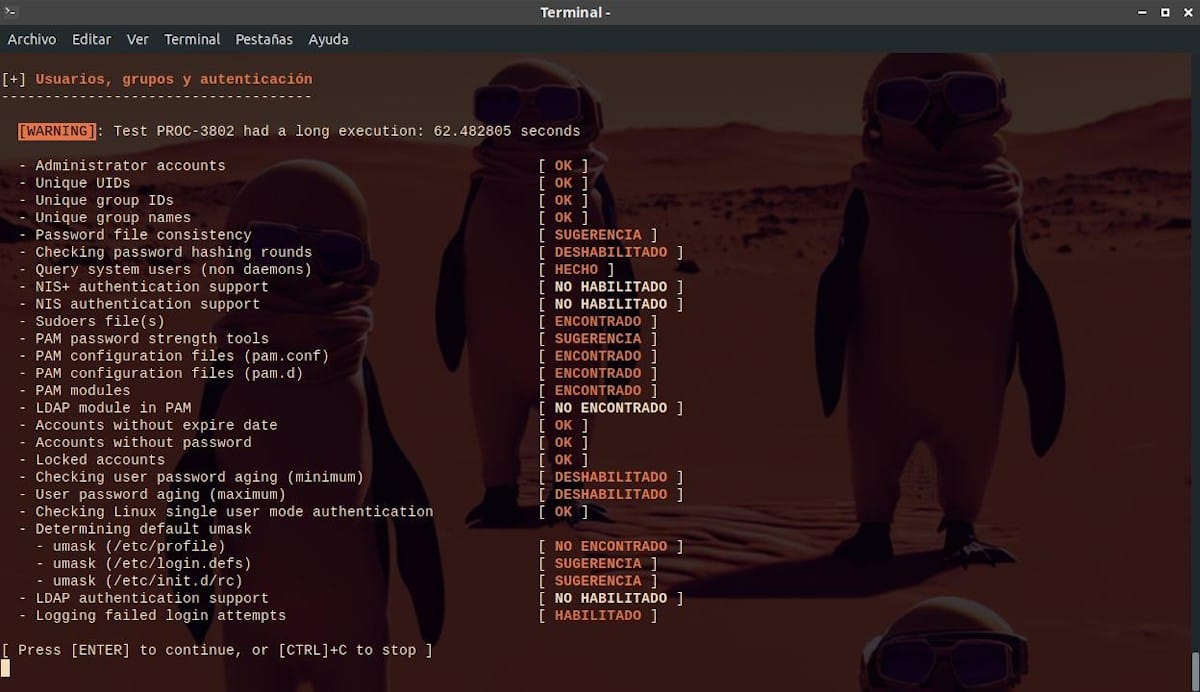

- Користувачі та групи, а також автентифікація ОС.

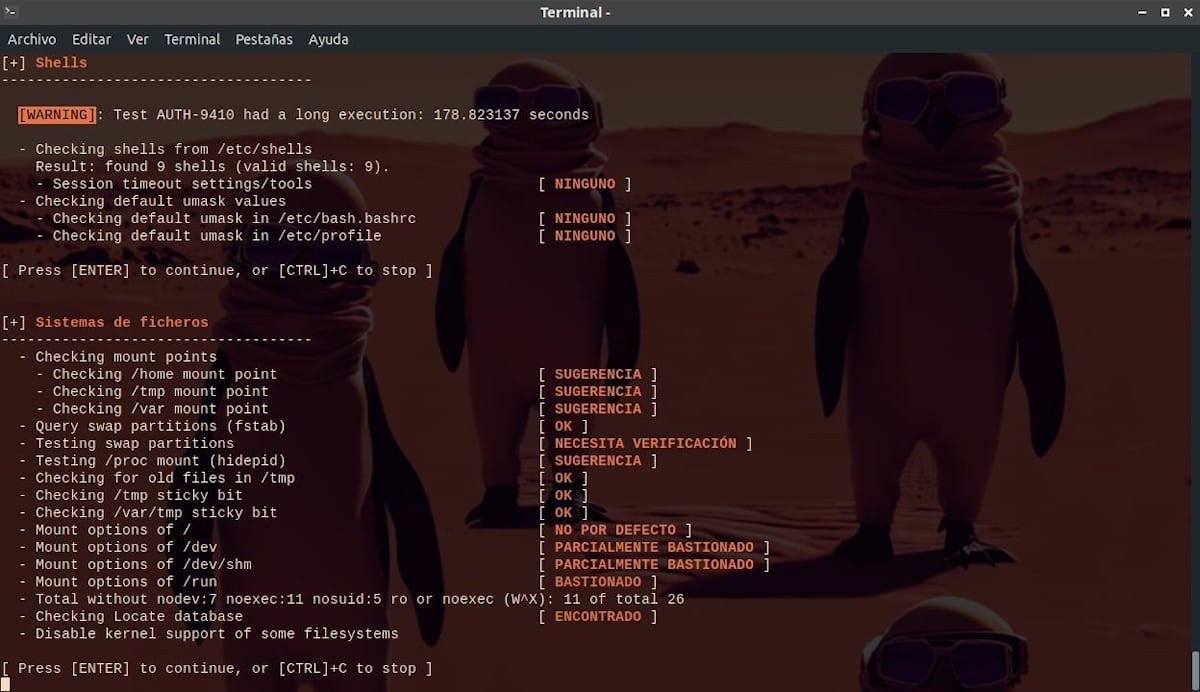

- Оболонка та файлові системи ОС.

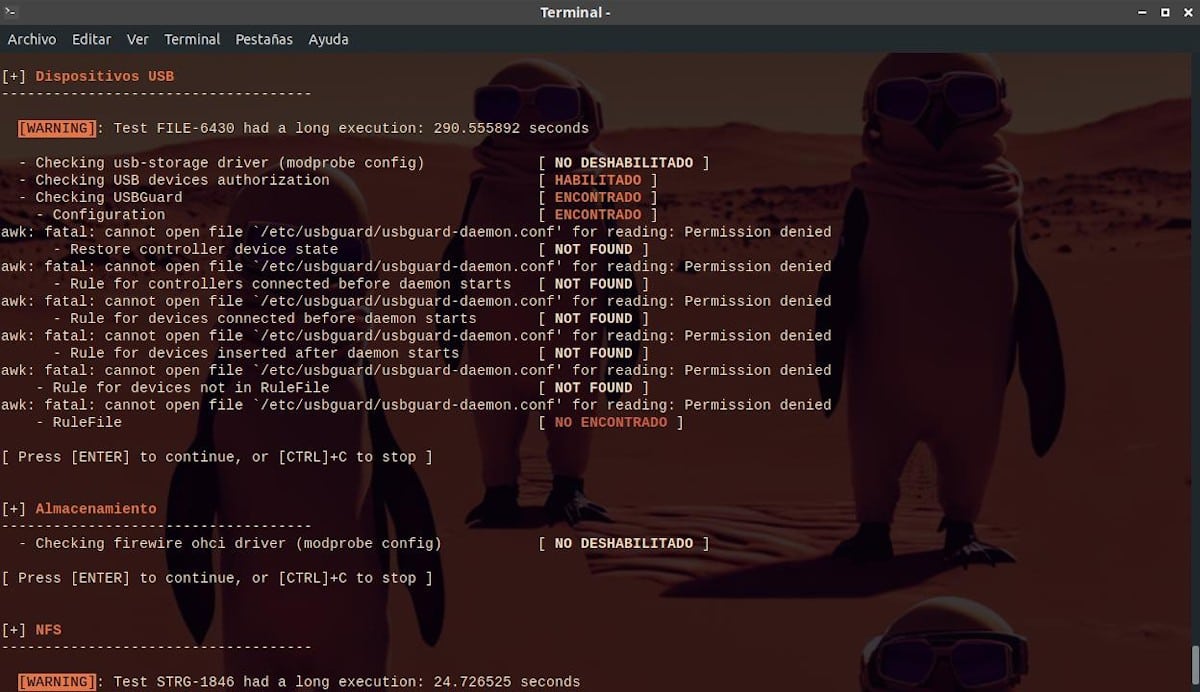

- аудиторська інформація про: USB-пристрої та накопичувачі, наявні в ОС.

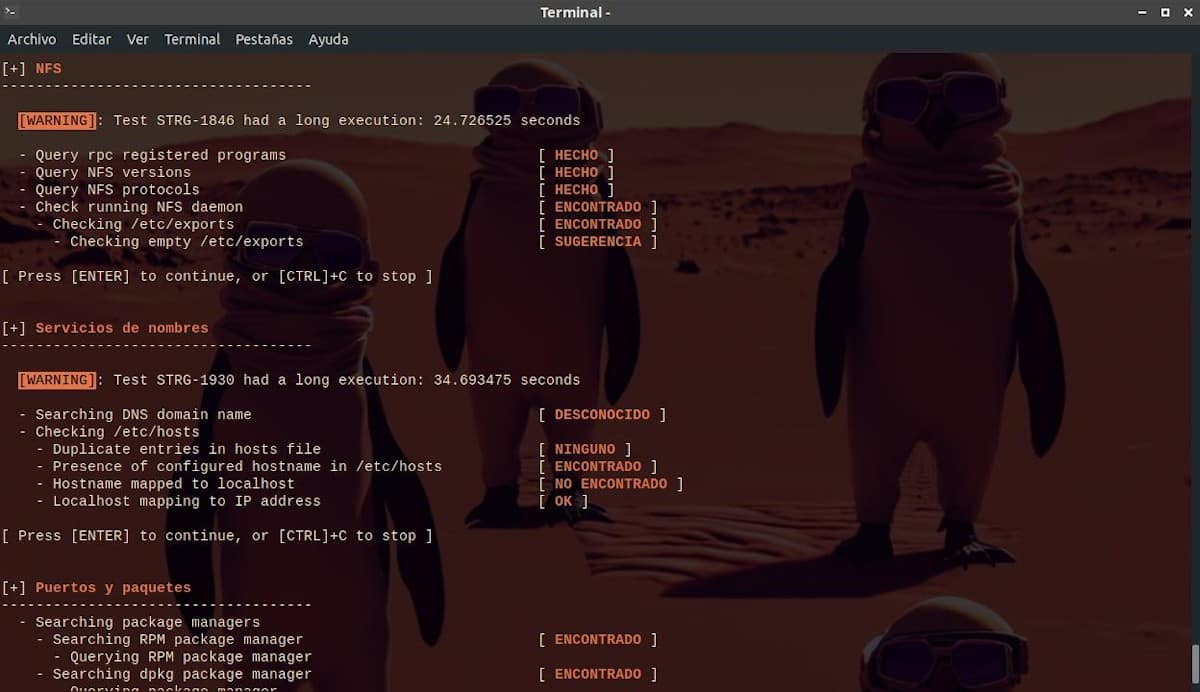

- NFS, DNS, порти та пакети ОС.

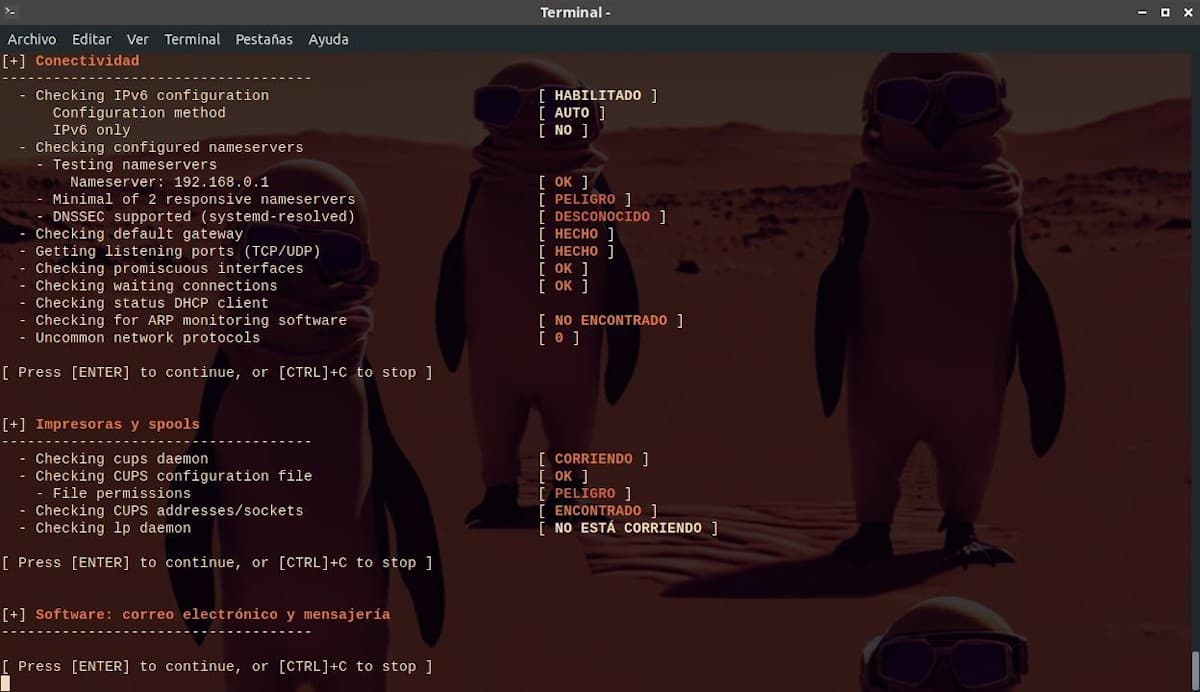

- Встановлено програмне забезпечення для підключення до мережі, принтерів і спулів, електронної пошти та обміну повідомленнями.

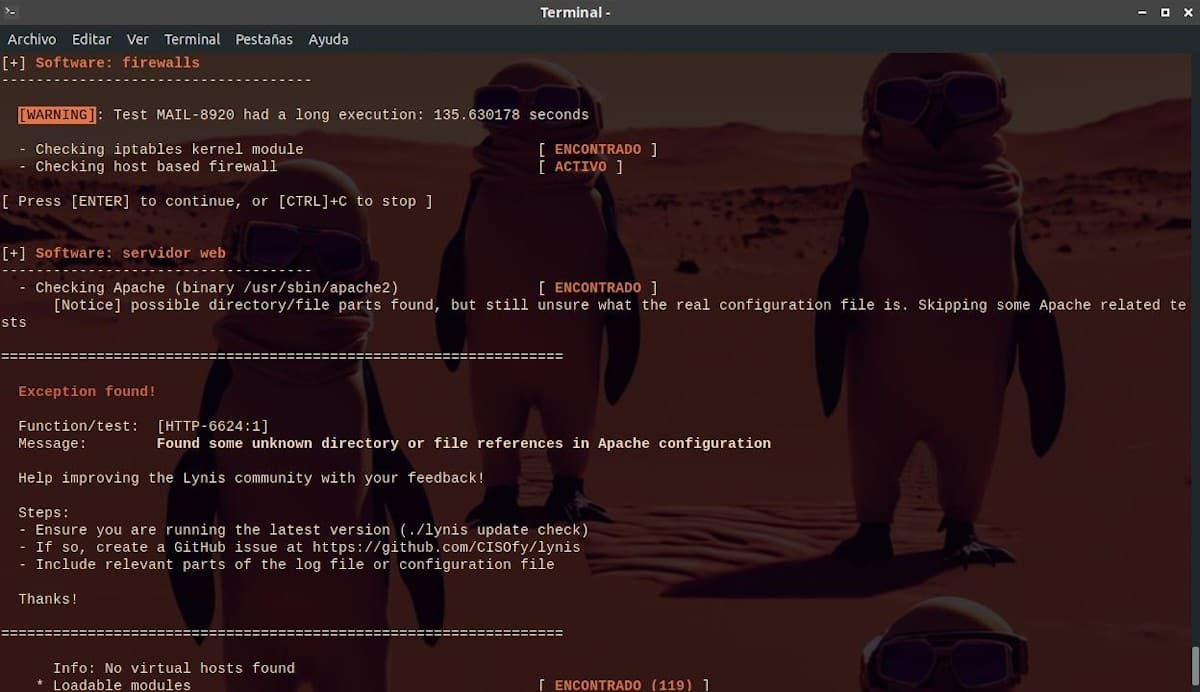

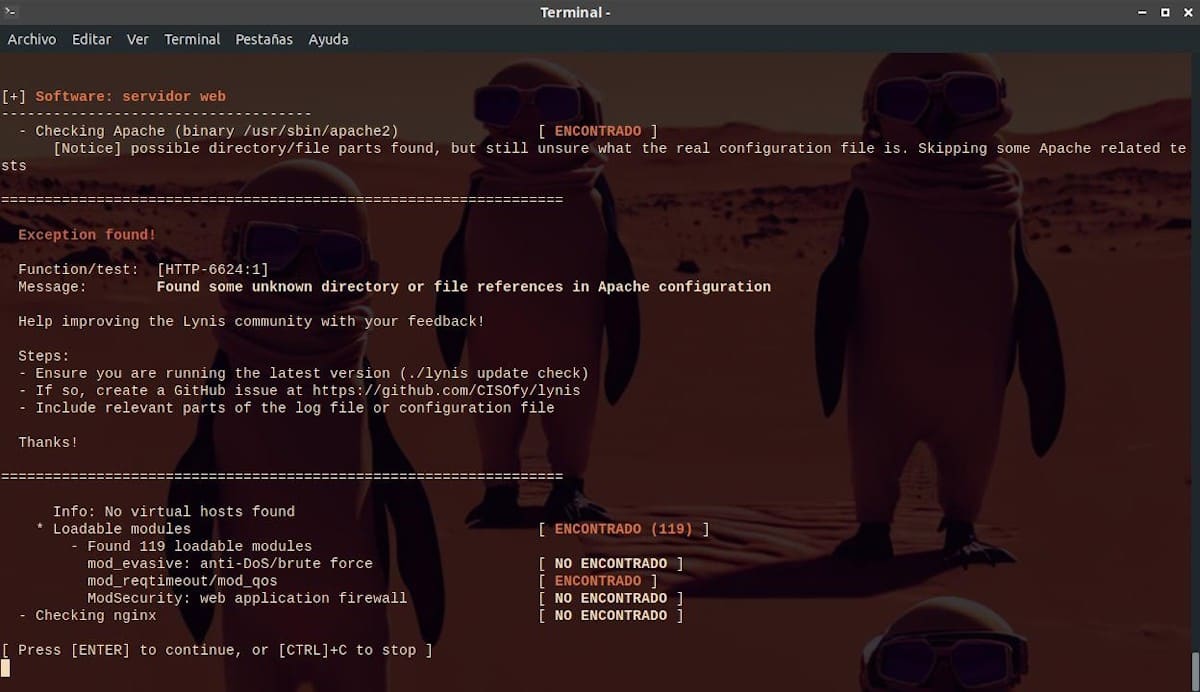

- Брандмауери та веб-сервери, встановлені в ОС.

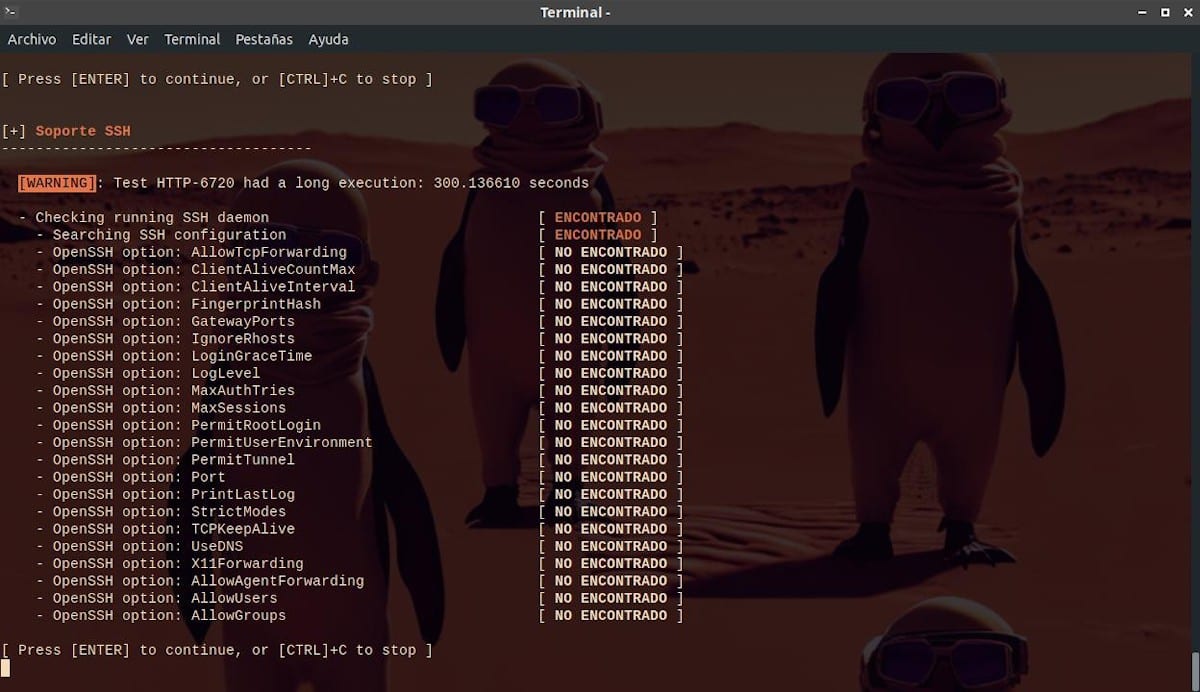

- Служба SSH, налаштована в ОС.

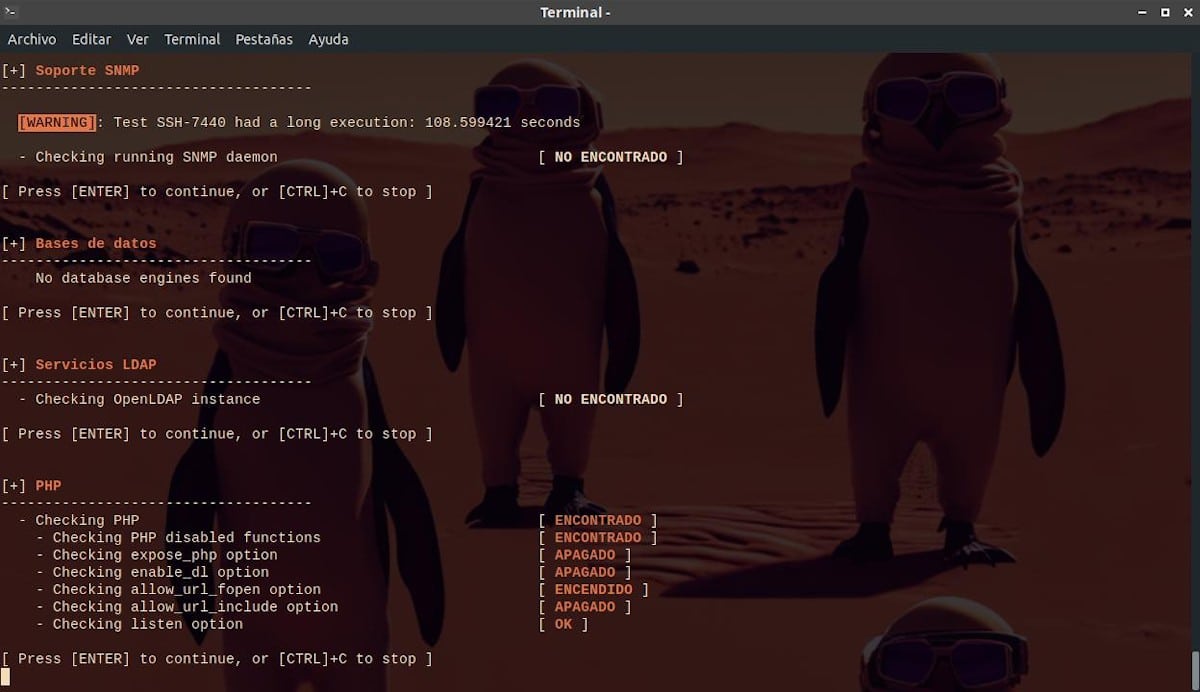

- Підтримка SNMP, бази даних, служба LDAP і система PHP, налаштована в ОС.

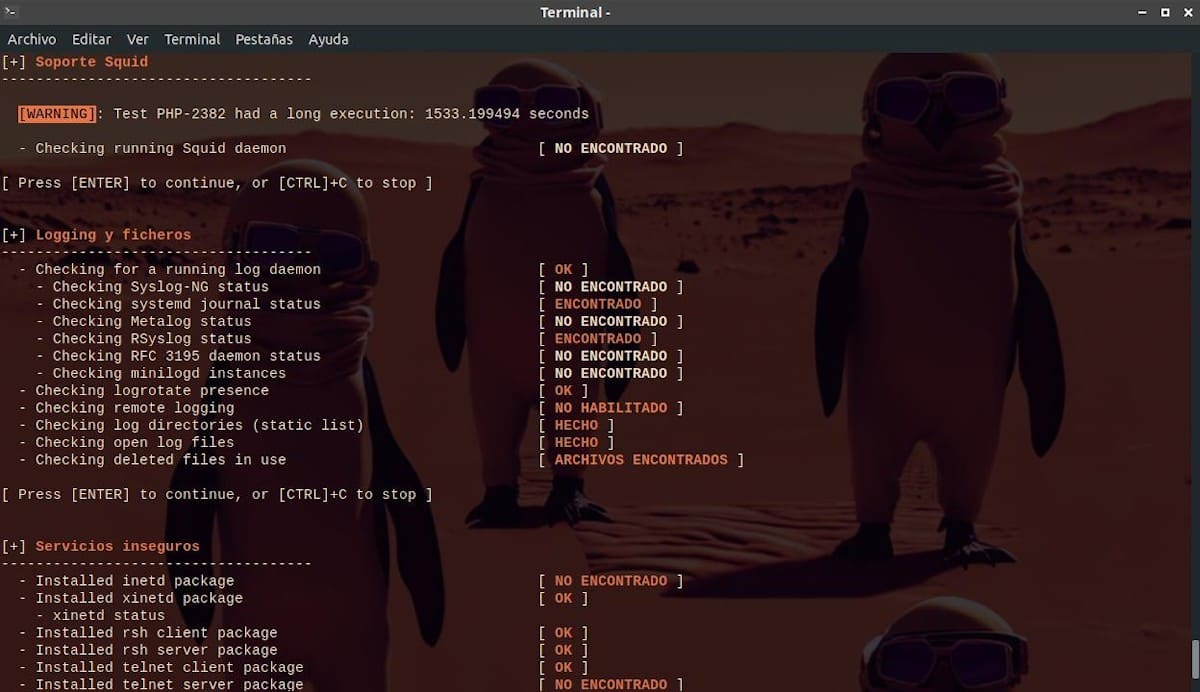

- Підтримка Squid, журналювання та його файли, незахищені служби та банери та механізми ідентифікації, налаштовані в ОС.

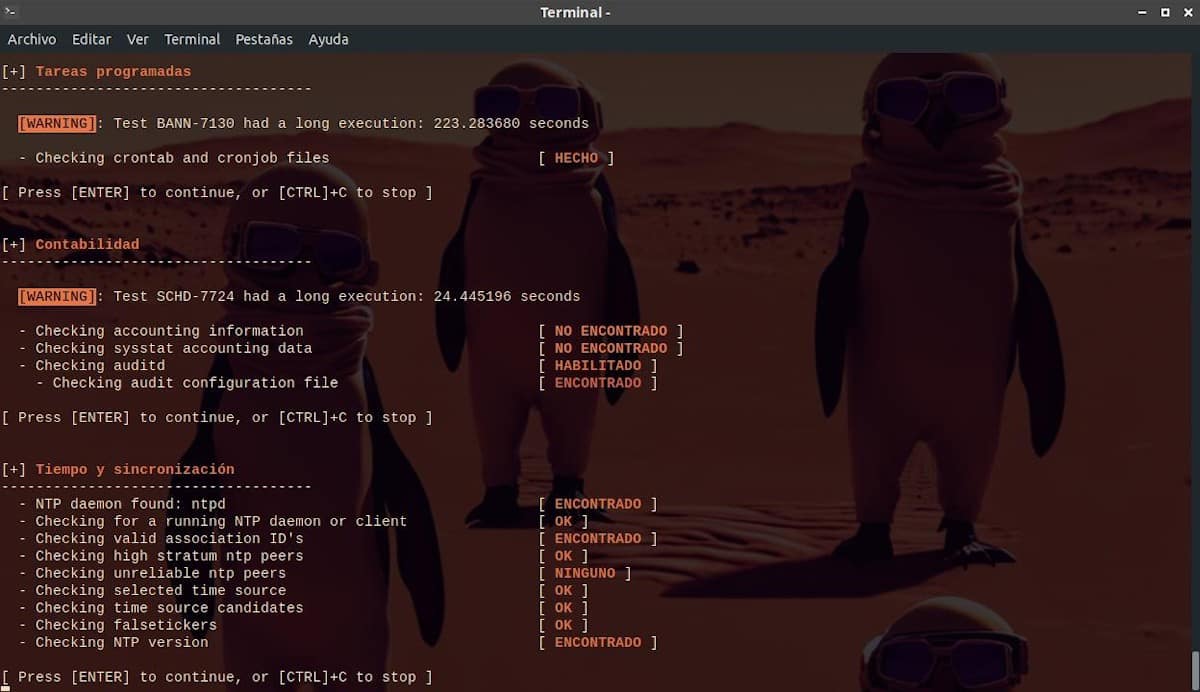

- Заплановані завдання, Облік, Час і синхронізація.

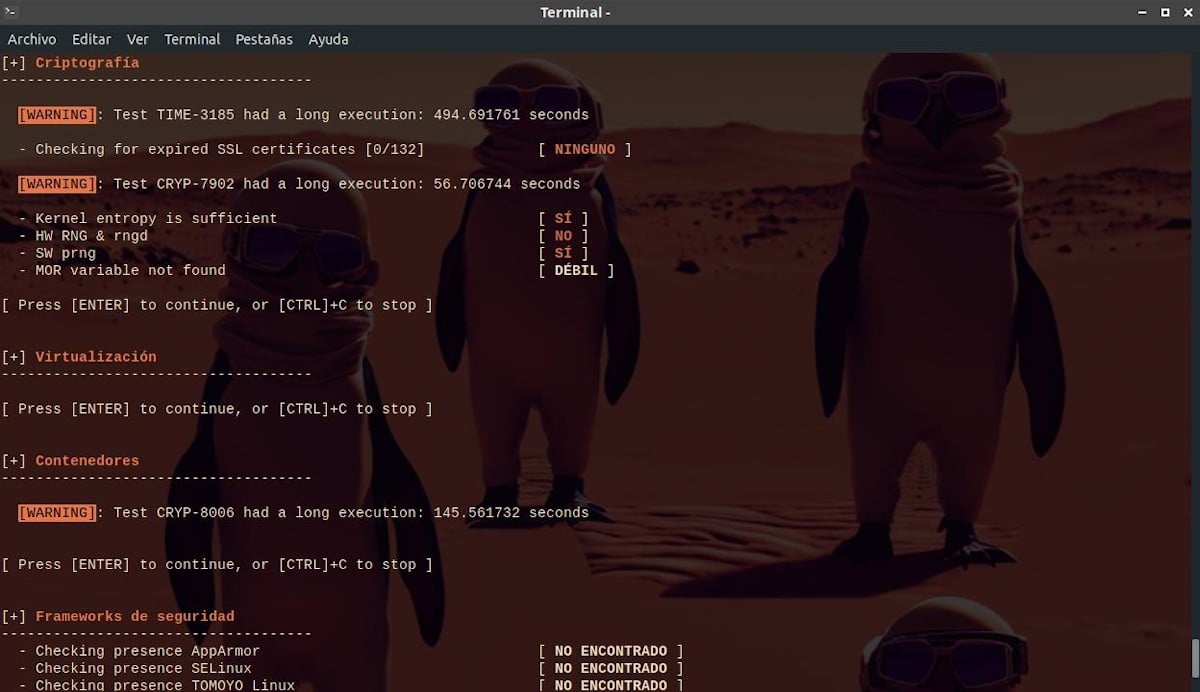

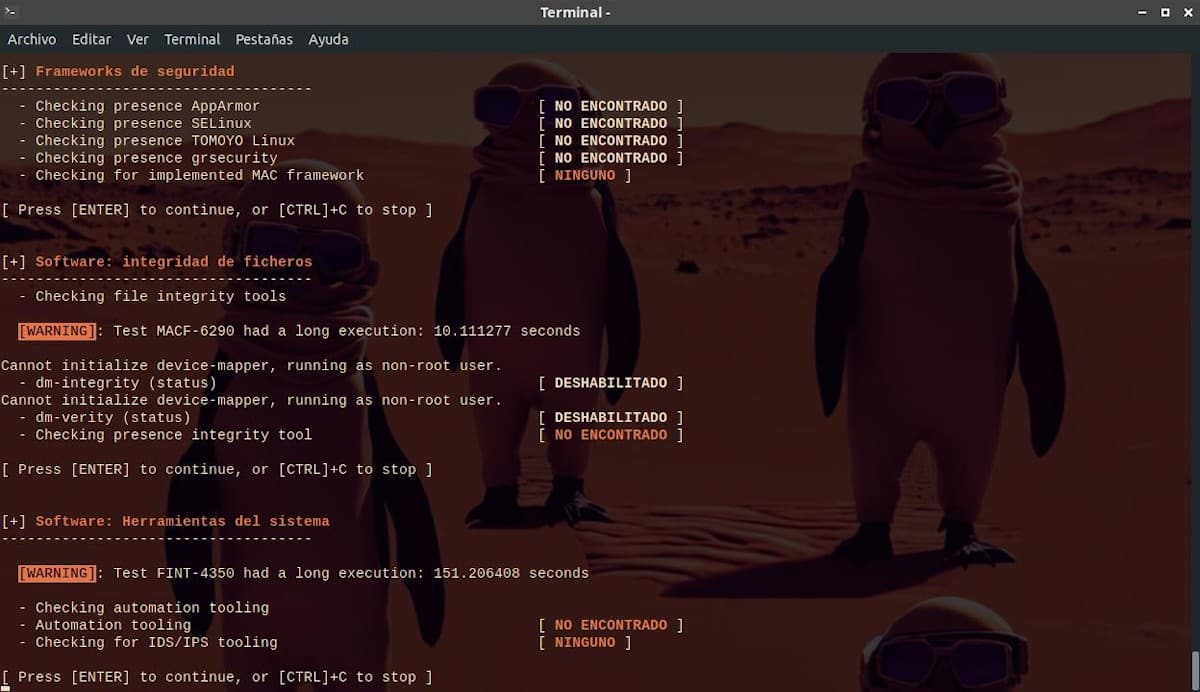

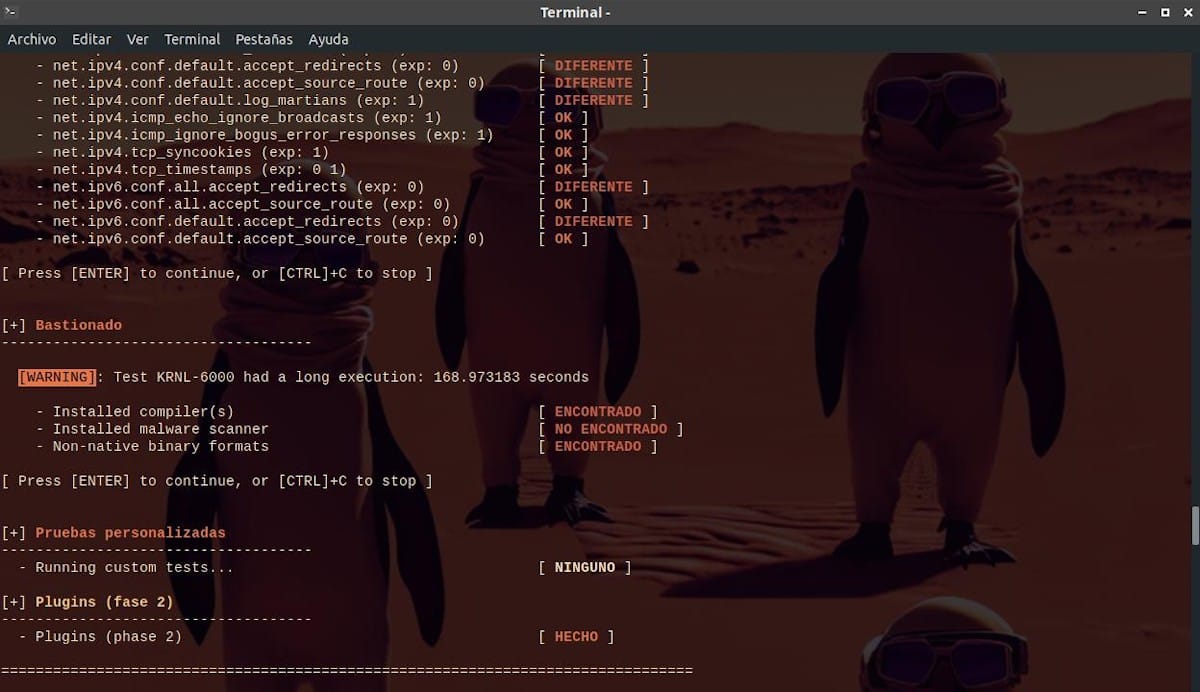

- Криптографія, віртуалізація, контейнерні системи, системи безпеки та програмне забезпечення, пов’язане з цілісністю файлів і системними інструментами

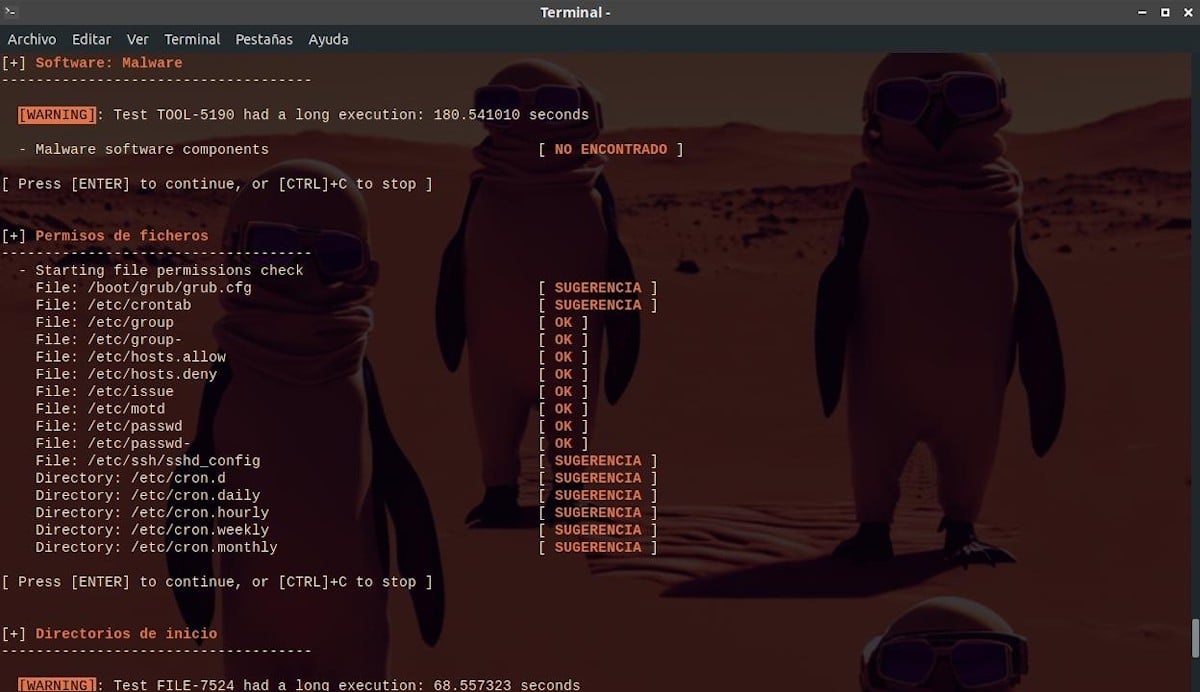

- Програмне забезпечення типу зловмисного програмного забезпечення, дозволи на файли, домашні каталоги, захист ядра та загальний захист, а також індивідуальне тестування.

В кінці

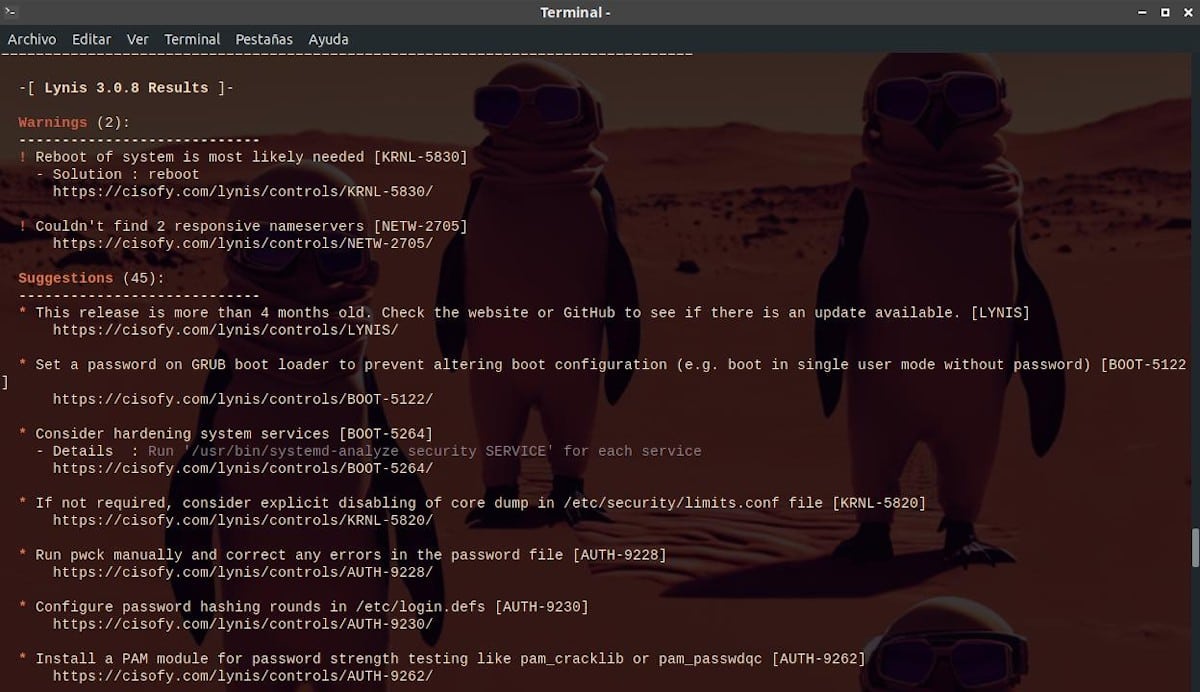

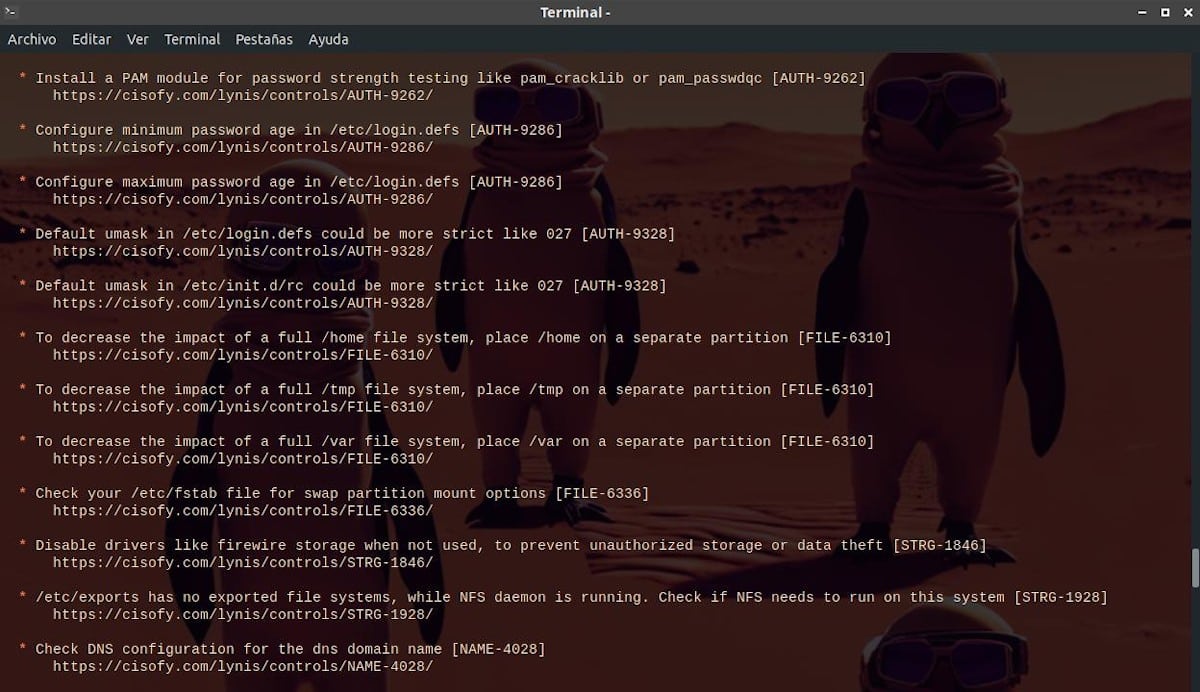

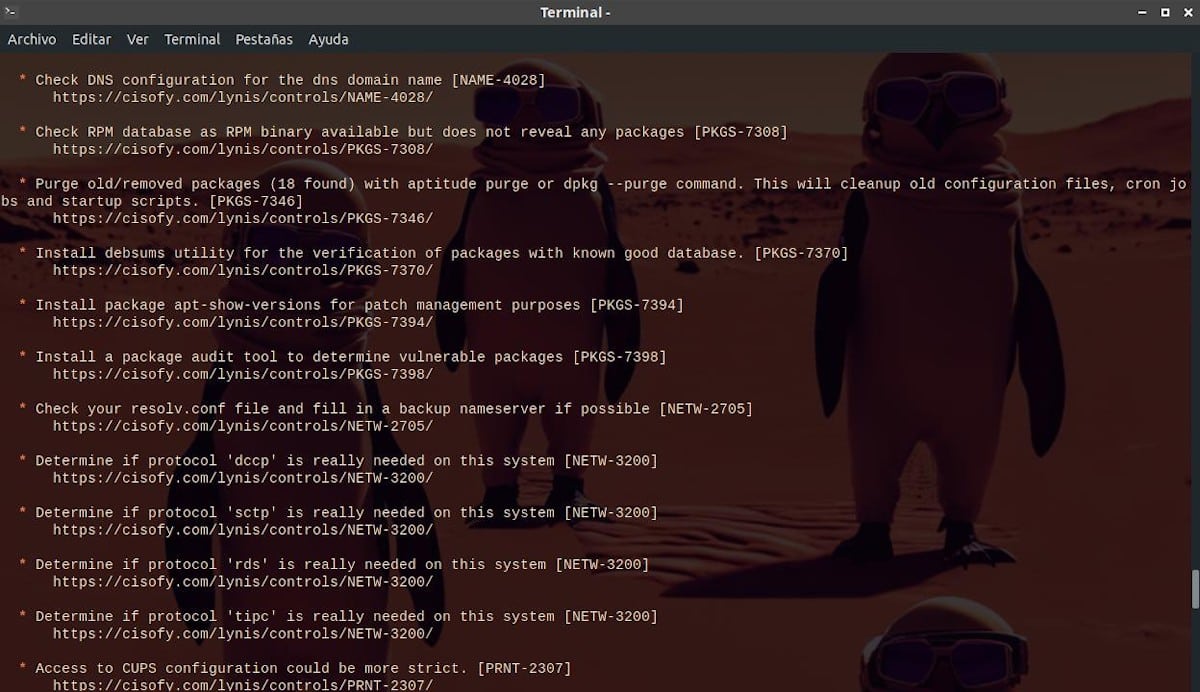

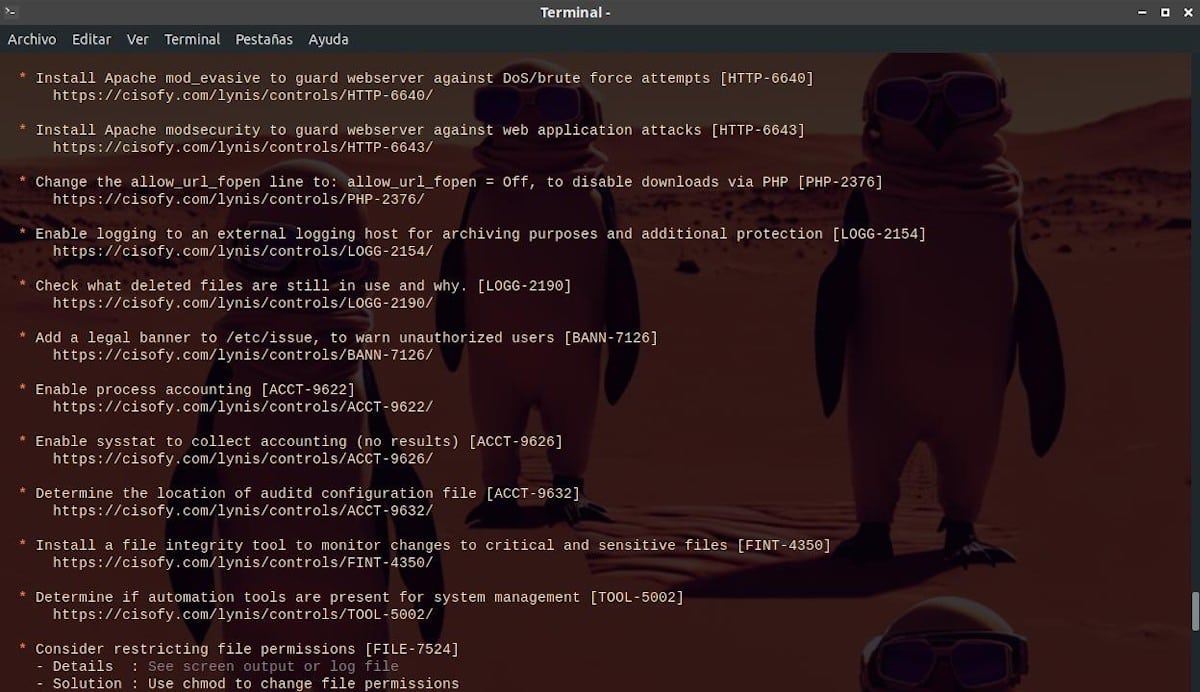

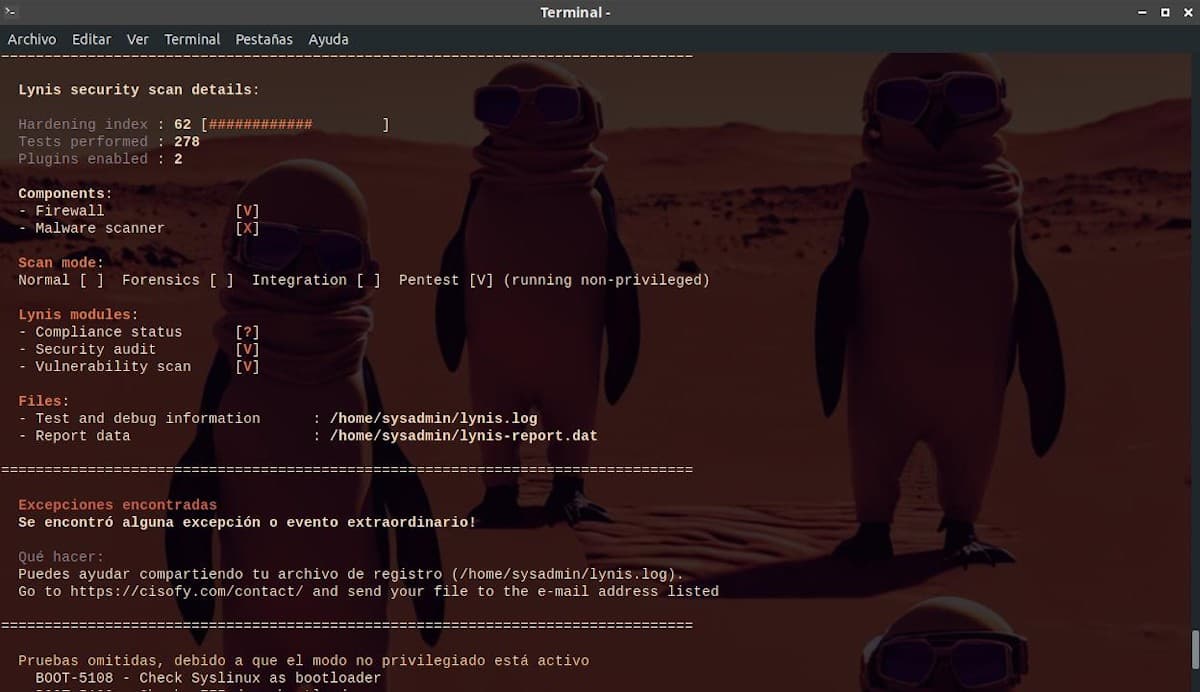

Коли Lynis закінчується, підсумовує знайдені результати, розділений на:

- Попередження та пропозиції (нагальні проблеми та важливі пропозиції)

Увага: щоб пізніше побачити попередження та пропозиції, ми можемо виконати наступні команди

sudo grep Warning /var/log/lynis.log

sudo grep Suggestion /var/log/lynis.log- Деталі перевірки безпеки

На цьому етапі ми зможемо потроху Перегляньте файли зі сформованим аудитом, у вказаному шляху, як показано на передостанньому зображенні вище, щоб розпочати вирішення кожної виявленої проблеми, недоліку та вразливості.

Файли (файли зі сформованим аудитом):

– Інформація про тестування та налагодження: /home/myuser/lynis.log

– Дані звіту: /home/myusername/lynis-report.dat

І, нарешті, Lynis пропонує можливість отримати більше інформації про кожну згенеровану пропозицію за допомогою команди показати деталі а потім номер TEST_ID, як показано нижче:

lynis show details KRNL-5830

lynis show details FILE-7524

І до Детальніше про Лініс доступні такі посилання:

Резюме

Підсумовуючи, ми сподіваємося, що ця публікація стосується вільного, відкритого та вільного, програмне забезпечення для аудиту безпеки в Linux, macOS і Unix званий "Лініс", дозволяють багато, сила аудит (перевірка та оцінка) їхні відповідні комп’ютерні та серверні операційні системи легше. Таким чином, вони можуть посилити (зміцнити) їх з точки зору програмного забезпечення, виявляючи та виправляючи будь-які аспекти чи конфігурації, дефіцитні, неадекватні чи неіснуючі. Таким чином, щоб мати можливість пом’якшити та уникнути можливих збоїв або атак через невідомі вразливості.

Нарешті, не забудьте внести свою думку щодо сьогоднішньої теми за допомогою коментарів. І якщо вам сподобався цей пост, не припиняйте ділитися нею з іншими. Крім того, пам'ятайте відвідайте нашу домашню сторінку en «DesdeLinux» щоб дізнатися більше новин, і приєднайтеся до нашого офіційного каналу Телеграма о DesdeLinux, Захід група щоб дізнатися більше про сьогоднішню тему.