Днями я працював над технічним обслуговуванням деяких віртуальних машин (VM, Віртуальна машина) і зі мною траплялося, що я не пам'ятав пароль de Корінь ні від будь-якого іншого користувача. О! Бідний я, який у мене безлад! !Що я зробив!? У який момент я змінив пароль, який не пам’ятаю? Потім пішли деякі думки, які я не можу відтворити, але ви можете собі уявити ...

Шукаючи в блозі, я знайшов допис старого друга елав пункт Змініть пароль користувача на Debian / LMDE. На жаль, це не спрацювало для мене, тому ось інший метод.

Ну, справа в тому, що він не пам’ятав пароль, а також той, який зберігав у KeePassX це не спрацювало для жодного користувача. Тож після того, як я відмовився від спроб тисячі і однієї клавіші, яка мені спала на думку, я просто вирішив перезапустити пароль de Корінь від GRUB для моєї дорогої Debian.

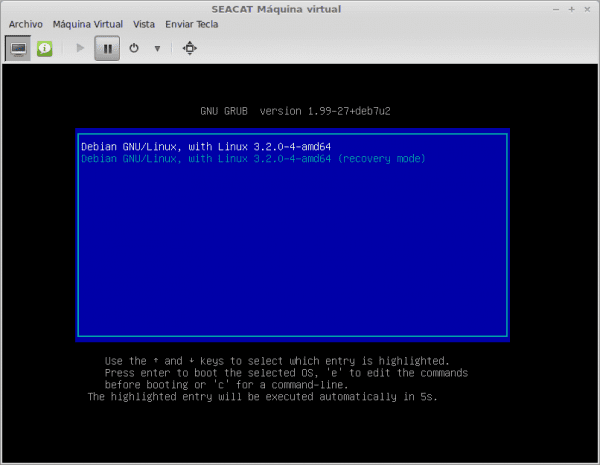

Редагування параметрів GRUB

Процес відносно простий, і все, що нам потрібно - це мати GRUB встановлено (не кажучи вже про те, що ми повинні мати доступ, щоб побачити завантаження машини, так?). У моєму випадку я підключився до вірт-менеджер (У мене є віртуальні машини з KVM) і перезавантажив машину, але це також працює для справжньої машини.

Коли GRUB Для початку ми повинні редагувати параметри завантаження, натискаючи клавішу e.

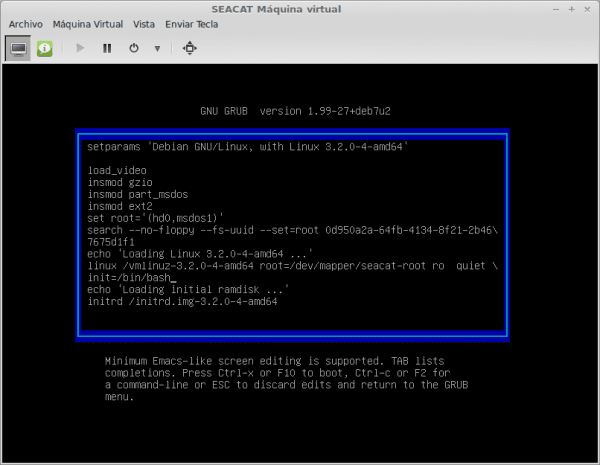

Тепер ми повинні відредагувати параметри, з яких запускається система. Переходимо до рядка, який завантажує ядро операційної системи. Це рядок, який починається з Linux:

echo 'Завантаження Linux 3.2.0-4-amd64 ...' linux /vmlinuz-3.2.0-4-amd64 root = / dev / mapper / seacat-root ro quiet

І додаємо:

init=/bin/bash

Після слова тихий. Рядок повинен бути:

linux /vmlinuz-3.2.0-4-amd64 root=/dev/mapper/seacat-root ro quiet init=/bin/bash

Після того, як це буде відредаговано, нам просто потрібно запустити машину. Як сказано на зображенні, с Ctrl+x o F10 ми запускаємо систему з цих опцій.

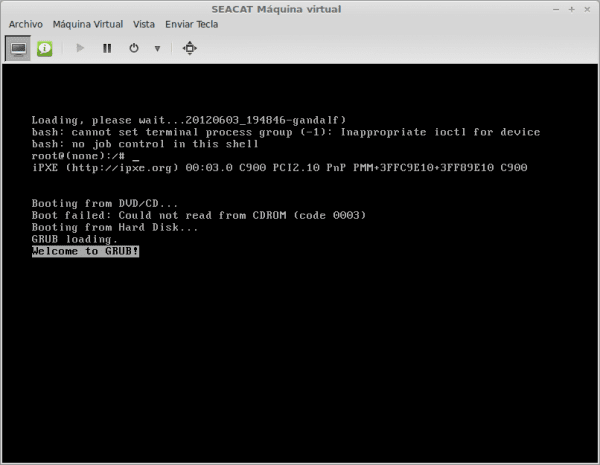

Це поверне оболонку, і ми зможемо редагувати файл / etc / shadow.

Видалення root-пароля

У четвертому рядку зображення підказка відображається таким чином:

root@(none):/#

Перше, що нам потрібно зробити, це повернутися назад файлова система так що він має дозволи на запис. Для цього ми виконуємо:

root@(none):/# mount -o remount rw /

Тепер ми можемо приступити до редагування за допомогою нано файл / etc / shadow.

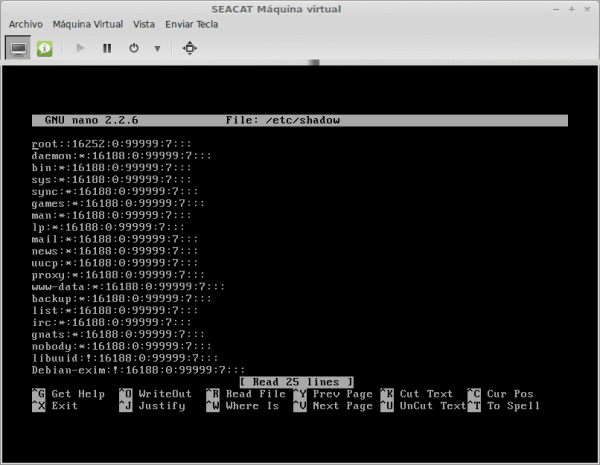

Файл / etc / shadow у першому рядку ви маєте інформацію про корінь. Для кожного рядка у нас є набір полів, які розділені двома точками (:).

Перше поле відповідає імені користувача, друге поле - це хеш, що відповідає пароль. Що нам потрібно зробити, це видалити всі символи так, щоб це було без пароль de корінь. Як видно на зображенні:

Ми зберігаємо файл за допомогою Ctrl+o і ми залишили нано з Ctrl+x. Тепер нам залишається лише перезапустити машину. Коли система просить нас увійти, ми можемо ввести як корінь без необхідності вводити жоден пароль.

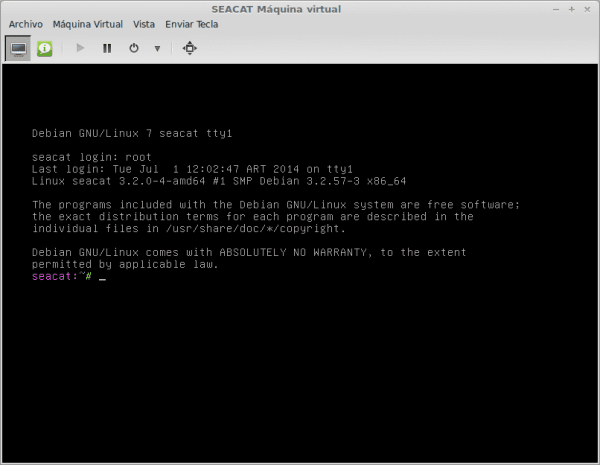

Після запуску системи ми вводимо як корінь і тепер ми можемо бігти passwd і ми встановили новий пароль de корінь:

# passwd

Я сподіваюся, що це послужило!

Це один з тих предметів, який потрібно мати під рукою, коли трапляється катастрофа. Це рано чи пізно трапляється!

Я вирішив це дуже подібним чином, але без дотику до тіней. У своєму блозі я розповідаю вам, як я це зробив.

http://unbrutocondebian.blogspot.com.es/2014/03/restablecer-la-contrasena-de-root.html

Привіт ЛІТОС, Я МЕГАФАН З ВАШОГО БЛОГУ !!!!

Дуже хороший Tuto. Мені сподобалось, як ви спробували скинути пароль root.

ЦЕ ЖАХЛИВО ПОРУШЕННЯ БЕЗПЕКИ !!! .... Якщо це спрацює.

Як цього уникнути? У вас є ідеї?

Це не збій у безпеці, це спосіб відновити систему після серйозних проблем, таких як забуття пароля адміністратора.

Ось чому CPD мають обмежений доступ, щоб запобігти вам базікання з грубою. Але якщо ви передбачаєте, що цього недостатньо або доступ не можна обмежити, тоді ви повинні захистити грубу

https://blog.desdelinux.net/como-proteger-grub-con-una-contrasena-linux/

Розслабтесь, у житті нічого не визначено! Ви просто повинні бути в курсі всього, оновлювати, контролювати! 🙂

Я згоден з партнером, це дозволяє будь-кому отримати доступ до нашого ПК, серйозно, правда?

Недолік безпеки? Це наче ви сказали, що варіант скинути пароль ваша електронна пошта була небезпечною.

дотримуючись класичного розділення та шифруючи деякі розділи / папки з особистими даними, відокремлюючи / root / home / usr / var / boot та стільки точок монтування, що вони зараз знаходяться на одному розділі.

Привіт колеги, дуже хороший блог і дуже хороший путівник, я хотів би пояснити, що цей крок root @ (none): / # mount -o remount rw / не потрібен в системах на базі debian та багатьох системах на базі Red Hat, і лише декілька дистрибутивів на базі Gentoo вимагають цього кроку, просто запустіть passwd після виконання описаних кроків для входу в систему без пароля root

Дуже хороший підручник, як кажуть вище, у випадку катастрофи він допомагає, але цього майже завжди можна уникнути за допомогою хорошого контролю змін.

Дякую, що поділились.

Привіт.

у вибране або закладки = D

Отже, якщо хтось хоче отримати доступ до мого ПК, він просто повинен його перезапустити, отримати доступ до grub, скрипки та вуаля.

Так, якщо ви не захистите паролем Grub, що можна зробити безпечно.

Не лякайтеся, якщо поганий хлопець має фізичний доступ до комп’ютера і щось знає, неминуче він досягне своїх цілей.

Цей метод grub полегшує роботу з тим, що ви завжди можете chroot із live-cd / dvd.

Але якщо користувач, який володіє ПК, змінить пароль користувача root, він зрозуміє, чому він більше не зможе ввести.

Щось зіпсувалося, хтось мав би chroot з живого cd / dvd і створив копію файлу / etc / shadow на pendrive, щоб розважитися з john-the-rupper на власному комп'ютері, це було б у грі Ви б не знали, чи зламані Ваші кореневі та користувацькі паролі.

Compa дуже дякую, це мені дуже допомогло

Привіт, з того, що я бачу, ви вважаєте, що кожен, хто читає ваш підручник, повинен бути принаймні досвідченим у роботі з Linux, але що, якщо він цього не робить !!!!! Тому мені цікаво, що це за нано, і як його відкрити, за допомогою якої команди і де я розміщу цю команду? Файл / etc / shadow, де знаходиться цей файл та як я можу дістатися до цієї папки, щоб мати змогу робити те, що сказано в цьому посібнику. "EYE" Я не критикую підручник, навпаки, він дуже хороший, відмінний, але вам слід подумати і про тих, хто не знає (я включаю себе) багато про обробку команд у Linux. Пояснюю, я припускав, що написання nano відкриє редактор, і це сталося, але тоді я не знав, як дістатися до / etc / shadow, перебуваючи в nano. І вибачте інших користувачів, але не всі ми є експертами, багато хто з нас просто захоплені учнями ... детальніше ... Дякую ...

чудово сьогодні зі мною сталося щось подібне, і я знав, що це робиться за допомогою груби, і повірте мені, кілька разів я це робив, але набагато складніше

У цьому посібнику він пояснює це дуже просто, я застосую це, якщо можливо, цього тижня

дякую за ваш внесок тисячу привітань

BUE - NÍ - ТАК - MO.

Це врятувало мене від переформатування Debian.

Це також стосується Debian 8, саме на цьому я його перевірив.

Muchísimas gracias.

Це не спрацювало для мене, у мене все ще та сама проблема, я не знаю, чи потрібно мені бачити той факт, що я встановлюю debian у графічному режимі у віртуальному ящику, я хочу, щоб ви мені допомогли: /,

Чудово! Я відформатував нотатку з debian 8, і вона мене вразила, коли я забув пропуск. Я погоджуюсь, що це не "провал", у будь-якому випадку я думаю, що запропоновані ними системи безпеки дуже сильні. Щодо користувача, який сумнівається, ну, замість того, щоб сказати "ви вважаєте, що ми всі експерти", я міг би просто висловити сумніви, без упереджень ;-D.

Щиро дякую за обмін!

ps: Мені довелося зробити крок монтування, я відредагував пропуск від свого цуценя linux, хе-хе, але все одно мені довелося ввести параметри grub, щоб застосувати passwd (ніяк!)

Привіт, по-перше, велике спасибі за внесок, це саме те, що мені потрібно було, щоб не переінсталювати Debian 8, але у мене є більш серйозна проблема, і що коли я виконую весь процес і запускаю в режимі bash, ОС не працює клавіатура ... ні вона не виявляє, ні індикатори клавіатури не працюють, ні щось взагалі, тому я не можу нічого змінити з режиму bash root.

PS: на що варто, у мене була подібна проблема, коли я встановив debian, встановив завантажувач grub в інший незалежний розділ і debian в інший розділ, я це вже відчував з іншими системами, і це завжди спрацьовувало у мене, в даному випадку з debian ні, і esque при запуску debian щойно встановленому графічним інтерфейсом не працював клавіатура або миша, саме тоді, коли вам потрібно ввести пароль для початку сеансу.

ДЯКУЮ ЗАПЕРЕДДИ ЗА ДОПОМОГУ ІНШИМ, ВІТАЮ.

Щиро дякую за внесок. Швидке та ефективне рішення 😉

Дякую! Ти врятував мене! ; D

привіт всім, мені потрібна допомога. Я зробив весь процес там, де мені довелося написати r mount -o remount rw /, але одна з речей пішла не так, і тоді я спробував, але це заходить лише настільки, наскільки я пишу init = / bin / bash Я даю йому ctrl + x, і звідти виходять деякі літери, вони швидко проходять, але це не досягає екрана r mount -o remount rw / що мені робити?

Щиро дякую за цей підручник, він був мені дуже корисний, у debian 9 він не дозволив мені увійти як користувач root, і цим було вирішено, ще раз спасибі.

Ідеальний Tuto дуже добре ви капо!

Здравствуйте.

Я спробував застосувати цей метод, але він у мене не спрацював.

Проблема полягає в тому, що, хоча ми можемо редагувати "тіньовий" файл, ми не можемо його зберегти. Відредагувавши його, не маючи привілеїв, відкриється в режимі лише для читання.

Привіт.

[quote] Перше, що нам потрібно зробити, це перемонтувати файлову систему, щоб вона мала дозволи на запис. Для цього ми виконуємо:

root @ (none): / # mount -o remount rw / [quote]

Я думаю, саме тому вам доведеться повернутися назад.

Думаю, я пам’ятаю, що для W також був спосіб отримати доступ до користувачів та змінити або видалити пароль через livecd.

Я передаю, щоб залишити подяку, якщо це доречно. Ти витягнув мене з великої дужки. Я перевірив інші блоги, і це рішення було найбільш повним та найкращим поясненням.