Коли воно є системний адміністратор, як правило, в межах lнайповсякденніші завдання, які вони зазвичай виконують (на додаток до створення та відновлення паролів електронної пошти), здійснюється технічне обслуговування та нагляд за обладнанням.

Де, як правило, щоб уникнути такої кількості проблем, функціональні можливості обладнання з точки зору встановлення додатків, як правило, обмежені, на додаток до обмежень у діловій мережі. У цих загальних завданнях багато людей, як правило, недооцінюють персонал хто використовує обладнання, виконуючи лише прості обмеження.

Мало адміністраторів систем які відповідають за комп’ютери Linux для самостійної компіляції ядра мати можливість виконувати обмеження, коли USB-порти, як правило, обходять.

Тут з’являється чудовий інструмент. що я знайшов у серфінгу в мережі. Його ім'я Усбріп, який за висловом його творця

"Це криміналістичний інструмент з відкритим кодом з інтерфейсом CLI, який дозволяє відстежувати артефакти пристроїв USB (тобто історію подій USB) на машинах Linux"

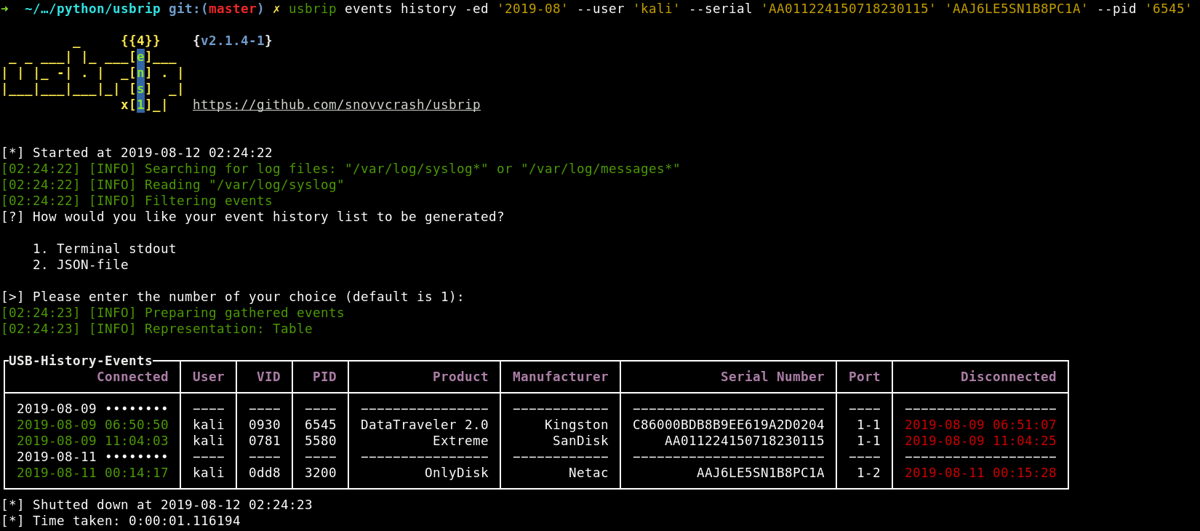

USBRip дозволяє бачити чіткіше швидко аналізуючи журнали Linux. Це невелике програмне забезпечення, написане на чистому Python 3 (з використанням деяких зовнішніх модулів), яке аналізує файли журналів Linux ( / var / log / syslog * та / var / log / messages * залежно від розподілу) для побудови таблиць історії подій USB.

В межах інформації, яку ви надаєте, відображається таке: Дата та час входу, користувач, ідентифікатор постачальника, ідентифікатор товару, виробник, серійний номер, порт та дата та час виходу.

Крім того, ви також можете:

- Експортувати зібрану інформацію як дамп JSON (і, звичайно, відкривати такі дампи);

- створити список авторизованих (надійних) USB-пристроїв як JSON (назвіть його auth.json).

- Шукати події "порушення" на основі auth.json: показати (або створити інший за допомогою JSON) USB-пристрої, які відображаються в історії та не відображаються в auth.json.

- При встановленні з -s * він створює зашифровані сховища (файли 7zip) для автоматичного резервного копіювання та накопичення USB-подій за допомогою crontab. На додаток до можливості пошуку додаткової інформації про певний USB-пристрій на основі його VID та / або PID.

Як встановити Usbrip на Linux?

Для тих, хто зацікавлений у можливості встановити цей інструмент, повинен бути встановлений Python 3 у вашій системі, а також pip (система управління пакетами Python)

Щоб встановити Usbrip просто відкрийте термінал і введіть у нього таку команду:

pip3 install usbrip

pip install terminaltables termcolor

pip install tqdm

Тепер так само вони можуть завантажити код проекту та використовувати інструмент звідти. Для цього їм потрібно лише набрати з терміналу:

git clone https://github.com/snovvcrash/usbrip.git usbrip

А потім введіть каталог із:

cd usbrip

І ми вирішуємо залежності за допомогою:

python3 -m venv venv && source venv/bin/activate

Використання Usbrip

Використання цього інструменту є відносно простим. Так що щоб побачити історію подій, ми просто виконуємо таку команду:

usbrip events history

O

python3 usbrip.py events history

Де будуть показані події. Таким же чином вони можуть бути відфільтровані за днями або за спеціальними цілями.

Наприклад

usbrip events history -e -d "Oct 10" "Oct 11" "Oct 12" "Oct 13" “Oct 14" "Oct 15"

O

python3 usbrip.py events history -e -d "Oct 10" "Oct 11" "Oct 12" "Oct 13" “Oct 14" "Oct 15"

За допомогою цієї дії відображатиметься інформація про всі зовнішні USB-пристрої, підключені до обладнання протягом періоду з 10 по 15 жовтня.

Для роботи з фільтрами. Доступні 4 типи фільтрації: лише зовнішні USB-події (пристрої, які можна легко видалити -e); за датою (-d); за полями (–користувач, –vid, –pid, –продукт, –виробництво, –серіал, –порт) та за кількістю вхідних даних, отриманих як вихідні дані (-n).

Щоб створити файл JSON із подіями:

usbrip events gen_auth /ruta/para/el/archivo.json -a vid pid -n 10 -d '2019-10-30'

O

python3 usbrip.py events gen_auth /ruta/para/el/archivo.json -a vid pid -n 10 -d '2019-10-30'

Яка буде містити інформацію про перші 10 пристроїв, підключених 30 жовтня 2019 року.

Якщо ви хочете дізнатись більше про використання цього інструменту, ви можете перевірте наступне посилання.