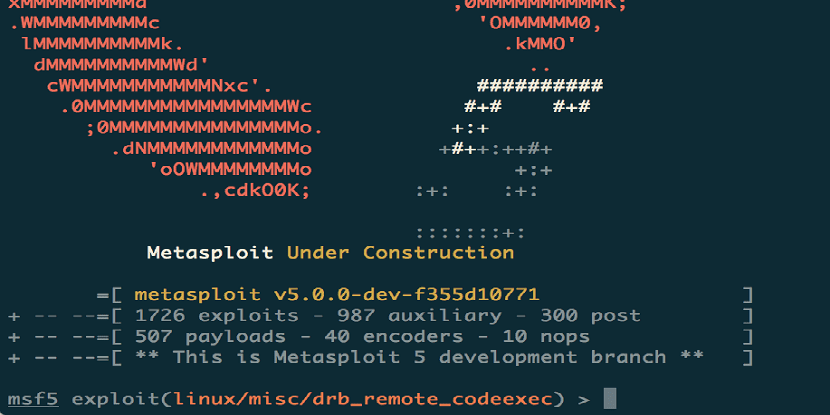

Осем години по-късно на формирането на последния значим клон, стартирането на платформа за анализ на уязвимостта, Metasploit Framework в последната му версия 5.0.

В момента Пакетът Metasploit Framework включва 3795 XNUMX модула с изпълнението на различни експлойти и методи за атака.

Проектът също така поддържа информационна база, съдържаща около 136710 XNUMX уязвимости. Кодът на Metasploit е написан на Ruby и се разпространява под лиценза BSD. Модулите могат да бъдат разработени в Ruby, Python и Go.

Metasploit е проект с отворен код за компютърна сигурност, който предоставя информация за уязвимости в сигурността и помага при тестване на проникване „Pentesting“ и разработването на подписи за системи за откриване на проникване.

Най-известният му подпроект е Metasploit Framework, инструмент за разработване и изпълнение на експлойти срещу отдалечена машина. Други важни подпроекти са базите данни opcode (opcode), файл с черупков код и проучване на сигурността.

Рамката на Metasploit предоставя на специалистите по ИТ сигурност набор от инструменти за бързо развитие и отстраняване на грешки на уязвимости, както и за проверка на уязвимостите и системите, които системите изпълняват в случай на успешна атака.

Предлага се основен интерфейс на командния ред за сканиране на мрежата и тестване на системи за уязвимости, включително тестване на приложимостта на действителните експлойти. Като част от изданията на Community и Pro, се предоставя и интуитивен уеб интерфейс.

Основни подобрения на Metasploit 5.0

С тази нова версия Добавен е модулът "укриване", който позволява на потребителя да създава изпълними файлове с полезен товар, заобикаляйки антивирусните активирания.

Модулът прави възможно възпроизвеждането на по-реалистични условия при проверка на системата, давайки отчет за типичните антивирусни техники за зловреден софтуер.

Например Техники като криптиране на черупков код, рандомизиране на кодове и изпълнение на заключване на под-емулатора се използват за избягване на антивирусни програми.

В допълнение към езика Ruby, Python и Go вече могат да се използват за разработване на външни модули за Framework.

също добавена е основна рамка за уеб услуги, която прилага REST API за автоматизиране на задачи и работа с бази данни, поддържа множество схеми за удостоверяване и предлага възможности за паралелно изпълнение на операции;

Metasploit 5.0 има внедрен API, базиран на JSON-RPC, което опростява интеграцията от Metasploit с различни инструменти и езици за програмиране.

Потребителите вече могат да стартират своя собствена услуга PostgreSQL RESTful за свързване на множество конзоли Metasploit и външни инструменти.

Освен това, осигурена е възможността за паралелна обработка на операции с базата данни и конзолата (msfconsole), което прави възможно изпълнението на някои пакетни операции на раменете на услугата, която обслужва базата данни.

За полезния товар са внедрени концепцията за меташела и мета командата „фон“, която ви позволява да стартирате фонови сесии във фонов режим и изтегляния след операцията от отдалечената страна и да ги управлявате, без да използвате сесия, базирана на Meterpreter .

Накрая последната точка, която може да бъде подчертана, е, че е добавена възможността за проверка на множество хостове с един модул наведнъж чрез конфигуриране на диапазона от IP адреси в опцията RHOSTS или чрез посочване на връзка към файла с адресите във формата / etc / hosts чрез URL "file: //";

Търсачката е преработена, което съкрати времето за стартиране и премахна базата данни от зависимости.

Как да получите Metasploit 5.0?

За тези, които се интересуват от възможността да инсталират тази нова версия на Metasploit 5.0, можете да отидете на официалния уебсайт на проекта откъдето можете да изтеглите версията, която трябва да използвате.

Тъй като Metasploit има две версии, една общност (безплатна) и версията Pro с пряка подкрепа от създателите.

за Тези от нас, които сме потребители на Linux, могат да получат тази нова версия, като отворят терминал и изпълнят:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall