Добър ден. Днес ви предлагам няколко малки съвета, ще видим отворените портове, които имаме. За целта ще използваме NMap, затова продължаваме да го инсталираме.

En Debian / Ubuntu:

# apt-get install nmap

след това, за да видите отворените портове на вашия компютър. (На местно ниво)

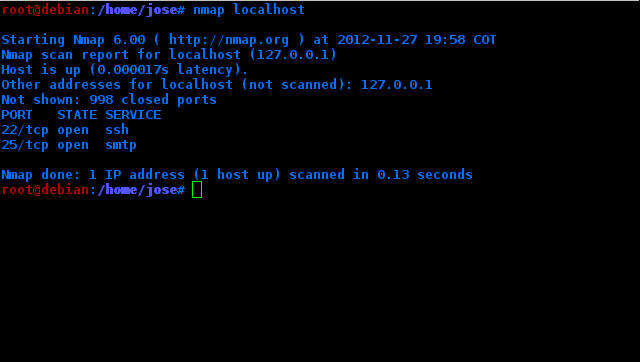

#nmap localhost

Това са портовете, които са отворени локално, тоест не е задължително да отиват в интернет.В моя случай 22 е отворен, което е за ssh и 25 за smtp.

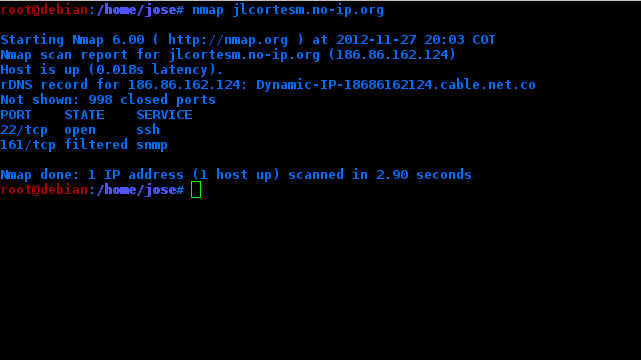

За да видя отворените портове на моя компютър, но в интернет, правя същото nmap, но с моя ip адрес

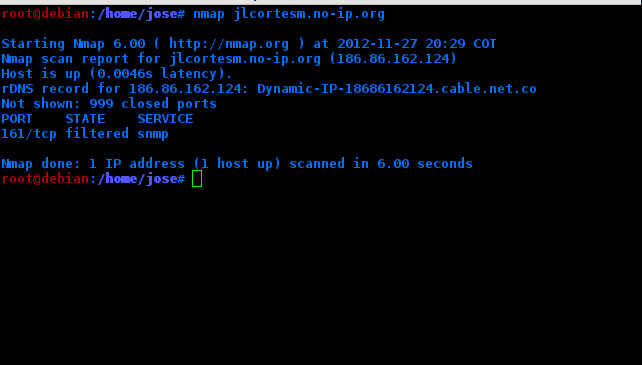

В моя случай изглежда, че хостът е включен, но не вижда отворени портове (сканира само 1000). Това е така, защото въпреки че портът е отворен на моя компютър, рутерът го филтрира.

Но ако отворя съответния порт на рутера ...

Фактът, че те могат да видят кои портове са отворени на моя компютър, представлява риск за моята машина. Така че ще защитя малко моя ssh сървър. За това ще променя по подразбиране порта (22) за всеки друг ...

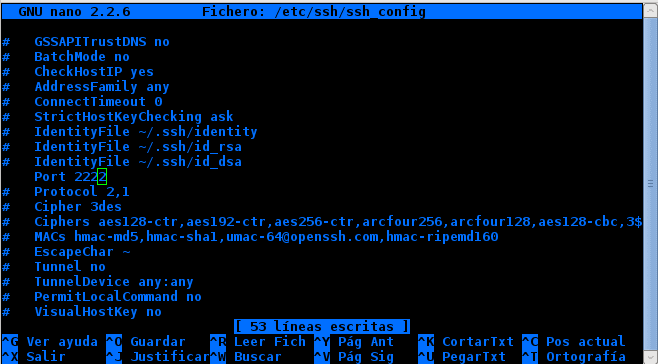

Отивам като root към файла / и т.н. / ssh_config:

# nano /etc/ssh/ssh_config

да отидем там, където пише # port 22 .. изтриваме # и променяме порта за този, който искаме ..

В моя случай ще използвам 2222

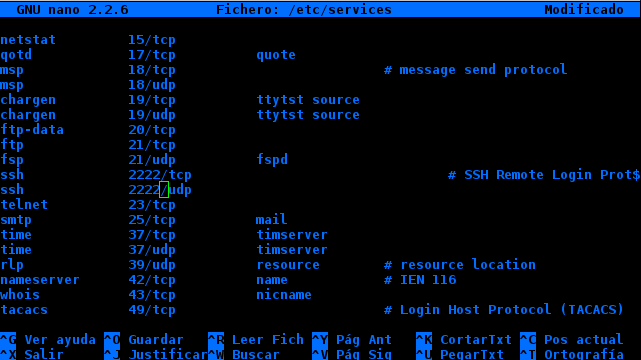

Правим същото, търсейки думата „порт“ във файла / И т.н. / SSH / sshd_config променяйки го на същия порт, който ще използваме. Сега редактираме / и т.н. / услуги

Ние търсим SSH и сменяме двата порта за този, който сме променили преди.

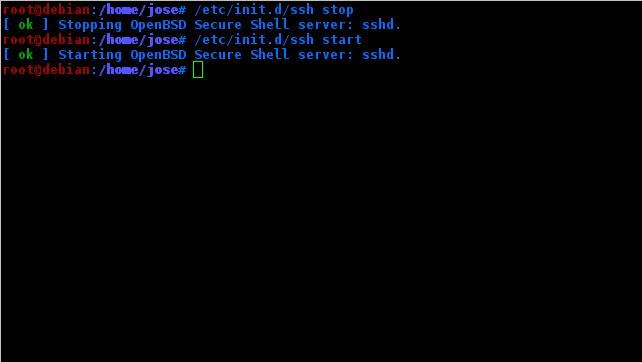

Сега рестартираме услугата.

И ние го правим Nmap отново.

Както виждаш. Нищо за нашето пристанище и / или ssh услуга не излиза.

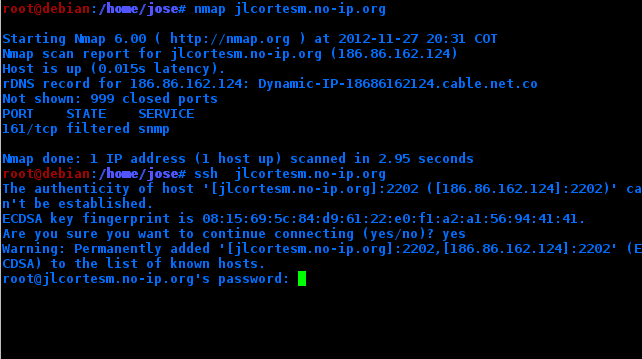

Но дали ssh работи?

РАЗБИРА СЕ.

Важното е, че ако ще влизате от друг компютър, очевидно трябва да посочите порта, който използвате.

ssh -p 2222 IP (Например)

Така че можете да промените портовете на други услуги.

Наздраве!

Благодаря за съвета, интересно.

А на испански? ха ха ха ха ха ха

Това е наука, опитах я и вече не се свързваше с интернет, ха-ха, приятел ми помогна да я реша, след като прочетох статията в скута му, много му хареса и инсталира ubuntu на лаптопа си, когато преди той ми каза, че не е за него.

поздрави

хаха не знам какво си объркал погрешно .. Но го казах възможно най-изрично. Но ако искате, мога да направя видео за вас. 🙂

Неаааа, отказано ми е за мрежи и английски, отдавна искам да се уча и наистина не съм намерил инструктор, който да има търпение за мен, представете си.

Научи 40-годишен мъж като на 10, хахахаха

хаха Нищо ... С терен или нещо подобно .. Разбира се, че ме разбирате.

Добре дошли в този терен !!

^^

Земляк, отличен принос.

Смея да пусна това предизвикателство, за да видя дали порт 2222 oO не се появява

Изпълнение: sudo nmap -v -sS -A -p 1-65535 localhost

PS: сканирането ще бъде бавно ... Добавям опцията «-v», за да не ви омръзне да гледате как терминалът прави каквото и да било.

Очевидно, ако .. Но говоря за нормално сканиране. Nmap има много опции и функции, знаейки как да го използвате. никое пристанище не му убягва.

Освен това винаги има начин .. Особено в Linux нищо не е напълно безопасно .. Това е само малък съвет: p

Намерението ми не беше да омаловажавам тактиката на прикриване, а командата nmap, която оставям, когато човек не помни порта, който е избран за заместване по подразбиране, е добър (трудно е да си спомня ips и портове ...). В моя случай трябваше да се свързвам дистанционно чрез VNC с компютри, където техният порт не е типичният 5900 или 5901; нормално сканиране би ми казало, че няма порт за слушане за vnc, така че какво е решението? Отговор: Използвайте nmap и го принудете да запитва всички портове. 😉

Разбира се, не се обидих далеч от това, знаем, че всичко не е напълно безопасно. Има само нива на сигурност. И винаги има нещо отвъд ... винаги има нещо, което нарушава сигурността. Това е добър принос, можете да направите малък урок за nmap. 🙂 Поздрави.

Перфектно допълнение към предишната публикация. Не знам дали сте го направили нарочно, но се получи страхотно. 🙂

Това е само защита за неяснота, за съжаление с опцията -v на nmap ви идентифицира, че портът, който сте поставили, съответства на nmap. За да се опитате да се предпазите от nmap, трябва да използвате iptables правила, които също не могат да защитят напълно сканирането. Хей, работи срещу хакерски начинаещи ...

Здравейте, въпрос, не разбирам защо nmap не премахва порта, след като го е променил, носи ли обхват на порта за сканиране по подразбиране?

Да, nmap по подразбиране сканира 1000 порта. Ако знаем как да се справим, това не е достатъчно, за да защити ssh или друга услуга от лапите на nmap. Най-доброто би било fail2ban и psad.

@Jlcmux

Позволете ми да направя някои корекции относно това, което сте публикували, поправям на части:

1.

"Това са портовете, които са отворени локално, тоест не е задължително да отиват в интернет. В моя случай 22-ри е отворен за ssh и 25-и за smtp."

Това не е така. Това са портовете, които са отворени на хоста, които ще сканирате в обхвата на първите 1024 порта, което е обхватът, който NMAP сканира по подразбиране.

„Това са портовете, които са отворени локално, тоест не е задължително да отиват в интернет ..“

Трябва да поясните, че единственият начин те да не „излязат“ в мрежата е като са вашата машина в плуваща мрежа (NAT по собствено определение от своя страна е примитивна защитна стена) и докато портовете не са отворени на устройството, което прави NAT (обикновено рутера) и пренасочва (ПРЕДАВА) тези портове, отворени за вашата машина.

Разбира се, ако машината е директно свързана към модема, тя е изложена на мрежата.

Към командата, публикувана от @taregon, която е правилната за сканиране и докосване на всички портове на машината, можете да добавите, наред с други опции, -sV, така че nmap да се опита да открие коя услуга работи на всеки порт: sudo nmap - v -sS -sV -A -p 1-65535 localhost

Пример:

Стартиране на Nmap 6.25 ( http://nmap.org ) в 2012 12:06 АРТ

Отчет за сканиране на Nmap за localhost.localdomain (127.0.0.1)

Хостът е нараснал (латентност 0.00021s).

Не е показано: 999 затворени порта

ПРИСТАНИЩНА ДЪРЖАВНА СЕРВИЗНА ВЕРСИЯ

631 / tcp отворен ipp CUPS 1.6

2222 / tcp отворен ssh OpenSSH 6.1 (протокол 2.0)

2.

«Фактът, че те могат да видят кои портове са отворени на моя компютър, представлява известен риск за моята машина. Така че ще защитя малко моя ssh сървър. За това ще променя по подразбиране порта (22) за всеки друг ...

Отивам като root към файла / etc / ssh_config:

# nano / etc / ssh / ssh_config

отиваме там, където пише # порт 22 .. изтриваме # и променяме порта за този, който искаме .. »

НЕ! Едното няма нищо общо с другото!

/ etc / ssh / ssh_config обработва само клиентски опции, така че портът, който сте задали там, ще бъде този, който ssh клиентът използва по подразбиране, за да се свърже със ssh сървъри вместо порт 22.

Вие правите само промяната на порта за слушане, който търсите, като промените опцията, спомената във файла / etc / ssh / sshd_config.

И накрая, с този уеб инструмент можем да тестваме кои портове са или не са отворени на нашата машина, кои са скрити, да проверим дали ехото на ping е деактивирано и някои други неща: https://www.grc.com/x/ne.dll?bh0bkyd2

Поздрави.

Много добър отзив. харесвах благодаря 😀

Страхотен урок на Nmap

🙂 Поздрави !!!

колеги, някой знае ли как мога да знам отворените пристанища на друг човек ??? от моя компютър ???

Използвайте командата: nmap XXXX

Където х са ip на компютъра за сканиране

Здравейте, първо благодаря за споделянето.

Имам проблем, надявам се, че можете да ми помогнете: Когато правите nmap с моя ip от същата машина, това показва, че порт 3306 е отворен и с netstat виждам, че портът слуша; Въпреки това, когато правите сканиране с nmap от друг компютър, това не показва отворения порт 3306.

Също така вече смених bin-адреса на 0.0.0.0

Опитвам се да свържа java приложение с DB на LAMP сървър и приложението работи, защото вече съм направил заявки на друг компютър, където съм настроил wamp сървър за тестване и всичко е наред.

Някакви идеи? Не знам какво друго да правя