|

Както всички дистрибуции на Linux, Ubuntu вече се предлага с инсталирана защитна стена. Тази защитна стена всъщност е вградена в ядрото. В Ubuntu интерфейсът на командния ред на защитната стена беше заменен от малко по-лесен за използване скрипт. Въпреки това, ufw (Некомплицирана защитна стена) има и графичен интерфейс, който е изключително лесен за използване.В тази публикация ще ви представим поетапно мини ръководство за това как да използваме gufw, графичния интерфейс на ufw, за конфигуриране на нашата защитна стена. |

Преди да инсталирате gufw, не е лоша идея да проверите състоянието на ufw. За да направя това, отворих терминал и написах:

sudo ufw статус

Резултатът трябва да казва нещо като: „Състояние: неактивно“. Това е състоянието по подразбиране на защитната стена в Ubuntu: тя е инсталирана, но е деактивирана.

За да инсталирам gufw, отворих Ubuntu Software Center и го потърсих от там.

Можете също да го инсталирате от терминала, като напишете:

sudo apt-get инсталирайте gufw

Настройване на gufw

Веднъж инсталиран, можете да получите достъп до него от Система> Администриране> Настройки на защитната стена.

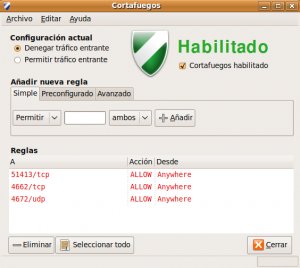

Както можете да видите на екранната снимка, ufw работи по подразбиране като приема всички изходящи връзки и отхвърля всички входящи връзки (с изключение на тези, свързани с изходящите). Това означава, че всяко приложение, което използвате, ще може да се свърже с външната страна (било то Интернет или част от вашия интранет) без проблеми, но ако някой от друга машина иска да осъществи достъп до вашата, няма да може.

Всички правила за свързване се съхраняват във файла / etc / default / ufw. Странно, ufw блокира IPv6 трафика по подразбиране. За да го активирате, редактирайте файла / etc / default / ufw и промяна IPV6 = не от IPV6 = да.

Създаване на потребителски правила

Щракнете върху бутона Добавяне в главния прозорец на gufw. Има три раздела за създаване на персонализирани правила: предварително конфигуриран, прост и разширен.

От Preconfigured можете да създадете поредица от правила за определен брой услуги и приложения. Наличните услуги са: FTP, HTTP, IMAP, NFS, POP3, Samba, SMTP, ssh, VNC и Zeroconf. Наличните приложения са: Amule, Deluge, KTorrent, Nicotine, qBittorrent и Transmission.

От Simple можете да създадете правила за порт по подразбиране. Това ви позволява да създавате правила за услуги и приложения, които не са налични в Preconfigured. За да конфигурирате диапазон от портове, можете да ги зададете, като използвате следния синтаксис: PORT1: PORT2.

От Advanced можете да създадете по-специфични правила, като използвате IP адресите и портовете източник и местоназначение. Налични са четири опции за дефиниране на правило: разрешаване, отказ, отказ и ограничаване. Ефектът от допускането и отричането се обяснява сам по себе си. Отхвърлянето ще върне съобщение „ICMP: дестинация недостъпна“ на заявителя. Limit ви позволява да ограничите броя на неуспешните опити за свързване. Това ви предпазва от атаки с груба сила.

След като правилото бъде добавено, то ще се появи в основния прозорец на gufw.

След като правилото е създадено, то ще се покаже в главния прозорец на Gufw. Можете също да прегледате правилото от черупков терминал, като напишете sudo ufw status.

Поднормално обучение за писане, добро за нещо сервис

Няма да ви обиждам, както вие, като се наричате ненормален, за грешки в писането, но трябва да ви кажа, че „виждате сламка в чуждото око и не виждате гредата във вашето“.

В един единствен писмен ред сте допуснали няколко грешки и пропуски; най-важното, може би, е да се замени настоящият инфинитив с императив.

Не съм експерт, но докато чета, за да се предотврати реакцията на оборудването на ехо-заявки (минимално условие за невидимост на нашето оборудване и да се премине правилно скенер на портове), е необходимо да се изпълнят следните стъпки:

$ sudo ufw разреши

$ sudo nano /etc/ufw/before.rules

Където линията, която казва:

-A ufw-before-input -p icmp –icmp-type echo-request -j ПРИЕМ

така изглежда така:

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

Запазване в nano с управление + O. Излезте с control + X.

Тогава:

$ sudo ufw забрани

$ sudo ufw разреши

Направих го на моя компютър. Някой да ме поправи, ако не е правилно.

Здравейте, вярно е, че в 64-битовата версия GUI е различен. Мисля, че не е толкова интуитивен като GuardDog, но го опитах и ми даде по-добри резултати с някои портове, които ме усложняваха, така че gufw вече работеше. Така че тази публикация беше точно за мен. Благодаря Нека използваме ...

Доколкото си спомням, би трябвало да работи дори ако рестартирате.

Тази програма е просто интерфейс за защитната стена, който се предлага по подразбиране в Ubuntu.

Наздраве! Павел.

след като защитната стена е конфигурирана, продължава ли да функционира, дори ако рестартирате или трябва да се стартира при всяко влизане? Благодаря предварително за отговора.

Благодаря за публикацията.

Аз съм доста начинаещ и не съм сигурен дали това, което правя, е правилно за ефективна защита. От интернет единственото нещо, което изтеглям, е Ubuntu iso и други дистрибуции, така че обичам да имам затворени всички портове и ufw да го активирам, както следва в конзолата.

»Sudo ufw enable», това връща съобщението, че защитната стена е активирана, в следваща стъпка правя следната модификация, като въведа следната команда в конзолата:

„Sudo gedit /etc/ufw/before.rules“

В следващия екран, който се появява, модифицирам реда, където е „готово“, с хеш знак в началото на реда от крайния ляв ъгъл.

Сега въпросът, който исках да ви задам: правилно ли е това за защита на моя компютър?

Благодаря предварително за отговора и най-добри пожелания.

Да, точно така. В случай, че искате да създадете правила, препоръчвам да използвате gufw. 🙂

Наздраве! Павел.

Благодаря ви много и добри поздрави от Испания

Инсталирах моята версия 10.10.1 в Ubuntu 10.10 AMD64 е различна, поне в GUI на тази, която обяснявате.

Това е, което търся от дълго време, благодаря.

Какво добро виолончело! Радвам се!

Наздраве! Павел.

yandri аз съм нов в linux въпроса ми е толкова проста конфигурацията на защитната стена във всички дистрибуции?

казва се научи ...

Не мога да добавя LibreOffice Impress към изключения. Имам нужда от него, за да мога да използвам дистанционното управление (Impress Remote) с wi fi. Досега решението беше временно да деактивирате защитната стена

Здравей ...

Отлична статия. Много полезно

много ви благодаря

Здравейте приятелю, използвам ubuntu 14.10, последвах стъпките, които споменахте, за да коментирате правилото

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

Но когато повторя сканирането на порта, трябва отново да имам отворени заявки за Ping (ICMP Echo), използвам GRC ShieldsUp скенер https://www.grc.com/x/ne.dll?bh0bkyd2 , всяко друго решение ??

благодаря