|

Шифроването или криптирането на файлове, текстове и др. Това е инструмент, за който всички потребители на Linux трябва да знаят и който, за съжаление, малцина знаят и използват ежедневно. Това е особено поразително, когато смятате репутацията на Linux като „сигурна операционна система“; Това е още един инструмент, който Linux поставя на една ръка разстояние, за да подобри вашата сигурност. Защо не го използвате? От невежество? Е, този пост идва, за да запълни тази "празнина"Най-лесният метод за криптиране на информация е чрез GNU Privacy Guard (GPG). Този мини инструкции описва неговата инсталация и работа в Ubuntu от главата до петите. Отне ми почти 2 дни, за да го напиша, така че се надявам да ви бъде полезен. |

Как работи GPG

GPG използва хибридна система, която съчетава симетрично и асиметрично криптиране.

Асиметричното криптиране винаги работи с a двойка ключове. Един от тях ще бъдеш ти "публичен" ключ а другата ти "частен" ключ. Както показва името му, публичният ключ може да бъде даден на тези, на които искате да изпратите криптирани съобщения и няма опасност, ако някой друг го види, всъщност те обикновено се публикуват на публични сървъри, за да улеснят достъпа им; частният ключ, от друга страна, трябва да е таен и не е нужно да го споделяте с никого. Най-красивото на всичко това е, че както ще видим по-долу, двата ключа са създадени директно от GPG въз основа на личните ви данни. Последната стъпка е да "запечатате" тези два ключа чрез "парола". И така, в крайна сметка единствената парола, която ще трябва да запомните, е вашата „паролна фраза“.

Преминавайки на чисто, благодарение на асиметрично криптиране, Ако подателят използва публичния ключ на получателя за шифроване на съобщението, след като е шифрован, само частният ключ на получателя ще може да дешифрира това съобщение, тъй като те са единствените, които го знаят. Поради това се постига поверителността на изпращането на съобщението: никой освен получателя не може да го дешифрира. Ако собственикът на двойката ключове използва личния си ключ за криптиране на съобщението, всеки може да го дешифрира с помощта на своя публичен ключ. В този случай се постига идентификация и удостоверяване на подателя., тъй като е известно, че е можел само той да е използвал личния си ключ (освен ако някой не е могъл да го открадне).

Последният коментар, който намирам за интересен да спомена, е, че асиметричните шифри са измислени с цел напълно избягвайте проблема с обмена на ключове симетрични шифри. При публичните ключове не е необходимо подателят и получателят да се споразумеят за ключа, който да използват. Всичко, което се изисква, е преди изпращането на тайната комуникация изпращачът да получи копие от публичния ключ на получателя. Нещо повече, същият този публичен ключ може да се използва от всеки, който иска да комуникира със собственика му.

Колко безопасен е GPG?

El алгоритъм използвано от GPG е DSA / ElGamal, тъй като е "безплатен" и върху него не попадат "патентовани" патенти.

Относно дължина на ключа, зависи от изискванията на потребителя. Необходимо е да се балансира между сигурността и оптимизацията на процесите. Колкото по-висок е ключ, толкова по-малък е рискът съобщението да бъде декодирано, ако бъде прихванато, но времето, необходимо за изчисляване на процесите, също ще се увеличи. Минималният размер, изискван от GnuPG, е 768 бита, въпреки че много хора смятат, че трябва да е 2048 (което е максимумът с GnuPG в момента). Когато сигурността е с по-висок приоритет от времето, опцията е да изберете най-големия позволен размер на ключа.

Инсталиране на GPG на Ubuntu

Ubuntu идва "от кутията" с GPG и графичен интерфейс за GPG, наречен Seahorse. За достъп до Seahorse трябва само да отидем в Applications> Accessories> Passwords and encryption keys.

Преди това препоръчвам да отворите терминал и да напишете:

sudo aptitude инсталиране на приставки за морски кончета sudo killall nautilus

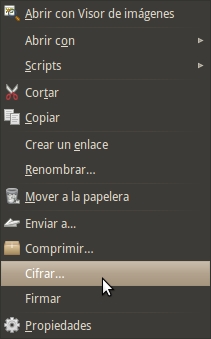

Това, което прави, ни позволява интегрирайте GPG към Nautilus. Отсега нататък, ако щракнем с десния бутон върху даден файл, ще видим още две опции: „Шифроване“ и „Подписване“. По-долу ще видим как да използваме тези нови инструменти.

Създайте ключовете

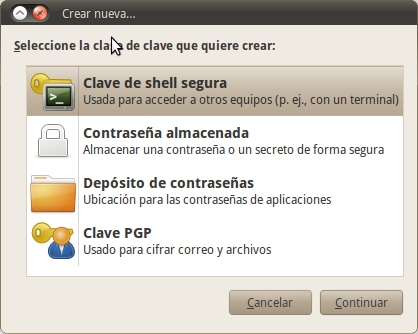

Преди да започнем да шифроваме съобщения и файлове, както видяхме, е необходимо първо да създадем нашите асиметрични ключове и нашата „паролна фраза“. За целта отиваме в Приложения> Аксесоари> Пароли и ключове за криптиране. След като отидем до File> New> PGP Key.

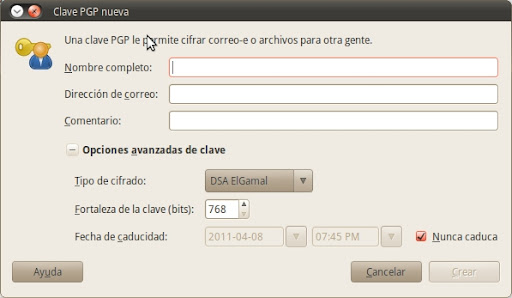

След това системата ще поиска да въведем нашата име, имейл адрес и коментар. Последното не е задължително, докато първите две са задължителни. Избраният имейл адрес трябва да е валиден, тъй като ще се използва за подписване на идентификатора на потребителя. Ако този адрес е модифициран по някакъв начин, подписът няма да съответства. Ключовете ще бъдат генерирани въз основа на тези данни.

В раздел Разширени опции ключ, можете да изберете различен тип криптиране. Препоръчителният е "DSA Elgamal 768 бита", но препоръчвам да го промените на "DSA Elgamal 2048 бита", тъй като се счита за достатъчно сигурен и гъвкав. Датата на изтичане е датата, на която ключът вече не е полезен за операции по криптиране или подписване. 6 месеца е разумен срок за това. След изтичане на този период от време ще трябва да промените датата на изтичане или да генерирате нов ключ или подраздел.

Последната стъпка е да въведете парола. Обърнете внимание на разликата между англосаксонските термини за думата "парола": терминът "парола»Показва« парола », докато терминът«паролна фраза»Показва„изречение по пътя". Следователно тази парола трябва да се състои от повече от една дума. За да бъде ефективна (защитена) парола, трябва:

бъде дълго;

комбинирайте главни, малки и малки букви;

съдържат специални символи (не буквено-цифрови);

да бъде трудно да се отгатне. Следователно, различни от имена, значими дати, телефонни номера, номера на документи, ...

Като цяло, за да създадете силна парола Препоръчително е главни букви да се интеркалират с minusCulas, цифри, други небуквено-цифрови знаци и др.. Когато избираме думи и фрази, трябва да избягваме тези твърде очевидни думи или значими дати и никога да не използваме цитати от книги или известни фрази. Въпреки това трябва да гарантираме, че избраната от нас парола е достатъчно трудна, за да не може да бъде нарушена чрез „атака с груба сила“ или дори с „атака на речника“, но достатъчно лесно, за да я запомним. Ако забравим парола, нашият ключ би бил напълно безполезен, а криптограмите с него шифровани, неразгадаеми. Като се има предвид тази възможност, се препоръчва винаги да се създават сертификати за отмяна заедно с ключовете.

След като бъдат въведени всички необходими данни, започва процесът на генериране на ключове, който отнема значително време в зависимост от размера на клавишите и скоростта на вашия компютър. По време на този процес програмата събира произволни данни, които ще използва за генериране на ключовете. След като приключи, Seahorse ще се затвори.

Сървъри с публичен ключ

Публикувай публичните ми ключове

Сървърите с публични ключове се използват за прецизно разпространение на публични ключове. По този начин е много лесно да потърсите някого (по име или имейл) в базата данни и да намерите неговите публични ключове, за да му изпратите криптирани съобщения (които само той / тя може да дешифрира).

За да "качите" вашите публични ключове на тези сървъри, трябва просто да отворите Seahorse, да изберете своя ключ и да отидете на Remote> Synchronize и публикуване на ключове. Ще се появи предупреждение, което ни съветва, че това ще доведе до публикуването на избраните публични ключове.

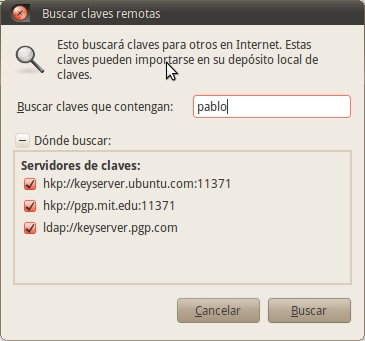

Вземете публичните ключове на моите приятели

Отворете Seahorse и отидете в менюто Remote> Find remote keys. Въведете името или имейла на човека, когото търсите. След това изберете съответния бутон. Когато приключите, ще видите, че новият ключ е добавен в раздела "Други ключове".

(De) Шифроване на файлове и папки

След като двойката ключове е генерирана, криптирането и декриптирането на файлове е съвсем просто. Трябва само да изберете файл, щракнете с десния бутон и изберете "Шифроване".

В диалоговия прозорец, който се показва, изберете ключа, който сте създали по-рано, и щракнете върху OK.

Ако сте избрали папка за шифроване, тя ще ви попита дали искате да шифровате всеки файл в папката поотделно или предпочитате да бъде създаден ZIP файл, който по-късно ще бъде шифрован. Вторият вариант е най-добрият в повечето случаи.

Ако шифровате файл, след като криптирането приключи, трябва да създадете файл със същото име, но с разширение .pgp. След като процесът приключи, можете да изтриете стария файл. Ако сте шифровали папка, трябва да намерите два нови файла: шифрованата версия с разширение .pgp и .zip файл с оригиналната версия на папката. Както ZIP, така и оригиналната папка могат да бъдат изтрити след криптиране.

От съображения за сигурност, некриптираните версии на файловете трябва да бъдат изтрити за постоянно, вместо просто да бъдат изпращани в кошчето. Но първо не забравяйте да опитате да дешифрирате криптирания файл, за да видите, че всичко е наред.

За да направите това, просто трябва да щракнете двукратно върху .pgp файла и да въведете паролата, когато той го поиска. След това оригиналният файл ще се появи отново. Ако това е папка, ще се появи .zip файлът и след това трябва да извлечете съдържанието му.

Дешифриране на файлове на другия ми компютър

Това не е система, предназначена да създава преносими криптирани файлове (като TrueCrypt). За да дешифрирате вашите собствени файлове на друг компютър, трябва да експортирате вашия ключ и след това да го импортирате във втория компютър. Това представлява риск за сигурността. Понякога обаче може да се наложи да изпълните тази задача (например, ако имате компютър и преносим компютър и искате да имате една двойка GPG ключове, а не по една за всеки компютър, сякаш те са различни „идентичности“). И така, ето стъпките, които трябва да следвате в този случай:

На компютъра, на който сте създали ключовете, стартирайте Seahorse (Приложения> Аксесоари> Пароли и ключове за шифроване) и щракнете с десния бутон върху вашия личен ключ и изберете „Properties“.

В диалоговия прозорец, който се появява, щракнете върху раздела „Подробности“, след това върху бутона „Експортиране“ до „Експортиране на пълен ключ“. Запазете файла на вашия работен плот. Ще откриете, че е създаден нов файл с разширение .asc. Те са вашите ключове в обикновен текст.

Копирайте .asc файла на USB стик и оттам на втория компютър. Сега на този компютър стартирайте Seahorse и кликнете върху бутона "Импортиране". Придвижете се до мястото, където сте запазили .asc файла, и кликнете върху „Отваряне“. Това ще импортира ключа. Затворете Seahorse и щракнете двукратно върху всеки файл, шифрован с вашия ключ, за да го дешифрирате. Ще ви поиска паролата, така че я запишете. След това оригиналният файл ще бъде запазен в същата папка, където е .pgp файлът.

И накрая, имайте предвид, че часът и датата на компютрите, на които създавате / импортирате / експортирате ключовете, трябва да са правилни. По различни технически причини Seahorse и командата gpg не могат да импортират ключ, ако часът и датата на компютъра са по-малки от датата, на която е създаден. Разбира се, това означава, че ако компютърът, на който сте създали ключа, има грешна дата, това може да ви създаде доста проблеми при създаването и използването на ключа.

Шифроване на текст

Има приставка Gedit за криптиране на избран текст. За да го активирате, отидете на Edit> Preferences> Plugins. Избрах „Шифроване на текст“. След като приставката е активирана, опциите в Edit> Encrypt / Decrypt / Sign ще бъдат активирани.

GPG и Firefox

Има приставка за Firefox (FireGPG), който осигурява интегриран графичен интерфейс за прилагане на GPG операции (включително (де) криптиране, подпис и проверка на подпис) върху всеки текст на уеб страница.

FireGPG също така позволява работа с уеб поща (Gmail и др.), Въпреки че по времето, когато го тествах, интеграцията с Gmail беше „развалена“. За да видите пълен списък с уеб адреси, с които FireGPG работи: http://getfiregpg.org/s/webmails

Изтеглете FireGPG: http://getfiregpg.org/stable/firegpg.xpi

Ускоряване на процеса на криптиране малко ...

За (де) криптиране на информация, използвайки винаги една и съща „самоличност“, препоръчвам ви да отидете на Система> Предпочитания> Шифроване и хранилища на ключове. След това получих достъп до раздела „Шифроване“ и там, където пише „Ключ по подразбиране“ изберете ключа, който винаги ще използвате за (де) криптиране на информация. Ако сте любопитни, препоръчвам ви също да разгледате раздела "PGP Passphrase", за да настроите напълно GPG.

Подпишете и потвърдете

Много пъти не искате да изпращате криптиран имейл, но искате получателят да е сигурен, че аз съм го изпратил. За това се използват цифрови подписи. Всичко, което трябва да направите, е да проверите имейла с помощта на GPG и публичния ключ на подателя.

За шифроване на имейл, както видяхме, се използват чифт ключове. Единият от тях е таен, а другият публичен. В случай на цифров подпис, Всички хора, които получат имейл, подписан от мен, ще могат да проверят дали този имейл е написан от мен и че имейлът не е променен злонамерено по пътя, използвайки моя публичен ключ, тъй като го подписах с помощта на личния си ключ.

Поради тази причина един от големите проблеми на криптирането е именно в това, че издателят трябва да е много сигурен, че ключът или, в случая с цифровия подпис, наистина принадлежи на човека, който твърди, че е собственик на подписът. В края на краищата мога да твърдя, че съм „Моника Люински“ и да сложа името й в моя цифров подпис. За да се реши този проблем, има подписване на публичните ключове. Така, когато някой подпише моя публичен ключ, той потвърждава, че този ключ принадлежи на мен. С други думи, те гарантират, че този ключ е мой. Взаимното подписване на ключове се формира, според Робърт Де Ниро, "мрежа на доверие" или "мрежа на доверие". За повече информация по темата ви препоръчвам да посетите http://www.rubin.ch/pgp/weboftrust.

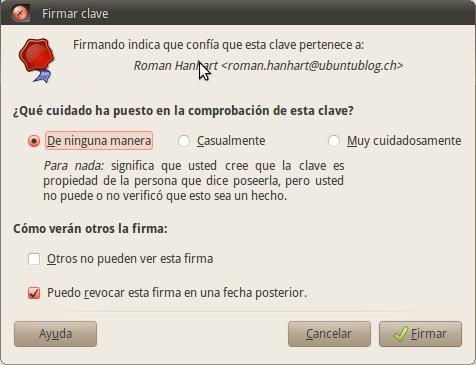

За да подпишете ключ във вашия магазин за ключове:

1) Изберете ключа, който искате да подпишете от раздела Надеждни ключове или Други събрани ключове,

2) Изберете Sign in в лентата с инструменти или File> Sign,

3) Изберете колко задълбочено сте проверили ключа,

4) Посочете дали подписът трябва да е локален за вашия депозит на ключ и дали подписът ви може да бъде отменен,

5) Щракнете върху Подпиши.

GPG и Thunderbird

Има приставка за Thunderbird и Seamonkey, наречена Enigmail което ви позволява да пишете и получавате подписани и / или криптирани съобщения с помощта на GPG.

При първото стартиране на тази приставка ще се появи поредица от формуляри, които трябва да попълните. Включва и ръководства, които обясняват как да използвате GPG.

За повече информация относно GPG препоръчвам да прочетете:

- GNUPG Mini Like: http://www.dewinter.com/gnupg_howto/spanish/index.html

- Помощта, която идва в Ubuntu от ръководството за пароли и ключове за криптиране. Отворете Seahorse> Помощ> Индекс.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

Писането ми позволява да ръководя мислите си, планетарните и цифровите стандарти за ерудиция от

споделят идеите си помежду си в ситуацията с уеб журнали на класната стая

блогване с г-жа Lanphear. подаръчните торбички са Компонент

част от всички признават, че това не е начинът за справяне с преминаването към нещо ново.

Посетете и моята страница: Натисни тук

Добър Пабло! Не знам дали това е нещо на моя браузър, но текстът на този урок е отсечен, тоест липсва ми краят на всеки ред. Благодаря за помощта!

Вашият урок е много хубав !! Браво, търсих помощ! Толкова добър!!

pD: Тези, които се съмняват, четат добре задници! че добри вибрации !!

DALE CHIDO MAN !!! МНОГО ДОБРО ТУТО, ЧЕ ОНДААААА

Сирене !! yenoo my cheleee b0las !! папахуевоо !! Какво ric000 frut000 papitoo !! conxa на l0ra pendej00s !!

Във Firefox изглежда добре ...

добра статия! много интересно. довечера го препрочетох с повече време

Благодарен приятел .. Поздрави от Венецуела.

Изчислено,

Много съм благодарен за вашата отлична работа и, също така, за споделянето на компилацията на процедурата за генериране на този урок.

С Най-Добри Пожелания,

D.

Буенос Айрес.

Еха! Много добър урок!

Имам само едно съмнение ... Когато експортирам ключа си в .asc файла, изнася ли той както публични, така и частни ключове? Имам този страх да не загубя частния, защото публичният вече е онлайн, но частният е някъде в системата, за който не знам; Искам да направя копие от него и да имам двата ключа в таен USB. Също така бих искал да имам тази "синхронизация" на идентичностите между 2 машини.

Ако сте толкова любезни, за да изясните съмнението ми или да декларирате къде е моят частен ключ (вече погледнах в ~ / .gnupg, но не знам какво е) ще бъда много благодарен 🙂 ако можете да изпратите имейл, по-добре, ще го намерите в моя профил в Disqus .

Поздрави!

HaD!

Мисля, че вече го разбрах; Ще тествам по-късно ...

И така, сега остава да знаем как да спасявам моя частен и публичен ключ чрез терминал, защото мисля, че сега изпратих и двата на сървъра в Launchpad !! D: (Казвам го, защото му изпратих текста, който ми дава за „експортиране“ на моя ключ - който очевидно са двата ключа -)

Благодаря за вашият отговор!

HaD!

Здравейте:

GnuPG използва алгоритми без патент, но бих искал да знам дали SMIME използва алгоритми, които не са безплатен софтуер.

благодаря

Вижте, от това, което разбирам, s / mime е "отворен стандарт" и GNUPG (от версия 2) има поддръжка за s / mime. Накратко, мисля, че ако хората от GNUPG са го включили, това е така, защото техните алгоритми са безплатни и стандартът е отворен, така че можете да го използвате без проблеми.

Истината е, че не знам. Както и да е, не мислите ли, че е време да актуализирате? Наздраве! Павел.

На 06 г. 12:2012 ч. «Disqus» написа:

... Все още има поддръжка (LTS) ... 😉 ... все пак благодаря.

поздрав2.

Знаете ли дали има грешка на морски кон на 10.04? ... В друга версия е перфектна, но в 10.04 дава грешка при генериране на ключа.

ЧАСТ НА РУКОВОДСТВО! Ето моята последна практика по Hardware Fundamentals xD

Благодаря Питър! Радвам се, че това беше полезно за вас. Това беше идеята ... 🙂

Прегръдка! Павел.

Изобщо не ми харесва отвратително е !!!!!!!!!!!!!!!!!!!

Те също могат да използват услугата FNIB, криптирана поща чрез използването на Swiftcoins.

http://www.youtube.com/watch?v=U3_pMGXlOMM

здравей

много добър пост

но имам някои съмнения ...

В момента бях на maivelope, но това ми създава проблеми

Не мога да дешифрирам имейлите, които ми изпращат с помощта на PGP

Оказва се, че имам контакт, който ми е изпратил съобщение с помощта на PGP, но не мога да го дешифрирам, получавам това: Грешка! За това съобщение не е намерен частен ключ. Необходими самоличности на частния ключ: 187C3E990A964C30 или BDA0CFE6BF5E5C1C Вече се опитах да изпратя съобщение с частния ключ и дори така да разбера ... какво правя грешно?

и преминах към Portable PGP, но не знам каква е паролата ...

Не помня maivelope да ме е питала или да съм правила нещо, за да се появи ...

Страхотен урок!

Който каже, че е отвратително, не знае какво става

Здравейте.

Не мога да го накарам да се появи след щракване върху файла или папката за шифроване на падащото меню (чрез щракване върху десния бутон), така че да изглежда шифровано, но не. Това ми се случва както на lubuntu 16.04, така и на xubuntu 16.04

Здравейте, не мога да използвам първия код "sudo aptitude install seahorse-plugins" ми казва: "sudo: aptitude: command not found".

Здравейте, в Ubuntu 19.10 първата команда не ме приема, тя ми казва, че този пакет не е наличен, но че е препратен към друг пакет. Също така се казва, че пакетът с приставки за морски кончета липсва, остарял или е достъпен от друг източник.

поздрави