Общ индекс на поредицата: Компютърни мрежи за МСП: Въведение

Тази статия е продължение на:

- Squid + PAM удостоверяване на CentOS 7.

- Локално управление на потребители и групи

- Авторитетен DNS сървър на NSD + Shorewall

Здравейте приятели и приятели!

Продължаваме да добавяме мрежови услуги въз основа на удостоверяването на местните потребители към малкия сървър от групата на Ентусиасти Безплатен софтуер, по-специално CentOS.

Условията на работа на групата се променят към по-добро. Сега те имат за седалище триетажна къща с мазе и трябва да внедрят сървър за незабавни съобщения и трансфер на файлове между работните станции, за да облекчат трудностите при изкачване и слизане по стълби или много ходене. ;-). За това те предлагат да използват програмата прозодия.

Те са решени да публикуват услугата Интернет чат само за ентусиасти и те планират да свържат своя сървър за незабавни съобщения с други съвместими XMPP сървъри, разположени в Мрежата от мрежи. За това те закупиха името на домейна desdelinux.фен и досега IP адресът, свързан с това име, се управлява от вашия доставчик на интернет достъп.

Услугата Чат чрез Prosody ще им позволи да обменят незабавни съобщения, да прехвърлят файлове, да правят гласови и видеоконференции и др.

Какво представлява Просоди Instant Messenger?

прозодия това е модерен комуникационен сървър, базиран на протокола XMPP. Той е проектиран за лесна инсталация и конфигуриране и ефективно управление на системните ресурси. Prosody е програма с отворен код - програма с отворен код, създадена под разрешителния лиценз MIT / X11.

XMPP това е нетърговска алтернатива за предоставяне на услуги за незабавни съобщения. Може да се внедри в производствена бизнес среда, в семейна мрежа, частна квартална мрежа и т.н. Той поддържа широка гама клиентски софтуер за настолни и мобилни платформи. Чрез XMPP тази услуга може да бъде предоставена на всяко устройство.

Освен това те могат връзка няколко инсталации на Prosody и други услуги, които са съвместими с протокола XMPP, и образуват мрежа за съобщения, в която ще имаме пълен контрол върху трафика на съобщения и файлове, който ще се случи по напълно сигурен начин.

Просодия и удостоверяване срещу местни потребители

В Карта на сайта на Prosody IM намерихме връзката към страницата Доставчици на удостоверяване, който гласи, че от версия 0.8 на Prosody се поддържат различни доставчици на удостоверяване плъгини. Можете да използвате шофьори вграден софтуер или можете да се интегрирате с доставчици за удостоверяване и съхранение на трети страни, използвайки техните APIs.

Доставчици на удостоверяване, които можем да използваме

Име Описание -------------- ---------------------------------- ----------------------- вътрешна_платина Удостоверяване по подразбиране. Паролите с обикновен текст се съхраняват с помощта на вградено хранилище. вътрешен_хаширан Паролите, кодирани от вътрешен алгоритъм, се съхраняват с помощта на вградено хранилище. Сайръс Интеграция с Cyrus SASL (LDAP, PAM, ...) анонимен Механизъм за удостоверяване, използващ SASL 'ANONYMOUS' с произволно потребителско име, което не изисква идентификационни данни за удостоверяване.

XMPP използва стандартния протокол за лесно удостоверяване на защитен слой за удостоверяване - Sизпъл Aудостоверяване и Sосигури LВчера (SASL), за да провери пълномощията на клиентите. Просодия включва библиотеката SASL който по подразбиране проверява идентификационните данни срещу съществуващи акаунти във вграденото си хранилище.

От версия 0.7 на Prosody се поддържа външен доставчик Сайръс SALS които могат да валидират идентификационните данни, предоставени от външни потребители, спрямо други източници като: PAM, LDAP, SQL и други. Освен това позволява използването на GSSAPI за услуги за единичен вход - Услуги за еднократно влизане.

В тази статия за Prosody, за да постигнем удостоверяване срещу локални потребители чрез PAM, ще използваме доставчика на удостоверяване «Сайръс»Осигурено от пакета«кир-сасл»И това работи интегрирано с демона saslauthd.

cyrus-sasl и saslauthd

[root @ linuxbox ~] # yum инсталирайте cyrus-sasl

Демонът на saslauthd вече е инсталиран

[root @ linuxbox ~] # getsebool -a | grep saslauthd

saslauthd_read_shadow -> изключен

[root @ linuxbox ~] # setsebool saslauthd_read_shadow on

[root @ linuxbox ~] # getsebool -a | grep saslauthd

saslauthd_read_shadow -> включено

[root @ linuxbox ~] # systemctl статус saslauthd

● saslauthd.service - демон за удостоверяване на SASL. Заредено: заредено (/usr/lib/systemd/system/saslauthd.service; деактивирано; предварително зададено от доставчика: деактивирано) Активно: неактивно (мъртво)

[root @ linuxbox ~] # systemctl активира saslauthd

Създадена символна връзка от /etc/systemd/system/multi-user.target.wants/saslauthd.service към /usr/lib/systemd/system/saslauthd.service.

[root @ linuxbox ~] # systemctl старт saslauthd

[root @ linuxbox ~] # systemctl статус saslauthd

● saslauthd.service - демон за удостоверяване на SASL. Заредено: заредено (/usr/lib/systemd/system/saslauthd.service; активирано; предварително зададено от доставчика: деактивирано) Активно: активен (работи) от събота 2017-04-29 10:31:20 EDT; Преди 2s Процес: 1678 ExecStart = / usr / sbin / saslauthd -m $ SOCKETDIR -a $ MECH $ FLAGS (code = exited, status = 0 / SUCCESS) Основен PID: 1679 (saslauthd) CGroup: /system.slice/saslauthd. услуга ├─1679 / usr / sbin / saslauthd -m / run / saslauthd -a pam ├─1680 / usr / sbin / saslauthd -m / run / saslauthd -a pam ├─1681 / usr / sbin / saslauthd -m / run / saslauthd -a pam ├─1682 / usr / sbin / saslauthd -m / run / saslauthd -a pam └─1683 / usr / sbin / saslauthd -m / run / saslauthd -a pam

Просодия и lua-cyrussasl

[root @ linuxbox ~] # yum инсталиране на просодия

---- Разрешени зависимости ============================================ == ================================== Архитектура на пакета Версия на хранилището Размер ========= == ================================================== === ================== Инсталиране: prosody x86_64 0.9.12-1.el7 Epel-Repo 249 k Инсталиране за зависимости: lua-expat x86_64 1.3.0- 4.el7 Epel -Repo 32 k lua-файлова система x86_64 1.6.2-2.el7 Epel-Repo 28 k lua-sec x86_64 0.5-4.el7 Epel-Repo 31 k lua-socket x86_64 3.0-0.10.rc1.el7 Epel -Repo 176k транзакция Обобщение ============================================ ======== ============================== Инсталирайте 1 пакет (+4 зависими пакета) --- -

[root @ linuxbox ~] # getsebool -a | grep просодия

prosody_bind_http_port -> изключен

[root @ linuxbox ~] # setsebool prosody_bind_http_port на

[root @ linuxbox ~] # getsebool -a | grep просодия

prosody_bind_http_port -> включено

[root @ linuxbox ~] # systemctl активира просодията

Създадена символна връзка от /etc/systemd/system/multi-user.target.wants/prosody.service към /usr/lib/systemd/system/prosody.service. [root @ linuxbox ~] # systemctl status prosody ● prosody.service - Prosody XMPP (Jabber) сървър Заредено: заредено (/usr/lib/systemd/system/prosody.service; активирано; предварително зададено от доставчика: деактивирано) Активно: неактивно (мъртво )

[root @ linuxbox ~] # systemctl стартира просодия

[root @ linuxbox ~] # systemctl статус просодия

● prosody.service - Prosody XMPP (Jabber) сървър Заредено: заредено (/usr/lib/systemd/system/prosody.service; активирано; предварително зададено от доставчика: деактивирано) Активно: активен (работи) от събота 2017-04-29 10:35:07 EDT; Преди 2s Процес: 1753 ExecStart = / usr / bin / prosodyctl start (код = излязъл, статус = 0 / УСПЕХ) Основен PID: 1756 (lua) CGroup: /system.slice/prosody.service └─1756 lua / usr / lib64 /prosody/../../bin/prosody

[root @ linuxbox ~] # tail /var/log/prosody/prosody.log

29 април 10:35:06 обща информация Здравейте и добре дошли в версията на Prosody 0.9.12 29 април 10:35:06 обща информация Prosody използва избрания бекенд за обработка на връзката 29 април 10:35:06 информация за portmanager Активирана услуга 's2s' на [::]: 5269, [*]: 5269 29 април 10:35:06 Информация за portmanager Активирана услуга 'c2s' на [::]: 5222, [*]: 5222 29 април 10:35:06 Информация за portmanager Активирана услуга 'legacy_ssl' без пристанища 29 април 10:35:06 информация за mod_posix Просодия е на път да се откачи от конзолата, като деактивира по-нататъшно извеждане на конзолата 29 април 10:35:06 информация за mod_posix Успешно демонизирано в PID 1756

[root @ linuxbox ~] # yum инсталирайте lua-cyrussasl

Създаваме виртуалния хост «чат.desdelinux.fan" от "example.com", който Prosody инсталира

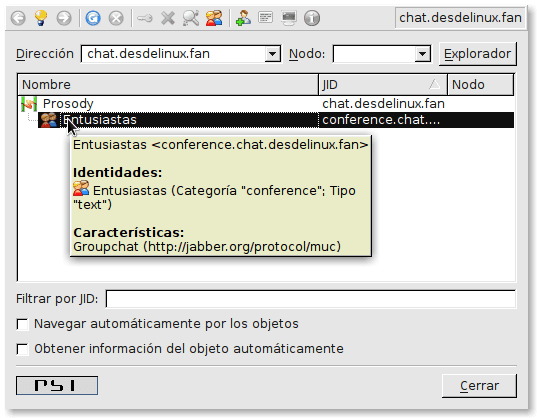

[root @ linuxbox ~] # cp /etc/prosody/conf.d/example.com.cfg.lua \ /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua [root @ linuxbox ~] # nano /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua - Раздел за VirtualHost чат VirtualHost "чат.desdelinux.fan" - Присвойте на този хост сертификат за TLS, в противен случай той ще използва този - зададен в глобалния раздел (ако има такъв). - Имайте предвид, че SSL от стар стил на порт 5223 поддържа само един сертификат, и винаги ще използва глобалния. ssl = { ключ = "/etc/pki/prosody/chat.key"; сертификат = "/etc/pki/prosody/chat.crt"; } ------ Компоненти ------ -- Можете да посочите компоненти, за да добавите хостове, които предоставят специални услуги, -- като многопотребителски конференции и транспорти. -- За повече информация относно компонентите вижте http://prosody.im/doc/components --- Настройте MUC (многопотребителски чат) сървър на стая на conference.chat.desdelinux.fan: Компонент "conference.chat.desdelinux.fan" "muc" name = "Ентусиасти" - Е ИМЕТО НА КОНФЕРЕНЦИОННАТА СТАЯ, ЗА ДА ДЕКЛАРИРА - КОГА ЩЕ СЕ ПРИСЪЕДИНЯВАТЕ restrict_room_creation = вярно - Настройте SOCKS5 bytestream прокси за сървърно проксирани трансфери на файлове: - Компонент "proxy.chat" "proxy65" --- Настройте външен компонент (портът на компонентите по подразбиране е 5347) - - Външните компоненти позволяват добавяне на различни услуги, като като шлюзове / - транспортира до други мрежи като ICQ, MSN и Yahoo. За повече информация - вижте: http://prosody.im/doc/components#adding_an_external_component - --Component "gateway.chat" - component_secret = "password" удостоверяване = "cyrus" cyrus_service_name = "xmpp" cyrus_require_provisioning = невярно cyrus_application_name = "просодия" cyrus_server_fqdn = "чат.desdelinux.fan"

Коригираме групата, която притежава файла /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua

[root @ linuxbox ~] # ls -l /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua -rw-r -----. един корен корен 1361 29 април 10:45 /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua [root @ linuxbox ~] # chown root: prosody /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua [root @ linuxbox ~] # ls -l /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua -rw-r-----. 1 коренна прозодия 1361 29 април 10:45 /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua

Проверяваме конфигурацията

[root @ linuxbox ~] # luac -p /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua [root @ linuxbox ~] #

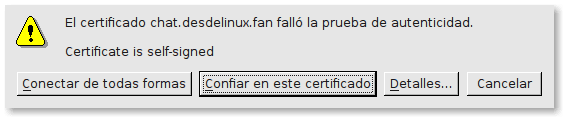

SSL сертификати за защитени връзки

За да се свържем със сървъра Prosody - както от локалната мрежа, така и от Интернет - и да гарантираме, че идентификационните данни пътуват сигурно криптирани, трябва да генерираме SSL сертификати - Слой за защитен сокет деклариран във конфигурационния файл на виртуалния хост /etc/prosody/conf.d/chat.desdelinux.fan.cfg.lua:

[root @ linuxbox ~] # cd / etc / prosody / certs / [root @ linuxbox certs] # openssl req -new -x509 -days 365 -nodes \ -out "chat.crt" -newkey rsa: 2048 -keyout "chat.key" Генериране на 2048-битов RSA частен ключ .....+++ ..........+++ писане на нов частен ключ в 'chat.key' ----- Ще бъдете помолени да въведете информация, която ще бъде включена във вашата заявка за сертификат. Това, което ще въведете, е това, което се нарича отличително име или DN. Има доста полета, но можете да оставите някои празни. За някои полета ще има стойност по подразбиране. Ако въведете „.“, полето ще остане празно. ----- Име на държавата (код от 2 букви) [XX]: Име на щат или провинция на CU (пълно име) []: Име на местност на Куба (напр. град) [Град по подразбиране]: Име на организация в Хавана (напр. компания) [ Default Company Ltd]:DesdeLinux.Fan Име на организационна единица (напр. раздел) []:Общо име на ентусиасти (напр. вашето име или име на хост на вашия сървър) []:чат.desdelinux.fan имейл адрес []:buzz@desdelinux.фен

Модифицираме глобалните опции за конфигуриране

Solamente ние ще редактираме следните опции във файла /etc/prosody/prosody.cfg.lua:

[root @ linuxbox certs] # cp /etc/prosody/prosody.cfg.lua \ /etc/prosody/prosody.cfg.lua.original [root @ linuxbox ~] # nano /etc/prosody/prosody.cfg. луа

- Пример за конфигурационен файл на Просодия - - Информация за конфигуриране на Просодия може да бъде намерена на нашия - уебсайт на адрес http://prosody.im/doc/configure - - Съвет: Можете да проверите дали синтаксисът на този файл е правилен - когато приключите чрез стартиране: luac -p prosody.cfg.lua - Ако има някакви грешки, ще ви уведоми какво и къде - те са, в противен случай ще мълчи. - - Единственото, което остава да направите, е да преименувате този файл, за да премахнете окончанието .dist, и да попълните празните -. Успех и щастлив Джабъринг! ---------- Настройки за целия сървър ---------- - Настройките в този раздел се отнасят за целия сървър и са настройките по подразбиране - за всички виртуални хостове - Това е (от по подразбиране, празен) списък на акаунти, които са администратори - за сървъра. Имайте предвид, че трябва да създадете акаунтите отделно - (вижте http://prosody.im/doc/creating_accounts за информация) - Пример: admins = {"user1@example.com", "user2@example.net"}

администратори = { "buzz@chat.desdelinux.fan", "trancos@чат.desdelinux.fan" }

- Активирайте използването на libevent за по-добра производителност при голямо натоварване - За повече информация вижте: http://prosody.im/doc/libevent --use_libevent = true; - Това е списъкът с модули, които Prosody ще зареди при стартиране. - Той търси mod_modulename.lua в папката с приставки, така че се уверете, че и той съществува. - Документацията за модулите може да бъде намерена на: http://prosody.im/doc/modules modules_enabled = {- Обикновено се изисква "списък"; - Позволете на потребителите да имат списък. Препоръчва се;) "saslauth"; - Удостоверяване за клиенти и сървъри. Препоръчва се, ако искате да влезете. "tls"; - Добавете поддръжка за сигурен TLS на c2s / s2s връзки "dialback"; - s2s dialback поддръжка "диск"; - Откриване на услуга - Не е от съществено значение, но се препоръчва "частно"; - Частно XML съхранение (за отметки на стаи и др.) "Vcard"; - Позволете на потребителите да задават vCards - Те се коментират по подразбиране, тъй като имат въздействие върху производителността - "поверителност"; - Поддържа списъци за поверителност - „компресиране“; - Компресия на потока (Забележка: Изисква инсталиран RPM пакет lua-zlib) - Приятно е да има "версия"; - Отговори на заявки за версия на сървъра „ъптайм“; - Отчетете колко дълго сървърът е работил "време"; - Нека другите знаят времето тук на този сървър "ping"; - Отговори на пинг на XMPP с понг "pep"; - Позволява на потребителите да публикуват своето настроение, активност, възпроизвеждане на музика и повече „регистрация“; - Позволете на потребителите да се регистрират на този сървър с помощта на клиент и да променят пароли - Администраторски интерфейси "admin_adhoc"; - Позволява администриране чрез XMPP клиент, който поддържа ad-hoc команди - "admin_telnet"; - Отваря интерфейса на telnet конзола на localhost порт 5582 - HTTP модули

"бош"; - Активиране на клиенти на BOSH, известен още като "Jabber over HTTP"

- "http_files"; - Обслужвайте статични файлове от директория през HTTP - Друга специфична функционалност "posix"; - POSIX функционалност, изпраща сървър към фона, активира syslog и др. - "групи"; - Споделена поддръжка на списък - „обяви“; - Изпратете съобщение до всички онлайн потребители - "добре дошли"; - Добре дошли потребители, които регистрират акаунти - "watchregistrations"; - Сигнални администратори на регистрации - "motd"; - Изпратете съобщение до потребителите, когато влязат - "legacyauth"; - Наследствено удостоверяване. Използва се само от някои стари клиенти и ботове. };

bosh_ports = {{порт = 5280; път = "http-bind"; интерфейс = "127.0.0.1"; }}

bosh_max_inactivity = 60

- Използвайте, ако проксирате HTTPS-> HTTP от страна на сървъра

think_bosh_secure = true

- Разрешаване на достъп от скриптове на всеки сайт без прокси (изисква модерен браузър)

cross_domain_bosh = вярно

- Тези модули се зареждат автоматично, но ако искате - да ги деактивирате, след това ги коментирайте тук: modules_disabled = {- "офлайн"; - Съхранявайте офлайн съобщения - "c2s"; - Обработва клиентски връзки - "s2s"; - Обработвайте връзки между сървъри}; - Деактивирайте създаването на акаунт по подразбиране, за сигурност - За повече информация вижте http://prosody.im/doc/creating_accounts allow_registration = false; - Това са настройките, свързани с SSL / TLS. Ако не искате - да използвате SSL / TLS, можете да коментирате или премахнете това ssl = {key = "/etc/pki/prosody/localhost.key"; сертификат = "/etc/pki/prosody/localhost.crt"; } - Принуждаване на клиентите да използват криптирани връзки? Тази опция ще попречи на клиентите да се удостоверяват, освен ако не използват криптиране.

c2s_require_encryption = вярно

- Принудително удостоверяване на сертификат за връзки между сървъри? - Това осигурява идеална защита, но изисква сървъри, с които комуникирате - за да поддържат криптиране И да представят валидни, надеждни сертификати. - ЗАБЕЛЕЖКА: Вашата версия на LuaSec трябва да поддържа проверка на сертификата! - За повече информация вижте http://prosody.im/doc/s2s#security s2s_secure_auth = false - Много сървъри не поддържат криптиране или имат невалидни или самоподписани сертификати. Тук можете да изброите домейни, за които няма да се изисква - удостоверяване чрез сертификати. Те ще бъдат удостоверени чрез DNS. --s2s_insecure_domains = {"gmail.com"} - Дори ако оставите s2s_secure_auth деактивиран, пак можете да изисквате валидни сертификати за някои домейни, като посочите списък тук. --s2s_secure_domains = {"jabber.org"} - Изберете бекенда за удостоверяване, който да използвате. „Вътрешните“ доставчици - използват конфигурираното съхранение на данни на Prosody за съхраняване на данните за удостоверяване. - За да позволи на Prosody да предлага защитени механизми за удостоверяване на клиентите, доставчикът по подразбиране съхранява пароли в свободен текст. Ако нямате доверие на вашия сървър, моля, вижте http://prosody.im/doc/modules/mod_auth_internal_hashed - за информация относно използването на хеширания бекенд.

- удостоверяване = "Internal_plain"

удостоверяване = "cyrus"

cyrus_service_name = "xmpp"

cyrus_require_provisioning = невярно

- Изберете бекенда за съхранение, който да използвате. По подразбиране Prosody използва плоски файлове - в конфигурираната си директория с данни, но също така поддържа повече бекендове - чрез модули. По подразбиране се включва "sql" бекенд, но изисква - допълнителни зависимости. Вижте http://prosody.im/doc/storage за повече информация. --storage = "sql" - По подразбиране е "вътрешно" (Забележка: "sql" изисква инсталиран - lua-dbi RPM пакет) - За "sql" бекенда можете да коментирате * един * от долу, за да конфигурирате: - sql = {драйвер = "SQLite3", база данни = "prosody.sqlite"} - по подразбиране. 'база данни' е името на файла. --sql = {драйвер = "MySQL", база данни = "просодия", потребителско име = "просодия", парола = "тайна", хост = "локален хост"} --sql = {драйвер = "PostgreSQL", база данни = "просодия ", username =" prosody ", password =" secret ", host =" localhost "} - Конфигурация за регистриране - За разширено регистриране вижте http://prosody.im/doc/logging log = {- Записвайте всичко на ниво" информация " и по-нови (т.е. всички, освен съобщенията за „отстраняване на грешки“) - към /var/log/prosody/prosody.log и грешки също към /var/log/prosody/prosody.err

отстраняване на грешки = "/var/log/prosody/prosody.log"; - Променете „информация“ на „отстраняване на грешки“ за подробно регистриране

грешка = "/var/log/prosody/prosody.err"; - Регистрация на грешки също във файл - error = "* syslog"; - Влезте грешки и в syslog - log = "* console"; - Влезте в конзолата, полезно за отстраняване на грешки с daemonize = false} - POSIX конфигурация, вижте също http://prosody.im/doc/modules/mod_posix pidfile = "/run/prosody/prosody.pid"; --daemonize = false - По подразбиране е "true" ------ Допълнителни конфигурационни файлове ------ - За организационни цели може да предпочетете да добавите VirtualHost и - Дефиниции на компоненти в техните собствени конфигурационни файлове. Този ред включва - всички конфигурационни файлове в /etc/prosody/conf.d/ Включете "conf.d / *. Cfg.lua"

Модификации в конфигурацията на Dnsmasq в linuxbox

/Etc/dnsmasq.conf файл

Просто добавете стойността cname=чат.desdelinux.fan, linuxbox.desdelinux.фен:

[root @ linuxbox ~] # nano /etc/dnsmasq.conf

----- # -------------------------------------------- ----------------------- # RECORDSCNAMEMXTXT # ------------------------ -------------------------------------------- # Този тип регистрация изисква an запис # във файла /etc/hosts # напр.: 192.168.10.5 linuxbox.desdelinux.fan linuxbox # cname=ALIAS,REAL_NAME cname=mail.desdelinux.fan, linuxbox.desdelinux.фен

cname=чат.desdelinux.fan, linuxbox.desdelinux.фен

----

[root @ linuxbox ~] # рестартиране на dnsmasq услуга

[root @ linuxbox ~] # статус на dnsmasq на услугата [root @ linuxbox ~] # хостов чат

чат.desdelinux.fan е псевдоним на linuxbox.desdelinux.фен. linuxbox.desdelinux.fan има адрес 192.168.10.5 linuxbox.desdelinux.fan пощата се обработва от 1 поща.desdelinux.фен.

/Etc/resolv.conf файл

[root @ linuxbox ~] # nano /etc/resolv.conf Търсене desdelinux.fan nameserver 127.0.0.1 # За външни или # не-домейн DNS заявки desdelinux.fan # локален=/desdelinux.fan/ сървър на имена 172.16.10.30

Модификации във външния DNS в ISP

Посвещаваме цялата статия «Авторитетен DNS сървър на NSD + Shorewall - МСП мрежи»Към въпроса как да декларираме SRV записите, свързани с XMPP, така че услугата за незабавни съобщения да може да излезе в Интернет и дори така, че сървърът Prosody да може да се обединява с останалите съвместими XMPP сървъри, съществуващи в мрежата.

Рестартираме Prosody

[root @ linuxbox ~] # рестартиране на просодията на услугата

Пренасочване към / bin / systemctl рестартирайте prosody.service

[root @ linuxbox ~] # статус на просодия на услугата

Пренасочване към / bin / systemctl status prosody.service ● prosody.service - Prosody XMPP (Jabber) сървър Заредено: заредено (/usr/lib/systemd/system/prosody.service; активирано; предварително зададено от доставчика: деактивирано) Активно: активен (работи) от Неделя 2017-05-07 12:07:54 EDT; Преди 8s Процес: 1388 ExecStop = / usr / bin / prosodyctl stop (код = излязъл, статус = 0 / УСПЕХ) Процес: 1390 ExecStart = / usr / bin / prosodyctl start (код = излязъл, статус = 0 / УСПЕХ) Основен PID : 1393 (lua) CGroup: /system.slice/prosody.service └─1393 lua /usr/lib64/prosody/../../bin/prosody

[root @ linuxbox ~] # tail -f /var/log/prosody/prosody.log

- Много е здравословно да отворите нова конзола с предишната команда и да гледате изхода на отстраняване на грешки на Prosody, докато услугата се рестартира.

Конфигурираме Cyrus SASL

[root @ linuxbox ~] # nano /etc/sasl2/prosody.conf

pwcheck_method: saslauthd mech_list: PLAIN

[root @ linuxbox ~] # рестартиране на услугата saslauthd

Пренасочване към / bin / systemctl рестартирайте saslauthd.service

[root @ linuxbox ~] # статус saslauthd услуга

- Ако ...

[root @ linuxbox ~] # рестартиране на просодията на услугата

PAM конфигурация

[root @ linuxbox ~] # nano /etc/pam.d/xmpp

auth включва парола-auth акаунт включва парола-auth

Проверки за удостоверяване на PAM

- За да проверим, трябва да изпълним следната команда ТОЧНО, както е посочено по-долу, тъй като става въпрос за изпълнение на команда като "потребител на просодия", а не като потребител на "root":

[root @ linuxbox ~] # sudo -u просодия тестовеaslauthd -s xmpp -u крачки -p крачки 0: OK „Успех“. [root @ linuxbox ~] # sudo -u просодия тестовеaslauthd -s xmpp -u legolas -p legolas 0: OK „Успех“. [root @ linuxbox ~] # sudo -u просодия тестовеaslauthd -s xmpp -u legolas -p Lengolas 0: НЯМА „неуспешно удостоверяване“

Процесът на удостоверяване срещу локални потребители работи правилно.

Ние модифицираме FirewallD

Използване на графичната програма «защитни стени«, За района«обществен»Активираме услугите:

- xmpp-bosch

- xmpp-клиент

- xmpp-сървър

- xmpp-локален

По същия начин за района «външен»Активираме услугите:

- xmpp-клиент

- xmpp-сървър

И ние отваряме портовете tcp 5222 и 5269.

И накрая, правим промени в Време за изпълнение a Постоянен y презаредете FirewallD.

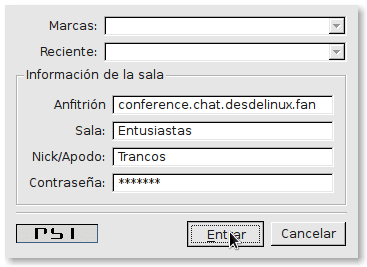

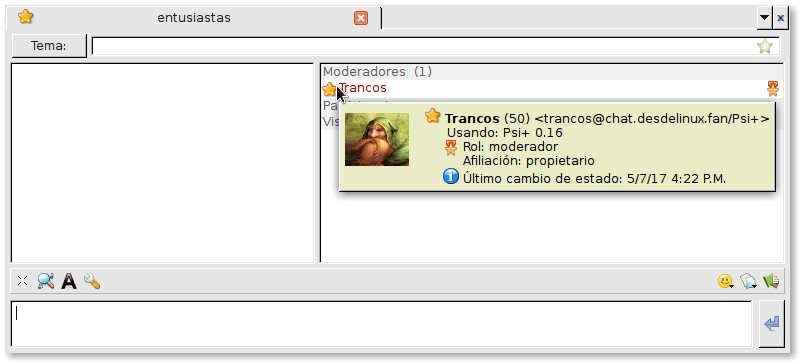

XMPP Psi клиент

За да се свържем с новоинсталирания сървър за незабавни съобщения Prosody, можем да избираме между различните съществуващи клиенти:

- Съпричастие

- Гаджим

- Каду

- Psi

- Psi плюс

- Неправилен говор на чужд език

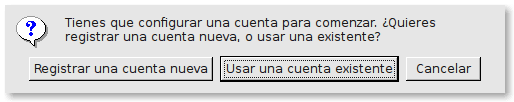

- Телепатия

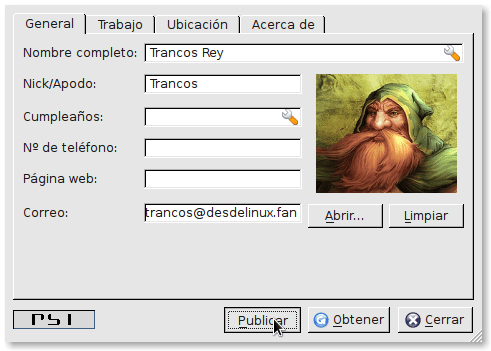

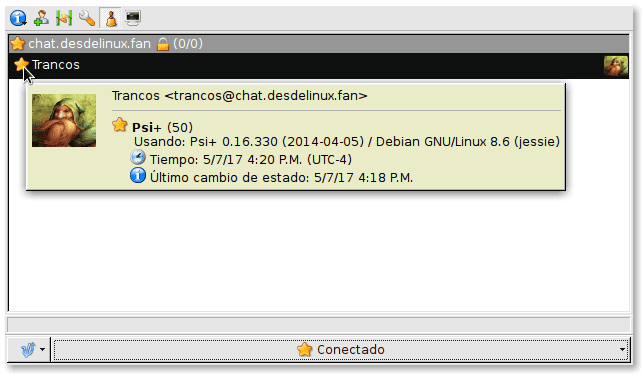

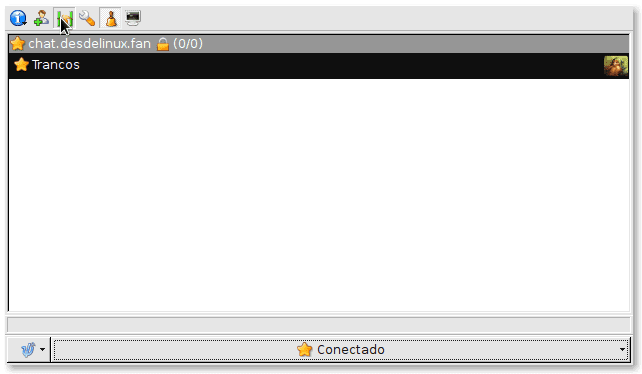

Списъкът продължава. Избрахме Psi +. За да го инсталираме, използваме предпочитаната команда за него или го правим чрез графичните инструменти, налични за тази задача. След като бъде инсталиран, ние го изпълняваме и в края на статията даваме поредица от изображения, които се надяваме да ви бъдат полезни.

Обобщение

- Можем да инсталираме услуга за незабавни съобщения, базирана на Prosody, за локални потребители на системата и да се откажем от създаването на вътрешни потребители на Prosody или други видове съхранение на идентификационни данни за удостоверяване.

- Идентификационните данни за удостоверяване ще пътуват криптирани от клиента до сървъра, както и отговорите на последния към клиента.

- Можем да инсталираме повече от една услуга, базирана на локално удостоверяване чрез PAM на един сървър.

- Засега сървърът linuxbox.desdelinux.фен предоставя следните услуги на МСП мрежата:

-

Разделителна способност на имена на домейни или DNS.

- Динамично разпределение на IP или DCHP адреси

- Услуга за мрежово време или NTP

- Архивиране чрез SSH от клиенти на UNIX / Linux или чрез WinSCP за клиенти на Microsoft Windows.

- Услуга за незабавни съобщения - чат. Предлага се и от Интернет.

- Услуга за споделяне на файлове чрез самия чат. Предлага се и от Интернет

- Услуга за телеконференции, която можете да конфигурирате в Prosody.

-

И всички предишни услуги с няколко графични инструмента за конфигуриране на защитната стена - FirewallD и за управление на потребители и групи на системата, които са наистина лесни за използване, ако имаме основните знания за това, което искаме да направим.

Важно

Не пропускайте да посетите следния URL адрес, за да имате пълна информация за Pрозоди: HTTP: //prosody.im.

До следващата вноска!

Колко интересни са всички ваши приноси, благодаря ви много за всички тях.

Хиляди поздравления Федерико за поредната страхотна статия.

Тук авторът ни дава („дава“) „как да знам“ как да внедрим услугата за чат чрез Prosody, която използва протокола XMPP в мрежа за обмен на незабавни съобщения, прехвърляне на файлове, правене на конференции с глас и видео, удостоверяване срещу локални потребители чрез сигурни връзки.

Освен това, както е обичайно в цялата серия PYMES, авторът улеснява интегрирането на услугата, която трябва да бъде конфигурирана с останалите услуги и / или параметри, които вече работят в мрежа:

1- Модификациите, които трябва да направим в DNS услугата, за да включим услугата за чат и всичко работи правилно.

2- Конфигурацията (и проверките) на PAM за локално удостоверяване на услугата за чат.

3- Какво трябва да направим в защитната стена, за да може локалната мрежа и „Мрежата от мрежи“ да позволяват услугата Чат, и то с адекватно ниво на сигурност.

4- И накрая проверката на чата от XMPP клиент.

Няма нищо за запазване на публикацията в TIPS директория, когато тази услуга трябва да бъде внедрена.

Надявам се да са ви полезни по някакъв начин. Благодаря за коментара

Приятелю IWO, разбрахте истинската същност на статията. Просто добавете, че внедряваме услуги за мрежа UNIX / Linux, дори ако всички нейни клиенти са Microsoft Windows. Много читатели може би все още не са забелязали тази малка подробност. 😉

Много добър принос приятел Fico. Знаете, че съм проследил всичките ви статии и през последните 4 научих много въпроси, които не знаех, защото завесата на Active Directory и домейн контролера беше поставена в самото ми лице. На практика бях роден с NT 4 и неговите PDC и BDC. Не знаех, че мога да опростя удостоверяването по мрежа на една машина с Centos или друг Linux. Сега уча нова философия, която според мен е толкова стара, колкото и произходът на историята на мрежите. Въпреки че ми казвате малко за това, което ще публикувате, мисля, че ще продължите с LDAP и след това с Active Directory, базиран на Samba 4? Благодарим Ви за отдадеността на каузата на свободния софтуер. Ще чакам следващите ви статии, Фицо.

Тигър, страхотна статия !!!!!

Колега, има малка подробност, в частта DNS посочваш целия домейн на desdelinux.fan към IP 172.16.10.10, вие сте внедрили този сървър в Debian (DNS), сега този сървър за чат е в CentOS, така че логично има различен IP адрес, който трябва да пренасочите целия трафик в защитната стена за този IP адрес, където ще се намира услугата за незабавни съобщения, тъй като в този момент той сочи към същия DNS сървър и няма услугата за съобщения.

Иначе всичко прекрасно, голяма прегръдка.

Благодаря на Едуардо за коментара. Прочетете абзаца добре:

По същия начин за "външната" зона активираме услугите:

xmpp-client

xmpp-server

И ние отваряме tcp портовете 5222 и 5269.

Позволявам изхода на протокола XMPP през интерфейса ens34. Не забравяйте публикацията по-долу, дори от статията за Squid. 😉

Зодиакален приятел: караш ме да заявя изненадите си предварително. Не, LDAP сега няма. Това е ядрото на пощенски сървър, базиран на Postfix, Dovecot, Squirrelmail и с PAM удостоверяване, което би било последното от тази мини поредица. Още na. ;-). Тогава, ако останалото дойде, докато стигнем до Samba 4 AD-DC. Чао!.

Да, приятелю, ако го прочета, но не виждам никъде ПРЕДВАРИТЕЛНИЯ КЪМ другия сървър, погледнете

Едуардо: Направи инсталацията. Свържете лаптоп с подмрежа IP 172.16.10.0/24. Инсталирайте чат клиент върху него и се свържете с Prosody. Така че направих и се получи така. 😉

FirewallD е този на CentOS, който ще ПРЕУСТРОЙВА по свой собствен начин.