Общ индекс на поредицата: Компютърни мрежи за МСП: Въведение

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Здравейте приятели и приятели!

Тази статия е продължение на Squid + PAM удостоверяване в CentOS 7- SMB мрежи.

Операционните системи UNIX / Linux предлагат РЕАЛНА среда за много потребители, в която много потребители могат да работят едновременно на една и съща система и да споделят ресурси като процесори, твърди дискове, памет, мрежови интерфейси, устройства, вмъкнати в системата и т.н.

Поради тази причина системните администратори са задължени непрекъснато да управляват потребителите и групите на системата и да формулират и прилагат добра административна стратегия.

След това ще видим много кратко основните аспекти на тази важна дейност в администрирането на Linux системи.

Понякога е по-добре да предложите полезност и след това необходимост.

Това е типичен пример за този ред. Първо показваме как да внедрим услуга за интернет прокси с Squid и местни потребители. Сега трябва да се запитаме:

- ¿как мога да внедря мрежови услуги на UNIX / Linux LAN от локални потребители и с приемлива сигурност?.

Няма значение, че освен това клиентите на Windows са свързани към тази мрежа. Важна е само необходимостта от кои услуги се нуждае мрежата на МСП и кой е най-простият и евтин начин за тяхното прилагане.

- ¿Може би механизмът за удостоверяване при раждането на ARPANET, Интернет и други мрежи WIDE AREA NМРЕЖА o Lокал AREA NМРЕЖА инициалите се основаваха на LDAP, Служба с указателиили в Microsoft LSASSили в Active Directory, или от Kerberos?, само за да спомена няколко.

Добър въпрос, на който всеки трябва да търси отговорите си. Каня ви да потърсите термина «заверка»В Уикипедия на английски, която е най-пълната и последователна що се отнася до оригиналното съдържание - на английски език.

Според Историята вече грубо казано, първо беше заверка y Разрешение местен, след NIS Мрежова информационна система разработена от Sun Microsystem и известна още като Телефонен бизнес указател o yp, и тогава LDAP Лек протокол за достъп до директория.

Какво относно "Приемлива сигурност»Очаква се, защото много пъти се тревожим за сигурността на нашата локална мрежа, докато имаме достъп до Facebook, Gmail, Yahoo и т.н. - да споменем само няколко - и ние даваме Нашата поверителност в тях. И вижте големия брой статии и документални филми, които се отнасят до Няма поверителност в Интернет там.

Забележка за CentOS и Debian

CentOS / Red Hat и Debian имат собствена философия за това как да внедрят сигурността, която не е фундаментално различна. Ние обаче потвърждаваме, че и двете са много стабилни, безопасни и надеждни. Например в CentOS контекстът на SELinux е активиран по подразбиране. В Debian трябва да инсталираме пакета основи на selinux, което показва, че можем да използваме и SELinux.

В CentOS, FreeBSDи други операционни системи се създава група -system- колело за да разрешите достъп като корен само на системните потребители, които принадлежат към тази група. Прочети /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlИ /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian не включва група колело.

Основни файлове и команди

записи

Основните файлове, свързани с управлението на локални потребители в операционна система Linux, са:

CentOS и Debian

- / И т.н. / ако съществува: информация за потребителския акаунт.

- / и т.н. / сянка- Информация за защита на потребителските акаунти.

- / и т.н. / група: информация за групов акаунт.

- / etc / gshadow- Информация за защита за групови акаунти.

- / etc / default / useradd: стойности по подразбиране за създаване на акаунт.

- / и т.н. / skel /: директория, която съдържа файловете по подразбиране, които ще бъдат включени в директорията HOME на новия потребител.

- /etc/login.defs- Конфигурационен пакет за защита на паролата.

Debian

- /etc/adduser.conf: стойности по подразбиране за създаване на акаунт.

Команди на CentOS и Debian

[root @ linuxbox ~] # chpasswd -h # Актуализирайте паролите в групов режим Как да използвам: chpasswd [опции] Опции: -c, --crypt-method МЕТОД методът на криптата (един от NONE DES MD5 SHA256 SHA512) -e, --криптирани предоставените пароли са криптирани -h, --help показва това помощ подкани и прекрати -m, --md5 кодира паролата в ясна форма, използвайки MD5 алгоритъм -R, --root директория CHROOT_DIR за chroot в -s, --sha-rounds брой SHA кръгове за алгоритми за шифроване на SHA * # партида- Изпълнявайте команди, когато зареждането на системата позволява. С други думи #, когато средното натоварване падне под 0.8 или стойността, посочена при извикване # на командата atd. Повече информация мъж партида. [root @ linuxbox ~] # gpasswd -h # Декларирайте администраторите в / etc / group и / etc / gshadow Как да използвам: gpasswd [опции] ОПЦИИ НА ГРУПАТА: -a, --add USER добавя USER към GROUP -d, --delete USER премахва USER от GROUP -h, --help показва това съобщение за помощ и завършва -Q, - -root директорията CHROOT_DIR за chroot в -r, --delete-password премахване на паролата на GROUP -R, - ограничаване на ограничаване на достъпа до GROUP на нейните членове -M, --members USER, ... задава списъка с членове на GROUP -A, --administrators ADMIN, ... задава списъка с GROUP администратори Освен опциите -A и -M, опциите не могат да се комбинират. [root @ linuxbox ~] # groupadd -h # Създайте нова група Как да използвам: groupadd [опции] GROUP Опции: -f, --force прекратява се, ако групата вече съществува, и отменя -g, ако GID вече се използва -g, --gid GID използва GID за нова група - h, --help показва това съобщение за помощ и завършва -K, --key KEY = VALUE презаписва стойностите по подразбиране на "/etc/login.defs" -o, --non-unique ви позволява да създавате групи с GID (не уникални ) дубликати -p, --password PASSWORD използвайте тази криптирана парола за новата група -r, --system създайте системен акаунт -R, --root директория CHROOT_DIR, за да chroot в [root @ linuxbox ~] # групово -h # Изтрийте съществуваща група Как да използвам: groupdel [опции] GROUP Options: -h, --help покажете това съобщение за помощ и прекратете -R, --root директорията CHROOT_DIR за chroot в [root @ linuxbox ~] # групови членове -h # Деклариране на администратори в основната група на потребителя Как да използвам: groupmems [опции] [действие] Опции: -g, --group GROUP променя името на групата вместо групата на потребителя (може да бъде направено само от администратора) -R, --root CHROOT_DIR директория, за да chroot в Действия: -a, --add USER добавя USER към членовете на групата -d, --delete USER премахва USER от списъка на членовете на групата -h, --help показва това съобщение за помощ и прекратява -p, - продухване прочиства всички членове на групата - l, --list изброява членовете на групата [root @ linuxbox ~] # групов мод -h # Променете дефиницията на група Как да използвам: groupmod [options] GROUP Options: -g, --gid GID променя идентификатора на групата в GID -h, --help показва това съобщение за помощ и завършва -n, --new-name NEW_Group променя името a NEW_GROUP -o, --non-unique позволява да се използва дублиран GID (не е уникален) -p, --password PASSWORD променя паролата на PASSWORD (шифрована) -R, --root CHROOT_DIR директория за chroot в [root @ linuxbox ~] # grpck -h # Проверете целостта на групов файл Как да използвам: grpck [опции] [група [gshadow]] Опции: -h, --help покажете това съобщение за помощ и излезте -r, - грешки и предупреждения само за четене, но не променяйте файлове -R, - - root CHROOT_DIR директория за chroot в -s, --sort сортиране на записи по UID [root @ linuxbox ~] # grpconv # Свързани команди: pwconv, pwunconv, grpconv, grpunconv # Използва се за конвертиране към и от сенчести пароли и групи # Четирите команди работят с файлове / etc / passwd, / etc / group, / etc / shadow, # и / etc / gshadow. За повече информация човек grpconv. [root @ linuxbox ~] # sg -h # Изпълнете команда с различен идентификатор на група или GID Как да използвам: sg group [[-c] order] [root @ linuxbox ~] # нова група -h # Променете текущия GID по време на влизане Как да използвам: newgrp [-] [група] [root @ linuxbox ~] # новопотребители -h # Актуализирайте и създайте нови потребители в групов режим Режим на използване: newusers [опции] Опции: -c, --crypt-method METHOD методът на криптата (един от NONE DES MD5 SHA256 SHA512) -h, --help покажете това съобщение за помощ и излезте -r, --system създаване на системни акаунти -R, --root директория CHROOT_DIR за chroot в -s, --sha-rounds брой SHA кръгове за алгоритми за шифроване на SHA * [root @ linuxbox ~] # pwck -h # Проверете целостта на файловете с пароли Как да използвам: pwck [опции] [passwd [сянка]] Опции: -h, --help покажете това съобщение за помощ и излезте -q, - само съобщение за грешки при докладване -r, - грешки и предупреждения само за четене но не променяйте файловете -R, --root директорията CHROOT_DIR да chroot в -s, --sort сортиране на записи по UID [root @ linuxbox ~] # useradd -h # Създайте нов потребител или актуализирайте по подразбиране # информация за новия потребител Как да използвам: useradd [опции] ПОТРЕБИТЕЛ useradd -D useradd -D [опции] Опции: -b, --base-dir BAS_DIR базова директория за началната директория на новия акаунт -c, --comment COMMENT GECOS поле на нов акаунт -d, --home-dir PERSONAL_DIR начална директория на нов акаунт -D, --по подразбиране отпечатва или променя настройката по подразбиране на useradd -e, --изтекъл EXPIRY_DATE дата на изтичане на новия акаунт -f, - неактивен НЕАКТИВЕН период на неактивност на паролата на новия акаунт делгрупа -g, --gid GROUP име или идентификатор на основната група на новия акаунт -G, --groups GROUPS списък с допълнителни групи на новия акаунт -h, --help показва това съобщение за помощ и завършва -k, - skel DIR_SKEL използва тази алтернативна "скелетна" директория -K, --key KEY = VALUE замества стойностите по подразбиране на "/etc/login.defs" -l, --no-log-init не добавя потребителя към базите данни от lastlog и faillog -m, --create-home създава началната директория на потребител -M, --no-create-home не създава началната директория на потребител -N, --no-user-group не създава група с същото име като потребителя -o, --non-unique позволява създаване на потребители с дублиращи се (не уникални) идентификатори (UID) -p, --password PASSWORD шифрована парола на новия акаунт -r, --system създава акаунт на system -R, --root CHROOT_DIR директория за chroot в -s, --shell CONSOLE конзола за достъп на новия акаунт -u, --uid UID потребителски идентификатор на новия акаунт -U, --user-group createгрупа със същото име като потребителя -Z, --selinux-потребител USER_SE използва посочения потребител за потребителя на SELinux [root @ linuxbox ~] # userdel -h # Изтриване на акаунт на потребител и свързани файлове Режим на използване: userdel [опции] ПОТРЕБИТЕЛ Опции: -f, --force принуди някои действия, които биха се провалили в противен случай, например премахване на потребител, който все още е влязъл или файлове, дори ако не е собственост на потребителя -h, --help показва това съобщение Помощ и завършете -r, - премахнете премахнете началната директория и пощенската кутия -R, --root директорията CHROOT_DIR за chroot в -Z, --selinux-потребител премахнете всички SELinux потребителски карти за потребителя [root @ linuxbox ~] # потребителски мод -h # Промяна на потребителски акаунт Как да използвам: usermod [options] USER Options: -c, --comment COMMENT нова стойност на полето GECOS -d, --home PERSONAL_DIR нова начална директория на новия потребител -e, --expiredate EXPIRED_DATE задава датата на изтичане на акаунтът до EXPIRED_DATE -f, - неактивен НЕАКТИВЕН задава времето на неактивност след изтичане на акаунта на INACTIVE -g, --gid GROUP принуждава използването на GROUP за нов потребителски акаунт -G, --groups GROUPS списък на допълнителни групи -a, - добави добави потребителя към допълнителните ГРУПИ, споменати от опцията -G, без да го / я премахваш от други групи -h, --помощ покажи това съобщение за помощ и прекрати -l, - logIN ИМЕ отново име за потребител -L, - заключване заключва потребителски акаунт -m, --move-home преместване на съдържанието на началната директория в нова директория (използвайте само заедно с -d) -o, --non-unique позволява да се използват Дублирани UID (не уникални) -p, - -password PASSWORD използвайте криптирана парола за нов акаунт -R, --root CHR OOT_DIR директория за chroot в -s, --shell CONSOLE нова конзола за достъп за потребителски акаунт -u, --uid UID принуждава използването на UID за нов потребителски акаунт -U, - отключване отключва потребителски акаунт -Z, --selinux-потребител SEUSER ново картографиране на потребителите на SELinux за потребителския акаунт

Команди в Debian

Debian прави разлика между useradd y adduser. Препоръчва системните администратори да използват adduser.

root @ sysadmin: / home / xeon # adduser -h # Добавяне на потребител към системата root @ sysadmin: / home / xeon # addgroup -h # Добавяне на група към системата adduser [--home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup ГРУПА | --gid ID] [--disabled-password] [--disabled-login] ПОТРЕБИТЕЛ Добавете нормален потребител adduser --system [--home DIRECTORY] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--group | --ingroup GROUP | --gid ID] [--disabled-password] [--disabled-login] ПОТРЕБИТЕЛ Добавяне на потребител от системния adduser --group [--gid ID] GROUP addgroup [--gid ID] GROUP Добавяне на група от потребители addgroup --system [--gid ID] GROUP Добавяне на група от системния adduser USER GROUP Добавяне на съществуващ потребител към съществуваща група общи опции: --quiet | -q не показват информация за процеса на стандартен изход --force-badname позволяват потребителски имена, които не съответстват на конфигурационната променлива NAME_REGEX --help | -h съобщение за употреба --version | -v номер на версията и авторски права --conf | -c FILE използва FILE като конфигурационен файл root @ sysadmin: / home / xeon # deluser -h # Премахнете нормален потребител от системата root @ sysadmin: / home / xeon # делгрупа -h # Премахване на нормална група от системата deluser USER премахва нормален потребител от системния пример: deluser miguel --remove-home премахва домашната директория на потребителя и опашката за поща. --remove-all-files премахва всички файлове, притежавани от потребителя. --backup архивира файлове преди изтриване. - резервно копиране дестинация за резервни копия. Текущата директория се използва по подразбиране. --system премахнете само ако сте системен потребител. delgroup GROUP deluser --group GROUP премахва група от системния пример: deluser --group students --system премахва само ако е група от системата. --only-if-empty премахнете само ако нямат повече членове. deluser USER GROUP премахва потребителя от групата пример: deluser miguel students общи опции: --quiet | -q не давайте информация за процеса на stdout --help | -h съобщение за употреба --version | -v номер на версия и авторски права --conf | -c FILE използва FILE като конфигурационен файл

Правила

Има два типа политики, които трябва да вземем предвид при създаването на потребителски акаунти:

- Политики на потребителския акаунт

- Политики за стареене на пароли

Политики на потребителския акаунт

На практика основните компоненти, които идентифицират потребителски акаунт, са:

- Име на потребителски акаунт - потребител ВХОД, а не името и фамилиите.

- Потребителски идентификатор - UID.

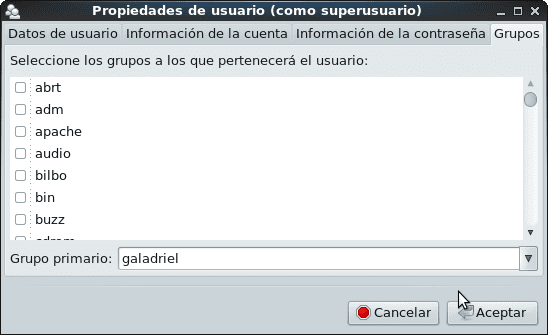

- Основна група, към която принадлежи - GID.

- Парола - парола.

- Разрешения за достъп - разрешения за достъп.

Основните фактори, които трябва да се вземат предвид при създаването на потребителски акаунт, са:

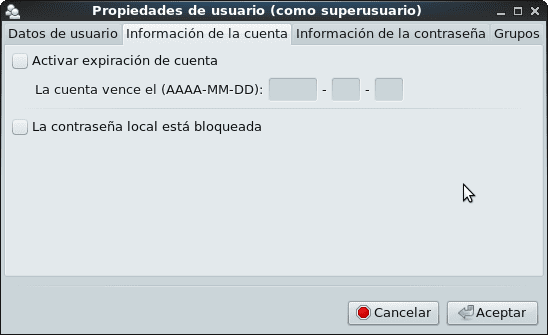

- Времето, през което потребителят ще има достъп до файловата система и ресурси.

- Времето, през което потребителят трябва да променя паролата си - периодично - от съображения за сигурност.

- Времето, през което входът за влизане ще остане активен.

Също така, когато възлагате на потребител неговия UID y парола, трябва да имаме предвид, че:

- Целочислената стойност UID тя трябва да бъде уникална и да не е отрицателна.

- El парола тя трябва да бъде с подходяща дължина и сложност, така че да е трудно да се разчете.

Политики за стареене на пароли

В Linux система, парола на потребител не е определено време на изтичане по подразбиране. Ако използваме политики за стареене на паролата, можем да променим поведението по подразбиране и при създаването на потребители дефинираните политики ще бъдат взети под внимание.

На практика има два фактора, които трябва да се вземат предвид при определяне на възрастта на паролата:

- Security.

- Удобство на потребителя.

Паролата е по-сигурна, колкото по-кратък е нейният срок на годност. Има по-малък риск той да изтече на други потребители.

За да установим политики за стареене на паролата, можем да използваме командата чадж:

[root @ linuxbox ~] # chage Режим на използване: chage [опции] ОПЦИИ НА ПОТРЕБИТЕЛЯ: -d, --последния LAST_DAY задава деня на последната промяна на паролата на LAST_DAY -E, --expiredate CAD_DATE задава датата на изтичане на CAD_DATE -h, --показва помощ това съобщение за помощ и завършва -I, - неактивен НЕАКТИВЕН деактивира акаунта след НЕАКТИВНИ дни от датата на изтичане -l, --list показва информация за възрастта на акаунта -m, --mindays MIN_DAYS задава номера минимални дни преди промяна на паролата на MIN_DAYS -M, --maxdays MAX_DAYS задава максимален брой дни преди промяната на паролата на MAX_DAYS -R, --root директорията CHROOT_DIR да chroot в -W, --warndays WARNING_DAYS задава дни изтичане на известие до DAYS_NOTICE

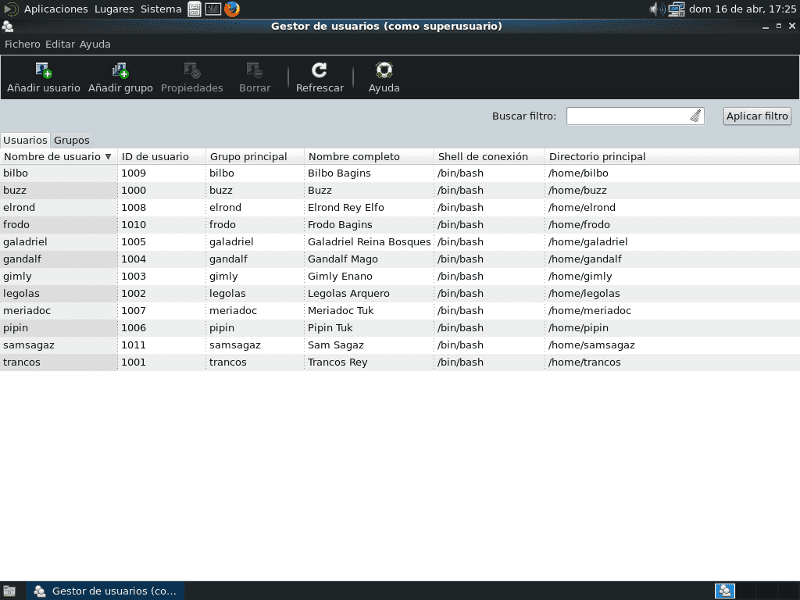

В предишната статия създадохме няколко потребители като пример. Ако искаме да знаем възрастовите стойности на акаунта на потребителя с ВХОД галадриел:

[root @ linuxbox ~] # chage --list galadriel Последна промяна на паролата: 21 април 2017 г. Паролата изтича: никога Неактивна парола: никога Акаунтът изтича: никога Минимален брой дни между смяната на паролата: 0 Максимален брой дни между смяната на паролата: 99999 Брой дни преди известието преди изтичане на паролата: 7

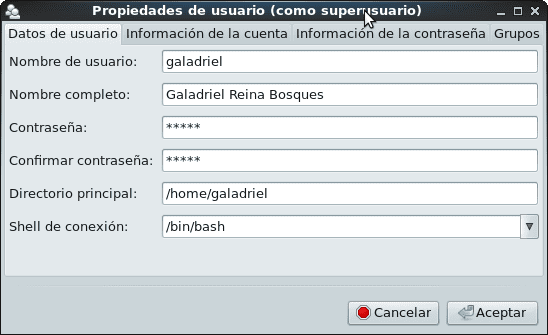

Това бяха стойностите по подразбиране, които системата имаше, когато създадохме потребителския акаунт с помощта на графичната помощна програма за администрация „Потребители и групи“:

За да промените настройките по подразбиране за стареене на паролата, препоръчително е да редактирате файла /etc/login.defs y промяна на минималното количество стойности, от което се нуждаем. В този файл ще променим само следните стойности:

# Контроли за остаряване на паролата: # # PASS_MAX_DAYS Максимален брой дни, в които може да се използва парола. # PASS_MIN_DAYS Минимален брой дни, разрешени между промените на паролата. # PASS_MIN_LEN Минимална приемлива дължина на паролата. # PASS_WARN_AGE Брой дни, дадени преди да изтече паролата. # PASS_MAX_DAYS 99999 #! Повече от 273 години! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

за стойностите, които избрахме според нашите критерии и нужди:

PASS_MAX_DAYS 42 # 42 непрекъснати дни, които можете да използвате парола PASS_MIN_DAYS 0 # паролата може да бъде променена по всяко време PASS_MIN_LEN 8 # минимална дължина на паролата PASS_WARN_AGE 7 # Брой дни, в които системата ви предупреждава # трябва да промените паролата, преди да изтече.

Оставяме останалата част от файла както е било и препоръчваме да не променяте други параметри, докато не разберем добре какво правим.

Новите стойности ще бъдат взети предвид при създаването на нови потребители. Ако сменим паролата на вече създаден потребител, стойността на минималната дължина на паролата ще бъде спазена. Ако използваме командата ако съществува вместо графичната програма и ние пишем, че паролата ще бъде «леголас17«, Системата се оплаква като графичния инструмент« Потребители и групи »и отговаря, че«По някакъв начин паролата гласи потребителското име»Въпреки че в крайна сметка приемам тази слаба парола.

[root @ linuxbox ~] # passwd legolas Промяна на паролата на потребителя на legolas. Нова парола: стрелец с лък # е по-малко от 7 знака НЕПРАВИЛНА ПАРОЛА: Паролата е по-малка от 8 знака. Въведете нова парола: леголас17 Паролите не съвпадат. # Логично нали? Нова парола: леголас17 НЕПРАВИЛНА ПАРОЛА: По някакъв начин паролата чете името на потребителя Повторно въведете новата парола: леголас17 passwd: всички маркери за удостоверяване бяха актуализирани успешно.

Ние понасяме "слабостта" на декларирането на парола, която включва ВХОД на потребителя. Това е непрепоръчителна практика. Правилният начин би бил:

[root @ linuxbox ~] # passwd legolas Промяна на паролата на потребителя на legolas. Нова парола: високопланините01 Повторно въведете новата парола: високопланините01 passwd: всички маркери за удостоверяване бяха актуализирани успешно.

За да промените стойностите на изтичане на парола de галадриел, ние използваме командата chage и трябва само да променим стойността на PASS_MAX_DAYS от 99999 до 42:

[root @ linuxbox ~] # chage -M 42 галадриел

[root @ linuxbox ~] # chage -l galadriel

Последна промяна на паролата: 21 април 2017 г. Паролата изтича: 02 юни 2017 г. Неактивна парола: никога акаунтът изтича: никога Минимален брой дни между смяната на паролата: 0 Максимален брой дни между смяната на паролата: 42

Брой дни преди известие преди изтичане на паролата: 7

И така нататък, можем да променяме паролите на вече създадените потребители и техните стойности на изтичане ръчно, като използваме графичния инструмент «Потребители и групи» или използваме скрипт писменост което автоматизира част от неинтерактивната работа.

- По този начин, ако създадем локалните потребители на системата по начин, който не се препоръчва от най-често срещаните практики по отношение на сигурността, можем да променим това поведение, преди да продължим да прилагаме повече базирани на PAM услуги..

Ако създадем потребителя андуин с ВХОД «андуин»И парола«Паролата»Ще получим следния резултат:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Промяна на паролата на потребителя anduin. Нова парола: Паролата НЕПРАВИЛНА ПАРОЛА: Паролата не преминава проверка на речника - Тя се основава на дума в речника. Повторно въведете новата парола: Паролата passwd - Всички маркери за удостоверяване бяха актуализирани успешно.

С други думи, системата е достатъчно креативна, за да посочи слабостите на паролата.

[root @ linuxbox ~] # passwd anduin Промяна на паролата на потребителя anduin. Нова парола: високопланините02 Повторно въведете новата парола: високопланините02 passwd - Всички маркери за удостоверяване бяха актуализирани успешно.

Резюме на политиката

- Ясно е, че политиката за сложност на паролата, както и минималната дължина от 5 знака, са активирани по подразбиране в CentOS. В Debian проверката на сложността работи за нормални потребители, когато се опитват да променят паролата си чрез извикване на командата ако съществува. За потребителя корен, няма ограничения по подразбиране.

- Важно е да знаем различните опции, които можем да декларираме във файла /etc/login.defs с помощта на командата човек login.defs.

- Също така проверете съдържанието на файловете / etc / default / useradd, а също и в Debian /etc/adduser.conf.

Потребители и групи на системата

В процеса на инсталиране на операционната система се създават цяла поредица потребители и групи, които една литература нарича Стандартни потребители, а друга - системни потребители. Предпочитаме да ги наричаме системни потребители и групи.

По правило потребителите на системата имат UID <1000 и вашите акаунти се използват от различни приложения на операционната система. Например потребителският акаунт «калмар»Използва се от програмата Squid, докато акаунтът« lp »се използва за процеса на печат от редактори на думи или текст.

Ако искаме да изброим тези потребители и групи, можем да го направим с помощта на командите:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # котка / и т.н. / група

Изобщо не се препоръчва да модифицирате потребителите и групите на системата. 😉

Поради важността му повтаряме, че в CentOS, FreeBSDи други операционни системи се създава група -system- колело за да разрешите достъп като корен само на системните потребители, които принадлежат към тази група. Прочети /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlИ /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian не включва група колело.

Управление на потребителски и групови акаунти

Най-добрият начин да научите как да управлявате потребителски и групови акаунти е:

- Практикуване на използването на командите, изброени по-горе, за предпочитане във виртуална машина и преди да се използват графични инструменти.

- Консултиране с ръководствата или man pages на всяка команда, преди да търсите друга информация в Интернет.

Практиката е най-добрият критерий за истина.

Обобщение

Досега една статия, посветена на Управлението на местни потребители и групи, не е достатъчна. Степента на знания, които всеки администратор придобива, ще зависи от личния интерес към изучаването и задълбочаването по тази и други свързани теми. Същото е както при всички аспекти, които сме разработили в поредицата статии Мрежи за МСП. По същия начин можете да се насладите на тази версия в pdf тук

Следваща доставка

Ще продължим да прилагаме услуги с удостоверяване срещу локални потребители. След това ще инсталираме услуга за незабавни съобщения, базирана на програмата прозодия.

Ще се видим скоро!

Здравейте, страхотна статия, питам ви къде работя, принтерите се споделят много, проблемът е в чашки, понякога увисва и те не могат да печатат, тъй като мога да им дам разрешение да го рестартират (защото през повечето време работим в други области), без да давам паролата root, тъй като единственият начин, който намерих, е да го променя, така че определен потребител да може да го рестартира.

От вече много благодаря.

Поздрави HO2GI!. Да кажем например потребителят Леголас искате да му дадете разрешение да рестартира само услугата CUPS, като разбира се използвате командата Sudo, които трябва да бъдат инсталирани:

[root @ linuxbox ~] # visudo

Спецификация на псевдоним на Cmnd

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups рестартиране

Спецификация на привилегиите на потребителя

корен ALL = (ALL: ALL) ALL

legolas ALL = RESTARTCUPS

Запазете направените промени във файла sudoers. Влезте като потребител леголи:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid reload

[sudo] парола за legolas:

За съжаление, на потребител legolas не е разрешено да изпълни '/etc/init.d/postfix reload' като root на linuxbox.desdelinux.фен.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups рестартиране

[sudo] парола за legolas:

[ok] Рестартиране на Common Unix Printing System: cupsd.

Простете ми, ако подканата се различава в CentOS, защото се ръководех от това, което току-що направих в Debian Wheezy. ;-). Където съм в момента, нямам CentOS под ръка.

От друга страна, ако искате да добавите други системни потребители като пълни CUPS администратори - те могат да го конфигурират погрешно - вие ги правите членове на групата lpadmin, който се създава, когато инсталирате CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Страхотно благодаря хиляда Fico, сега ще го пробвам.

HO2GI, в CentOS / Red -Hat ще бъде:

[root @ linuxbox ~] # visudo

Услуги

Cmnd_Alias RESTARTCUPS = / usr / bin / systemctl рестартиране на чаши, / usr / bin / systemctl състояния на чаши

Позволете на root да изпълнява всякакви команди навсякъде

корен ALL = (ALL) ALL

legolas ВСИЧКИ = РЕСТАРТИРАНЕ НА ЧАСТИ

Запазите промените

[root @ linuxbox ~] # изход

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

парола на legolas @ linuxbox:

[legolas @ linuxbox ~] $ sudo systemctl рестартирайте чашките

Вярваме, че сте получили обичайната лекция от местната система

Администратор. Обикновено се свежда до тези три неща:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] парола за legolas:

[legolas @ linuxbox ~] $ sudo systemctl чаши за състояние

● cups.service - Услуга за печат на CUPS

Заредено: заредено (/usr/lib/systemd/system/cups.service; активирано; предварително зададено от доставчика: активирано)

Активен: активен (работи) от март 2017-04-25 22:23:10 EDT; Преди 6 секунди

Основен PID: 1594 (cupsd)

CGroup: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl рестартирайте squid.service

За съжаление потребителските леголи нямат право да изпълняват „/ bin / systemctl рестартиране на squid.service“ като root на linuxbox.

[legolas @ linuxbox ~] $ изход