Общ индекс на поредицата: Компютърни мрежи за МСП: Въведение

Здравейте приятели!. След предишните няколко статии за Domain Name System и Dynamic Host Configuration протокол публикувано в «DNS и DHCP в openSUSE 13.2 'Арлекин'" и "DNS и DHCP на CentOS 7«, И двамата от поредицата Мрежи за МСП, ние трябва да конфигурираме тези услуги в Debian.

Повтаряме, че добра отправна точка за изучаване на теоретичните концепции за DNS и DHCP е Уикипедия.

Инсталиране на операционната система

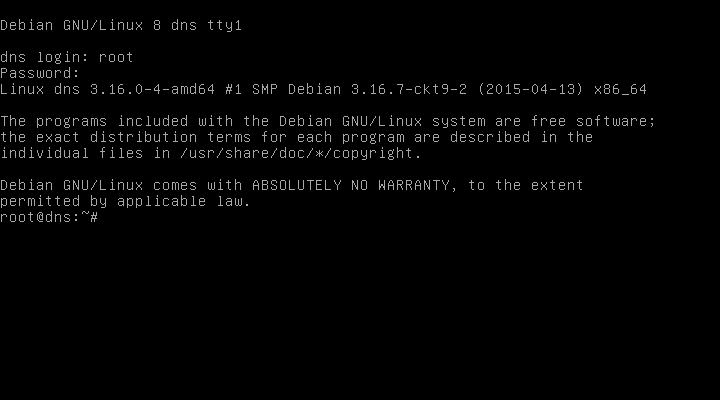

Ще започнем от основната инсталация на сървър с операционната система Debian 8 "Jessie", без да инсталираме никаква графична среда или друга програма. Виртуална машина с 512 мегабайта RAM и 20 гигабайт твърд диск е повече от достатъчна.

По време на инсталационния процес - за предпочитане в текстов режим - и следвайки реда на екраните, избрахме следните параметри:

- Език: Испански - испански

- Държава, територия или област: НАС

- Карта на клавишите за използване: Американски английски

- Конфигурирайте мрежата ръчно:

- IP адрес: 192.168.10.5

- Маска на мрежата: 255.255.255.0

- Шлюз: 192.168.10.1

- Адреси на сървъра на имена: 127.0.0.1

- Име на машината: dns

- Име на домейн: desdelinux.фен

- Супер потребителска парола: Вашата парола (след това поискайте потвърждение)

- Пълно име на новия потребител: Debian First OS Buzz

- Потребителско име за акаунта: бръмча

- Изберете парола за новия потребител: Вашата парола (след това поискайте потвърждение)

- Изберете вашата часова зона: Изток

- Метод на разделяне: Насочва се - използвайте целия диск

- Изберете диск за разделяне: Виртуален диск 1 (vda) - 21.5 GB Virto Block Device

- Схема за разделяне: Всички файлове в един дял (препоръчва се за начинаещи).

- Завършете разделянето и напишете промени на диска

- Искате ли да напишете промените на дисковете?

- Искате ли да анализирате друг CD или DVD?:

- Искате ли да използвате реплика наd?:

- Искате ли да вземете анкета за използването на пакета?:

- Изберете програмите за инсталиране:

[] Работна среда на Debian

[*] Стандартни системни помощни програми

- Искате ли да инсталирате загрузчика GRUB в основния запис за зареждане?

- / dev / vda

- „Инсталирането завърши“:

По мое скромно мнение, инсталирането на Debian е просто. Изисква се само да се отговори на въпроси за предварително дефинирани опции и друга информация. Дори се осмелявам да твърдя, че е по-лесно да следвате предишните стъпки, отколкото чрез видео, например. Когато чета, не губя концентрация. Друг въпрос е да гледам, чета, тълкувам и да давам видеоклипа напред-назад, когато загубя или не разбирам добре някакво важно значение. Ръкописен лист или обикновен текстов файл, копиран на мобилния телефон, ще служи перфектно като ефективно ръководство.

Първоначални настройки

След приключване на основната инсталация и първото рестартиране, ние продължаваме да декларираме хранилищата на програмата.

При редактиране на файла sources.list, ние коментираме всички съществуващи записи по подразбиране, защото ще работим само с локални хранилища. Окончателното съдържание на файла, с изключение на коментираните редове, ще бъде:

root @ dns: ~ # nano /etc/apt/sources.list deb http://192.168.10.1/repos/jessie/debian/ jessie основен принос deb http://192.168.10.1/repos/jessie/debian-security/ jessie / актуализации основен принос

Актуализираме системата

root @ dns: ~ # актуализация на способността root @ dns: ~ # надстройка на способността root @ dns: ~ # рестартиране

Инсталираме SSH за достъп от разстояние

root @ dns: ~ # aptitude инсталирайте ssh

За да позволи на потребителя да стартира отдалечена сесия чрез SSH корен -от само Enterprise LAN- ние модифицираме неговия конфигурационен файл:

root @ dns: ~ # nano / etc / ssh / sshd_config .... PermitRootLogin да .... root @ dns: ~ # systemctl рестартирайте ssh.service root @ dns: ~ # systemctl статус ssh.service

Стартираме отдалечена сесия чрез SSH в «dns» от машината «sysadmin»:

buzz @ sysadmin: ~ $ rm .ssh / known_hosts buzz @ sysadmin: ~ $ ssh root@192.168.10.5 ... парола на root@192.168.10.5: ... root @ dns: ~ #

Основни конфигурационни файлове

Основните файлове на системната конфигурация ще бъдат според нашите избори по време на инсталацията:

root @ dns: ~ # cat / etc / hosts 127.0.0.1 локален хост 192.168.10.5 dns.desdelinux.fan dns # Следните редове са желателни за поддържащи IPv6 хостове ::1 localhost ip6-localhost ip6-loopback ff02::1 ip6-allnodes ff02::2 ip6-allrouters root @ dns: ~ # cat /etc/resolv.conf Търсене desdelinux.fan сървър на имена 127.0.0.1 root @ dns: ~ # име на хост DNS root @ dns: ~ # име на хост -f dns.desdelinux.фен root @ dns: ~ # cat / etc / network / interfaces # Този файл описва мрежовите интерфейси, налични на вашата система # и как да ги активирате. За повече информация вижте интерфейси (5). източник /etc/network/interfaces.d/* # Мрежовият интерфейс за обратна връзка auto lo iface lo inet loopback # Основният мрежов интерфейс позволява бърза връзка eth0 iface eth0 inet статичен адрес 192.168.10.5 мрежова маска 255.255.255.0 мрежа 192.168.10.0 излъчване 192.168.10.255. 192.168.10.1 gateway 127.0.0.1 # dns-* опциите се изпълняват от пакета resolvconf, ако са инсталирани dns-nameservers XNUMX dns-search desdelinux.фен

Инсталираме пакети за супер опит

root @ dns: ~ # aptitude инсталирайте htop mc deborphan

Почистване на изтеглени пакети, ако има такива

root @ dns: ~ # aptitude install -f root @ dns: ~ # aptitude purge ~ c root @ dns: ~ # aptitude clean root @ dns: ~ # aptitude autoclean

Инсталираме BIND9

- ПРЕДИ да инсталирате BIND горещо препоръчваме посетете страницата DNS типове записи в Уикипедия, както в испанската, така и в английската версия. Тези типове регистри са тези, които ще използваме в конфигурацията на файловете на зони, както директни, така и обратни. Много е образователно да знаем с какво си имаме работа.

- също ние предлагаме прочетете следното Искане за коментари RFC - Искания за коментари, които са тясно свързани със здравословното функциониране на DNS услугата, особено по отношение на връщането към коренни сървъри:

- RFC 1912, 5735, 6303 и BCP 32: отнасящи се до Localhost

- RFC 1912, 6303: Зона на стил за IPv6 адрес на локален хост

- RFC 1912, 5735 и 6303: Отношение към локалната мрежа - «Тази» мрежа

- RFC 1918, 5735 и 6303: Мрежи за частно ползване

- RFC 6598: Споделено адресно пространство

- RFC 3927, 5735 и 6303: Link-local / APIPA

- RFC 5735 и 5736: Задания на протокол на Internet Engineering Task Force

- RFC 5735, 5737 и 6303: TEST-NET- [1-3] за документация

- RFC 3849 и 6303: Примерен диапазон на IPv6 за документация

- BCP 32: Домейни за документация и тестване

- RFC 2544 и 5735: Бенчмарк тестване на рутери

- RFC 5735: IANA Резервирано - Стар клас Е пространство

- RFC 4291: IPv6 Неприсвоени адреси

- RFC 4193 и 6303: IPv6 ULA

- RFCs 4291 и 6303: IPv6 Link Local

- RFCs 3879 и 6303: Остарели IPv6 локални адреси на сайтове

- RFC 4159: IP6.INT е оттеглено

Инсталация

root @ dns: ~ # aptitude search bind9 p bind9 - Сървър за имена на интернет p bind9-doc - Документация за BIND i bind9-host - Версия на 'host' в комплект с BIND 9.X p bind9utils - Помощни програми за BIND p gforge-dns-bind9 - инструмент за съвместна разработка - управление на DNS (с помощта на Bind9) i A libbind9-90 - Споделена библиотека BIND9, използвана от BIND

Опитайте и да бягате търсене на способности ~ dbind9

root @ dns: ~ # aptitude install bind9 root @ dns: ~ # systemctl рестартирайте bind9.service root @ dns: ~ # systemctl статус bind9.service ● bind9.service - BIND Domain Name Server Loaded: заредено (/lib/systemd/system/bind9.service; включен) Влизане: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Активен: активен (работещ) от петък 2017-02-03 10:33:11 EST; Преди 1s Документи: човек: име (8) Процес: 1460 ExecStop = / usr / sbin / rndc stop (код = излязъл, статус = 0 / УСПЕХ) Основен PID: 1465 (наименуван) CGroup: /system.slice/bind9.service └─1465 / usr / sbin / named -f -u bind Feb 03 10:33:11 dns named [1465]: автоматична празна зона: 8.BD0.1.0.0.2.IP6.ARPA 03 февруари 10:33:11 dns наименован [1465]: прослушване на команден канал на 127.0.0.1 # 953 03 февруари 10:33:11 dns име [1465]: прослушване на команден канал :: 1 # 953 03 февруари 10:33:11 dns наименуван [1465]: управляван -keys-zone: заредена серийна 2 февруари 03 10:33:11 dns с име [1465]: зона 0.in-addr.arpa/IN: заредена серийна 1 февруари 03 10:33:11 dns с име [1465]: зона localhost / IN: заредена серийна 2 февр. 03 10:33:11 dns с име [1465]: зона 127.in-addr.arpa/IN: заредена серийна 1 февр. 03 10:33:11 dns с име [1465]: зона 255.in -addr.arpa/IN: заредена серийна 1 февруари 03 10:33:11 dns с име [1465]: всички зони заредени на 03 февруари 10:33:11 dns с име [1465]: работи Съвет: Някои редове бяха елипсирани, използвайте -l да се покаже изцяло.

Конфигурационни файлове, инсталирани от BIND9

По малко по-различен начин от конфигурацията на DNS услугата в CentOS и openSUSE, в Debian в директорията се създават следните файлове / etc / bind:

root @ dns: ~ # ls -l / etc / bind / общо 52 -rw-r - r - 1 корен корен 2389 30 юни 2015 bind.keys -rw-r - r - 1 корен корен 237 30 юни 2015 db.0 -rw-r - r - 1 корен корен 271 30 юни 2015 г. db.127 -rw-r - r - 1 корен на корен 237 30 юни 2015 г. db.255 -rw-r - r - 1 корен на корен 353 30 юни 2015 г. db.empty -rw- r - r-- 1 корен корен 270 юни 30 2015 db.local -rw-r - r - 1 корен корен 3048 юни 30 2015 db.root -rw-r - r - 1 корен обвързване 463 юни 30 2015 named.conf -rw-r - r - 1 кореново свързване 490 30 юни 2015 г. named.conf.default-zone -rw-r - r - 1 кореново свързване 165 30 юни 2015 г. named.conf.local -rw -r - r - 1 кореново свързване 890 3 февруари 10:32 named.conf.options -rw-r ----- 1 bind bind 77 3 февруари 10:32 rndc.key -rw-r - r- - 1 root root 1317 юни 30 2015 zone.rfc1918

Всички горепосочени файлове са в обикновен текст. Ако искаме да знаем значението и съдържанието на всеки от тях, можем да го направим с помощта на командите по-малко o котка, което е добра практика.

Придружаваща документация

В адресната книга / usr / share / doc / bind9 ще имаме:

root @ dns: ~ # ls -l / usr / share / doc / bind9 общо 56 -rw-r - r - 1 корен корен 5927 30 юни 2015 авторски права -rw-r - r - 1 корен корен 19428 30 юни 2015 1 changelog.Debian.gz -rw-r - r-- 11790 root root 27 2014 януари 1 г. FAQ.gz -rw-r - r-- 396 root root 30 2015 юни 1 НОВИНИ.Debian.gz -rw-r - r-- 3362 root root 30 2015 юни 1 README.Debian. gz -rw-r - r-- 5840 корен на корен 27 2014 януари XNUMX г. README.gz

В предишната документация ще намерим изобилие от учебни материали, които препоръчваме да прочетете ПРЕДИ да конфигурирате BIND и дори ПРЕДИ да търсите в Интернет статии, свързани с BIND и DNS като цяло.. Ще прочетем съдържанието на някои от тези файлове:

Въпроси и Отговори o Fредовно Aскед Qвъпроси относно BIND 9

- Въпроси за компилация и инсталиране - Въпроси относно компилирането и инсталирането

- Въпроси за конфигуриране и настройка - Въпроси относно конфигурацията и настройката

- Въпроси за операциите - Въпроси относно операцията

- Общи въпроси - Общи запитвания

- Специфични въпроси за операционната система - Конкретни въпроси за всяка операционна система

- HPUX

- Linux

- Windows

- FreeBSD

- Solaris

- Apple Mac OS X

НОВИНИ.Debian.gz

НОВИНИ.Debian в обобщение ни казва, че параметрите позволете-заявка-кеш y позволи-рекурсия са активирани по подразбиране за ACL, вградени в BIND -вградени- 'местни мрежи"А"Localhost". Той също така ни информира, че промените по подразбиране са направени, за да направят кеш сървърите по-малко привлекателни за атака от Измама от външни мрежи.

За да проверите написаното в предходния параграф, ако от машина в самата мрежа 192.168.10.0/24 който е този в нашия пример, правим DNS заявка на домейна desdelinux.net, а в същото време и на самия сървър dns.desdelinux.фен изпълняваме опашката -f / var / log / syslog ще получим следното:

buzz @ sysadmin: ~ $ dig localhost .... ;; ОПТ ПСЕВДОСЕКЦИЯ :; EDNS: версия: 0, флагове:; udp: 4096 ;; РАЗДЕЛ НА ВЪПРОСА:; localhost. В ;; ОТГОВОР СЕКЦИЯ: localhost. 604800 В 127.0.0.1 ;; РАЗДЕЛ НА ВЛАСТТА: localhost. 604800 В NS локален хост. ;; ДОПЪЛНИТЕЛЕН РАЗДЕЛ: localhost. 604800 В AAAA :: 1 buzz@sysadmin:~$ диг desdelinux. Net .... ;; OPT ПСЕВДОСЕКЦИЯ: ; EDNS: версия: 0, флагове:; udp: 4096 ;; РАЗДЕЛ ВЪПРОС: ;desdelinux.net. В ....

root @ dns: ~ # tail -f / var / log / syslog .... 4 февруари 13:04:31 dns named [1602]: грешка (недостъпна мрежа) разрешаване 'desdelinux.net/A/IN': 2001:7fd::1#53 4 февруари 13:04:31 dns named [1602]: грешка (недостъпна мрежа) разрешаване 'desdelinux.net/A/IN': 2001:503:c27::2:30#53 ....

Резултатът от Syslog това е много по-дълго поради търсенето на коренните сървъри от BIND. Разбира се файлът / И т.н. / resolv.conf в екипа системен администратор.desdelinux.фен сочи към DNS 192.168.10.5.

От изпълнението на предишните команди можем да направим няколко извода априори:

- BIND е конфигуриран по подразбиране като функционален кеш сървър, без да са необходими последващи конфигурации, и отговаря на DNS заявки за местни мрежи и Localhost

- Рекурсия - Рекурсия е активиран за местни мрежи и Localhost

- Все още не е авторитарен сървър

- За разлика от CentOS, където трябваше да декларираме параметъра «Порт за слушане 53 {127.0.0.1; 192.168.10.5; }; » изрично да се слушат DNS заявки през мрежовия интерфейс 192.168.10.5 Самият DNS, в Debian не е необходимо, защото поддържа DNS заявки за местни мрежи и Localhost по подразбиране. Проверете съдържанието на файла /etc/bind/named.conf.options и ще видят, че няма изявление слушай.

- Заявките за IPv4 и IPv6 са активирани

Ако просто чрез четене и тълкуване на - калай, както казваме в Куба - архива НОВИНИ.Debian.gz Стигнахме до интересни заключения, които ни позволяват да научим малко повече за философията на конфигурацията по подразбиране на Team Debian по отношение на BIND, какви други интересни аспекти можем да разберем, като продължим да четем файловете на придружаващата документация?.

ПРОЧЕТЕТЕ ME.Debian.gz

README.Debian ни информира - сред много други аспекти - че разширенията за сигурност на системата за имена на домейни - Разширения за сигурност на системата за имена на домейни o DNSSEC, са активирани; и потвърждава, че конфигурацията по подразбиране работи за повечето сървъри (листови сървъри - листови сървъри позовавайки се на листата на дървото на домейна) без необходимост от намеса на потребителя.

- DNSSEC според Уикипедия: Разширенията за защита на системата за имена на домейни (DNSSEC) е набор от спецификации на Internet Engineering Task Force (IETF) за осигуряване на определени видове информация, предоставена от името на домейна на системата за имена (DNS), използвано в Internet Protocol (IP). Това е набор от разширения за DNS, които предоставят на DNS клиенти (или преобразуватели) удостоверяване на източника на DNS данни, удостоверено отказ за съществуването и целостта на данните, но не и наличност или поверителност.

На Схема за конфигуриране ни казва, че всички статични конфигурационни файлове, зоновите файлове за коренните сървъри и препращащата и обратната зона на Localhost те са в / etc / bind.

Работната директория за демони на име es / var / cache / bind така че всеки преходен файл, генериран от на име като бази данни, за които той действа като подчинен сървър, се записват във файловата система / Var, където им е мястото.

За разлика от предишните версии на пакета BIND за Debian, файлът named.conf и db. * предоставени, те са етикетирани като конфигурационни файлове. По такъв начин, че ако се нуждаем от DNS сървър, който действа главно като кеш сървър и който не е авторитетен за никой друг, можем да го използваме, както е инсталиран и конфигуриран по подразбиране.

Ако трябва да внедрите авторитетен DNS, те предлагат да поставите файловете на главните зони в същата директория / etc / bind. Ако сложността на областите, за които на име ще бъде авторитетен изисква, препоръчително е да създадете структура на поддиректория, като се позовавате на зоновите файлове абсолютно във файла named.conf.

Всеки файл на зона, за който на име действа като Slave Server трябва да се намира в / var / cache / bind.

Файловете на зоната, предмет на динамични актуализации от DHCP или командата актуализация, трябва да се съхранява в / var / lib / bind.

Ако операционната система използва броня, инсталираният профил работи само с настройките по подразбиране BIND. Последващи промени в конфигурацията на на име Те може да изискват промени в профила на apparmor. Посетен https://wiki.ubuntu.com/DebuggingApparmor преди да попълните формуляр, обвиняващ а буболечка в тази услуга.

Има няколко проблема, свързани със стартирането на Debian BIND в Chroot Cage - chroot затвор. Посетете http://www.tldp.org/HOWTO/Chroot-BIND-HOWTO.html за повече информация.

Други сведения

човек на име, човек на име.conf, човек на име-checkconf, човек на име-checkzone, човек rndc, и т.н.

root @ dns: ~ # с име -v BIND 9.9.5-9 + deb8u1-Debian (Разширена версия за поддръжка) root @ dns: ~ # с име -V BIND 9.9.5-9 + deb8u1-Debian (Разширена версия за поддръжка) изграден от make с '--prefix = / usr' '--mandir = / usr / share / man' \ '--infodir = / usr / share / info' '--sysconfdir = / etc / bind' \ '- -localstatedir = / var '' --enable-thread '' --enable-largefile '\' - with-libtool '' --enable-shared '' --enable-static '\' --with-openssl = / usr "--with-gssapi = / usr" --with-gnu-ld '\' --with-geoip = / usr '' --with-atf = no '' --enable-ipv9 '' --enable-rrl '\' --enable-filter-aaaa '\' CFLAGS = -fno-strict-aliasing -fno-delete-null-pointer-checks -DDIG_SIGCHASE -O8 'компилиран от GCC 50 с помощта на OpenSSL версия : OpenSSL 6k 2 януари 4.9.2 г. с помощта на libxml1.0.1 версия: 8 root @ dns: ~ # ps -e | grep име 408? 00:00:00 име root @ dns: ~ # ps -e | grep обвързване 339? 00:00:00 rpcbind root @ dns: ~ # ps -e | grep bind9 root @ dns: ~ # root @ dns: ~ # ls / var / run / named / named.pid session.key root @ dns: ~ # ls -l /var/run/named/named.pid -rw-r - r - 1 bind bind 4 февруари 4 13:20 /var/run/named/named.pid root @ dns: ~ # rndc статус версия: 9.9.5-9 + deb8u1-Debian Намерени CPU: 9 работни нишки: 8 слушатели на UDP на интерфейс: 50 брой зони: 1 ниво на отстраняване на грешки: 1 xfers изпълнени: 1 xfers отложени: 100 SOA заявки в процес: 0 регистрирането на заявки е ИЗКЛЮЧЕНО рекурсивни клиенти: 0/0/0 tcp клиенти: сървърът 0/0 работи и работи

- Неоспоримо е значението на справка с Документацията, инсталирана с пакета BIND9 преди всяка друга.

bind9-doc

root @ dns: ~ # aptitude инсталирайте bind9-doc links2 root @ dns: ~ # dpkg -L bind9-doc

пакет bind9-doc инсталира, наред с друга полезна информация, справочното ръководство за администратор на BIND 9. За достъп до ръководството - на английски - изпълняваме:

root @ dns: ~ # links2 файл: ///usr/share/doc/bind9-doc/arm/Bv9ARM.html

Справочно ръководство за администратора на BIND 9 Copyright (c) 2004-2013 Internet Systems Consortium, Inc. ("ISC") Copyright (c) 2000-2003 Internet Software Consortium.

Надяваме се да ви хареса да го прочетете.

- Без да излизаме от вкъщи, имаме под ръка Официална документация за BIND и за DNS услугата като цяло.

Конфигурираме BIND в стила на Debian

/etc/bind/named.conf "главният"

root @ dns: ~ # nano /etc/bind/named.conf // Това е основният конфигурационен файл за име BIND DNS сървър. // // Моля, прочетете /usr/share/doc/bind9/README.Debian.gz за информация относно // структура на BIND конфигурационни файлове в Debian, * ПРЕДИ * да персонализирате // този конфигурационен файл. // // Ако просто добавяте зони, моля, направете това в /etc/bind/named.conf.local включва "/etc/bind/named.conf.options"; включва "/etc/bind/named.conf.local"; включва "/etc/bind/named.conf.default-zones";

Коментираното заглавие изисква ли превод?

/etc/bind/named.conf.options

root @ dns: ~ # cp /etc/bind/named.conf.options /etc/bind/named.conf.options.original

root @ dns: ~ # nano /etc/bind/named.conf.options

опции {директория "/ var / cache / bind"; // Ако има защитна стена между вас и сървърите на имена, с които искате // да говорите, може да се наложи да коригирате защитната стена, за да позволите на много // порта да говорят. Вижте http://www.kb.cert.org/vuls/id/800113 // Ако вашият доставчик на интернет предостави един или повече IP адреси за стабилни // сървъри на имена, вероятно искате да ги използвате като спедитори. // Разкоментирайте следния блок и вмъкнете адресите, заместващи // заместителя на all-0. // спедитори {// 0.0.0.0; //}; // =================================================== ===================== $ // Ако BIND регистрира съобщения за грешки относно изтичането на основния ключ, // ще трябва да актуализирате ключовете си. Вижте https://www.isc.org/bind-keys // =================================== ===================================== $

// Ние не искаме DNSSEC

dnssec-разрешаване не;

//dnssec-валидиране автоматично;

auth-nxdomain не; # отговарят на RFC1035

// Не е нужно да слушаме IPv6 адреси

// Listen-on-v6 {any; };

Listen-on-v6 {няма; };

// За проверки от localhost и sysadmin

// чрез dig desdelinux.fan axfr // Нямаме Slave DNS... досега

allow-transfer {localhost; 192.168.10.1; };

};

root @ dns: ~ # named-checkconf

root @ dns: ~ #

/etc/bind/named.conf.local

В коментираната заглавка на този файл те препоръчват да се включат зоните, посочени в RFC 1918 описани във файла /etc/bind/zones.rfc1918. Включването на тези зони локално осигурява, че всяка заявка относно тях не напуска локалната мрежа към кореновите сървъри, което има две значителни предимства:

- По-бърза локална резолюция за местни потребители

- Това не създава ненужен - или фалшив - трафик към кореновите сървъри.

Лично аз нямам връзка с интернет, за да тествам рекурсия или препращане. И тъй като не сме обезсилили рекурсията във файла named.conf.options - чрез рекурсия не; - можем да включим гореспоменатите области и други, които обяснявам по-долу.

Когато инсталирате BIND 9.9.7 в операционната система FreeBSD 10.0, която също е - и случайно - безплатен софтуер, конфигурационният файл /usr/local/etc/namedb/named.conf.sample Той съдържа цяла поредица от зони, които препоръчват да се обслужва локално, за да се получат и гореспоменатите предимства.

За да не се променя оригиналната BIND конфигурация в Debian, предлагаме да създадете файла /etc/bind/zones.rfcFreeBSD и го включете в /etc/bind/named.conf.local със съдържанието, посочено по-долу, и с пътеките - пътеки към файлове, вече адаптирани към Debian:

root @ dns: ~ # nano /etc/bind/zones.rfcFreeBSD

// Споделено адресно пространство (RFC 6598)

zone "64.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "65.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "66.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "67.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "68.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "69.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "70.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "71.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "72.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "73.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "74.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "75.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "76.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "77.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "78.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "79.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "80.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "81.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "82.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "83.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "84.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "85.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "86.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "87.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "88.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "89.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "90.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "91.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "92.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "93.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "94.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "95.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "96.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "97.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "98.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "99.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "100.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "101.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "102.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "103.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "104.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "105.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "106.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "107.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "108.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "109.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "110.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "111.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "112.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "113.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "114.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "115.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "116.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "117.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "118.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "119.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "120.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "121.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "122.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "123.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "124.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "125.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "126.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "127.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

// Link-local / APIPA (RFC 3927, 5735 и 6303)

зона "254.169.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// Задания на протокол IETF (RFC 5735 и 5736)

зона "0.0.192.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// TEST-NET- [1-3] за документация (RFCs 5735, 5737 и 6303)

зона "2.0.192.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "100.51.198.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "113.0.203.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// Примерен диапазон на IPv6 за документация (RFCs 3849 и 6303)

зона "8.bd0.1.0.0.2.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// Имена на домейни за документация и тестване (BCP 32)

зона "тест" {type master; файл "/etc/bind/db.empty"; }; зона "пример" {тип master; файл "/etc/bind/db.empty"; }; зона "невалиден" {тип master; файл "/etc/bind/db.empty"; }; зона "example.com" {тип master; файл "/etc/bind/db.empty"; }; зона "example.net" {тип master; файл "/etc/bind/db.empty"; }; зона "example.org" {главен тип; файл "/etc/bind/db.empty"; };

// Бенчмарк тестване на рутери (RFCs 2544 и 5735)

зона "18.198.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "19.198.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// IANA Резервирано - Стар клас E Space (RFC 5735)

зона "240.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "241.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "242.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "243.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "244.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "245.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "246.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "247.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "248.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "249.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "250.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "251.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "252.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "253.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "254.in-addr.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// IPv6 неназначени адреси (RFC 4291)

зона "1.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "3.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "4.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "5.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "6.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "7.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "8.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "9.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "a.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "b.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "c.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "d.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "e.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "0.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "1.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "2.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "3.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "4.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "5.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "6.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "7.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "8.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "9.f.ip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "afip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "bfip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "0.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "1.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "2.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "3.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "4.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "5.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "6.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "7.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// IPv6 ULA (RFCs 4193 и 6303)

зона "cfip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "dfip6.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// IPv6 Link Local (RFCs 4291 и 6303)

зона "8.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "9.efip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "aefip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "befip6.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// IPv6 оттеглени локални адреси на сайтове (RFCs 3879 и 6303)

зона "cefip6.arpa" {тип master; файл "/etc/bind/db.empty"; }; зона "defip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "eefip6.arpa" {главен тип; файл "/etc/bind/db.empty"; }; зона "fefip6.arpa" {главен тип; файл "/etc/bind/db.empty"; };

// IP6.INT е оттеглено (RFC 4159)

зона "ip6.int" {тип master; файл "/etc/bind/db.empty"; };

Въпреки че в нашия пример елиминирахме възможността да слушаме заявки за IPv6, струва си да включим зоните IPv6 в предишния файл за тези, които се нуждаят от тях.

Окончателното съдържание на /etc/bind/named.conf.local е:

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Правете някаква локална конфигурация тук // // Помислете за добавяне на 1918 зони тук, ако те не се използват във вашата // организация

включва "/etc/bind/zones.rfc1918"; включва "/etc/bind/zones.rfcFreeBSD";

// Декларация за име, тип, местоположение и разрешение за актуализация

// на зоните на DNS записи // И двете зони са МАЙСТОРИ

зона"desdelinux.fan" {

тип мастер;

файл "/var/lib/bind/db.desdelinux.фен";

};

зона "10.168.192.in-addr.arpa" {

тип мастер;

файл "/var/lib/bind/db.10.168.192.in-addr.arpa";

};

root @ dns: ~ # named-checkconf root @ dns: ~ #

Ние създаваме файловете за всяка зона

Съдържанието на файловете във всяка област може да бъде копирано буквално от статията «DNS и DHCP на CentOS 7«, Стига да внимаваме да сменим директорията на местоназначението на / var / lib / bind:

[root@dns ~]# nano /var/lib/bind/db.desdelinux.фен $TTL 3H @ В SOA dns.desdelinux.фен. root.dns.desdelinux.фен. (1; сериен 1D; опресняване 1H; повторен опит 1W; изтичане 3H); минимум или ; Отрицателно време на живот за кеширане; @ IN NS dns.desdelinux.фен. @ IN MX 10 имейл.desdelinux.фен. @ В TXT "DesdeLinux, неговият блог, посветен на безплатния софтуер "; Sysadmin в A 192.168.10.1 AD-DC В A 192.168.10.3 FILESERVER В A 192.168.10.4 DNS В A 192.168.10.5 PROXYWEB В A 192.168.10.6 БЛОГ В A 192.168.10.7 FTPSERVER В А 192.168.10.8 поща IN A 192.168.10.9 [root @ dns ~] # nano /var/lib/bind/db.10.168.192.in-addr.arpa $TTL 3H @ В SOA dns.desdelinux.фен. root.dns.desdelinux.фен. (1; сериен 1D; опресняване 1H; повторен опит 1W; изтичане 3H); минимум или ; Отрицателно време на живот за кеширане; @ IN NS dns.desdelinux.фен. ; 1 IN PTR системен администратор.desdelinux.фен. 3 IN PTR ad-dc.desdelinux.фен. 4 IN PTR файлов сървър.desdelinux.фен. 5 IN PTR dns.desdelinux.фен. 6 IN PTR прокси уеб.desdelinux.фен. 7 IN PTR блог.desdelinux.фен. 8 IN PTR ftpserver.desdelinux.фен. 9 В PTR поща.desdelinux.фен.

Проверяваме синтаксиса на всяка зона

root@dns:~# named-checkzone desdelinux.fan /var/lib/bind/db.desdelinux.фен зона desdelinux.fan/IN: зареден сериен 1 OK root @ dns: ~ # named-checkzone 10.168.192.in-addr.arpa /var/lib/bind/db.10.168.192.in-addr.arpa зона 10.168.192.in-addr.arpa/IN: заредена серийна 1 OK

Проверка на общите настройки на BIND

root @ dns: ~ # named-checkconf -zp

- Следвайки процедурата за модифициране на named.conf Според нашите нужди и проверка и създаване на всеки файл на зона и проверка, ние се съмняваме, че ще трябва да се сблъскаме с големи проблеми с конфигурацията. В крайна сметка осъзнаваме, че това е момчешка игра, с много понятия и суетлив синтаксис, 😉

Проверките върнаха задоволителни резултати, поради което можем да рестартираме BIND - на име.

Рестартираме BIND и проверяваме състоянието му

[root @ dns ~] # systemctl рестартирайте bind9.service [root @ dns ~] # systemctl статус bind9.service ● bind9.service - BIND Domain Name Server Loaded: заредено (/lib/systemd/system/bind9.service; активирано) Влизане: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Активен: активен (работи) от Нед 2017-02-05 07:45:03 EST; Преди 5s Документи: man: named (8) Процес: 1345 ExecStop = / usr / sbin / rndc stop (код = излязъл, статус = 0 / УСПЕХ) Основен PID: 1350 (наименуван) CGroup: /system.slice/bind9.service └─1350 / usr / sbin / named -f -u bind Feb 05 07:45:03 dns named [1350]: зона 1.f.ip6.arpa/IN: заредена серийна 1 Feb 05 07:45:03 dns named [1350]: зона afip6.arpa/IN: зареден сериал 1 февруари 05 07:45:03 dns с име [1350]: зона localhost / IN: зареден сериал 2 февруари 05 07:45:03 dns с име [1350]: тест на зона / IN: заредена серийна 1 февруари 05 07:45:03 dns с име [1350]: пример за зона / IN: заредена серийна 1 февруари 05 07:45:03 dns с име [1350]: зона 5.efip6.arpa/IN: заредена сериен 1 февруари 05 07:45:03 dns с име [1350]: зона bfip6.arpa/IN: зареден сериал 1 февруари 05 07:45:03 dns с име [1350]: зона ip6.int/IN: зареден сериал 1 февруари 05 07:45:03 dns с име [1350]: всички зони заредени 05 февруари 07:45:03 dns с име [1350]: работи

Ако получим някакъв вид грешка в изхода на последната команда, трябва да рестартираме име.услуга и проверете отново статус. Ако грешките са изчезнали, услугата стартира успешно. В противен случай трябва да извършим задълбочен преглед на всички модифицирани и създадени файлове и да повторим процедурата.

Проверки

Проверките могат да се изпълняват на същия сървър или на машина, свързана към LAN. Предпочитаме да ги правим от екипа системен администратор.desdelinux.фен на които дадохме изрично разрешение да извършваме трансфери на зони. Файлът / И т.н. / resolv.conf от този екип е следното:

buzz @ sysadmin: ~ $ cat /etc/resolv.conf # Генерирано от търсенето в NetworkManager desdelinux.fan сървър на имена 192.168.10.5 buzz@sysadmin:~$ диг desdelinux.вентилатор axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; глобални опции: +cmd desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 1 86400 3600 604800 10800 desdelinux.фен. 10800 IN NS dns.desdelinux.фен. desdelinux.фен. 10800 IN MX 10 имейл.desdelinux.фен. desdelinux.фен. 10800 IN TXT"DesdeLinux, вашият блог, посветен на свободния софтуер" ad-dc.desdelinux.фен. 10800 В 192.168.10.3 блог.desdelinux.фен. 10800 В A 192.168.10.7 dns.desdelinux.фен. 10800 IN КЪМ 192.168.10.5 файлов сървър.desdelinux.фен. 10800 В 192.168.10.4 ftpserver.desdelinux.фен. 10800 В 192.168.10.8 поща.desdelinux.фен. 10800 В 192.168.10.9 прокси уеб.desdelinux.фен. 10800 В 192.168.10.6 системен администратор.desdelinux.фен. 10800 IN ДО 192.168.10.1 desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 1 86400 3600 604800 10800 ;; Време за заявка: 1 msec ;; СЪРВЪР: 192.168.10.5#53(192.168.10.5) ;; КОГА: Нед февруари 05 07:49:01 EST 2017 ;; XFR размер: 13 записа (съобщения 1, байтове 385) buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> 10.168.192.in-addr.arpa axfr ;; глобални опции: +cmd 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 1 86400 3600 604800 10800 10.168.192.in-addr.arpa. 10800 IN NS dns.desdelinux.фен. 1.10.168.192.in-addr.arpa. 10800 IN PTR системен администратор.desdelinux.фен. 3.10.168.192.in-addr.arpa. 10800 IN PTR ad-dc.desdelinux.фен. 4.10.168.192.in-addr.arpa. 10800 IN PTR файлов сървър.desdelinux.фен. 5.10.168.192.in-addr.arpa. 10800 IN PTR dns.desdelinux.фен. 6.10.168.192.in-addr.arpa. 10800 IN PTR прокси уеб.desdelinux.фен. 7.10.168.192.in-addr.arpa. 10800 IN PTR блог.desdelinux.фен. 8.10.168.192.in-addr.arpa. 10800 IN PTR ftpserver.desdelinux.фен. 9.10.168.192.in-addr.arpa. 10800 В PTR поща.desdelinux.фен. 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 1 86400 3600 604800 10800 ;; Време за заявка: 1 msec ;; СЪРВЪР: 192.168.10.5#53(192.168.10.5) ;; КОГА: Нед февруари 05 07:49:47 EST 2017 ;; XFR размер: 11 записа (съобщения 1, байтове 333) buzz@sysadmin:~$ копай в SOA desdelinux.фен buzz@sysadmin:~$ диг В MX desdelinux.fan buzz@sysadmin:~$ dig IN TXT desdelinux.фен buzz @ sysadmin: ~ $ host proxyweb проксиуеб.desdelinux.fan има адрес 192.168.10.6 buzz @ sysadmin: ~ $ хост ftpserver ftpserver.desdelinux.fan има адрес 192.168.10.8 buzz @ sysadmin: ~ $ хост 192.168.10.9 9.10.168.192.in-addr.arpa поща с указател на име на домейн.desdelinux.фен.

... И всякакви други проверки, от които се нуждаем.

Инсталираме и конфигурираме DHCP

На Debian DHCP услугата се предоставя от пакета ISC-DHCP сървър:

root @ dns: ~ # aptitude search isc-dhcp i isc-dhcp-client - DHCP клиент за автоматично получаване на IP адрес p isc-dhcp-client-dbg - ISC DHCP сървър за автоматично присвояване на IP адрес (отстраняване на грешки на клиента) i isc-dhcp-common - общи файлове, използвани от всички isc-dhcp пакети p isc-dhcp-dbg - ISC DHCP сървър за автоматично присвояване на IP адрес (символ за отстраняване на грешки p isc-dhcp-dev - API за достъп и промяна на DHCP сървъра и състоянието на клиента p isc-dhcp-relay - ISC DHCP relay daemon p isc-dhcp-relay-dbg - ISC DHCP сървър за автоматично присвояване на IP адрес (отстраняване на грешки в релето) p isc-dhcp-server - ISC DHCP сървър за автоматично присвояване на IP адрес p isc-dhcp-server-dbg - ISC DHCP сървър автоматично задаване на IP адрес (отстраняване на грешки в сървъра) p isc-dhcp-server-ldap - DHCP сървър, който използва LDAP като своя бекенд root @ dns: ~ # aptitude install isc-dhcp-server

След инсталирането на пакета, -omnipresent- systemd оплаква се, че не може да стартира услугата. В Debian трябва изрично да декларираме през кой мрежов интерфейс ще наеме IP адреси и ще отговори на заявките, ISC-DHCP сървър:

root @ dns: ~ # nano / etc / default / isc-dhcp-server .... # На какви интерфейси DHCP сървърът (dhcpd) трябва да обслужва DHCP заявки? # Отделете множество интерфейси с интервали, например "eth0 eth1". ИНТЕРФЕЙСИ = "eth0"

Инсталирана документация

root @ dns: ~ # ls -l / usr / share / doc / isc-dhcp-server / общо 44 -rw-r - r-- 1 корен корен 1235 декември 14 2014 авторско право -rw-r - r-- 1 корен корен 26031 февруари 13 2015 changelog.Debian.gz drwxr-xr-x 2 корен корен 4096 февруари 5 08:10 примери -rw-r - r-- 1 корен корен 592 14 декември 2014 г. НОВИНИ.Debian.gz -rw-r - r-- 1 корен корен 1099 декември 14 2014 README.Debian

TSIG ключ "dhcp-ключ"

Препоръчва се генерирането на ключа TSIG o Подпис на транзакцията - Tсделка SIGприрода, за удостоверяване на динамични DNS актуализации чрез DHCP. Както видяхме в предишната статия «DNS и DHCP на CentOS 7«, Считаме, че генерирането на този ключ не е толкова важно, особено когато и двете услуги са инсталирани на един и същ сървър. Ние обаче предлагаме общата процедура за автоматичното му генериране:

root @ dns: ~ # dnssec-keygen -a HMAC-MD5 -b 128 -r / dev / urandom -n ПОТРЕБИТЕЛ dhcp-ключ

Kdhcp-ключ. + 157 + 11088

root @ dns: ~ # cat Kdhcp-key. +157 + 11088.private

Формат на частния ключ: v1.3 Алгоритъм: 157 (HMAC_MD5) Ключ: TEqfcx2FUMYBQ1hA1ZGelA == Битове: AAA = Създаден: 20170205121618 Публикуване: 20170205121618 Активиране: 20170205121618

root @ dns: ~ # nano dhcp.key

ключ dhcp-ключ {

алгоритъм hmac-md5;

тайна "TEqfcx2FUMYBQ1hA1ZGelA ==";

};

root @ dns: ~ # install -o root -g bind -m 0640 dhcp.key /etc/bind/dhcp.key root @ dns: ~ # install -o root -g root -m 0640 dhcp.key / etc / dhcp /dhcp.key корен @ dns: ~ # ls -l /etc/bind/*.key

-rw-r ----- 1 root bind 78 февруари 5 08:21 /etc/bind/dhcp.key -rw-r ----- 1 bind bind 77 4 февруари 11:47 / etc / bind / rndc .бутон

root @ dns: ~ # ls -l /etc/dhcp/dhcp.key

-rw-r ----- 1 корен root 78 февруари 5 08:21 /etc/dhcp/dhcp.key

Актуализиране на зоните BIND с помощта на бутона dhcp

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Направете каквато и да е локална конфигурация тук // // Помислете за добавяне на зоните 1918 тук, ако не се използват във вашата // организация включват "/etc/bind/zones.rfc1918"; включват "/etc/bind/zones.rfcFreeBSD"; включва "/etc/bind/dhcp.key"; // Декларация на името, типа, местоположението и разрешението за актуализиране // на DNS зоните за запис // И двете зони са ГЛАВНА зона "desdelinux.fan" { type master; файл "/var/lib/bind/db.desdelinux.фен";

allow-update {ключ dhcp-ключ; };

}; зона "10.168.192.in-addr.arpa" {главен тип; файл "/var/lib/bind/db.10.168.192.in-addr.arpa";

allow-update {ключ dhcp-ключ; };

};

root @ dns: ~ # named-checkconf root @ dns: ~ #

Конфигурираме isc-dhcp-сървъра

root @ dns: ~ # mv /etc/dhcp/dhcpd.conf /etc/dhcp/dhcpd.conf.original

root @ dns: ~ # nano /etc/dhcp/dhcpd.conf

ddns-update-style interim; ddns-актуализации на; ddns-име на домейн "desdelinux.fan."; ddns-rev-име на домейн "in-addr.arpa."; игнориране на клиентски актуализации; авторитетен; опция ip-forwarding изключена; опция име на домейн "desdelinux.fan"; включват "/etc/dhcp/dhcp.key"; зона desdelinux.фен. {основен 127.0.0.1; ключ dhcp-ключ; } зона 10.168.192.in-addr.arpa. {основен 127.0.0.1; ключ dhcp-ключ; } споделена мрежа redlocal { подмрежа 192.168.10.0 мрежова маска 255.255.255.0 { опция рутери 192.168.10.1; опция подмрежова маска 255.255.255.0; опция излъчване-адрес 192.168.10.255; опция сървъри за имена на домейни 192.168.10.5; опция netbios-name-servers 192.168.10.5; обхват 192.168.10.30 192.168.10.250; } } # КРАЙ dhcpd.conf

Проверяваме файла dhcpd.conf

root @ dns: ~ # dhcpd -t Консорциум за интернет системи DHCP сървър 4.3.1 Copyright 2004-2014 Консорциум за интернет системи. Всички права запазени. За информация, моля, посетете https://www.isc.org/software/dhcp/ Конфигурационен файл: /etc/dhcp/dhcpd.conf Файл на базата данни: /var/lib/dhcp/dhcpd.leases PID файл: / var / run /dhcpd.pid

Рестартираме BIND и стартираме isc-dhcp-сървъра

root @ dns: ~ # systemctl рестартирайте bind9.service root @ dns: ~ # systemctl статус bind9.service root @ dns: ~ # systemctl start isc-dhcp-server.service root @ dns: ~ # systemctl статус isc-dhcp-server.service ● isc-dhcp-server.service - LSB: DHCP сървър Зареден: зареден (/etc/init.d/isc-dhcp-server) Активен: активен (работи) от неделя 2017-02-05 08:41:45 EST; Преди 6s Процес: 2039 ExecStop = / etc / init.d / isc-dhcp-stop stop (код = излязъл, статус = 0 / SUCCESS) Процес: 2049 ExecStart = / etc / init.d / isc-dhcp-start start ( код = излезе, статус = 0 / УСПЕХ) CGroup: /system.slice/isc-dhcp-server.service └─2057 / usr / sbin / dhcpd -q -cf /etc/dhcp/dhcpd.conf -pf / var / run / dhcpd.pid eth0 05 февруари 08:41:43 dns dhcpd [2056]: Написа 0 файла за отдаване под наем. 05 февруари 08:41:43 dns dhcpd [2057]: Услуга за стартиране на сървъра. 05 февруари 08:41:45 dns isc-dhcp-server [2049]: Стартиране на ISC DHCP сървър: dhcpd.

Проверки с клиенти

Стартирахме клиент с операционната система Windows 7, с името «LAGER».

buzz @ sysadmin: ~ $ хост лагер ЛАГЕР.desdelinux.fan има адрес 192.168.10.30 buzz@sysadmin:~$ диг в txt lager.desdelinux.фен

Променяме името на този клиент на „седем“ и рестартираме клиента

buzz @ sysadmin: ~ $ хост лагер ;; връзката изтече; няма достъп до сървъри бръмча@sysadmin: ~ $ хост седем седем.desdelinux.fan има адрес 192.168.10.30 buzz @ sysadmin: ~ $ хост 192.168.10.30 30.10.168.192.in-addr.arpa показалец на име на домейн седем.desdelinux.фен. buzz@sysadmin:~$ копай в txt седем.desdelinux.фен

Преименувахме клиента на Windows 7 обратно на „win7“

buzz @ sysadmin: ~ $ хост седем ;; връзката изтече; няма достъп до сървъри buzz @ sysadmin: ~ $ хост win7 win7.desdelinux.fan има адрес 192.168.10.30 buzz @ sysadmin: ~ $ хост 192.168.10.30 30.10.168.192.in-addr.arpa указател на име на домейн win7.desdelinux.фен. buzz@sysadmin:~$ копай txt win7.desdelinux.фен ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> в txt win7.desdelinux.фен ;; глобални опции: +cmd ;; Получих отговор: ;; ->>HEADER<<- код на операция: QUERY, състояние: NOERROR, id: 11218 ;; знамена: qr aa rd ra; ЗАПИТВАНЕ: 1, ОТГОВОР: 1, АВТОРИТЕТ: 1, ДОПЪЛНИТЕЛНО: 2 ;; OPT ПСЕВДОСЕКЦИЯ: ; EDNS: версия: 0, флагове:; udp: 4096 ;; РАЗДЕЛ ЗА ВЪПРОС: ;win7.desdelinux.фен. В TXT ;; СЕКЦИЯ ЗА ОТГОВОРИ: win7.desdelinux.фен. 3600 В TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" ;; РАЗДЕЛ ЗА ОРГАН: desdelinux.фен. 10800 IN NS dns.desdelinux.фен. ;; ДОПЪЛНИТЕЛНА РАЗДЕЛ: dns.desdelinux.фен. 10800 В А 192.168.10.5 ;; Време за заявка: 0 msec ;; СЪРВЪР: 192.168.10.5#53(192.168.10.5) ;; КОГА: неделя, 05 февруари 09:13:20 EST 2017 г. ;; MSG РАЗМЕР rcvd: 129 buzz@sysadmin:~$ диг desdelinux.вентилатор axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; глобални опции: +cmd desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 8 86400 3600 604800 10800 desdelinux.фен. 10800 IN NS dns.desdelinux.фен. desdelinux.фен. 10800 IN MX 10 имейл.desdelinux.фен. desdelinux.фен. 10800 IN TXT"DesdeLinux, вашият блог, посветен на свободния софтуер" ad-dc.desdelinux.фен. 10800 В 192.168.10.3 блог.desdelinux.фен. 10800 В A 192.168.10.7 dns.desdelinux.фен. 10800 IN КЪМ 192.168.10.5 файлов сървър.desdelinux.фен. 10800 В 192.168.10.4 ftpserver.desdelinux.фен. 10800 В 192.168.10.8 поща.desdelinux.фен. 10800 В 192.168.10.9 прокси уеб.desdelinux.фен. 10800 В 192.168.10.6 системен администратор.desdelinux.фен. 10800 IN ДО 192.168.10.1 win7.desdelinux.фен. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" win7.desdelinux.фен. 3600 В ДО 192.168.10.30 desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 8 86400 3600 604800 10800 ;; Време за заявка: 2 msec ;; СЪРВЪР: 192.168.10.5#53(192.168.10.5) ;; КОГА: неделя, 05 февруари 09:15:13 EST 2017 г. ;; XFR размер: 15 записа (1 съобщения, 453 байта)

В изхода по-горе подчертахме смело на TTL -за секунди- за компютрите с IP адреси, предоставени от DHCP услугата, тези, които имат изрична декларация за TTL 3600, дадена от DHCP. Фиксираните IP адреси се ръководят от $ TTL от 3H -3 часа = 10800 секунди - декларирани в SOA записа на всеки файл на зона.

Те могат да проверят обратната зона по същия начин.

[root @ dns ~] # dig 10.168.192.in-addr.arpa axfr

Други изключително интересни команди са:

[root@dns ~]# named-journalprint /var/lib/bind/db.desdelinux.fan.jnl дел desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 1 86400 3600 604800 10800 доп desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 2 86400 3600 604800 10800 добави LAGER.desdelinux.фен. 3600 IN A 192.168.10.30 add LAGER.desdelinux.фен. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" от desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 2 86400 3600 604800 10800 от LAGER.desdelinux.фен. 3600 В A 192.168.10.30 добав desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 3 86400 3600 604800 10800 дел desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 3 86400 3600 604800 10800 от LAGER.desdelinux.фен. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" добави desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 4 86400 3600 604800 10800 дел desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 4 86400 3600 604800 10800 доп desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 5 86400 3600 604800 10800 добавете седем.desdelinux.фен. 3600 В A 192.168.10.30 добавете седем.desdelinux.фен. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" от desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 5 86400 3600 604800 10800 от седем.desdelinux.фен. 3600 В A 192.168.10.30 добав desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 6 86400 3600 604800 10800 дел desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 6 86400 3600 604800 10800 от седем.desdelinux.фен. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" добави desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 7 86400 3600 604800 10800 дел desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 7 86400 3600 604800 10800 доп desdelinux.фен. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 8 86400 3600 604800 10800 добавете win7.desdelinux.фен. 3600 IN A 192.168.10.30 add win7.desdelinux.фен. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" [root @ dns ~] # named-journalprint /var/lib/bind/db.10.168.192.in-addr.arpa.jnl от 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 1 86400 3600 604800 10800 добавете 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 2 86400 3600 604800 10800 добавете 30.10.168.192.in-addr.arpa. 3600 В PTR LAGER.desdelinux.фен. от 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 2 86400 3600 604800 10800 дел 30.10.168.192.in-addr.arpa. 3600 В PTR LAGER.desdelinux.фен. добавете 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 3 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 3 86400 3600 604800 10800 добавете 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 4 86400 3600 604800 10800 добавете 30.10.168.192.in-addr.arpa. 3600 IN PTR седем.desdelinux.фен. от 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 4 86400 3600 604800 10800 дел 30.10.168.192.in-addr.arpa. 3600 IN PTR седем.desdelinux.фен. добавете 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 5 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 5 86400 3600 604800 10800 добавете 10.168.192.in-addr.arpa. 10800 IN SOA dns.desdelinux.фен. root.dns.desdelinux.фен. 6 86400 3600 604800 10800 добавете 30.10.168.192.in-addr.arpa. 3600 IN PTR win7.desdelinux.фен. [root @ dns ~] # journalctl -f

Ръчно модифициране на файлове с зони

След като DHCP влезе в играта за динамично актуализиране на файловете на зоната BIND, ако някога се наложи ръчно да модифицираме файл на зоната, трябва да извършим следната процедура, но не преди да знаем малко повече за работата на зоната. полезност rndc -човек rndc- за контрол на на име.

- rndc замразяване [зона [клас [изглед]]], спира динамичното актуализиране на зона. Ако не е посочен, всички ще бъдат замразени. Командата позволява ръчно редактиране на замразената зона или на всички зони. Всяка динамична актуализация ще бъде отказана, докато е замразена.

- rndc размразяване [зона [клас [изглед]]], позволява динамични актуализации на предварително замразена зона. DNS сървърът презарежда зоновия файл от диска и динамичните актуализации се активират отново след завършване на презареждането.

Внимание, което трябва да вземем, когато ръчно редактираме файл на зона? Същото, както ако го създавахме, без да забравяме да увеличим серийния номер с 1 или сериен преди да запишете файла с окончателните промени.

Ние замразяваме зоните

Тъй като ще правим промени в Препращащата и Обратната зони, докато се изпълняват DNS и DHCP, най-здравословното нещо, което трябва да направите, е да замразите DNS зоните:

[root @ dns ~] # rndc замръзване

■ площ desdelinux.фен съдържа следните записи:

[root@dns ~]# cat /var/lib/bind/db.desdelinux.фен

$ ПРОИЗХОД. $TTL 10800; 3 часа

desdelinux.fan В SOA dns.desdelinux.фен. root.dns.desdelinux.фен. (

8; сериен

86400; опресняване (1 ден) 3600 ; повторен опит (1 час) 604800 ; изтича (1 седмица) 10800 ; минимум (3 часа) ) NS dns.desdelinux.фен. MX 10 имейл.desdelinux.фен. ТЕКСТ"DesdeLinux, вашият блог, посветен на свободния софтуер" $ORIGIN desdelinux.фен. ad-dc До 192.168.10.3 blog До 192.168.10.7 dns До 192.168.10.5 файлов сървър До 192.168.10.4 ftpserver До 192.168.10.8 поща До 192.168.10.9 proxyweb До 192.168.10.6 sysadmin До 192.168.10.1 3600 $TTL 1; 7 час win192.168.10.30 A 31 TXT "7228b3ddd3a73b2be9fda09e601e3f9eXNUMX"

Нека добавим сървъра «брегова стена»С IP 192.168.10.10:

root@dns:~# nano /var/lib/bind/db.desdelinux.фен

$ ПРОИЗХОД. $TTL 10800; 3 часа

desdelinux.fan В SOA dns.desdelinux.фен. root.dns.desdelinux.фен. (

9; сериен

86400; опресняване (1 ден) 3600 ; повторен опит (1 час) 604800 ; изтича (1 седмица) 10800 ; минимум (3 часа) ) NS dns.desdelinux.фен. MX 10 имейл.desdelinux.фен. ТЕКСТ"DesdeLinux, вашият блог, посветен на свободния софтуер" $ORIGIN desdelinux.фен. ad-dc До 192.168.10.3 blog До 192.168.10.7 dns До 192.168.10.5 файлов сървър До 192.168.10.4 ftpserver До 192.168.10.8 поща До 192.168.10.9 proxyweb До 192.168.10.6

брегова стена A 192.168.10.10

sysadmin A 192.168.10.1 $ TTL 3600; 1 час win7 A 192.168.10.30 TXT "31b7228ddd3a3b73be2fda9e09e601f3e9"

Трябва да модифицираме и обратната зона:

root @ dns: ~ # nano /var/lib/bind/db.10.168.192.in-addr.arpa

$ ПРОИЗХОД. $TTL 10800; 3 часа 10.168.192.in-addr.arpa В SOA dns.desdelinux.фен. root.dns.desdelinux.фен. (

7; сериен

86400; опресняване (1 ден) 3600 ; повторен опит (1 час) 604800 ; изтича (1 седмица) 10800 ; минимум (3 часа) ) NS dns.desdelinux.фен. $ORIGIN 10.168.192.in-addr.arpa. 1 PTR системен администратор.desdelinux.фен. 3 PTR ad-dc.desdelinux.фен. $TTL 3600; 1 час 30 PTR win7.desdelinux.фен. $TTL 10800; 3 часа 4 PTR файлов сървър.desdelinux.фен. 5 PTR dns.desdelinux.фен. 6 PTR прокси уеб.desdelinux.фен. 7 PTR блог.desdelinux.фен. 8 PTR ftpserver.desdelinux.фен. 9 PTR поща.desdelinux.фен.

10 PTR брегова стена.desdelinux.фен.

Размразяваме и зареждаме зоните

[root @ dns ~] # rndc размразяване root @ dns: ~ # journalctl -f -- Регистрациите започват в неделя 2017-02-05 06:27:10 EST. -- Feb 05 12:00:29 dns named [1996]: получена команда за контролен канал 'thaw' Feb 05 12:00:29 dns named [1996]: размразяване на всички зони: успех Feb 05 12:00:29 dns named[ 1996]: зона 10.168.192.in-addr.arpa/IN: журналният файл е остарял: премахване на журналния файл 05 февруари 12:00:29 dns име [1996]: зона 10.168.192.in-addr.arpa/ IN: зареден сериал 7 февруари 05 г. 12:00:29 dns named [1996]: зона desdelinux.fan/IN: журналният файл е остарял: премахване на журналния файл 05 фев. 12:00:29 dns named [1996]: зона desdelinux.fan/IN: зареден сериен номер 9 buzz @ sysadmin: ~ $ host shorewall брегова стена.desdelinux.fan има адрес 192.168.10.10 buzz @ sysadmin: ~ $ хост 192.168.10.10 10.10.168.192.in-addr.arpa указател на име на домейн брегова стена.desdelinux.фен. buzz@sysadmin:~$ диг desdelinux.вентилатор axfr buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr root @ dns: ~ # journalctl -f .... Февруари 05 12:03:05 dns наименуван [1996]: клиент 192.168.10.1#37835 (desdelinux.fan): прехвърляне на 'desdelinux.fan/IN': AXFR стартира на 05 февруари 12:03:05 dns с име [1996]: клиент 192.168.10.1#37835 (desdelinux.fan): прехвърляне на 'desdelinux.fan/IN': AXFR приключи на 05 февруари 12:03:20 dns named [1996]: клиент 192.168.10.1#46905 (10.168.192.in-addr.arpa): прехвърляне на '10.168.192.in-addr. arpa/IN': AXFR стартира на 05 февруари 12:03:20 dns named [1996]: клиент 192.168.10.1#46905 (10.168.192.in-addr.arpa): прехвърляне на '10.168.192.in-addr.arpa /IN': AXFR приключи

Обобщение

Засега имаме работещ DNS сървър на Caché, който поддържа Recursion, който е авторитетен за зоната desdelinux.фени това позволява на DHCP да актуализира зоните за напред и назад с имената на компютрите и IP, които предоставя.

Тази статия и предишните две «DNS и DHCP в openSUSE 13.2 'Арлекин'" и "DNS и DHCP на CentOS 7»На практика са едно. Ще намерите общи понятия за DNS и DHCP, както и особености на всяко разпределение във всеки от тях. Те са a Входна точка към темата и основа за по-сложни разработки.

Няма да се поколебаем да настояваме - още веднъж - за важността на четенето на техническата документация, която е инсталирана по подразбиране с всеки пакет, ПРЕДИ да конфигурирате всеки детайл. Казваме го от собствен опит.

Следваща доставка

Вероятно е "Microsoft® Active Directory + BIND"

Какъв урок, който сте изпратили на партньора, не знам откъде идва толкова голям капацитет за детайли и ред в толкова сложни теми, колкото това.

Моите най-искрени поздравления, чест да мога да ви прочета

Трябва да ви кажа, че уроците, които публикувате, са HOSTIA, обичам ги.

Винаги чакам следващата ви глава.

Когато приключите, ще го сложите ли в pdf? Това е документация, която според мен е много ценна, заслужава да бъде добре поддържана.

Благодаря ви много и голям поздрав.

Бафо.

Бафо: Благодаря ви много за вашата оценка и коментар. Най-добрата награда за времето, труда и усилията, които отделям на всеки преподавател, е коментарът. Било то положително или отрицателно, но това е знакът, че не остава незабелязано. Предполагам, че много читатели просто изтеглят и запазват или го отбелязват. Но мога само да предположа, че според броя на посещенията. Жалко, че не много коментират, въпреки че знам, че темите, с които се занимавам, са основно за Sysadmins. Поздрави и на теб и ще те чакам в следващите си статии.

Гущер: Благодаря ви за честната оценка, която винаги ще имам предвид.

Как би била конфигурацията, ако имам два мрежови интерфейса в случай на обвързване

Благодаря и поздравления за материала.

Artus: Благодаря ви за коментара и поздравленията.

Отговорът на вашия въпрос заслужава отделна статия за използването на Views - Прегледи в ВЯЗАНОТО.

В случай, че имате делегирана зона под ваша отговорност и искате да имате една BIND, за да присъствате на вътрешни заявки от вашата LAN и външни заявки от интернет - с BIND, защитена от защитна стена, разбира се - препоръчително е да използвате Изгледи.

Изгледите например ви позволяват да представите конфигурация за вашата МСП мрежа и друга за Интернет. Когато не конфигурираме нито един изглед изрично, BIND имплицитно създава единичен, който показва всички компютри, които го консултират.

Като използване на Views го считам за напреднала тема puede и напишете статия за това, преди или след обещания пост, обявен в края му.

Сега, ако имате два мрежови интерфейса, изправени пред вашата МСП мрежа - формирани от две частни мрежи - по каквато и да е причина за дизайн, баланс на натоварване, брой оборудване или друго и искате да представите всичките си зони и на двете мрежи, можете да решаване с изявление:

слушане {

127.0.0.1;

IP-частен интерфейс1;

IP-интерфейс-Private2;

};

По този начин BIND слуша заявки и от двата интерфейса.

Ако всичките ви компютри са в частна мрежа клас C 192.168.10.0/255.255.240.0 - до 4094 хоста - например, можете също да използвате изявлението:

слушане {127.0.0.1; 192.168.10.0/20; };

И продължавате да показвате един изглед на всички компютри, свързани към вашата частна LAN.

Надявам се краткият ми отговор да ви помогне. Поздрави и успех.

Благодаря за отговора толкова скоро. Виждате ли, че настройвам сървър на Debian с версия 9 (Strech), той има DNS, dhcp и squid като прокси, за филтрите за съдържание ще използвам e2guardian.

Компютърът има два мрежови интерфейса, които ще позволят на компютрите в LAN да излязат в Интернет.

рутер: 192.168.1.1

eth0: 192.168.1.55 (чрез този интерфейс ще отиде в Интернет)

eth1:192.168.100.1 (LAN)

Идеята е, че компютрите могат да отидат в Интернет чрез този прокси сървър, който също ще предоставя ips и dns на компютрите във вътрешната мрежа.

В този случай нямам нужда от сървъра да слуша dns заявки през интерфейса eth0 (не искам да представя зоните си и на двете мрежи, само на моята LAN); така че ако премахна частния интерфейс-IP1, това би ли било достатъчно?

Благодаря отново и поздрави.

Много добра статия, приятелю

Имате ВЯЗАТА във вените си, дори ако казвате и мислите по друг начин 🙂

Честито

Artus: Премахнете интерфейса 192.168.1.55 от изслушването и тръгнете. Или декларирайте просто слушане {127.0.0.1; 192.168.100.1; }; и това е. BIND ще слуша само на тези интерфейси.

Добре благодаря.

Едуардо: приятелю, аз все още предпочитам dnsmasq за "малки" мрежи и ще трябва да видим колко "големи" могат да бъдат те. 😉 Въпреки че осъзнавам, че BIND + isc-dhcp-сървърът е BIND + isc-dhcp-сървър. 😉

Едуардо: Забравих да ви кажа, че BIND Specialist сте вие, Учителю.

Години, използващи BIND, и продължавам да се уча от писането ви, благодаря ви много Federico, с тази поредица от уроци е уволнен системният администратор. Връщам се и повтарям, идеята да се обхванат всички тези знания в официален преносим формат изобщо не е лоша, обърнете внимание, че може да излезе нещо много добро. Поздрав.

Приятел Dhunter: Вашите коментари винаги се приемат добре. Обхващането на всичко е трудно и почти невъзможно, защото винаги се появява нова тема. По глави това става и е възможно. Някаква статия ще трябва да бъде пренаписана, за да се постигне последователност в конфигурациите. Не обещавам нищо, но ще видим.

здравей federico, ето моите коментари:

1) Акцентът, който поставяте върху «... прочетете преди да конфигурирате BIND и дори ПРЕДИ да търсите в Интернет статии, свързани с BIND и DNS ...», търсейки ги на нашия собствен компютър и всичко това «... без да излизате от дома ...», за да използвате вашия собствени думи.

2) В този пост откриваме повече теория за DNS, която допълва тази, предоставена в предишните две публикации и винаги е оценена; например: DNSSEC (Разширения за сигурност на системата за имена на домейни) и за какво се използва; както и схемата за конфигуриране BIND със своите статични конфигурационни файлове, зонени файлове за коренните сървъри и препращащата и обратната зона на localhost в Debian.

3) СТРАХОТНО върхът за не деактивиране на рекурсията (използвайки реда "рекурсия не;"), след това включете в конфигурационния файл /etc/bind/named.conf.local, зоновите файлове / etc / bind / zone. Rfc1918 и / и т.н. /bind/zones.rfcFreeBSD, за да попречи на всички запитвания, свързани с тях, да оставят локалната мрежа на главните сървъри.

4) За разлика от предишната публикация за CentOS 7, в тази публикация, ако ключът TSIG "dhcp-key" се генерира за динамични DNS актуализации от DHCP; за да го разрешите във файла /etc/bind/named.conf.local, включете "allow-update {key dhcp-key; }; » в конфигурацията на директните и обратните зони на нашия домейн.

5) Голямата подробност (равна на предишната публикация в CentOS 7) на всичко, свързано с проверките на работата на DNS, DHCP и с клиентите.

6) СТРАХОТЕН съвет за използване на командата "install" (ако, както е написано, нямам предвид опцията със същото име, която се използва в други команди), аз не го знаех, защото е вярно " 3 в 1 ", защото групи копират (cp), установяване на собственици (chown) и разрешения (chmod).

. И накрая, отговорът ви на Artus относно използването на Views в BIND е много добър, единият за LAN (частна мрежа), а другият за Интернет, така че само публичните услуги могат да бъдат консултирани. Дано по-късно имате време да подготвите публикация, тъй като тя е много практична тема за приложение за много sysadmin.

Нищо Federico, че продължавам да съм по-ентусиазиран от поредицата PYMES и с нетърпение очаквам следващата публикация "Microsoft Active Directory + BIND"

Уонг: Колега и приятел, вашите коментари допълват моите статии и показват, че те са разбираеми. Командата "install" има много повече опции. Заявка човек инсталиране. Благодаря хиляда за коментара !!!

Все още не съм чел коментарите, ще го направя, след като посоча критериите си.

Направихте и постигнахте много, дадохте ни светлина, но не тази, която се вижда в „края на тунела“, когато вече няма надежда, както обикновено казваме; не че съвсем не, вие дадохте пълната светлина, за да можете да кажете „В крайна сметка осъзнаваме, че това е момчешка игра, с много понятия и суетлив синтаксис“, както обяснявате в поста

POST TRUNK и заедно с предишните за няколко по-известни дистрибуции. Вие се съобразихте с разширяването на концепциите и теорията, което в много случаи ни дава своето. Чел съм подробно, спокойно и е невъзможно да не коментирам и да се чувствам ПЪЛНО БЛАГОДАРЕН за такава всеотдайност и всеотдайност.

Без повече шум, желаем на всички здраве и да продължите да допринасяте; Благодарим ви и нека късметът, икономията, здравето (желаем ви двойно) и любовта да ви съпътстват (със Сандра за още, хахаха).

Знам, че коментарът надхвърля малко съдържанието на публикацията, той отива към личния, защото сме приятели и се възхищавам на вашата безкористна доставка. Никой НИКОЙ не прави това, което вие правите за тези от нас, които искат да научат все повече и повече и ние носим отговорността да управляваме МСП мрежи на нашите плещи, което не е лесна задача.

Sl2 всички.

crespo88: Благодаря ви много за вашите оценки относно тази и други публикувани статии. Някои читатели може да си помислят, че давам всичко от себе си, когато това не е вярно. Винаги се позовавам на точка за влизане, дори примерите да са напълно функционални. BIND е електронната индустрия и DHCP не изостава. За да ги познавате над средното, трябва да преминете следдипломна степен в университета в Хелзинки, 😉

Намирам тази тема за интересна и много важна. Интересувам се от това проучване на това, което е всичко за администрирането на Linux мрежи и особено сървъри: dns, динамични и статични dhcp и виртуални мрежи, bin9, samba, сървъри за печат, ldap, мрежов надзор с приложения, монтиране на бази данни за програмисти приложения и vlan и др. Ето защо е важно и тези съвети са много добри с практики и примери.

Здравей Мигел !!!

Благодаря за коментара и се надявам сериалът да ви помогне в това, което ви интересува. За разбирането.

Благодаря ви много за статията Federico, тя показва, че знаете за debian. Прегръдка.

Благодаря ви много Хорхе, за вашия коментар. Надявам се моите статии да ви помогнат.

Благодаря ви много за публикацията, която е добре документирана и ни призовава да четем, четем и четем отново. Сега със следния пост, който ще публикувате, бих искал да вземете предвид точките на сближаване, които би имал:

Microsoft Active Directory със Samba4 като Active Directory

Освен това исках да се консултирам със следното:

Как би било внедряването на Bind + Isc-dhcp в FW в dmz, където домейн контролерът ще бъде в dmz със samba 4 AD