Allgemeiner Index der Reihe: Computernetzwerke für KMU: Einführung

Hallo Freunde!. Das Hauptziel dieses Artikels ist es zu zeigen, wie wir den DNS-Dienst basierend auf BIND9 in ein Microsoft-Netzwerk integrieren können, das in vielen KMU sehr verbreitet ist.

Es ergibt sich aus der offiziellen Bitte eines Freundes, der in La Tierra del Fuego lebt -Der Fuegianer- spezialisiert auf Microsoft®-Netzwerke - einschließlich Zertifikate - als Anleitung für diesen Teil der Migration Ihrer Server auf Linux. Die Kosten von Unterstützung Techniker, die Microsoft® bezahlen, sind bereits Unerträglich für die Gesellschaft, in der er tätig ist und deren Hauptaktionär er ist.

Mi Amigo Der Fuegianer hat einen großartigen Sinn für Humor und seitdem hat er die Serie von drei Filmen gesehen «Der Herr der Ringe»Er war fasziniert von vielen Namen seiner dunklen Charaktere. Also, Leserfreund, wundern Sie sich nicht über die Namen Ihrer Domain und Ihrer Server.

Für Neulinge in diesem Thema und bevor Sie weiterlesen, empfehlen wir Ihnen, die drei vorherigen Artikel über KMU-Netzwerke zu lesen und zu studieren:

- DNS und DHCP in openSUSE 13.2 "Harlekin"

- DNS und DHCP unter CentOS 7

- DNS und DHCP in Debian 8 "Jessie"

Es ist, als würde man drei der vier Teile von «Unterwelt»Bis heute veröffentlicht, und dass dies der vierte ist.

Allgemeine Parameter

Nach mehreren Austauschen über Email Endlich war mir klar, welche Hauptparameter Ihr aktuelles Netzwerk hat:

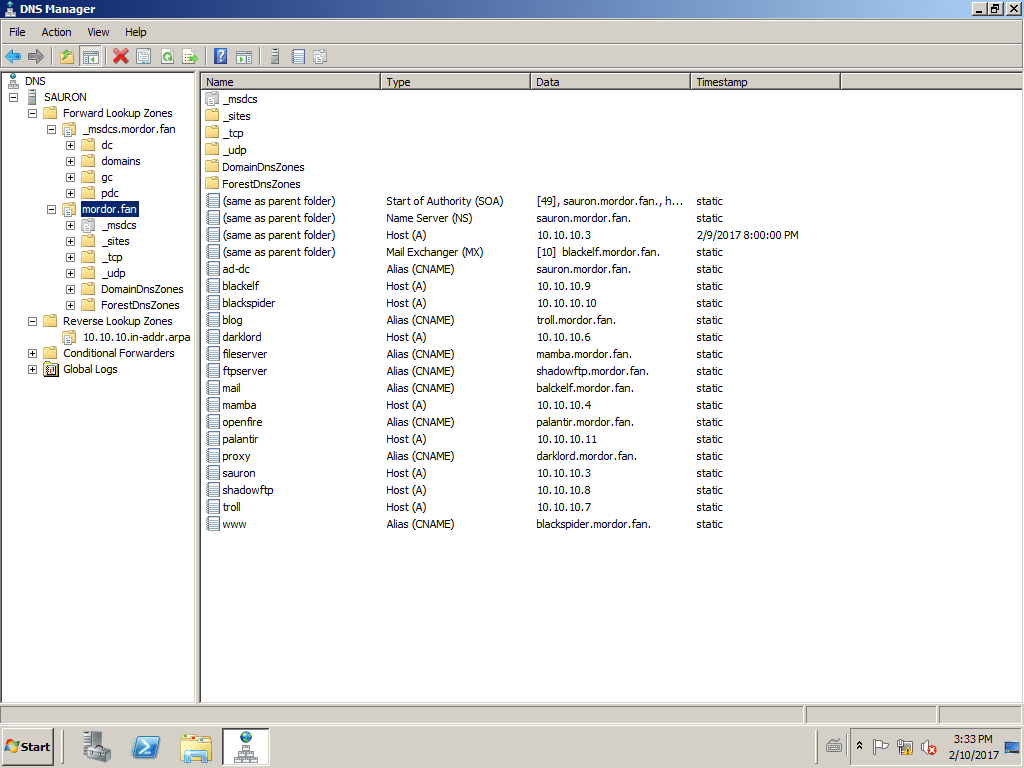

Domainname mordor.fan LAN Network 10.10.10.0/24 ==================================== == ========================================= Server IP-Adresse Zweck (Server mit Betriebssystem Windows ) ============================================== == ============================= sauron.mordor.fan. 10.10.10.3 Active Directory® 2008 SR2 mamba.mordor.fan. 10.10.10.4 Windows-Dateiserver darklord.mordor.fan. 10.10.10.6 Proxy, Gateway und Firewall auf Kerios troll.mordor.fan. 10.10.10.7 Blog basierend auf ... kann sich nicht an shadowftp.mordor.fan erinnern. 10.10.10.8 FTP-Server blackelf.mordor.fan. 10.10.10.9 Vollständiger E-Mail-Service blackspider.mordor.fan. 10.10.10.10 WWW-Dienst palantir.mordor.fan. 10.10.10.11 Chat auf Openfire für Windows

Ich bat um Erlaubnis dazu Der Fuegianer so viele Aliase wie nötig zu setzen, um meinen Geist zu klären und mir seine Erlaubnis zu geben:

Echter CNAME ============================= Sauron Ad-DC Mamba Dateiserver Darklord Proxyweb Troll Blog Shadowftp FTPServer Blackelf Mail Blackspider www Palantir Openfire

Ich habe alle wichtigen DNS-Einträge in meiner Installation eines Active Directory Windows 2008 deklariert, die ich implementieren musste, um mich bei der Erstellung dieses Beitrags zu unterstützen.

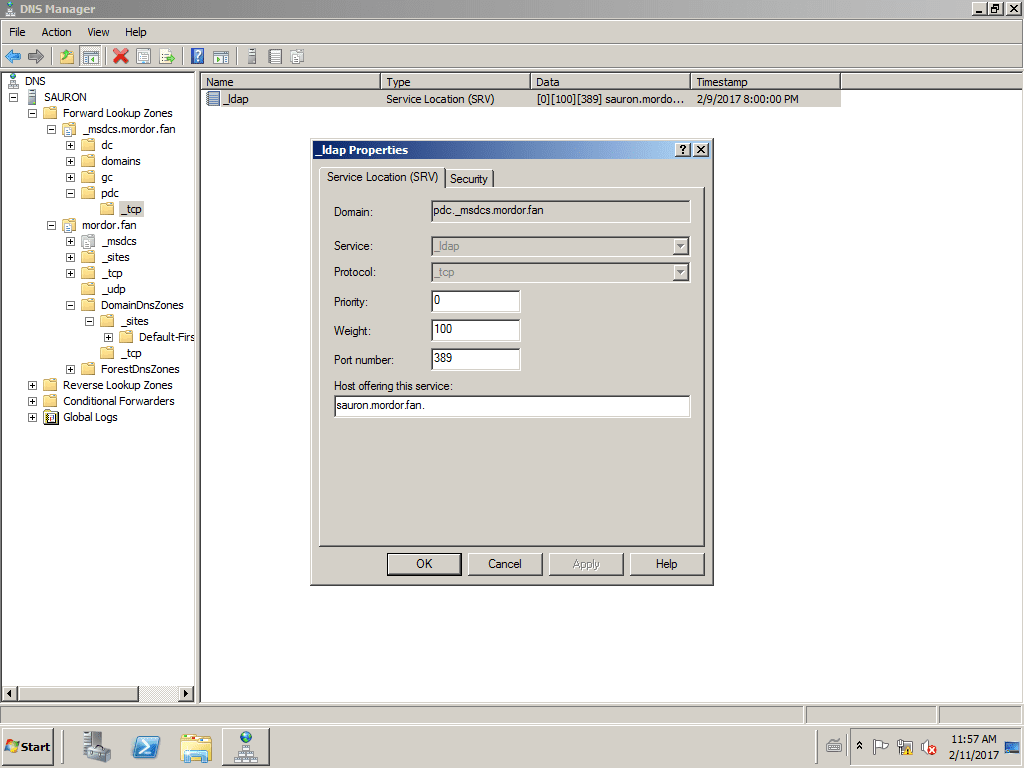

Informationen zu den SRV-Einträgen des DNS eines Active Directory

Die Register SRV o Service Locators - in Microsoft Active Directory weit verbreitet - sind in der definiert Anfrage für Kommentare RFC 2782. Sie ermöglichen den Standort eines Dienstes basierend auf dem TCP / IP-Protokoll über eine DNS-Abfrage. Beispielsweise kann ein Kunde in einem Microsoft-Netzwerk den Standort von Domänencontrollern ermitteln. Domänencontroller die den LDAP-Dienst über das TCP-Protokoll an Port 389 über eine einzelne DNS-Abfrage bereitstellen.

Es ist normal, dass in den Wäldern - Wälderund Bäume - Bäume In einem großen Microsoft-Netzwerk gibt es mehrere Domänencontroller. Durch die Verwendung von SRV-Datensätzen in den verschiedenen Zonen, aus denen der Domain Name Space dieses Netzwerks besteht, können wir eine Liste von Servern führen, die ähnliche bekannte Dienste bereitstellen, die nach Präferenz nach dem Transportprotokoll und dem Port jedes Netzwerks sortiert sind einer der Server.

Im Anfrage für Kommentare RFC 1700 Universelle symbolische Namen für bekannte Dienste werden definiert - Bekannter Serviceund Namen wie «_telnet«,«_smtp"Für Dienstleistungen telnet y SMTP. Wenn für einen bekannten Dienst kein symbolischer Name definiert ist, kann ein lokaler Name oder ein anderer Name gemäß den Benutzereinstellungen verwendet werden.

Der Zweck jedes Feldes «besondere»In der Deklaration eines SRV-Ressourceneintrags wird Folgendes verwendet:

- Domain: "Pdc._msdcs.mordor.fan.«. DNS-Name des Dienstes, auf den sich der SRV-Eintrag bezieht. Der DNS-Name im Beispiel bedeutet -mehr oder weniger- Primärer Domänencontroller Der Fläche _msdcs.mordor.fan.

- Service: "_Ldap". Symbolischer Name des bereitgestellten Dienstes, definiert gemäß Anfrage für Kommentare RFC 1700.

- Protokoll: "_Tcp". Gibt die Art des Transportprotokolls an. Normalerweise kann es die Werte annehmen _tcp o _udp, obwohl - und in der Tat - jede Art von Transportprotokoll in der Anfrage für Kommentare RFC 1700. Zum Beispiel für einen Dienst Chat protokollbasiert XMPPhätte dieses Feld den Wert von _xmpp.

- Priorität"0«. Deklarieren Sie die Priorität oder Präferenz für die Host, der diesen Service anbietet das werden wir später sehen. Die DNS-Abfragen der Clients zu dem in diesem SRV-Eintrag definierten Dienst versuchen nach Erhalt der entsprechenden Antwort, den ersten verfügbaren Host mit der niedrigsten im Feld aufgeführten Nummer zu kontaktieren. Priorität. Der Wertebereich, den dieses Feld annehmen kann, ist 0 zu 65535.

- Gewicht"100«. Kann in Kombination mit verwendet werden Priorität Bereitstellung eines Lastausgleichsmechanismus, wenn mehrere Server denselben Dienst bereitstellen. Für jeden Server in der Zonendatei sollte ein ähnlicher SRV-Datensatz vorhanden sein, dessen Name im Feld deklariert ist Host, der diesen Service anbietet. Vor Servern mit gleichen Werten im Feld Priorität, der Feldwert Gewicht Es kann als zusätzliche Präferenzstufe verwendet werden, um eine genaue Serverauswahl für den Lastausgleich zu erhalten. Der Wertebereich, den dieses Feld annehmen kann, ist 0 zu 65535. Wenn kein Lastenausgleich erforderlich ist, z. B. bei einem einzelnen Server, wird empfohlen, den Wert zuzuweisen 0 um die SRV-Aufzeichnung besser lesbar zu machen.

- Portnummer - Port"389«. Portnummer in Host, der diesen Service anbietet das bietet den im Feld angegebenen Dienst Service. Die empfohlene Portnummer für jede Art von bekanntem Service ist auf dem angegeben Anfrage für Kommentare RFC 1700, obwohl es einen Wert zwischen annehmen kann 0 und 65535.

- Host, der diesen Service anbietet - Ziel"sauron.mordor.fan.«. Gibt die an FQDN das identifiziert eindeutig die Gastgeber Dies stellt den im SRV-Datensatz angegebenen Dienst bereit. Ein Datensatztyp «A»Im Domain-Namespace für jeden FQDN vom Server oder Gastgeber das bietet den Service. Einfacher, ein Typendatensatz A in der direkten Zone (n).

- Hinweis:

Um verbindlich anzuzeigen, dass der im SRV-Datensatz angegebene Dienst nicht auf diesem Host bereitgestellt wird, wird ein einzelner (.) Punkt.

- Hinweis:

Wir möchten nur wiederholen, dass der korrekte Betrieb eines Netzwerks oder eines Active Directory® stark vom korrekten Betrieb des Domain Name Service abhängt..

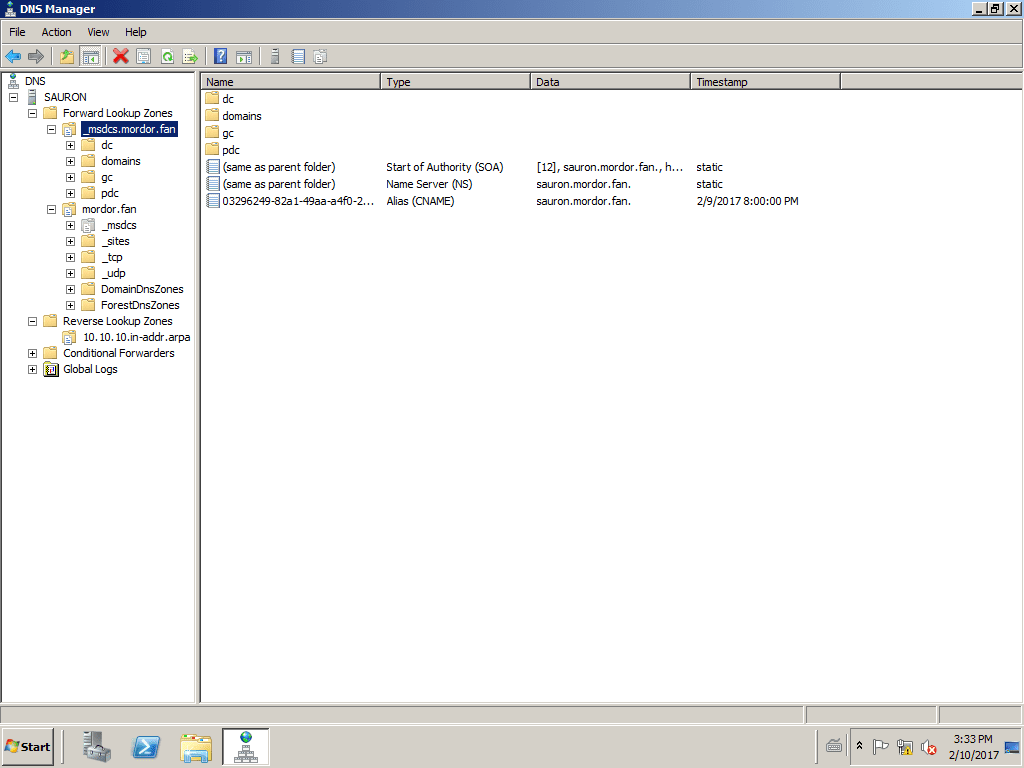

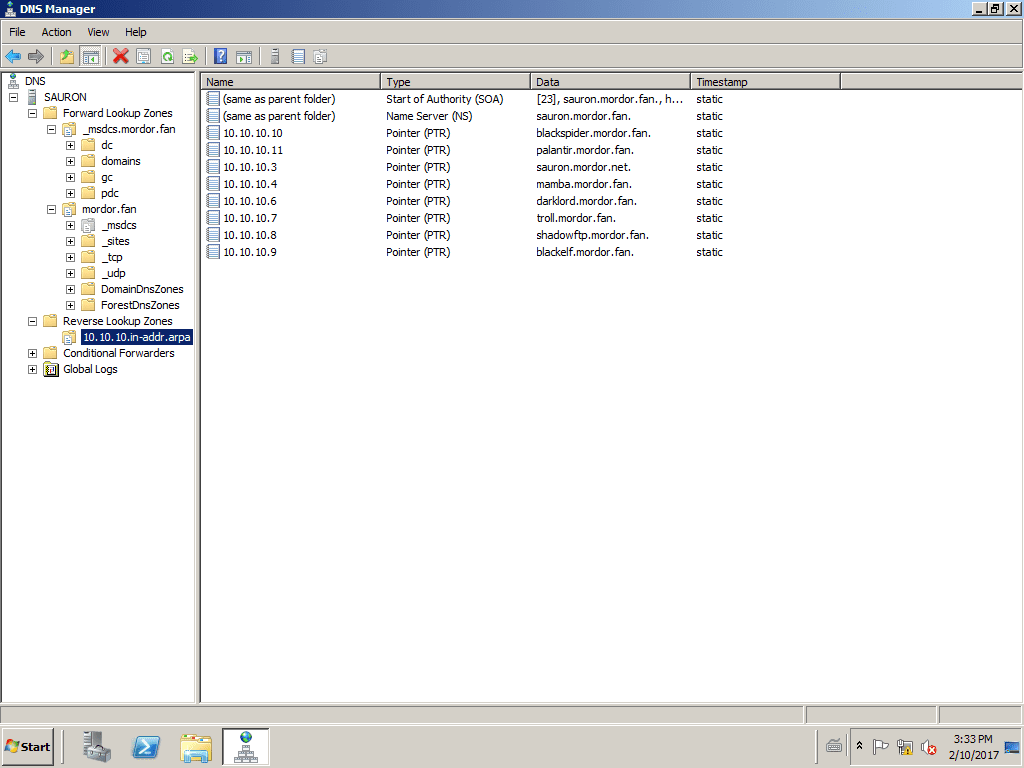

Active Directory-DNS-Einträge

Um die Zonen des neuen DNS-Servers basierend auf BIND zu erstellen, müssen alle DNS-Einträge von Active Directory® abgerufen werden. Um das Leben leichter zu machen, gehen wir zum Team sauron.mordor.fan -Active Directory® 2008 SR2- und in der DNS-Verwaltungskonsole aktivieren wir die Zonenübertragung - direkt und invers - für die Hauptzonen, die in dieser Art von Dienst deklariert sind:

- _msdcs.mordor.fan

- mordor.fan

- 10.10.10.in-adr.arpa

Sobald der vorherige Schritt ausgeführt wurde und vorzugsweise von einem Linux-Computer aus, dessen IP-Adresse im Bereich des vom Windows-Netzwerk verwendeten Subnetzes liegt, führen wir Folgendes aus:

Buzz @ sysadmin: ~ $ dig @ 10.10.10.3 _msdcs.mordor.fan axfr> temp /rrs._msdcs.mordor.fan Buzz @ sysadmin: ~ $ dig @ 10.10.10.3 mordor.fan axfr> temp / rrs.mordor.fan uzz @ sysadmin: ~ $ dig @ 10.10.10.3 10.10.10.in-addr.arpa axfr> temp / rrs.10.10.10.in-addr.arpa

- Erinnern Sie sich aus früheren Artikeln an die IP-Adresse des Geräts Systemadministrator.desdelinux.Ventilator ist 10.10.10.1 oder 192.168.10.1.

In den drei vorherigen Befehlen können wir die Option entfernen @10.10.10.3 -Fragen Sie den DNS-Server mit dieser Adresse- wenn wir in der Datei deklarieren / Etc / resolv.conf zur Server-IP sauron.mordor.fan:

Buzz@sysadmin:~$ cat /etc/resolv.conf # Generiert durch NetworkManager-Suche desdelinux.fan Nameserver 192.168.10.5 Nameserver 10.10.10.3

Nach äußerst sorgfältiger Bearbeitung erhalten wir, wie dies bei jeder Zonendatei in einem BIND der Fall ist, die folgenden Daten:

RRs-Datensätze aus der ursprünglichen Zone _msdcs.mordor.fan

Buzz @ sysadmin: ~ $ cat temp / rrs._msdcs.mordor.fan ;; In Bezug auf SOA und NS _msdcs.mordor.fan. 3600 IN SOA sauron.mordor.fan. hostmaster.mordor.fan. 12 900 600 86400 3600 _msdcs.mordor.fan. 3600 IN NS sauron.mordor.fan. ;; ;; GLOBALER KATALOG gc._msdcs.mordor.fan. 600 IN A 10.10.10.3; ;; Aliase in der geänderten und privaten LDAP-Datenbank eines Active Directory von SAURON 03296249-82a1-49aa-a4f0-28900f5d256b._msdcs.mordor.fan. 600 IN CNAME sauron.mordor.fan. ;; ;; Geänderter und privater LDAP eines Active Directory _ldap._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.dc._msdcs.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.18d3360d-8fdb-40cf-a678-d7c420b6d775.domains._msdcs.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.gc._msdcs.mordor.fan. 600 IN SRV 0 100 3268 sauron.mordor.fan. _ldap._tcp.gc._msdcs.mordor.fan. 600 IN SRV 0 100 3268 sauron.mordor.fan. _ldap._tcp.pdc._msdcs.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. ;; ;; Geänderte und private KERBEROS eines Active Directory _kerberos._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan. 600 IN SRV 0 100 88 sauron.mordor.fan. _kerberos._tcp.dc._msdcs.mordor.fan. 600 IN SRV 0 100 88 sauron.mordor.fan.

RRs-Datensätze aus der ursprünglichen Zone mordor.fan

Buzz @ sysadmin: ~ $ cat temp / rrs.mordor.fan ;; In Bezug auf SOA, NS, MX und den A-Datensatz, den es abbildet; den Domainnamen zur IP von SAURON; Dinge aus einem Active Directory mordor.fan. 3600 IN SOA sauron.mordor.fan. hostmaster.mordor.fan. 48 900 600 86400 3600 mordor.fan. 600 IN A 10.10.10.3 mordor.fan. 3600 IN NS sauron.mordor.fan. mordor.fan. 3600 IN MX 10 blackelf.mordor.fan. _msdcs.mordor.fan. 3600 IN NS sauron.mordor.fan. ;; ;; Ebenfalls wichtig A zeichnet DomainDnsZones.mordor.fan auf. 600 IN A 10.10.10.3 ForestDnsZones.mordor.fan. 600 IN A 10.10.10.3; ;; GLOBALER KATALOG _gc._tcp.mordor.fan. 600 IN SRV 0 100 3268 sauron.mordor.fan. _gc._tcp.Default-First-Site-Name._sites.mordor.fan. 600 IN SRV 0 100 3268 sauron.mordor.fan. ;; ;; Geänderter und privater LDAP eines Active Directory _ldap._tcp.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.DomainDnsZones.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.DomainDnsZones.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.ForestDnsZones.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.ForestDnsZones.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. ;; ;; Geänderte und private KERBEROS eines Active Directory _kerberos._tcp.Default-First-Site-Name._sites.mordor.fan. 600 IN SRV 0 100 88 sauron.mordor.fan. _kerberos._tcp.mordor.fan. 600 IN SRV 0 100 88 sauron.mordor.fan. _kpasswd._tcp.mordor.fan. 600 IN SRV 0 100 464 sauron.mordor.fan. _kerberos._udp.mordor.fan. 600 IN SRV 0 100 88 sauron.mordor.fan. _kpasswd._udp.mordor.fan. 600 IN SRV 0 100 464 sauron.mordor.fan. ;; ;; Zeichnet A mit fester IP auf -> Server blackelf.mordor.fan. 3600 IN A 10.10.10.9 blackspider.mordor.fan. 3600 IN A 10.10.10.10 darklord.mordor.fan. 3600 IN A 10.10.10.6 mamba.mordor.fan. 3600 IN A 10.10.10.4 palantir.mordor.fan. 3600 IN A 10.10.10.11 sauron.mordor.fan. 3600 IN A 10.10.10.3 shadowftp.mordor.fan. 3600 IN A 10.10.10.8 troll.mordor.fan. 3600 IN A 10.10.10.7; ;; CNAME zeichnet ad-dc.mordor.fan auf. 3600 IN CNAME sauron.mordor.fan. blog.mordor.fan. 3600 IN CNAME troll.mordor.fan. fileserver.mordor.fan. 3600 IN CNAME mamba.mordor.fan. ftpserver.mordor.fan. 3600 IN CNAME shadowftp.mordor.fan. mail.mordor.fan. 3600 IN CNAME balckelf.mordor.fan. openfire.mordor.fan. 3600 IN CNAME palantir.mordor.fan. proxy.mordor.fan. 3600 IN CNAME darklord.mordor.fan. www.mordor.fan. 3600 IN CNAME blackspider.mordor.fan.

RRs-Datensätze aus der ursprünglichen Zone 10.10.10.in-addr.arpa

Buzz @ sysadmin: ~ $ cat temp / rrs.10.10.10.in-addr.arpa ;; In Bezug auf SOA und NS 10.10.10.in-addr.arpa. 3600 IN SOA sauron.mordor.fan. hostmaster.mordor.fan. 21 900 600 86400 3600 10.10.10.in-addr.arpa. 3600 IN NS sauron.mordor.fan. ;; ;; PTR-Datensätze 10.10.10.10.in-addr.arpa. 3600 IN PTR blackspider.mordor.fan. 11.10.10.10.in-addr.arpa. 3600 IN PTR palantir.mordor.fan. 3.10.10.10.in-addr.arpa. 3600 IN PTR sauron.mordor.fan. 4.10.10.10.in-addr.arpa. 3600 IN PTR mamba.mordor.fan. 5.10.10.10.in-addr.arpa. 3600 IN PTR dnslinux.mordor.fan. 6.10.10.10.in-addr.arpa. 3600 IN PTR darklord.mordor.fan. 7.10.10.10.in-addr.arpa. 3600 IN PTR troll.mordor.fan. 8.10.10.10.in-addr.arpa. 3600 IN PTR shadowftp.mordor.fan. 9.10.10.10.in-addr.arpa. 3600 IN PTR blackelf.mordor.fan.

Bis zu diesem Punkt können wir denken, dass wir die notwendigen Daten haben, um unser Abenteuer fortzusetzen, nicht ohne vorher das zu beobachten TTLs und andere Daten, die uns auf sehr präzise Weise die Ausgabe und direkte Beobachtung des DNS eines Microsft® Active Directory® 2008 SR2 64-Bit liefern.

Bilder des DNS-Managers in SAURON

Dnslinux.mordor.fan Team.

Wenn wir genau hinschauen, auf die IP-Adresse 10.10.10.5 Es wurde ihm kein Name zugewiesen, damit er mit dem Namen des neuen DNS belegt wird dnslinux.mordor.fan. Um das DNS- und DHCP-Paar zu installieren, können wir uns an den Artikeln orientieren DNS und DHCP in Debian 8 "Jessie" y DNS und DHCP unter CentOS 7.

Basisbetriebssystem

Mi Amigo Der FuegianerEr ist nicht nur ein echter Spezialist für Microsoft® Windows - er verfügt über einige von diesem Unternehmen ausgestellte Zertifikate -, sondern hat auch einige der in veröffentlichten Artikel über Desktops gelesen und in die Praxis umgesetzt DesdeLinux., und er sagte mir, dass er ausdrücklich eine Debian-basierte Lösung wollte. 😉

Um Ihnen zu gefallen, beginnen wir mit einer Neuinstallation eines Servers basierend auf Debian 8 "Jessie". Was wir als nächstes schreiben werden, gilt jedoch für die Distributionen CentOS und openSUSE, deren Artikel wir bereits erwähnt haben. BIND und DHCP sind in jeder Distribution gleich. In jeder Distribution werden von den Paketbetreuern geringfügige Abweichungen eingeführt.

Wir werden die Installation wie in durchgeführt DNS und DHCP in Debian 8 "Jessie"Achten Sie darauf, die IP zu verwenden 10.10.10.5 und das Netzwerk 10.10.10.0/24., noch bevor Sie den BIND konfigurieren.

Wir konfigurieren den BIND im Debian-Stil

/etc/bind/named.conf

die Datei /etc/bind/named.conf Wir lassen es so, wie es installiert ist.

/etc/bind/named.conf.options

die Datei /etc/bind/named.conf.options sollte mit folgendem Inhalt belassen werden:

root @ dnslinux: ~ # cp /etc/bind/named.conf.options /etc/bind/named.conf.options.original

root @ dnslinux: ~ # nano /etc/bind/named.conf.options

Optionen {Verzeichnis "/ var / cache / bind"; // Wenn sich zwischen Ihnen und den Nameservern, mit denen Sie // sprechen möchten, eine Firewall befindet, müssen Sie möglicherweise die Firewall reparieren, damit mehrere // Ports miteinander kommunizieren können. Siehe http://www.kb.cert.org/vuls/id/800113 // Wenn Ihr ISP eine oder mehrere IP-Adressen für stabile // Nameserver bereitgestellt hat, möchten Sie diese wahrscheinlich als Weiterleitungen verwenden. // Kommentieren Sie den folgenden Block aus und fügen Sie die Adressen ein, // die den Platzhalter der All-0 ersetzen. // Weiterleitungen {// 0.0.0.0; //}; // =============================================== ===================== $ // Wenn BIND Fehlermeldungen über den abgelaufenen Stammschlüssel protokolliert, // müssen Sie Ihre Schlüssel aktualisieren. Siehe https://www.isc.org/bind-keys // ======================================== =================================== $

// Wir wollen kein DNSSEC

dnssec-enable nein;

//dnssec-Validierung automatisch;

auth-nxdomain nein; # entspricht RFC1035

// Wir müssen nicht auf IPv6-Adressen warten

// listen-on-v6 {any; };

listen-on-v6 {keine; };

// Für Überprüfungen von localhost und sysadmin

// durch // dig mordor.fan axfr // dig 10.10.10.in-addr.arpa axfr // dig _msdcs.mordor.fan axfr // Wir haben bis jetzt kein Slave DNS ...

allow-transfer {localhost; 10.10.10.1; };

};

// BIND protokollieren

Protokollierung {

Kanalabfragen {

Datei "/var/log/named/queries.log" Versionen 3 Größe 1m;

Schweregradinfo;

Druckzeit ja;

Druckschwere ja;

Druckkategorie ja;

};

Kanalabfragefehler {

Datei "/var/log/named/query-error.log" Versionen 3 Größe 1m;

Schweregradinfo;

Druckzeit ja;

Druckschwere ja;

Druckkategorie ja;

};

Kategorieabfragen {

Anfragen;

};

Kategorie Abfragefehler {

Abfragefehler;

};

};

- Wir führen die Erfassung der BIND-Protokolle als ein NEU Auftritt in der Artikelserie zum Thema. Wir schaffen lein Ordner und Dateien für die Protokollierung des BINDES:

root @ dnslinux: ~ # mkdir / var / log / named root @ dnslinux: ~ # touch /var/log/named/queries.log root @ dnslinux: ~ # touch /var/log/named/query-error.log root @ dnslinux: ~ # chown -R bind: bind / var / log / named

Wir überprüfen die Syntax der konfigurierten Dateien

root @ dnslinux: ~ # named-checkconf root @ dnslinux: ~ #

/etc/bind/named.conf.local

Wir erstellen die Datei /etc/bind/zones.rfcFreeBSD mit dem gleichen Inhalt wie in angegeben DNS und DHCP in Debian 8 "Jessie".

root @ dnslinux: ~ # nano /etc/bind/zones.rfcFreeBSD

die Datei /etc/bind/named.conf.local sollte mit folgendem Inhalt belassen werden:

// // Führen Sie hier eine lokale Konfiguration durch // // Fügen Sie hier die 1918-Zonen hinzu, wenn sie in Ihrer // Organisation nicht verwendet werden

include "/etc/bind/zones.rfc1918"; include "/etc/bind/zones.rfcFreeBSD";

Zone "mordor.fan" {Typ Master; Datei "/var/lib/bind/db.mordor.fan"; }; Zone "10.10.10.in-addr.arpa" {Typ Master; Datei "/var/lib/bind/db.10.10.10.in-addr.arpa"; };

Zone "_msdcs.mordor.fan" {Typ Master;

Schecknamen ignorieren; Datei "/etc/bind/db._msdcs.mordor.fan"; }; root @ dnslinux: ~ # named-checkconf

root @ dnslinux: ~ #

Zonenarchiv mordor.fan

root @ dnslinux: ~ # nano /var/lib/bind/db.mordor.fan $ TTL 3H @ IN SOA dnslinux.mordor.fan. root.dnslinux.mordor.fan. (1; seriell 1D; Aktualisierung 1H; Wiederholung 1W; Ablauf 3H); Minimum oder; Negative Caching-Zeit zum Leben; ;; Seien Sie sehr vorsichtig mit den folgenden Aufzeichnungen @ IN NS dnslinux.mordor.fan. @ IN A 10.10.10.5 @ IN MX 10 blackelf.mordor.fan. @ IN TXT "Willkommen im dunklen Lan von Mordor"; _msdcs.mordor.fan. IN NS dnslinux.mordor.fan. ; dnslinux.mordor.fan. IN A 10.10.10.5 ;; BEENDEN SIE SEHR SORGFÄLTIG MIT DEN FOLGENDEN AUFZEICHNUNGEN; DomainDnsZones.mordor.fan. IN A 10.10.10.3 ForestDnsZones.mordor.fan. IN A 10.10.10.3; ;; GLOBALER KATALOG _gc._tcp.mordor.fan. 600 IN SRV 0 0 3268 sauron.mordor.fan. _gc._tcp.Default-First-Site-Name._sites.mordor.fan. 600 IN SRV 0 0 3268 sauron.mordor.fan. ;; ;; Geänderter und privater LDAP eines Active Directory _ldap._tcp.mordor.fan. 600 IN SRV 0 0 389 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.DomainDnsZones.mordor.fan. 600 IN SRV 0 0 389 sauron.mordor.fan. _ldap._tcp.DomainDnsZones.mordor.fan. 600 IN SRV 0 0 389 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.mordor.fan. 600 IN SRV 0 0 389 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.ForestDnsZones.mordor.fan. 600 IN SRV 0 0 389 sauron.mordor.fan. _ldap._tcp.ForestDnsZones.mordor.fan. 600 IN SRV 0 0 389 sauron.mordor.fan. ;; ;; Geänderte und private KERBEROS eines Active Directory _kerberos._tcp.Default-First-Site-Name._sites.mordor.fan. 600 IN SRV 0 0 88 sauron.mordor.fan. _kerberos._tcp.mordor.fan. 600 IN SRV 0 0 88 sauron.mordor.fan. _kpasswd._tcp.mordor.fan. 600 IN SRV 0 0 464 sauron.mordor.fan. _kerberos._udp.mordor.fan. 600 IN SRV 0 0 88 sauron.mordor.fan. _kpasswd._udp.mordor.fan. 600 IN SRV 0 0 464 sauron.mordor.fan. ;; ;; Zeichnet A mit fester IP auf -> Server blackelf.mordor.fan. IN A 10.10.10.9 blackspider.mordor.fan. IN A 10.10.10.10 darklord.mordor.fan. IN A 10.10.10.6 mamba.mordor.fan. IN A 10.10.10.4 palantir.mordor.fan. IN A 10.10.10.11 sauron.mordor.fan. IN A 10.10.10.3 shadowftp.mordor.fan. IN A 10.10.10.8 troll.mordor.fan. IN A 10.10.10.7; ;; CNAME zeichnet ad-dc.mordor.fan auf. IN CNAME sauron.mordor.fan. blog.mordor.fan. IN CNAME troll.mordor.fan. fileserver.mordor.fan. IN CNAME mamba.mordor.fan. ftpserver.mordor.fan. IN CNAME shadowftp.mordor.fan. mail.mordor.fan. IN CNAME balckelf.mordor.fan. openfire.mordor.fan. IN CNAME palantir.mordor.fan. proxy.mordor.fan. IN CNAME darklord.mordor.fan. www.mordor.fan. IN CNAME blackspider.mordor.fan. root @ dnslinux: ~ # named-checkzone mordor.fan /var/lib/bind/db.mordor.fan zone mordor.fan/IN: geladen seriell 1 OK

Die Zeiten TTL 600 Von allen SRV-Registern werden wir sie behalten, falls wir in späteren Zeiten einen Slave BIND installieren. Diese Datensätze stellen Active Directory®-Dienste dar, die hauptsächlich Daten aus Ihrer LDAP-Datenbank lesen. Da sich diese Datenbank häufig ändert, müssen die Synchronisierungszeiten in einem Master-Slave-DNS-Schema kurz gehalten werden. Gemäß der Microsoft-Philosophie von Active Directory 2000 bis 2008 wird für diese Arten von SRV-Datensätzen der Wert 600 beibehalten.

Die TTLs Von den Servern mit fester IP-Adresse liegen sie unter der in der SOA angegebenen Zeit von 3 Stunden.

Zonendatei 10.10.10.in-addr.arpa

root @ dnslinux: ~ # nano /var/lib/bind/db.10.10.10.in-addr.arpa $ TTL 3H @ IN SOA dnslinux.mordor.fan. root.dnslinux.mordor.fan. (1; seriell 1D; Aktualisierung 1H; Wiederholung 1W; Ablauf 3H); Minimum oder; Negative Caching-Zeit zum Leben; @ IN NS dnslinux.mordor.fan. ;; 10 IN PTR blackspider.mordor.fan. 11 IN PTR palantir.mordor.fan. 3 IN PTR sauron.mordor.fan. 4 IN PTR mamba.mordor.fan. 5 IN PTR dnslinux.mordor.fan. 6 IN PTR darklord.mordor.fan. 7 IN PTR troll.mordor.fan. 8 IN PTR shadowftp.mordor.fan. 9 IN PTR blackelf.mordor.fan. root @ dnslinux: ~ # named-checkzone 10.10.10.in-addr.arpa /var/lib/bind/db.10.10.10.in-addr.arpa Zone 10.10.10.in-addr.arpa/IN: geladene Seriennummer 1 OK

Zonendatei _msdcs.mordor.fan

Berücksichtigen wir, was in der Datei empfohlen wird /usr/share/doc/bind9/README.Debian.gz Informationen zum Speicherort der Dateien der Master-Zonen, die nicht von DHCP dynamisch aktualisiert wurden.

root @ dnslinux: ~ # nano /etc/bind/db._msdcs.mordor.fan $ TTL 3H @ IN SOA dnslinux.mordor.fan. root.dnslinux.mordor.fan. (1; seriell 1D; Aktualisierung 1H; Wiederholung 1W; Ablauf 3H); Minimum oder; Negative Caching-Zeit zum Leben; @ IN NS dnslinux.mordor.fan. ;; ;; ;; GLOBALER KATALOG gc._msdcs.mordor.fan. 600 IN A 10.10.10.3; ;; Aliase - in der geänderten und privaten LDAP-Datenbank eines Active Directory - von SAURON 03296249-82a1-49aa-a4f0-28900f5d256b._msdcs.mordor.fan. 600 IN CNAME sauron.mordor.fan. ;; ;; Geänderter und privater LDAP eines Active Directory _ldap._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.dc._msdcs.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.18d3360d-8fdb-40cf-a678-d7c420b6d775.domains._msdcs.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. _ldap._tcp.Default-First-Site-Name._sites.gc._msdcs.mordor.fan. 600 IN SRV 0 100 3268 sauron.mordor.fan. _ldap._tcp.gc._msdcs.mordor.fan. 600 IN SRV 0 100 3268 sauron.mordor.fan. _ldap._tcp.pdc._msdcs.mordor.fan. 600 IN SRV 0 100 389 sauron.mordor.fan. ;; ;; Geänderte und private KERBEROS eines Active Directory _kerberos._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan. 600 IN SRV 0 100 88 sauron.mordor.fan. _kerberos._tcp.dc._msdcs.mordor.fan. 600 IN SRV 0 100 88 sauron.mordor.fan.

Wir überprüfen die Syntax und können den zurückgegebenen Fehler ignorieren, da in der Konfiguration dieser Zone in der Datei /etc/bind/named.conf.local wir schließen die Aussage ein Schecknamen ignorieren;. Die Zone wird vom BIND korrekt geladen.

root @ dnslinux: ~ # named-checkzone _msdcs.mordor.fan /etc/bind/db._msdcs.mordor.fan /etc/bind/db._msdcs.mordor.fan:14: gc._msdcs.mordor.fan: falsche Besitzername (Prüfnamen) Zone _msdcs.mordor.fan/IN: geladene Seriennummer 1 OK root @ dnslinux: ~ # systemctl starte bind9.service neu root @ dnslinux: ~ # systemctl status bind9.service ● bind9.service - BIND Domain Name Server geladen: geladen (/lib/systemd/system/bind9.service; aktiviert) Drop-In: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Aktiv: aktiv (läuft) seit So 2017-02-12 08:48:38 EST; Vor 2s Docs: man: named (8) Prozess: 859 ExecStop = / usr / sbin / rndc stop (Code = beendet, Status = 0 / SUCCESS) Haupt-PID: 864 (benannt) CGroup: /system.slice/bind9.service 864─12 / usr / sbin / named -f -u bind 08. Februar 48:38:864 dnslinux namens [3]: zone 6.efip1.arpa/IN: geladene Seriennummer 12. Februar 08 48:38:864 dnslinux namens [6 ]: zone befip1.arpa/IN: geladene serielle 12 Feb 08 48:38:864 dnslinux benannt [0]: zone 6.efip1.arpa/IN: geladene serielle 12 Feb 08 48:38:864 dnslinux benannt [7]: zone 6.efip1.arpa/IN: geladene serielle 12 Feb 08 48:38:864 dnslinux benannt [1]: zone mordor.fan/IN: geladene serielle 12 Feb 08 48:38:864 dnslinux benannt [1]: zonenbeispiel .org / IN: geladene Seriennummer 12 Feb 08 48:38:864 dnslinux benannt [1]: zone _msdcs.mordor.fan/IN: geladene Seriennummer 12 Feb 08 48:38:864 dnslinux benannt [1]: Zone ungültig / IN : geladen Seriennummer 12. Februar 08 48:38:864 dnslinux namens [XNUMX]: Alle Zonen geladen 12. Februar 08:48:38 dnslinux namens [864]: Laufen

Wir konsultieren den BIND

Vor Nach der Installation von DHCP müssen wir eine Reihe von Überprüfungen durchführen, einschließlich des Beitritts eines Windows 7-Clients zur Domäne mordor.fan dargestellt durch das auf dem Computer installierte Active Directory sauron.mordor.fan.

Als erstes müssen Sie den DNS-Dienst auf dem Computer beenden sauron.mordor.fanund erklären Sie in Ihrer Netzwerkschnittstelle, dass ab sofort Ihr DNS-Server der sein wird 10.10.10.5 dnslinux.mordor.fan.

In einer Konsole des Servers sauron.mordor.fan wir führen aus:

Microsoft Windows [Version 6.1.7600] Copyright (c) 2009 Microsoft Corporation. Alle Rechte vorbehalten. C: \ Benutzer \ Administrator> nslookup Standardserver: dnslinux.mordor.fan Adresse: 10.10.10.5 > gc._msdcs Server: dnslinux.mordor.fan Adresse: 10.10.10.5 Name: gc._msdcs.mordor.fan Adresse: 10.10.10.3 > mordor.fan Server: dnslinux.mordor.fan Adresse: 10.10.10.5 Name: mordor.fan Adresse: 10.10.10.3 > 03296249-82a1-49aa-a4f0-28900f5d256b._msdcs Server: dnslinux.mordor.fan Adresse: 10.10.10.5 Name: sauron.mordor.fan Adresse: 10.10.10.3 Aliase: 03296249-82a1-49aa-a4f0-28900f5d256b._msdcs.mordor.fan > setze Typ = SRV > _kerberos._tcp.Default-First-Site-Name._sites.dc._msdcs Server: dnslinux.mordor.fan Adresse: 10.10.10.5 _kerberos._tcp.Default-First-Site-Name._sites.dc._msdcs.mordor.fan SRV-Dienstort: Priorität = 0 weight = 100 port = 88 svr hostname = sauron.mordor.fan _msdcs.mordor.fan nameserver = dnslinux.mordor.fan sauron.mordor.fan internet adresse = 10.10.10.3 dnslinux.mordor.fan internet adresse = 10.10.10.5 > _ldap._tcp.18d3360d-8fdb-40cf-a678-d7c420b6d775.domains._msdcs Server: dnslinux.mordor.fan Adresse: 10.10.10.5 _ldap._tcp.18d3360d-8fdb-40cf-a678-d7c420b6d775.domains._msdcs.mordor.fan SRV-Dienstort: Priorität = 0 weight = 100 port = 389 svr hostname = sauron .mordor.fan _msdcs.mordor.fan nameserver = dnslinux.mordor.fan sauron.mordor.fan Internetadresse = 10.10.10.3 dnslinux.mordor.fan Internetadresse = 10.10.10.5 > beenden C: \ Benutzer \ Administrator>

DNS-Abfragen von sauron.mordor.fan sind zufriedenstellend.

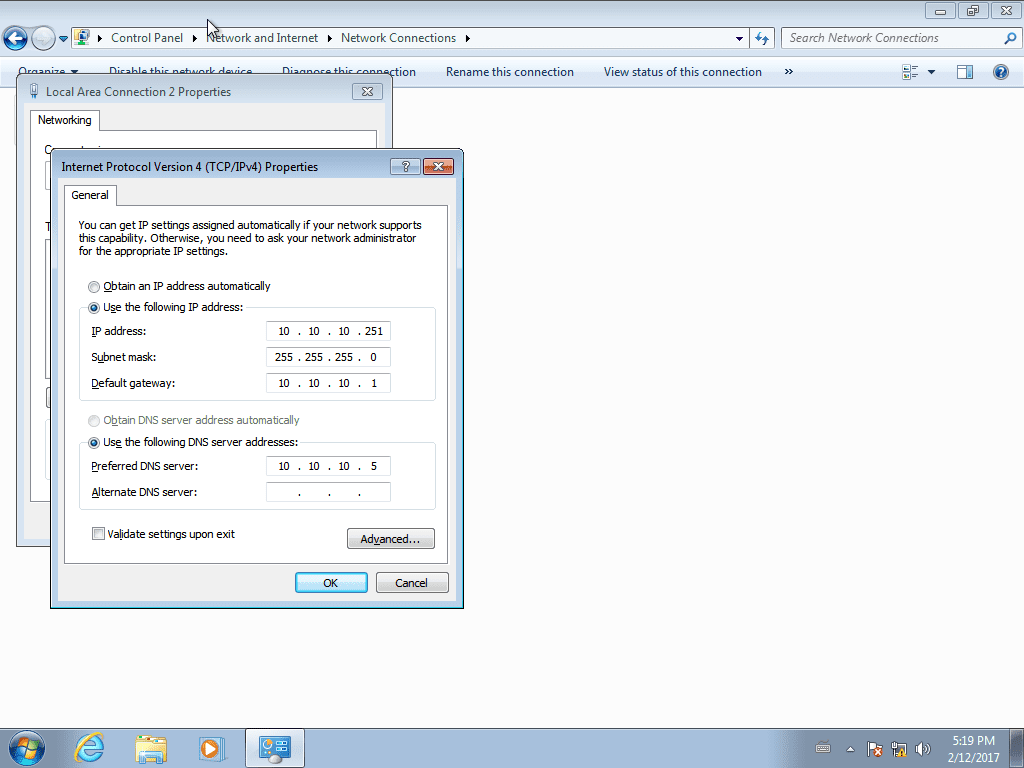

Der nächste Schritt besteht darin, eine weitere virtuelle Maschine mit installiertem Windows 7 zu erstellen. Da der DHCP-Dienst immer noch nicht installiert ist, geben wir dem Computer den Namen «win7»Die IP-Adresse 10.10.10.251. Wir erklären auch, dass Ihr DNS-Server der sein wird 10.10.10.5 dnslinux.mordor.fanund dass die Suchdomäne sein wird mordor.fan. Wir werden diesen Computer nicht in DNS registrieren, da wir ihn auch zum Testen des DHCP-Dienstes verwenden, nachdem wir ihn installiert haben.

Als nächstes öffnen wir eine Konsole CMD und darin führen wir aus:

Microsoft Windows [Version 6.1.7601] Copyright (c) 2009 Microsoft Corporation. Alle Rechte vorbehalten. C: \ Benutzer \ Buzz> nslookup Standardserver: dnslinux.mordor.fan Adresse: 10.10.10.5 > mordor.fan Server: dnslinux.mordor.fan Adresse: 10.10.10.5 Name: mordor.fan Adresse: 10.10.10.3 > setze Typ = SRV > _ldap._tcp.DomainDnsZones Server: dnslinux.mordor.fan Adresse: 10.10.10.5 _ldap._tcp.DomainDnsZones.mordor.fan SRV-Dienstort: Priorität = 0 Gewicht = 0 Port = 389 svr Hostname = sauron.mordor.fan mordor.fan Nameserver = dnslinux.mordor .fan sauron.mordor.fan Internetadresse = 10.10.10.3 dnslinux.mordor.fan Internetadresse = 10.10.10.5 > _kpasswd._udp Server: dnslinux.mordor.fan Adresse: 10.10.10.5 _kpasswd._udp.mordor.fan SRV-Dienstort: Priorität = 0 Gewicht = 0 Port = 464 svr Hostname = sauron.mordor.fan mordor.fan Nameserver = dnslinux.mordor.fan sauron.mordor.fan Internetadresse = 10.10.10.3 dnslinux.mordor.fan Internetadresse = 10.10.10.5 > _ldap._tcp.Default-First-Site-Name._sites.ForestDnsZones Server: dnslinux.mordor.fan Adresse: 10.10.10.5 _ldap._tcp.Default-First-Site-Name._sites.ForestDnsZones.mordor.fan SRV-Servicestandort: Priorität = 0 weight = 0 port = 389 svr hostname = sauron. mordor.fan mordor.fan nameserver = dnslinux.mordor.fan sauron.mordor.fan internet adresse = 10.10.10.3 dnslinux.mordor.fan internet adresse = 10.10.10.5 > wunsch C: \ Benutzer \ Buzz>

DNS-Abfragen vom Client «win7»Waren auch zufriedenstellend.

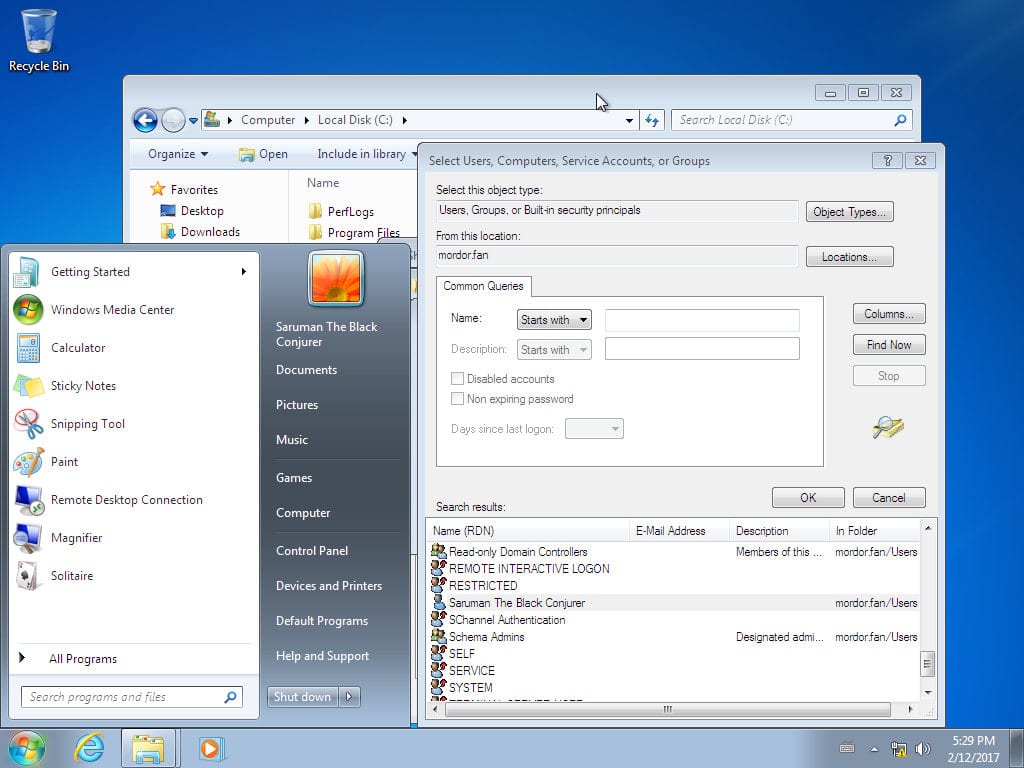

In Active Directory erstellen wir den Benutzer «Saruman«, Mit dem Ziel, es beim Beitritt zum Kunden zu nutzen win7 zur Domain mordor.fan., mit der Methode «Netzwerk ID«, Verwenden von Benutzernamen saruman@mordor.fan y Administrator@mordor.fan. Der Join war erfolgreich und wird durch den folgenden Screenshot belegt:

Informationen zu dynamischen Updates in Microsoft® DNS und BIND

Da der DNS-Dienst im Active Directory® gestoppt wurde, war dies für den Client nicht möglich. «win7»Registrieren Sie Ihren Namen und Ihre IP-Adresse in diesem DNS. Viel weniger in dnslinux.mordor.fan da haben wir keine aussage gemacht Erlaube-Update für einen der beteiligten Bereiche.

Und hier bildete sich der gute Kampf mit meinem Freund Der Fuegianer. In meiner ersten E-Mail zu diesem Aspekt habe ich Folgendes kommentiert:

- In den Artikeln von Microsoft zur Verwendung von BIND und Active Directory® wird empfohlen, insbesondere die Direct Zone zu aktualisieren.Penetrada- direkt von Windows-Clients, die bereits der Active Directory-Domäne beigetreten sind.

- Aus diesem Grund sind in den DNS-Zonen eines Active Directory® Secure Dynamic Updates standardmäßig zulässig von Windows-Clients, die bereits der Active Directory-Domäne beigetreten sind. Wenn sie nicht vereint sind, unterlassen sie die Konsequenzen.

- Das DNS eines Active Directory unterstützt dynamische Updates "Nur sicher", "Nicht sicher und sicher" oder "Keine". Dies entspricht der Aussage "KEINE Updates" oder "Keine".

- Ja wirklich Die Microsoft-Philosophie stimmt nicht zu, dass ihre Kunden ihre Daten in ihren DNS (s) NICHT aktualisieren. Sie würde die Möglichkeit, dynamische Updates in ihren DNS (s) zu deaktivieren, nicht offen lassen, es sei denn, diese Option wird für versteckte Zwecke gelassen.

- Microsoft bietet "Sicherheit" im Austausch für Dunkelheit, Als Kollege und Freund, der Microsft® Certificates-Kurse bestanden hat, erzählte er mir. Wahr. Außerdem hat El Fueguino es mir bestätigt.

- Ein Client, der eine IP-Adresse über DHCP erhält, das beispielsweise auf einem UNIX® / Linux-Computer installiert ist, kann die IP-Adresse seines eigenen Namens nicht auflösen bis Sie der Active Directory-Domäne beigetreten sind, solange Microsoft® oder ein BIND als DNS ohne dynamische Updates von DHCP verwendet wird.

- Wenn ich DHCP im Active Directory® selbst installiere, muss ich deklarieren, dass die Zonen von Microsoft® DHCP aktualisiert werden.

- Wenn wir BIND als DNS für das Windows-Netzwerk verwenden möchten, ist es logisch und empfehlenswert, das BIND-DHCP-Duo zu installieren, wobei letzteres das BIND dynamisch aktualisiert und die Angelegenheit abgeschlossen ist.

- In der Welt der LAN-Netzwerke unter UNIX® / Linux ist seit der Erfindung dynamischer Updates für BIND nur Herr DHCP zulässig. «durchdringen»An Frau BIND mit ihren Updates. Die Entspannung, die mit Ordnung ist, bitte.

- Wenn ich in der Zone erkläre mordor.fan zum Beispiel: allow-update {10.10.10.0/24; };, BIND selbst informiert mich beim Starten oder Neustarten darüber, dass:

-

Die Zone 'mordor.fan' ermöglicht Aktualisierungen nach IP-Adresse, was unsicher ist

-

- In der sakrosankten UNIX® / Linux-Welt ist eine solche Unverschämtheit mit DNS einfach unzulässig.

Sie können sich den Rest des Austauschs mit meinem Freund vorstellen Der Fuegianer durch E-Mails, Telegramm Chat, von ihm bezahlte Telefonanrufe (natürlich Mann, dafür habe ich kein Kilo) und sogar Nachrichten durch Brieftauben im XNUMX. Jahrhundert!

Er drohte sogar, mir keinen Sohn seines Haustieres, seinen Leguan, zu schicken «Petra»Dass er mir im Rahmen der Zahlung versprochen hatte. Dort hatte ich wirklich Angst. Also habe ich wieder angefangen, aber aus einem anderen Blickwinkel.

- Das "fast" Active Directory, das mit Samba 4 erreicht werden kann, löst diesen Aspekt auf meisterhafte Weise, sowohl wenn wir sein internes DNS verwenden, als auch das BIND, das zur Unterstützung von DLZ-Zonen kompiliert wurde. Dinamyc geladene Zonenoder dynamisch geladene Zonen.

- Es leidet weiterhin unter dem gleichen Problem: Wenn ein Client eine IP-Adresse über ein in installiertes DHCP erhält otra Auf einem UNIX® / Linux-Computer können Sie die IP-Adresse Ihres eigenen Namens nicht auflösen bis es mit der Domäne des Samba 4 AD-DC verbunden ist.

- Integrieren Sie das BIND-DLZ- und DHCP-Duo auf demselben Computer, auf dem sich das AD-DC-Samba 4 Es ist ein Job für einen echten Spezialisten.

Der Fuegianer Er rief mich zum Kapitel und schrie mich an: Wir reden NICHT über das AD-DC-Samba 4, aber das Microsoft® Active Directory®! Und ich antwortete demütig, dass ich mit einem Teil der folgenden Artikel, die ich schreiben würde, zufrieden war.

Zu diesem Zeitpunkt sagte ich ihm, dass die endgültige Entscheidung über dynamische Updates von Client-Computern in seinem Netzwerk seinem freien Willen überlassen sei. Dass ich ihm nur das geben würde Tip geschrieben vor über allow-update {10.10.10.0/24; };und mehr nichts. Dass ich nicht verantwortlich war für das, was aus dieser Promiskuität resultierte, dass jeder Windows-Client - oder Linux - in seinem Netzwerk «wird eindringen»Ungestraft zum BIND.

Wenn Sie wüssten, mein Freund, Leser, dass dies der Endpunkt der Schlägerei ist, würden Sie es nicht glauben. Mein Freund Der Fuegianer er hat die Lösung akzeptiert - und er wird mir den Leguan schicken «Pete«- das teile ich jetzt mit dir.

Wir installieren und konfigurieren DHCP

Für weitere Details lesen Sie DNS und DHCP in Debian 8 "Jessie".

root @ dnslinux: ~ # aptitude installiere isc-dhcp-server

root @ dnslinux: ~ # nano / etc / default / isc-dhcp-server .... # Auf welchen Schnittstellen sollte der DHCP-Server (dhcpd) DHCP-Anforderungen bedienen? # Trennen Sie mehrere Schnittstellen von Leerzeichen, z. B. "eth0 eth1". INTERFACES = "eth0" root @ dnslinux: ~ # dnssec-keygen -a HMAC-MD5 -b 128 -r / dev / urandom -n USER dhcp-key

Kdhcp-Taste. + 157 + 29836

root @ dnslinux: ~ # cat Kdhcp-key. +157 + 29836.private

Private-Key-Format: v1.3 Algorithmus: 157 (HMAC_MD5) Schlüssel: 3HT / bg / 6YwezUShKYofj5g == Bits: AAA = Erstellt: 20170212205030 Veröffentlichen: 20170212205030 Aktivieren: 20170212205030

root @ dnslinux: ~ # nano dhcp.key

Schlüssel dhcp-Schlüssel {Algorithmus hmac-md5; Geheimnis "3HT / bg / 6YwezUShKYofj5g =="; };

root @ dnslinux: ~ # installiere -o root -g bind -m 0640 dhcp.key /etc/bind/dhcp.key

root @ dnslinux: ~ # installiere -o root -g root -m 0640 dhcp.key /etc/dhcp/dhcp.key

root @ dnslinux: ~ # nano /etc/bind/named.conf.local

// // Hier eine lokale Konfiguration vornehmen // // Erwägen Sie, die 1918-Zonen hier hinzuzufügen, wenn sie in Ihrer // Organisation nicht verwendet werden. Include "/etc/bind/zones.rfc1918"; include "/etc/bind/zones.rfcFreeBSD";

// Vergiss nicht ... Ich habe vergessen und mit Fehlern bezahlt. ;-);

include "/etc/bind/dhcp.key";

Zone "mordor.fan" {Typ Master;

allow-update {10.10.10.3; Schlüssel DHCP-Schlüssel; };

Datei "/var/lib/bind/db.mordor.fan"; }; Zone "10.10.10.in-addr.arpa" {Typ Master;

allow-update {10.10.10.3; Schlüssel DHCP-Schlüssel; };

Datei "/var/lib/bind/db.10.10.10.in-addr.arpa"; }; Zone "_msdcs.mordor.fan" {Typ Master; Schecknamen ignorieren; Datei "/etc/bind/db._msdcs.mordor.fan"; };

root @ dnslinux: ~ # named-checkconf

root @ dnslinux: ~ #

root @ dnslinux: ~ # nano /etc/dhcp/dhcpd.conf

ddns-update-style interim; ddns-Updates auf; ddns-domainname "mordor.fan."; ddns-rev-domainname "inaddr.arpa."; Client-Updates ignorieren; maßgebend; Option IP-Weiterleitung aus; Option Domain-Name "mordor.fan"; include "/etc/dhcp/dhcp.key"; Zone mordor.fan. {primär 127.0.0.1; Schlüssel DHCP-Schlüssel; } zone 10.10.10.in-addr.arpa. {primär 127.0.0.1; Schlüssel DHCP-Schlüssel; } Shared-Network Redlocal {Subnetz 10.10.10.0 Netzmaske 255.255.255.0 {Option Router 10.10.10.1; Option Subnetzmaske 255.255.255.0; Option Broadcast-Adresse 10.10.10.255; Option Domain-Name-Server 10.10.10.5; Option netbios-name-servers 10.10.10.5; Bereich 10.10.10.30 10.10.10.250; }} # END dhcpd.conf

root @ dnslinux: ~ # dhcpd -t

Internet Systems Consortium DHCP-Server 4.3.1 Copyright 2004-2014 Internet Systems Consortium. Alle Rechte vorbehalten. Weitere Informationen finden Sie unter https://www.isc.org/software/dhcp/ Konfigurationsdatei: /etc/dhcp/dhcpd.conf Datenbankdatei: /var/lib/dhcp/dhcpd.leases PID-Datei: / var / run /dhcpd.pid

root @ dnslinux: ~ # systemctl starte bind9.service neu

root @ dnslinux: ~ # systemctl status bind9.service

root @ dnslinux: ~ # systemctl start isc-dhcp-server.service

root @ dnslinux: ~ # systemctl status isc-dhcp-server.service

Was ist damit verbunden Überprüft mit KundenUnd das Manuelle Änderung von ZonendateienWir überlassen es Ihnen, Leserfreund, es direkt von zu lesen DNS und DHCP in Debian 8 "Jessie"und wenden Sie es auf Ihre tatsächlichen Bedingungen an. Wir haben alle notwendigen Kontrollen durchgeführt und zufriedenstellende Ergebnisse erzielt. Natürlich senden wir eine Kopie von allen an Der Fuegianer. Mehr wird es nicht geben!

Tipps

General

- Holen Sie sich viel Geduld, bevor Sie beginnen.

- Installieren und konfigurieren Sie zuerst den BIND. Überprüfen Sie alles und sehen Sie alle Einträge, die Sie in jeder Datei der drei oder mehr Zonen deklariert haben, sowohl aus dem Active Directory als auch vom DNS-Server selbst unter Linux. Wenn möglich, stellen Sie auf einem Linux-Computer, der nicht zur Domäne gehört, die erforderlichen DNS-Abfragen an den BIND.

- Verbinden Sie einen Windows-Client mit einer festen IP-Adresse mit der vorhandenen Domäne und überprüfen Sie alle BIND-Einstellungen auf dem Windows-Client erneut.

- Wenn Sie zweifellos sicher sind, dass Ihre brandneue BIND-Konfiguration vollständig korrekt ist, können Sie den DHCP-Dienst installieren, konfigurieren und starten.

- Wiederholen Sie im Fehlerfall den gesamten Vorgang ab Null 0.

- Seien Sie vorsichtig beim Kopieren und Einfügen! und die verbleibenden Leerzeichen in jeder Zeile der Datei named.conf.xxxx

- Danach beschwerte er sich nicht - geschweige denn bei meinem Freund, dem Fuegianer -, dass er nicht richtig beraten wurde.

Andere tipps

- Teilen und erobern.

- In einem KMU-Netzwerk ist es sicherer und vorteilhafter, eine autorisierende Bindung für die internen LAN-Zonen zu installieren, die auf keinem Stammserver wiederholt wird: Rekursion nein;.

- In einem KMU-Netzwerk unter einem Internet-Zugangsanbieter - ISP, vielleicht die Dienste Proxy y SMTP Sie müssen Domain-Namen im Internet auflösen. Er Tintenfisch Sie haben die Möglichkeit, Ihr DNS als extern zu deklarieren oder nicht, während Sie sich auf einem Mailserver befinden, der auf basiert Postfix o MDaemon® Wir können auch die DNS-Server deklarieren, die wir in diesem Dienst verwenden werden. In solchen Fällen, dh in Fällen, in denen keine Dienste für das Internet bereitgestellt werden und die unter a Internet Service Providerkönnen Sie ein BIND mit installieren Spediteure zeigt auf das DNS des ISPund deklarieren Sie es als sekundäres DNS auf den Servern, die externe Abfragen an das LAN auflösen müssen. Andernfalls können Sie diese über ihre eigenen Konfigurationsdateien deklarieren.

- Wenn Sie eine delegierte Zone unter Ihrer gesamten Verantwortung habenDann noch eine Hahnkrähe:

- Installieren Sie einen DNS-Server basierend auf NSDDies ist per Definition ein autorisierender DNS-Server, der auf Anfragen von Computern im Internet antwortet. Für einige Informationen Eignung zeigen nsd. 😉 Bitte schützen Sie es sehr gut mit so vielen Brandmauern wie nötig. Sowohl Hardware als auch Software. Es wird ein DNS für das Internet sein, und das «Zar»Wir dürfen es nicht mit niedrigen Hosen geben. 😉

- Da ich mich in einem solchen Fall noch nie gesehen habe, dh völlig verantwortlich für eine delegierte Zone, müsste ich mir sehr gut überlegen, was ich für die Auflösung von Domain-Namen außerhalb unseres LAN für die Dienste empfehlen soll, die diese benötigen. KMU-Netzwerkkunden brauchen das nicht wirklich. Konsultieren Sie Fachliteratur oder einen Spezialisten für diese Themen, da ich weit davon entfernt bin, einer von ihnen zu sein. Ernsthaft.

- Auf autoritären Servern gibt es keine Rekursion. Okay?. Für den Fall, dass jemand daran denkt, es mit einem BIND zu machen.

- Obwohl wir in der Datei explizit angeben /etc/dhcp/dhcpd.conf die Erklärung Client-Updates ignorieren;, wenn wir auf einer Computerkonsole laufen dnslinux.mordor.fan die Bestellung Journalctl -fWir werden das sehen, wenn wir den Client starten win7.mordor.fan Wir erhalten die folgenden Fehlermeldungen:

-

12. Februar 16:55:41 dnslinux benannt [900]: Client 10.10.10.30 # 58762: Update 'mordor.fan/IN' verweigert 12. Februar 16:55:42 dnslinux benannt [900]: Client 10.10.10.30 # 49763: Update 'mordor.fan/IN' verweigert 12. Februar 16:56:23 dnslinux benannt [900]: Client 10.10.10.30 # 63161: Update 'mordor.fan/IN' verweigert - Um diese Meldungen zu entfernen, müssen wir zu den erweiterten Optionen der Netzwerkkartenkonfiguration gehen und die Option «deaktivieren.Registrieren Sie die Adressen dieser Verbindung in DNS«. Dadurch wird verhindert, dass der Client versucht, sich für immer im Linux-DNS zu registrieren, und das Problem endet. Entschuldigung, aber ich habe keine Kopie von Windows 7 auf Spanisch. 😉

-

- Um herauszufinden, welche ernsthaften und verrückten Fragen ein Windows 7-Client stellt, lesen Sie die log-Abfragen.log dass wir es für etwas in der BIND-Konfiguration deklarieren. Die Reihenfolge wäre:

-

root @ dnslinux: ~ # tail -f /var/log/named/queries.log

-

- Wenn Sie Ihren Clientcomputern nicht erlauben, eine direkte Verbindung zum Internet herzustellen, warum benötigen Sie dann die Root-DNS-Server? Dadurch wird die Ausgabe des Befehls erheblich verringert Journalctl -f und aus dem vorherigen Fall, wenn Ihr autoritärer DNS-Server für die internen Zonen keine direkte Verbindung zum Internet herstellt, was aus Sicherheitsgründen dringend empfohlen wird.

root @ dnslinux: ~ # cp /etc/bind/db.root /etc/bind/db.root.original root @ dnslinux: ~ # cp / dev / null /etc/bind/db.root

- Wenn Sie die Deklaration der Stammserver nicht benötigen, warum benötigen Sie dann Rekursion - Rekursion?

root @ dnslinux: ~ # nano /etc/bind/named.conf.options Optionen { .... Rekursion nein; .... };

Spezifische Ratschläge, von denen ich noch nicht ganz klar bin

El Mann dhcpd.conf sagt uns unter vielen anderen Dingen Folgendes:

Die Update-Optimierungsanweisung

Update-Optimierungs-Flag;

Wenn der Parameter für die Aktualisierungsoptimierung für einen bestimmten Client falsch ist, versucht der Server jedes Mal, wenn der Client seine Lease erneuert, eine DNS-Aktualisierung für diesen Client, anstatt nur dann eine Aktualisierung zu versuchen, wenn dies als notwendig erscheint. Dadurch kann der DNS leichter von Datenbankinkonsistenzen geheilt werden. Die Kosten sind jedoch, dass der DHCP-Server viel mehr DNS-Updates durchführen muss. Wir empfehlen, diese Option aktiviert zu lesen. Dies ist die Standardeinstellung. Diese Option wirkt sich nur auf das Verhalten des vorläufigen DNS-Aktualisierungsschemas aus und hat keine Auswirkungen auf das Ad-hoc-DNS-Aktualisierungsschema. Wenn dieser Parameter nicht angegeben wird oder wahr ist, wird der DHCP-Server nur aktualisiert, wenn sich die Clientinformationen ändern, der Client eine andere Lease erhält oder die Lease des Clients abläuft.

Die mehr oder weniger genaue Übersetzung oder Interpretation bleibt Ihnen überlassen, lieber Leser.

Persönlich ist mir passiert - und es ist während der Erstellung dieses Artikels passiert -, dass wenn ich einen BIND mit einem Active Directory® verknüpfe, dieser von Microsft® oder Samba 4 stammt, wenn ich den Namen eines in der Active Directory®-Domäne registrierten Clientcomputers ändere Oder von AD–DC von Samba 4 behält es seinen alten Namen und seine IP-Adresse in der direkten Zone bei und nicht umgekehrt, die korrekt mit dem neuen Namen aktualisiert wird. Das heißt, der alte und der neue Name werden in der direkten Zone derselben IP-Adresse zugeordnet, während umgekehrt nur der neue Name angezeigt wird. Um mich gut zu verstehen, müssen Sie es selbst versuchen.

Ich denke, es ist eine Art Rache an Der Fuegianer - bitte nicht für mich - für den Versuch, Ihre Dienste auf Linux zu migrieren.

Natürlich wird der alte Name verschwinden, wenn es ist TTL 3600oder die Zeit, die wir in der DHCP-Konfiguration angegeben haben. Wir möchten jedoch, dass es sofort verschwindet, wie es in einem BIND + DHCP geschieht ohne Active Directory durch.

Die Lösung für diese Situation fand ich durch Einfügen der Anweisung Update-Optimierung falsch; am Ende des oberen Randes der Datei /etc/dhcp/dhcpd.conf:

ddns-update-style interim; ddns-Updates auf; ddns-domainname "mordor.fan."; ddns-rev-domainname "inaddr.arpa."; Client-Updates ignorieren; Update-Optimierung falsch;

Wenn ein Leser mehr darüber weiß, klären Sie mich bitte auf. Ich werde es sehr schätzen.

Zusammenfassung

Wir haben viel Spaß mit dem Thema gehabt, oder? Kein Leid, denn wir haben einen BIND, der als DNS-Server in einem Microsoft®-Netzwerk arbeitet, alle SRV-Einträge anbietet und angemessen auf die an sie gestellten DNS-Anfragen reagiert. Auf der anderen Seite haben wir einen DHCP-Server, der IP-Adressen gewährt und die BIND-Zonen dynamisch korrekt aktualisiert.

Aber wir können nicht fragen ... für den Moment.

Ich hoffe mein Freund Der Fuegianer Seien Sie glücklich und zufrieden mit dem ersten Schritt Ihrer Migration auf Linux, um die unerträglichen Kosten des technischen Supports von Microsft® erträglich zu machen.

Wichtiger Hinweis

Charakter "Der Fuegianer»Ist völlig fiktiv und ein Produkt meiner Fantasie. Jede Ähnlichkeit oder Übereinstimmung mit echten Menschen ist dieselbe: Reiner unfreiwilliger Zufall meinerseits. Ich habe es nur erstellt, um das Schreiben und Lesen dieses Artikels ein bisschen angenehmer zu gestalten. Wenn Sie mir jetzt sagen können, dass das DNS-Problem dunkel ist.

Sehr stark, kein Kommentar. Da Microsoft DNS nicht benötigt wird. Pass auf, dass du nicht verklagt wirst, hahahaha. Danke für die Lieferung Fico.

Verklagen Sie mich? Lassen Sie sie mit EL Fueguino gesehen werden. 😉

Danke Freund!!!

War es nicht einfacher, zentyal für all diesen Teil des Active Directory zu installieren?

Haha, großartige Artikulation, um die kraftvolle Bindung zu montieren, und ich sehe, dass Zentyal Ihnen im obigen Kommentar empfohlen wurde. Ich gehe, bevor das Schießen ausbricht.

PS: Die auf Windows basierende Domain ist Mordor, aber wenn wir eine reine Samba mounten, wäre es Gondor oder Rohan, oder? 😉

Ich empfehle die Verwendung von Zentyal niemandem. Verwenden Sie Windows, da seine Verwendung in vielen KMU Realität ist. Fragen Sie meinen Freund und Kollegen Dhunter nach der Stabilität des Zentyal. 😉

Sicher tust du das, Dhunter Freund. Mit Samba 4 heißt es tierramedia.fan. 😉

Für diejenigen, die den Artikel bereits heruntergeladen haben, ist Folgendes sehr vorsichtig:

Wo sagt

;; Seien Sie sehr vorsichtig mit den folgenden Aufzeichnungen

@ IN NS dnslinux.mordor.fan.

@ IN A 10.10.10.3

Muss richtig sagen

;; Seien Sie sehr vorsichtig mit den folgenden Aufzeichnungen

@ IN NS dnslinux.mordor.fan.

@ IN A 10.10.10.5

Der Kollege Eduardo Noel hat meinen unfreiwilligen Fehler erkannt.

Für diejenigen, die den Artikel bereits heruntergeladen haben, ist Folgendes sehr vorsichtig:

Wo sagt

;; Seien Sie sehr vorsichtig mit den folgenden Aufzeichnungen

@ IN NS dnslinux.mordor.fan.

@ IN A 10.10.10.3

Muss richtig sagen

;; Seien Sie sehr vorsichtig mit den folgenden Aufzeichnungen

@ IN NS dnslinux.mordor.fan.

@ IN A 10.10.10.5

Der Kollege Eduardo Noel hat meinen unfreiwilligen Fehler erkannt.

Für diejenigen, die Zentyal für etwas Ernstes verwenden möchten, warne ich Sie, sehr vorsichtig zu sein. Ich verwende zwei Zentyal 4.2-Treiber (am 14.04.), Aktualisiere alles und achte auf die maximalen, sehr seltenen Fehler (und seltener sind die Antworten in Das Projekt Bugzilla, du. Du machst dich dumm, wenn du etwas verwendest, für das du so wenig Wertschätzung hast. Sie waren eine Zeit lang ohne großes Feedback, dass ich dachte, sie wären verschwunden und plötzlich veröffentlichen sie 5.0 ohne mögliche Migration von 4.2.

Das Melden von Fehlern an die Community-Version ist nur dann sinnvoll, wenn Sie zusammen mit den Entwicklern immer die neuesten Versionen verwenden. Überprüfen Sie Folgendes: https://tracker.zentyal.org/issues/5080#comment:14

Am Ende musst du mit einer relativ stabilen Version sterben und sie schlagen, bis sie anhält. Schau dir die Dinge an, die mein Zentyal in der Cron hat:

0 7 * * 1-6 /sbin/shutdown -r now

Wie ich schon sagte ... schön!

PS: Angeblich verbringe ich all diese Arbeit damit, die kostenlose Version zu verwenden, angeblich ist die kostenpflichtige Version ernst, aber ich denke, es ist nicht die beste Strategie, um Benutzer zu gewinnen. Ein anderes Produkt mit einem ähnlichen Geschäftsmodell ist Proxmox, und ich habe die kostenpflichtige Version für solche verglichen Proxmox ist ein Juwel, um dem Projekt Geld zu geben und nicht, weil die kostenlose Version nicht ausreicht.

Hallo Federico:

Mit jedem neuen Artikel, den Sie erhöhen, gehen Sie so vor, als ob es nicht genug wäre, wenn alles in den drei vorherigen Beiträgen über das BIND + DHCP-Duo behandelt wurde. Jetzt veröffentlichen Sie diesen "Trunk" (entschuldigen Sie den Hinweis) des Artikels über die Migration von Microsoft DNS zu die BIND, wie man es von einem DHCP unter Linux aktualisiert und alle oben genannten oben mit einem Microsoft Active Directory koexistiert.

. Großartig, alles rund um die DNS-SRV-Einträge eines Active Directory, seine direkte Zone „_msdcs.domain“, wie man sie erfasst desde Linux die Datensätze der Zonen – oder mehrerer – des Microsoft AD DNS, um die Datenbanken dieser Zonen im BIND zu erstellen.

. Es ist sehr nützlich, die Protokolle der Abfragen in der BIND-Konfiguration zu aktivieren.

. SEHR WERTVOLL der Hinweis: Ein Client, der eine IP-Adresse über ein unter Linux installiertes DHCP erhält, kann die IP-Adresse seines eigenen Namens erst auflösen, wenn er der Active Directory-Domäne beigetreten ist. Im Beispiel des Labors des Artikels wird dem "win7" -Computer zuerst die IP-Adresse 10.10.10.251 zugewiesen, um DNS-Überprüfungen der Domäne "mordor.fan" durchzuführen. Anschließend wird er von dieser festen IP mit Microsoft AD verbunden, sodass schließlich wann Wenn DHCP unter Linux installiert ist, weist dies seine IP zu und gleichzeitig "dringen" Aktualisierungen in den BIND ein, um die Geräteregistrierung in die Vorwärts- und Rückwärtszonen zu schreiben. Gehen Sie detaillierter, Sie werden es nicht finden!

. Sehr gut alle Überlegungen zu den dynamischen Updates im Microsoft® DNS und im BIND; sowie alle im letzten Abschnitt erläuterten Ratschläge und insbesondere die gesamte Entwicklung und die vorgeschlagene Lösung für den «Spezifischen Rat, dessen ich noch nicht sehr klar bin».

! 5 STERNE FÜR DEN AUTOR! und ich verfolge die PYMES-Serie mit immer größerem Interesse!

Dhunter: Schrieb die Stimme der Erfahrung. "Übung ist das beste Kriterium für die Wahrheit."

Wong: Ich habe Ihren Kommentar bereits verpasst - Artikelergänzung. Hoffe, dass einer über dnsmasq bald herauskommt.

Vielen Dank für Ihre Kommentare.

Sie haben weder über den Partner namens «El Fueguino» noch über seine Entscheidung gesprochen, die Migration seiner Server zu starten. Du hast einen anderen von Microsoft gestohlen, hahaha !!!! ????

hahahaha Freund crespo88. Ich sehe, dir hat die Welle der fiktiven Figur gefallen. Wenn andere mehr Meinungen wie Sie haben, könnte dies Artikel zu dichten Themen unterhaltsamer machen. Warten wir auf weitere Kommentare dazu.