Allgemeiner Index der Reihe: Computernetzwerke für KMU: Einführung

Hallo Freunde!. Nach den vorherigen Artikeln auf der Domain Name System und Dynamic Host Configuration Protocol veröffentlicht in "DNS und DHCP in openSUSE 13.2 'Harlekin'" und "DNS und DHCP unter CentOS 7«, Beide aus der Serie KMU-Netzwerkemüssen wir diese Dienste in Debian konfigurieren.

Wir wiederholen, dass Wikipedia ein guter Ausgangspunkt ist, um mehr über die theoretischen Konzepte von DNS und DHCP zu erfahren.

Installieren des Betriebssystems

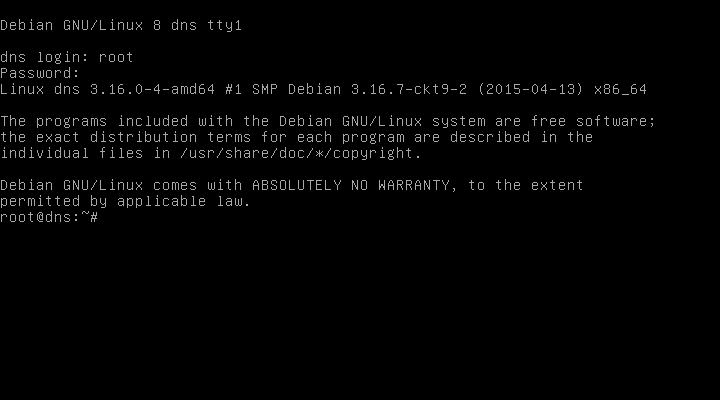

Wir beginnen mit der Grundinstallation eines Servers mit dem Debian 8-Betriebssystem "Jessie", ohne eine grafische Umgebung oder ein anderes Programm zu installieren. Eine virtuelle Maschine mit 512 Megabyte RAM und einer 20-Gigabyte-Festplatte ist mehr als genug.

Während des Installationsvorgangs - vorzugsweise im Textmodus - und in der Reihenfolge der Bildschirme haben wir die folgenden Parameter ausgewählt:

- Sprache: Spanisch - Spanisch

- Land, Gebiet oder Gebiet: USA

- Keymap zu verwenden: Amerikanisches Englisch

- Konfigurieren Sie das Netzwerk manuell:

- IP-Adresse: 192.168.10.5

- Netzmaske: 255.255.255.0

- Gateway: 192.168.10.1

- Nameserver-Adressen: 127.0.0.1

- Maschinenname: DNS

- Domainname: desdelinux.Ventilator

- Super User Passwort: SuClave (dann um Bestätigung bitten)

- Vollständiger Name für den neuen Benutzer: Debian First OS Buzz

- Benutzername für das Konto: Buzz

- Wählen Sie ein Passwort für den neuen Benutzer: SuClave (dann um Bestätigung bitten)

- Wählen Sie Ihre Zeitzone: Osten

- Partitionierungsmethode: Geführt - Verwenden Sie die gesamte Festplatte

- Wählen Sie die zu partitionierende Festplatte aus: Virtuelle Festplatte 1 (vda) - 21.5 GB Virto Block Device

- Partitionierungsschema: Alle Dateien in einer Partition (empfohlen für Neulinge).

- Beenden Sie die Partitionierung und schreiben Sie die Änderungen auf die Festplatte

- Möchten Sie die Änderungen auf die Datenträger schreiben?

- Möchten Sie eine andere CD oder DVD analysieren?::

- Möchten Sie eine Replik von verwendend?::

- Möchten Sie an der Paketnutzungsumfrage teilnehmen?::

- Wählen Sie die zu installierenden Programme aus:

[] Debian-Desktop-Umgebung

[*] Standard-Systemdienstprogramme

- Möchten Sie den GRUB-Bootloader im Hauptstartdatensatz installieren?

- / dev / vda

- "Installation abgeschlossen":

Meiner bescheidenen Meinung nachDie Installation von Debian ist einfach. Es ist nur erforderlich, Fragen zu vordefinierten Optionen und einige andere Informationen zu beantworten. Ich wage sogar zu sagen, dass es einfacher ist, die vorherigen Schritte zu befolgen, als zum Beispiel durch ein Video. Wenn ich lese, verliere ich nicht die Konzentration. Ein weiteres Problem besteht darin, das Video anzusehen, zu lesen, zu interpretieren und hin und her zu geben, wenn ich eine wichtige Bedeutung verliere oder nicht gut verstehe. Ein handgeschriebenes Blatt oder eine auf das Mobiltelefon kopierte Nur-Text-Datei dient als effektive Anleitung.

Grundeinstellungen

Nach Abschluss der Basisinstallation und dem ersten Neustart deklarieren wir die Programm-Repositorys.

Beim Bearbeiten der Datei sources.listWir kommentieren standardmäßig alle vorhandenen Einträge, da wir nur mit lokalen Repositorys arbeiten. Der endgültige Inhalt der Datei - mit Ausnahme der kommentierten Zeilen - wäre:

root @ dns: ~ # nano /etc/apt/sources.list deb http://192.168.10.1/repos/jessie/debian/ jessie Hauptbeitrag deb http://192.168.10.1/repos/jessie/debian-security/ jessie / aktualisiert Hauptbeitrag

Wir aktualisieren das System

root @ dns: ~ # aptitude update root @ dns: ~ # aptitude upgrade root @ dns: ~ # neu starten

Wir installieren SSH für den Remotezugriff

root @ dns: ~ # aptitude installiert ssh

Damit der Benutzer eine Remote-Sitzung über SSH starten kann Wurzel - Nur aus dem Enterprise LAN - Wir ändern die Konfigurationsdatei:

root @ dns: ~ # nano / etc / ssh / sshd_config .... PermitRootLogin ja .... root @ dns: ~ # systemctl ssh.service neu starten root @ dns: ~ # systemctl status ssh.service

Wir starten eine Remote-Sitzung über SSH in «dns» von der «sysadmin» -Maschine:

Buzz @ sysadmin: ~ $ rm .ssh / unknown_hosts Buzz @ sysadmin: ~ $ ssh root@192.168.10.5 ... root@192.168.10.5 Passwort: ... root @ dns: ~ #

Hauptkonfigurationsdateien

Die Hauptdateien der Systemkonfiguration entsprechen unserer Auswahl während der Installation:

root @ dns: ~ # cat / etc / hosts 127.0.0.1 localhost 192.168.10.5 DNS.desdelinux.fan dns # Die folgenden Zeilen sind für IPv6-fähige Hosts wünschenswert: ::1 localhost ip6-localhost ip6-loopback ff02::1 ip6-allnodes ff02::2 ip6-allrouters root @ dns: ~ # cat /etc/resolv.conf search desdelinux.fan-Nameserver 127.0.0.1 root @ dns: ~ # Hostname dns root @ dns: ~ # Hostname -f DNS.desdelinux.Ventilator root @ dns: ~ # cat / etc / network / interfaces # Diese Datei beschreibt die auf Ihrem System # verfügbaren Netzwerkschnittstellen und wie Sie diese aktivieren. Weitere Informationen finden Sie unter interfaces(5). Quelle /etc/network/interfaces.d/* # Die Loopback-Netzwerkschnittstelle Auto Lo Iface Lo Inet Loopback # Die primäre Netzwerkschnittstelle Allow-Hotplug ETH0 Iface Eth0 Inet Statische Adresse 192.168.10.5 Netzmaske 255.255.255.0 Netzwerk 192.168.10.0 Broadcast 192.168.10.255. 192.168.10.1 Gateway 127.0.0.1 # dns-*-Optionen werden durch das resolvconf-Paket implementiert, falls installiert dns-nameservers XNUMX dns-search desdelinux.Ventilator

Wir installieren super Erlebnispakete

root @ dns: ~ # aptitude installiere htop mc deborphan

Gegebenenfalls heruntergeladene Pakete bereinigen

root @ dns: ~ # aptitude install -f root @ dns: ~ # aptitude purge ~ c root @ dns: ~ # aptitude bereinige root @ dns: ~ # aptitude autoclean

Wir installieren den BIND9

- VOR der Installation des BIND Wir empfehlen dringend Besuchen Sie die Seite DNS-Eintragstypen auf Wikipedia, sowohl in spanischer als auch in englischer Version. Diese Registertypen werden bei der Konfiguration der Zones-Dateien verwendet, sowohl Direct als auch Reverse. Es ist sehr lehrreich zu wissen, womit wir es zu tun haben.

- auch wir schlagen vor Lese das folgende Anfrage für Kommentare RFC - Anfragen nach Kommentaren, die in engem Zusammenhang mit einem ordnungsgemäßen Funktionieren des DNS-Dienstes stehen, insbesondere im Hinblick auf die Rekursion zu den Stammservern:

- RFCs 1912, 5735, 6303 und BCP 32: in Zusammenhang mit localhost

- RFCs 1912, 6303: Stilzone für IPv6-Localhost-Adresse

- RFCs 1912, 5735 und 6303: In Bezug auf das lokale Netzwerk - «Dieses» Netzwerk

- RFCs 1918, 5735 und 6303: Netzwerke für den privaten Gebrauch

- RFC 6598: Gemeinsamer Adressraum

- RFCs 3927, 5735 und 6303: Link-local / APIPA

- RFCs 5735 und 5736: Protokollzuweisungen der Internet Engineering Task Force

- RFCs 5735, 5737 und 6303: TEST-NET- [1-3] zur Dokumentation

- RFCs 3849 und 6303: IPv6-Beispielbereich für die Dokumentation

- BCP 32: Domänennamen zum Dokumentieren und Testen

- RFCs 2544 und 5735: Router-Benchmark-Tests

- RFC 5735: IANA Reserved - Old Class E Space

- RFC 4291: Nicht zugewiesene IPv6-Adressen

- RFCs 4193 und 6303: IPv6-ULA

- RFCs 4291 und 6303: IPv6 Link Local

- RFCs 3879 und 6303: Veraltete IPv6-veraltete standortlokale Adressen

- RFC 4159: IP6.INT ist veraltet

Übliche Installationen

root @ dns: ~ # aptitude search bind9 p bind9 - Internet Domain Name Server p bind9-doc - Dokumentation für BIND i bind9-host - Version von 'host', die mit BIND 9.X gebündelt ist p p bind9utils - Dienstprogramme für BIND p gforge-dns-bind9 - Tool für die gemeinsame Entwicklung - DNS-Verwaltung (mit Bind9) i Eine von BIND verwendete libbind9-90 - BIND9 Shared Library

Versuchen Sie auch zu laufen Eignungssuche ~ dbind9

root @ dns: ~ # aptitude install bind9 root @ dns: ~ # systemctl starte bind9.service neu root @ dns: ~ # systemctl status bind9.service ● bind9.service - BIND Domain Name Server geladen: geladen (/lib/systemd/system/bind9.service; freigegeben) Drop-In: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Aktiv: Aktiv (läuft) seit Fr 2017-02-03 10:33:11 EST; Vor 1s Docs: man: named (8) Prozess: 1460 ExecStop = / usr / sbin / rndc stop (Code = beendet, Status = 0 / SUCCESS) Haupt-PID: 1465 (benannt) CGroup: /system.slice/bind9.service └─1465 / usr / sbin / named -f -u bind 03. Februar 10:33:11 DNS benannt [1465]: automatische leere Zone: 8.BD0.1.0.0.2.IP6.ARPA 03. Februar 10:33:11 DNS benannt [1465]: Befehlskanal hört auf 127.0.0.1 # 953 Feb 03 10:33:11 DNS benannt [1465]: Befehlskanal hört auf :: 1 # 953 Feb 03 10:33:11 DNS benannt [1465]: verwaltet -keys-zone: geladene serielle 2 Feb 03 10:33:11 DNS benannt [1465]: Zone 0.in-addr.arpa/IN: geladene serielle 1 Feb 03 10:33:11 DNS benannt [1465]: Zone localhost / IN: geladene Seriennummer 2. Februar 03 10:33:11 DNS mit dem Namen [1465]: Zone 127.in-addr.arpa/IN: geladene Seriennummer 1. Februar 03 10:33:11 DNS mit dem Namen [1465]: Zone 255.in. -addr.arpa/IN: geladene serielle 1 Feb 03 10:33:11 DNS benannt [1465]: alle Zonen geladen 03. Februar 10:33:11 DNS benannt [1465]: läuft Hinweis: Einige Zeilen waren ellipsiert, verwenden Sie -l in vollem Umfang zeigen.

Vom BIND9 installierte Konfigurationsdateien

Anders als bei der DNS-Dienstkonfiguration in CentOS und openSUSE werden in Debian die folgenden Dateien im Verzeichnis erstellt / etc / bind:

root @ dns: ~ # ls -l / etc / bind / insgesamt 52 -rw-r - r-- 1 Wurzelwurzel 2389 30. Juni 2015 bind.keys -rw-r - r-- 1 Wurzelwurzel 237 30. Juni 2015 db.0 -rw-r - r-- 1 Wurzel Wurzel 271 30. Juni 2015 db.127 -rw-r - r-- 1 Wurzel Wurzel 237 30. Juni 2015 db.255 -rw-r - r-- 1 Wurzel Wurzel 353 30. Juni 2015 db.empty -rw- r - r-- 1 Wurzelwurzel 270 30. Juni 2015 db.local -rw-r - r-- 1 Wurzelwurzel 3048 30. Juni 2015 db.root -rw-r - r-- 1 Wurzelbindung 463 30. Juni 2015 named.conf -rw-r - r-- 1 Root-Bindung 490 30. Juni 2015 named.conf.default-Zonen -rw-r - r-- 1 Root-Bindung 165 30. Juni 2015 named.conf.local -rw -r - r-- 1 root bind 890 3. Februar 10:32 named.conf.options -rw-r ----- 1 bind bind 77 3. Februar 10:32 rndc.key -rw-r - r- - 1 Wurzel Wurzel 1317 30. Juni 2015 Zonen.rfc1918

Alle oben genannten Dateien sind im Klartext. Wenn wir die Bedeutung und den Inhalt jedes einzelnen von ihnen wissen wollen, können wir dies mit den Befehlen tun weniger o Katze, was eine gute Praxis ist.

Begleitdokumentation

Im Adressbuch / usr / share / doc / bind9 wir werden haben:

root @ dns: ~ # ls -l / usr / share / doc / bind9 gesamt 56 -rw-r - r-- 1 Wurzelwurzel 5927 30. Juni 2015 copyright -rw-r - r-- 1 Wurzelwurzel 19428 30 2015. Juni 1 changelog.Debian.gz -rw-r - r-- 11790 Wurzelwurzel 27 2014. Januar 1 FAQ.gz -rw-r - r-- 396 Wurzelwurzel 30 2015. Juni 1 NEWS.Debian.gz -rw-r - r-- 3362 Wurzelwurzel 30 2015. Juni 1 README.Debian. Gz -rw- r - r-- 5840 root root 27 Jan 2014 XNUMX README.gz

In der vorherigen Dokumentation finden Sie reichlich vorhandenes Studienmaterial, das wir vor dem Konfigurieren des BIND und sogar VOR dem Durchsuchen des Internets nach Artikeln zu BIND und DNS im Allgemeinen lesen sollten.. Wir werden den Inhalt einiger dieser Dateien lesen:

FAQs o Ferforderlich Asked QFragen zu BIND 9

- Kompilierungs- und Installationsfragen - Fragen zur Kompilierung und Installation

- Fragen zur Konfiguration und Einrichtung - Fragen zur Konfiguration und Abstimmung

- Betriebsfragen - Fragen zur Operation

- Allgemeine Fragen - Allgemeine Anfragen

- Betriebssystemspezifische Fragen - Spezifische Fragen zu jedem Betriebssystem

- HPUX

- Linux

- Windows

- FreeBSD

- Solaris

- Apple Mac OS X

NEWS.Debian.gz

NACHRICHTEN.Debian Zusammenfassend sagt uns, dass die Parameter Erlaube-Abfrage-Cache y Rekursion zulassen sind standardmäßig für in BIND eingebettete ACLs aktiviert -eingebaut- 'lokale Netze'und'localhost'. Es informiert uns auch darüber, dass die Standardänderungen vorgenommen wurden, um die Cache-Server für einen Angriff von weniger attraktiv zu machen Spoofing von externen Netzwerken.

Um zu überprüfen, was im vorherigen Absatz geschrieben wurde, wenn von einem Computer im Netzwerk selbst 192.168.10.0/24 Dies ist in unserem Beispiel der Fall. Wir stellen eine DNS-Anfrage an die Domäne desdelinux.net und gleichzeitig auf dem Server selbst DNS.desdelinux.Ventilator wir führen aus tail -f / var / log / syslog wir werden folgendes erhalten:

uzz @ sysadmin: ~ $ dig localhost .... ;; OPT PSEUDOSECTION:; EDNS: Version: 0, Flags :; udp: 4096 ;; FRAGE ABSCHNITT:; localhost. IN EINEM ;; ANTWORT ABSCHNITT: localhost. 604800 IN A 127.0.0.1 ;; AUTHORITY ABSCHNITT: localhost. 604800 IN NS localhost. ;; ZUSÄTZLICHER ABSCHNITT: localhost. 604800 IN AAAA :: 1 Buzz@sysadmin:~$ dig desdelinux. Net .... ;; OPT PSEUDOSECTION: ; EDNS: Version: 0, Flags:; udp: 4096 ;; FRAGETEIL: ;desdelinux.Netz. IN EINEM ....

root @ dns: ~ # tail -f / var / log / syslog .... 4. Februar 13:04:31 DNS-Name [1602]: Fehler (Netzwerk nicht erreichbar) beim Beheben von „desdelinux.net/A/IN': 2001:7fd::1#53 4. Februar 13:04:31 DNS-Name [1602]: Fehler (Netzwerk nicht erreichbar) beim Auflösen von 'desdelinux.net/A/IN': 2001:503:c27::2:30#53 ....

Die Ausgabe von syslog Aufgrund der Suche nach den Root-Servern durch BIND ist dies viel länger. Natürlich die Datei / Etc / resolv.conf auf dem Computer Systemadministrator.desdelinux.Ventilator zeigt auf DNS 192.168.10.5.

Aus der Ausführung der vorherigen Befehle können wir mehrere Schlussfolgerungen ziehen a priori:

- Der BIND ist standardmäßig als funktionaler Cache-Server konfiguriert, ohne dass nachfolgende Konfigurationen erforderlich sind, und beantwortet DNS-Abfragen für den lokale Netze und localhost

- Rekursion - Rekursion ist aktiviert für lokale Netze und localhost

- Noch kein autoritärer Server

- Im Gegensatz zu CentOS, wo wir den Parameter deklarieren mussten «Abhörport 53 {127.0.0.1; 192.168.10.5; }; » explizit auf DNS-Anfragen über die Netzwerkschnittstelle warten 192.168.10.5 DNS selbst, in Debian ist es nicht notwendig, da es DNS-Anfragen für unterstützt lokale Netze und localhost Standard. Überprüfen Sie den Inhalt der Datei /etc/bind/named.conf.options und sie werden sehen, dass es keine Aussage gibt Hör zu.

- IPv4- und IPv6-Abfragen sind aktiviert

Wenn auch nur durch Lesen und Interpretieren - eine Dose, wie wir in Kuba sagen - das Archiv NEWS.Debian.gz Wir sind zu interessanten Schlussfolgerungen gelangt, die es uns ermöglichen, etwas mehr über die Standardkonfigurationsphilosophie von Team Debian in Bezug auf BIND zu erfahren. Welche anderen interessanten Aspekte können wir aus dem weiteren Lesen der Dateien der Begleitdokumentation erkennen?.

README.Debian.gz

README.Debian informiert uns - unter vielen anderen Aspekten - darüber, dass die Sicherheitserweiterungen für das Domain Name System - Systemerweiterungen für Domänennamen o DNSSECsind aktiviert; und bekräftigt, dass die Standardkonfiguration für die meisten Server (Blattserver - Blattserver unter Bezugnahme auf die Blätter des Domänenbaums), ohne dass ein Benutzereingriff erforderlich ist.

- DNSSEC laut Wikipedia: Die DNSSEC (Domain Name System Security Extensions) sind eine Reihe von Spezifikationen der Internet Engineering Task Force (IETF) zum Schutz bestimmter Arten von Informationen, die vom Namesystem bereitgestellt werden Domain Name (DNS), der im Internet Protocol (IP) verwendet wird. Es handelt sich um eine Reihe von DNS-Erweiterungen, die DNS-Clients (oder Resolvern) die Authentifizierung der DNS-Datenquelle, die authentifizierte Ablehnung der Existenz und Integrität von Daten, jedoch nicht die Verfügbarkeit oder Vertraulichkeit ermöglichen.

Mehr über Konfigurationsschema teilt uns mit, dass alle statischen Konfigurationsdateien, die Zonendateien für die Stammserver und die Vorwärts- und Rückwärtszonen der localhost sind / etc / bind.

Das Dämonen-Arbeitsverzeichnis namens es / var / cache / bind so dass jede vorübergehende Datei von der generiert namens Datenbanken, für die es als Slave-Server fungiert, werden in das Dateisystem geschrieben / var, wo sie hingehören.

Im Gegensatz zu früheren Versionen des BIND-Pakets für Debian ist die Datei benannt.conf und db. * geliefert, werden sie als Konfigurationsdateien gekennzeichnet. Wenn wir einen DNS-Server benötigen, der hauptsächlich als Cache-Server fungiert und für niemanden anderen autorisierend ist, können wir ihn so verwenden, wie er installiert und standardmäßig konfiguriert ist.

Wenn Sie ein autorisierendes DNS implementieren müssen, wird empfohlen, die Dateien der Master-Zonen im selben Verzeichnis abzulegen / etc / bind. Wenn die Komplexität der Bereiche, für die die namens Wird autoritär benötigt, wird empfohlen, eine Unterverzeichnisstruktur zu erstellen, die sich auf die Zonendateien bezieht, die absolut in der Datei enthalten sind benannt.conf.

Jede Zonendatei, für die die namens Als Slave-Server fungieren muss sich in befinden / var / cache / bind.

Die Zonendateien unterliegen dynamischen Updates durch ein DHCP oder den Befehl naktualisieren, sollte in gespeichert werden / var / lib / bind.

Wenn das Betriebssystem verwendet ApparmorDas installierte Profil funktioniert nur mit den Standardeinstellungen für BIND. Nachträgliche Änderungen in der Konfiguration des namens Möglicherweise müssen Änderungen am Apparmor-Profil vorgenommen werden. hat besucht https://wiki.ubuntu.com/DebuggingApparmor bevor Sie ein Formular ausfüllen, in dem Sie a Fehler in diesem Dienst.

Es gibt verschiedene Probleme beim Ausführen von Debian BIND in einem Chroot Cage - Chroot Gefängnis. Besuchen Sie http://www.tldp.org/HOWTO/Chroot-BIND-HOWTO.html für weitere Informationen.

Sonstige Angaben

Mann namens, Mann namens.conf, Mann namens-checkconf, Mann namens-checkzone, Mann namens-ndnd, und so weiter

root @ dns: ~ # named -v BIND 9.9.5-9 + deb8u1-Debian (Extended Support Version) root @ dns: ~ # named -V BIND 9.9.5-9 + deb8u1-Debian (Extended Support Version) erstellt von make mit '--prefix = / usr' '--mandir = / usr / share / man' \ '--infodir = / usr / share / info' '--sysconfdir = / etc / bind' \ '- -localstatedir = / var '' --enable-threads '' --enable-largefile '\' --with-libtool '' --enable-shared '' --enable-static '\' --with-openssl = / usr '' --with-gssapi = / usr '' --with-gnu-ld '\' --with-geoip = / usr '' --with-atf = no '' --enable-ipv9 '' --enable-rrl '\' --enable-filter-aaaa '\' CFLAGS = -fno-strict-aliasing -fno-delete-null-zeigerprüfungen -DDIG_SIGCHASE -O8 ', kompiliert von GCC 50 unter Verwendung der OpenSSL-Version : OpenSSL 6k 2. Januar 4.9.2 mit libxml1.0.1 Version: 8 root @ dns: ~ # ps -e | grep benannt 408? 00:00:00 benannt root @ dns: ~ # ps -e | grep binden 339? 00:00:00 rpcbind root @ dns: ~ # ps -e | grep bind9 root @ dns: ~ # root @ dns: ~ # ls / var / run / named / named.pid session.key root @ dns: ~ # ls -l /var/run/named/named.pid -rw-r - r-- 1 bind bind 4 Feb 4 13:20 /var/run/named/named.pid root @ dns: ~ # rndc Status Version: 9.9.5-9 + deb8u1-Debian Gefundene CPUs: 9 Worker-Threads: 8 UDP-Listener pro Schnittstelle: 50 Anzahl der Zonen: 1 Debug-Ebene: 1 xfers ausgeführt: 1 xfers zurückgestellt: 100 soa Abfragen in Bearbeitung: 0 Abfrageprotokollierung ist AUS rekursive Clients: 0/0/0 tcp Clients: 0/0 Server ist in Betrieb

- Es ist unbestreitbar, wie wichtig es ist, die mit dem BIND9-Paket installierte Dokumentation zu konsultieren. vor allen anderen.

bind9-doc

root @ dns: ~ # aptitude install bind9-doc links2 root @ dns: ~ # dpkg -L bind9-doc

El Paquete bind9-doc Installiert unter anderem das BIND 9 Administrator-Referenzhandbuch. Um auf das Handbuch in englischer Sprache zuzugreifen, führen wir Folgendes aus:

root @ dns: ~ # links2 Datei: ///usr/share/doc/bind9-doc/arm/Bv9ARM.html

BIND 9 Administrator-Referenzhandbuch Copyright (c) 2004-2013 Internet Systems Consortium, Inc. ("ISC") Copyright (c) 2000-2003 Internet Software Consortium.

Wir wünschen Ihnen viel Spaß beim Lesen.

- Ohne das Haus zu verlassen, haben wir eine umfangreiche offizielle Dokumentation über den BIND und über den DNS-Dienst im Allgemeinen zur Hand.

Wir konfigurieren den BIND im Debian-Stil

/etc/bind/named.conf "der Auftraggeber"

root @ dns: ~ # nano /etc/bind/named.conf // Dies ist die primäre Konfigurationsdatei für den BIND-DNS-Server mit dem Namen. // // Bitte lesen Sie /usr/share/doc/bind9/README.Debian.gz für Informationen über die // Struktur der BIND-Konfigurationsdateien in Debian, * BEVOR * Sie anpassen // diese Konfigurationsdatei. // // Wenn Sie nur Zonen hinzufügen, tun Sie dies bitte in /etc/bind/named.conf.local include "/etc/bind/named.conf.options"; include "/etc/bind/named.conf.local"; include "/etc/bind/named.conf.default-zones";

Benötigt die kommentierte Überschrift eine Übersetzung?

/etc/bind/named.conf.options

root @ dns: ~ # cp /etc/bind/named.conf.options /etc/bind/named.conf.options.original

root @ dns: ~ # nano /etc/bind/named.conf.options

Optionen {Verzeichnis "/ var / cache / bind"; // Wenn sich zwischen Ihnen und den Nameservern, mit denen Sie // sprechen möchten, eine Firewall befindet, müssen Sie möglicherweise die Firewall reparieren, damit mehrere // Ports miteinander kommunizieren können. Siehe http://www.kb.cert.org/vuls/id/800113 // Wenn Ihr ISP eine oder mehrere IP-Adressen für stabile // Nameserver bereitgestellt hat, möchten Sie diese wahrscheinlich als Weiterleitungen verwenden. // Kommentieren Sie den folgenden Block aus und fügen Sie die Adressen ein, // die den Platzhalter der All-0 ersetzen. // Weiterleitungen {// 0.0.0.0; //}; // =============================================== ===================== $ // Wenn BIND Fehlermeldungen über den abgelaufenen Stammschlüssel protokolliert, // müssen Sie Ihre Schlüssel aktualisieren. Siehe https://www.isc.org/bind-keys // ======================================== =================================== $

// Wir wollen kein DNSSEC

dnssec-enable nein;

//dnssec-Validierung automatisch;

auth-nxdomain nein; # entspricht RFC1035

// Wir müssen nicht auf IPv6-Adressen warten

// listen-on-v6 {any; };

listen-on-v6 {keine; };

// Für Überprüfungen von localhost und sysadmin

// über dig desdelinux.fan axfr // Wir haben kein Slave-DNS... bis jetzt

allow-transfer {localhost; 192.168.10.1; };

};

root @ dns: ~ # named-checkconf

root @ dns: ~ #

/etc/bind/named.conf.local

In der kommentierten Kopfzeile dieser Datei wird empfohlen, die in der RFC-1918 in der Datei beschrieben /etc/bind/zones.rfc1918. Durch die lokale Einbeziehung dieser Zonen wird bei Abfragen das lokale Netzwerk nicht zu den Stammservern geleitet, was zwei wesentliche Vorteile bietet:

- Schnellere lokale Auflösung für lokale Benutzer

- Es wird kein unnötiger oder unechter Datenverkehr zu den Stammservern erzeugt.

Persönlich habe ich keine Internetverbindung, um Rekursion oder Weiterleitung zu testen. Da wir jedoch die Rekursion in der Datei named.conf.options nicht ungültig gemacht haben - durch Rekursion nicht; - können wir die oben genannten und andere Bereiche einschließen, die ich unten erläutere.

Bei der Installation von BIND 9.9.7 im FreeBSD 10.0-Betriebssystem, bei dem es sich übrigens auch um Freie Software handelt, handelt es sich um die Konfigurationsdatei /usr/local/etc/namedb/named.conf.sample Es enthält eine ganze Reihe von Zonen, in denen empfohlen wird, vor Ort zu dienen, um auch die oben genannten Vorteile zu erzielen.

Um die ursprüngliche BIND-Konfiguration in Debian nicht zu ändern, empfehlen wir, die Datei zu erstellen /etc/bind/zones.rfcFreeBSD und nehmen Sie es in die /etc/bind/named.conf.local mit dem unten angegebenen Inhalt und mit den Pfaden - Pfade zu Dateien, die bereits an Debian angepasst sind:

root @ dns: ~ # nano /etc/bind/zones.rfcFreeBSD

// Freigegebener Adressraum (RFC 6598)

zone "64.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "65.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "66.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "67.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "68.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "69.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "70.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "71.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "72.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "73.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "74.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "75.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "76.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "77.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "78.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "79.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "80.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "81.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "82.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "83.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "84.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "85.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "86.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "87.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "88.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "89.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "90.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "91.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "92.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "93.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "94.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "95.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "96.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "97.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "98.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "99.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "100.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "101.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "102.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "103.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "104.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "105.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "106.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "107.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "108.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "109.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "110.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "111.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "112.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "113.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "114.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "115.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "116.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "117.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "118.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "119.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "120.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "121.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "122.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "123.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "124.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "125.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "126.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "127.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

// Link-local / APIPA (RFCs 3927, 5735 und 6303)

Zone "254.169.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// IETF-Protokollzuweisungen (RFCs 5735 und 5736)

Zone "0.0.192.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// TEST-NET- [1-3] zur Dokumentation (RFCs 5735, 5737 und 6303)

Zone "2.0.192.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "100.51.198.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "113.0.203.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// IPv6-Beispielbereich für die Dokumentation (RFCs 3849 und 6303)

Zone "8.bd0.1.0.0.2.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// Domänennamen zum Dokumentieren und Testen (BCP 32)

Zone "Test" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "Beispiel" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "ungültig" {Typ Master; Datei "/etc/bind/db.empty"; }; zone "example.com" {type master; Datei "/etc/bind/db.empty"; }; zone "example.net" {type master; Datei "/etc/bind/db.empty"; }; zone "example.org" {type master; Datei "/etc/bind/db.empty"; };

// Router-Benchmark-Tests (RFCs 2544 und 5735)

Zone "18.198.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "19.198.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// IANA reserviert - Alter Platz der Klasse E (RFC 5735)

Zone "240.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "241.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "242.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "243.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "244.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "245.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "246.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "247.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "248.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "249.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "250.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "251.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "252.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "253.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "254.in-addr.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// Nicht zugewiesene IPv6-Adressen (RFC 4291)

Zone "1.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "3.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "4.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "5.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "6.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "7.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "8.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "9.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "a.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "b.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "c.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "d.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "e.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "0.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "1.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "2.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "3.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "4.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "5.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "6.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "7.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "8.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "9.f.ip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "afip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "bfip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "0.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "1.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "2.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "3.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "4.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "5.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "6.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "7.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// IPv6 ULA (RFCs 4193 und 6303)

Zone "cfip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "dfip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// IPv6 Link Local (RFCs 4291 und 6303)

Zone "8.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "9.efip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "aefip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "befip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// Veraltete standortlokale IPv6-Adressen (RFCs 3879 und 6303)

Zone "cefip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "defip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "eefip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; }; Zone "fefip6.arpa" {Typ Master; Datei "/etc/bind/db.empty"; };

// IP6.INT ist veraltet (RFC 4159)

Zone "ip6.int" {Typ Master; Datei "/etc/bind/db.empty"; };

Obwohl wir in unserem Beispiel die Möglichkeit des Abhörens von IPv6-Anforderungen ausgeschlossen haben, lohnt es sich, die IPv6-Zonen in die vorherige Datei für diejenigen aufzunehmen, die sie benötigen.

Der endgültige Inhalt von /etc/bind/named.conf.local ist:

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Führen Sie hier eine lokale Konfiguration durch // // Fügen Sie hier die 1918-Zonen hinzu, wenn sie in Ihrer // Organisation nicht verwendet werden

include "/etc/bind/zones.rfc1918"; include "/etc/bind/zones.rfcFreeBSD";

// Angabe des Namens, des Typs, des Speicherorts und der Aktualisierungsberechtigung

// der DNS-Eintragszonen // Beide Zonen sind MASTERS

Zone"desdelinux.Lüfter" {

Typ Master;

Datei „/var/lib/bind/db.desdelinux.Lüfter";

};

Zone "10.168.192.in-addr.arpa" {

Typ Master;

Datei "/var/lib/bind/db.10.168.192.in-addr.arpa";

};

root @ dns: ~ # named-checkconf root @ dns: ~ #

Wir erstellen die Dateien für jede Zone

Der Inhalt der Dateien in jedem Bereich kann buchstäblich aus dem Artikel «kopiert werdenDNS und DHCP unter CentOS 7«, Solange wir darauf achten, das Zielverzeichnis in zu ändern / var / lib / bind:

[root@dns ~]# nano /var/lib/bind/db.desdelinux.Ventilator $TTL 3H @ IN SOA dns.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. (1; seriell 1D; Aktualisierung 1H; erneut versuchen 1W; Ablauf 3H); Minimum oder ; Negative Caching-Lebensdauer; @ IN NS DNS.desdelinux.Lüfter. @ IN MX 10 E-Mail.desdelinux.Lüfter. @ IN TXT "DesdeLinux, sein Blog, der sich der kostenlosen Software widmet "; 192.168.10.1 E-Mail IN A 192.168.10.3 [root @ dns ~] # nano /var/lib/bind/db.10.168.192.in-addr.arpa $TTL 3H @ IN SOA dns.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. (1; seriell 1D; Aktualisierung 1H; erneut versuchen 1W; Ablauf 3H); Minimum oder ; Negative Caching-Lebensdauer; @ IN NS DNS.desdelinux.Lüfter. ; 1 IN PTR-Systemadministrator.desdelinux.Lüfter. 3 IN PTR ad-dc.desdelinux.Lüfter. 4 IN PTR-Dateiserver.desdelinux.Lüfter. 5 IN PTR-DNS.desdelinux.Lüfter. 6 IN PTR-Proxyweb.desdelinux.Lüfter. 7 IN PTR-Blog.desdelinux.Lüfter. 8 IN PTR-FTP-Server.desdelinux.Lüfter. 9 IN PTR-Mail.desdelinux.Lüfter.

Wir überprüfen die Syntax jeder Zone

root@dns:~# benannte-checkzone desdelinux.fan /var/lib/bind/db.desdelinux.Ventilator Zone desdelinux.fan/IN: geladen seriell 1 OK root @ dns: ~ # named-checkzone 10.168.192.in-addr.arpa /var/lib/bind/db.10.168.192.in-addr.arpa Zone 10.168.192.in-addr.arpa/IN: geladene Seriennummer 1 OK

Überprüfen der allgemeinen BIND-Einstellungen

root @ dns: ~ # named-checkconf -zp

- Befolgen Sie die Anweisungen zum Ändern der benannt.conf Entsprechend unseren Anforderungen und Überprüfungen sowie der Erstellung und Überprüfung jeder Zonendatei bezweifeln wir, dass wir mit größeren Konfigurationsproblemen konfrontiert sein werden. Am Ende stellen wir fest, dass es ein Jungenspiel ist, mit vielen Konzepten und einer pingeligen Syntax.

Die Überprüfungen ergaben zufriedenstellende Ergebnisse, daher können wir den BIND neu starten - namens.

Wir starten den BIND neu und überprüfen seinen Status

[root @ dns ~] # systemctl starte bind9.service neu [root @ dns ~] # systemctl status bind9.service ● bind9.service - BIND Domain Name Server geladen: geladen (/lib/systemd/system/bind9.service; aktiviert) Drop-In: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Aktiv: aktiv (läuft) seit So 2017-02-05 07:45:03 EST; Vor 5s Docs: man: named (8) Prozess: 1345 ExecStop = / usr / sbin / rndc stop (Code = beendet, Status = 0 / SUCCESS) Haupt-PID: 1350 (benannt) CGroup: /system.slice/bind9.service └─1350 / usr / sbin / named -f -u bind 05. Februar 07:45:03 DNS benannt [1350]: Zone 1.f.ip6.arpa/IN: geladene Seriennummer 1. Februar 05 07:45:03 DNS benannt [1350]: zone afip6.arpa/IN: geladene serielle 1 Feb 05 07:45:03 DNS benannt [1350]: zone localhost / IN: geladene serielle 2 Feb 05 07:45:03 dns benannt [1350]: Zonentest / IN: geladene Seriennummer 1 Feb 05 07:45:03 DNS mit dem Namen [1350]: Zonenbeispiel / IN: geladene Seriennummer 1 Feb 05 07:45:03 DNS mit dem Namen [1350]: Zone 5.efip6.arpa/IN: geladen Seriennummer 1 Feb 05 07:45:03 DNS mit dem Namen [1350]: zone bfip6.arpa/IN: geladen Seriennummer 1 Feb 05 07:45:03 DNS mit dem Namen [1350]: Zone ip6.int/IN: geladen Seriennummer 1 Feb 05 07:45:03 DNS benannt [1350]: Alle Zonen geladen 05. Februar 07:45:03 DNS benannt [1350]: läuft

Wenn bei der Ausgabe des letzten Befehls ein Fehler auftritt, müssen wir den Befehl neu starten benannt.service und überprüfen Sie Ihre Status. Wenn die Fehler verschwunden sind, wurde der Dienst erfolgreich gestartet. Andernfalls müssen wir alle geänderten und erstellten Dateien gründlich überprüfen und den Vorgang wiederholen.

Schecks

Die Überprüfungen können auf demselben Server oder auf einem mit dem LAN verbundenen Computer ausgeführt werden. Wir ziehen es vor, sie vom Team zu machen Systemadministrator.desdelinux.Ventilator zu dem wir ausdrücklich die Erlaubnis gegeben haben, damit es Zonenübertragungen machen kann. Die Datei / Etc / resolv.conf von diesem Team ist das folgende:

Buzz @ sysadmin: ~ $ cat /etc/resolv.conf # Durch die NetworkManager-Suche generiert desdelinux.fan-Nameserver 192.168.10.5 Buzz@sysadmin:~$ dig desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; globale Optionen: +cmd desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 1 86400 3600 604800 10800 desdelinux.Lüfter. 10800 IN NS DNS.desdelinux.Lüfter. desdelinux.Lüfter. 10800 IN MX 10 E-Mail.desdelinux.Lüfter. desdelinux.Lüfter. 10800 IN TXT"DesdeLinux, Ihr Blog für Freie Software“ ad-dc.desdelinux.Lüfter. 10800 IN Ein 192.168.10.3-Blog.desdelinux.Lüfter. 10800 IN A 192.168.10.7 DNS.desdelinux.Lüfter. 10800 IN TO 192.168.10.5 Dateiserver.desdelinux.Lüfter. 10800 IN Ein 192.168.10.4 FTP-Server.desdelinux.Lüfter. 10800 IN A 192.168.10.8 Mail.desdelinux.Lüfter. 10800 IN Ein 192.168.10.9-Proxyweb.desdelinux.Lüfter. 10800 IN Ein 192.168.10.6-Systemadministrator.desdelinux.Lüfter. 10800 IN BIS 192.168.10.1 desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 1 86400 3600 604800 10800 ;; Abfragezeit: 1 ms ;; SERVER: 192.168.10.5#53(192.168.10.5) ;; WANN: So Feb 05 07:49:01 EST 2017 ;; XFR-Größe: 13 Datensätze (Nachrichten 1, Bytes 385) Buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> 10.168.192.in-addr.arpa axfr ;; globale Optionen: +cmd 10.168.192.in-addr.arpa. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 1 86400 3600 604800 10800 10.168.192.in-addr.arpa. 10800 IN NS DNS.desdelinux.Lüfter. 1.10.168.192.in-addr.arpa. 10800 IN PTR-Systemadministrator.desdelinux.Lüfter. 3.10.168.192.in-addr.arpa. 10800 IN PTR ad-dc.desdelinux.Lüfter. 4.10.168.192.in-addr.arpa. 10800 IN PTR-Dateiserver.desdelinux.Lüfter. 5.10.168.192.in-addr.arpa. 10800 IN PTR-DNS.desdelinux.Lüfter. 6.10.168.192.in-addr.arpa. 10800 IN PTR-Proxyweb.desdelinux.Lüfter. 7.10.168.192.in-addr.arpa. 10800 IN PTR-Blog.desdelinux.Lüfter. 8.10.168.192.in-addr.arpa. 10800 IN PTR-FTP-Server.desdelinux.Lüfter. 9.10.168.192.in-addr.arpa. 10800 IN PTR-Mail.desdelinux.Lüfter. 10.168.192.in-addr.arpa. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 1 86400 3600 604800 10800 ;; Abfragezeit: 1 ms ;; SERVER: 192.168.10.5#53(192.168.10.5) ;; WANN: So Feb 05 07:49:47 EST 2017 ;; XFR-Größe: 11 Datensätze (Nachrichten 1, Bytes 333) Buzz@sysadmin:~$ dig IN SOA desdelinux.Ventilator Buzz@sysadmin:~$ dig IN MX desdelinux.fan Buzz@sysadmin:~$ dig IN TXT desdelinux.Ventilator uzz @ sysadmin: ~ $ host proxyweb Proxyweb.desdelinux.fan hat die Adresse 192.168.10.6 summ @ sysadmin: ~ $ host ftpserver FTP-Server.desdelinux.fan hat die Adresse 192.168.10.8 Buzz @ Sysadmin: ~ $ Host 192.168.10.9 9.10.168.192.in-addr.arpa Domänennamen-Zeiger-Mail.desdelinux.Lüfter.

… Und alle anderen Schecks, die wir brauchen.

Wir installieren und konfigurieren DHCP

Unter Debian wird der DHCP-Dienst vom Paket bereitgestellt ISC-Dhcp-Server:

root @ dns: ~ # aptitude search isc-dhcp i isc-dhcp-client - DHCP-Client zum automatischen Abrufen einer IP-Adresse p isc-dhcp-client-dbg - ISC-DHCP-Server zum automatischen Zuweisen von IP-Adressen (Client-Debug) i isc-dhcp-common - allgemeine Dateien, die von allen verwendet werden isc-dhcp-Pakete p isc-dhcp-dbg - ISC-DHCP-Server für die automatische Zuweisung von IP-Adressen (Debugging-Symbol p isc-dhcp-dev - API für den Zugriff auf und die Änderung des DHCP-Servers und des Client-Status p isc-dhcp-Relay - ISC-DHCP-Relay Daemon p isc-dhcp-relay-dbg - ISC-DHCP-Server für die automatische IP-Adresszuweisung (Relay-Debug) p isc-dhcp-Server - ISC-DHCP-Server für die automatische IP-Adresszuweisung p isc-dhcp-Server-dbg - ISC-DHCP-Server für Automatische IP-Adresszuweisung (Server-Debug) p isc-dhcp-server-ldap - DHCP-Server, der LDAP als Backend verwendet root @ dns: ~ # aptitude installiere isc-dhcp-server

Nach der Installation des Pakets wird das -omnipresent- systemd beschwert sich, dass der Dienst nicht gestartet werden konnte. In Debian müssen wir explizit angeben, über welche Netzwerkschnittstelle IP-Adressen geleast und auf Anfragen reagiert werden sollen ISC-Dhcp-Server:

root @ dns: ~ # nano / etc / default / isc-dhcp-server .... # Auf welchen Schnittstellen sollte der DHCP-Server (dhcpd) DHCP-Anforderungen bedienen? # Trennen Sie mehrere Schnittstellen von Leerzeichen, z. B. "eth0 eth1". INTERFACES = "eth0"

Installierte Dokumentation

root @ dns: ~ # ls -l / usr / share / doc / isc-dhcp-server / insgesamt 44 -rw-r - r-- 1 Wurzelwurzel 1235 14. Dezember 2014 copyright -rw-r - r-- 1 Wurzelwurzel 26031 13. Februar 2015 changelog.Debian.gz drwxr-xr-x 2 Wurzelwurzel 4096 5. Februar 08 : 10 Beispiele -rw-r - r-- 1 Wurzelwurzel 592 14. Dezember 2014 NEWS.Debian.gz -rw-r - r-- 1 Wurzelwurzel 1099 14. Dezember 2014 README.Debian

TSIG-Taste "DHCP-Taste"

Die Generierung des Schlüssels wird empfohlen TSIG o Transaktionssignatur - TTransaktion SIGNatur, zur Authentifizierung dynamischer DNS-Updates durch DHCP. Wie wir im vorigen Artikel gesehen haben «DNS und DHCP unter CentOS 7«, Wir sind der Meinung, dass die Generierung dieses Schlüssels nicht so wichtig ist, insbesondere wenn beide Dienste auf demselben Server installiert sind. Wir bieten jedoch das allgemeine Verfahren für die automatische Generierung an:

root @ dns: ~ # dnssec-keygen -a HMAC-MD5 -b 128 -r / dev / urandom -n USER dhcp-key

Kdhcp-Taste. + 157 + 11088

root @ dns: ~ # cat Kdhcp-key. +157 + 11088.private

Private-Key-Format: v1.3 Algorithmus: 157 (HMAC_MD5) Schlüssel: TEqfcx2FUMYBQ1hA1ZGelA == Bits: AAA = Erstellt: 20170205121618 Veröffentlichen: 20170205121618 Aktivieren: 20170205121618

root @ dns: ~ # nano dhcp.key

Schlüssel dhcp-Schlüssel {

Algorithmus hmac-md5;

Geheimnis "TEqfcx2FUMYBQ1hA1ZGelA ==";

};

root @ dns: ~ # installiere -o root -g bind -m 0640 dhcp.key /etc/bind/dhcp.key root @ dns: ~ # installiere -o root -g root -m 0640 dhcp.key / etc / dhcp /dhcp.key root @ dns: ~ # ls -l /etc/bind/*.key

-rw-r ----- 1 root bind 78 5. Februar 08:21 /etc/bind/dhcp.key -rw-r ----- 1 bind bind 77 4. Februar 11:47 / etc / bind / rndc .Schlüssel

root @ dns: ~ # ls -l /etc/dhcp/dhcp.key

-rw-r ----- 1 root root 78 5. Februar 08:21 /etc/dhcp/dhcp.key

Aktualisieren der BIND-Zonen mit der DHCP-Taste

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Nehmen Sie hier eine lokale Konfiguration vor // // Erwägen Sie, die 1918-Zonen hier hinzuzufügen, wenn sie in Ihrer // Organisation nicht verwendet werden include "/etc/bind/zones.rfc1918"; include „/etc/bind/zones.rfcFreeBSD“; include „/etc/bind/dhcp.key“; // Deklaration von Name, Typ, Ort und Update-Berechtigung // der DNS-Record-Zonen // Beide Zonen sind MASTER-Zone "desdelinux.fan" { type master; file "/var/lib/bind/db.desdelinux.Lüfter";

allow-update {key dhcp-key; };

}; Zone "10.168.192.in-addr.arpa" {Typ Master; Datei "/var/lib/bind/db.10.168.192.in-addr.arpa";

allow-update {key dhcp-key; };

};

root @ dns: ~ # named-checkconf root @ dns: ~ #

Wir konfigurieren den isc-dhcp-Server

root @ dns: ~ # mv /etc/dhcp/dhcpd.conf /etc/dhcp/dhcpd.conf.original

root @ dns: ~ # nano /etc/dhcp/dhcpd.conf

ddns-update-style vorläufig; ddns-Updates auf; ddns-domainname "desdelinux.fan.“; ddns-rev-domainname „in-addr.arpa.“; client-updates ignorieren; autorisierend; Option IP-Weiterleitung aus; Option domain-name „desdelinux.fan“; include „/etc/dhcp/dhcp.key“; Zone desdelinux.Lüfter. { primär 127.0.0.1; Schlüssel DHCP-Schlüssel; } Zone 10.168.192.in-addr.arpa. { primär 127.0.0.1; Schlüssel DHCP-Schlüssel; } shared-network redlocal { subnet 192.168.10.0 netmask 255.255.255.0 { option routers 192.168.10.1; Option Subnetzmaske 255.255.255.0; Option Broadcast-Adresse 192.168.10.255; Option Domain-Name-Server 192.168.10.5; Option NetBIOS-Nameserver 192.168.10.5; Bereich 192.168.10.30 192.168.10.250; } } # ENDE dhcpd.conf

Wir überprüfen die Datei dhcpd.conf

root @ dns: ~ # dhcpd -t Internet Systems Consortium DHCP-Server 4.3.1 Copyright 2004-2014 Internet Systems Consortium. Alle Rechte vorbehalten. Weitere Informationen finden Sie unter https://www.isc.org/software/dhcp/ Konfigurationsdatei: /etc/dhcp/dhcpd.conf Datenbankdatei: /var/lib/dhcp/dhcpd.leases PID-Datei: / var / run /dhcpd.pid

Wir starten den BIND neu und starten den isc-dhcp-Server

root @ dns: ~ # systemctl starte bind9.service neu root @ dns: ~ # systemctl status bind9.service root @ dns: ~ # systemctl start isc-dhcp-server.service root @ dns: ~ # systemctl status isc-dhcp-server.service ● isc-dhcp-server.service - LSB: DHCP-Server Geladen: geladen (/etc/init.d/isc-dhcp-server) Aktiv: aktiv (läuft) seit So 2017-02-05 08:41:45 EST; Vor 6s Prozess: 2039 ExecStop = / etc / init.d / isc-dhcp-Server stoppen (Code = beendet, Status = 0 / ERFOLG) Prozess: 2049 ExecStart = / etc / init.d / isc-dhcp-Server starten ( code = beendet, status = 0 / SUCCESS) CGroup: /system.slice/isc-dhcp-server.service └─2057 / usr / sbin / dhcpd -q -cf /etc/dhcp/dhcpd.conf -pf / var / run / dhcpd.pid eth0 Feb 05 08:41:43 dns dhcpd [2056]: 0 Leases an Leases-Datei geschrieben. 05. Februar 08:41:43 dns dhcpd [2057]: Server startet Dienst. 05. Februar 08:41:45 dns isc-dhcp-server [2049]: ISC-DHCP-Server wird gestartet: dhcpd.

Überprüft mit Kunden

Wir haben einen Client mit dem Betriebssystem Windows 7 mit dem Namen «LAGER» gestartet.

Buzz @ Sysadmin: ~ $ Host Lager LAGERBIER.desdelinux.fan hat die Adresse 192.168.10.30 Buzz@sysadmin:~$ dig in txt lager.desdelinux.Ventilator

Wir ändern den Namen dieses Clients in "sieben" und starten den Client neu

Buzz @ Sysadmin: ~ $ Host Lager ;; Zeitüberschreitung der Verbindung; Es konnten keine Server erreicht werden Summen@sysadmin: ~ $ host sieben Sieben.desdelinux.fan hat die Adresse 192.168.10.30 Buzz @ Sysadmin: ~ $ Host 192.168.10.30 30.10.168.192.in-addr.arpa Domainnamenzeiger sieben.desdelinux.Lüfter. Buzz@sysadmin:~$ dig in txt seven.desdelinux.Ventilator

Wir haben den Windows 7-Client wieder in "win7" umbenannt.

Buzz @ Sysadmin: ~ $ Host sieben ;; Zeitüberschreitung der Verbindung; Es konnten keine Server erreicht werden Buzz @ Sysadmin: ~ $ Host Win7 win7.desdelinux.fan hat die Adresse 192.168.10.30 Buzz @ Sysadmin: ~ $ Host 192.168.10.30 30.10.168.192.in-addr.arpa Domänennamenzeiger Win7.desdelinux.Lüfter. Buzz@sysadmin:~$ dig in txt win7.desdelinux.Ventilator ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> in txt win7.desdelinux.Lüfter ;; globale Optionen: +cmd ;; Antwort bekommen: ;; ->>HEADER<<- Opcode: QUERY, Status: NOERROR, ID: 11218 ;; Flags: qr aa rd ra; FRAGE: 1, ANTWORT: 1, AUTORITÄT: 1, ZUSATZ: 2 ;; OPT PSEUDOSECTION: ; EDNS: Version: 0, Flags:; udp: 4096 ;; FRAGETEIL: ;win7.desdelinux.Lüfter. IN TXT ;; ANTWORTABSCHNITT: win7.desdelinux.Lüfter. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" ;; AUTORITÄTSTEIL: desdelinux.Lüfter. 10800 IN NS DNS.desdelinux.Lüfter. ;; ZUSÄTZLICHER ABSCHNITT: DNS.desdelinux.Lüfter. 10800 IN A 192.168.10.5 ;; Abfragezeit: 0 ms ;; SERVER: 192.168.10.5#53(192.168.10.5) ;; WANN: So, 05. Februar, 09:13:20 EST 2017 ;; MSG-GRÖSSE rcvd: 129 Buzz@sysadmin:~$ dig desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; globale Optionen: +cmd desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 8 86400 3600 604800 10800 desdelinux.Lüfter. 10800 IN NS DNS.desdelinux.Lüfter. desdelinux.Lüfter. 10800 IN MX 10 E-Mail.desdelinux.Lüfter. desdelinux.Lüfter. 10800 IN TXT"DesdeLinux, Ihr Blog für Freie Software“ ad-dc.desdelinux.Lüfter. 10800 IN Ein 192.168.10.3-Blog.desdelinux.Lüfter. 10800 IN A 192.168.10.7 DNS.desdelinux.Lüfter. 10800 IN TO 192.168.10.5 Dateiserver.desdelinux.Lüfter. 10800 IN Ein 192.168.10.4 FTP-Server.desdelinux.Lüfter. 10800 IN A 192.168.10.8 Mail.desdelinux.Lüfter. 10800 IN Ein 192.168.10.9-Proxyweb.desdelinux.Lüfter. 10800 IN Ein 192.168.10.6-Systemadministrator.desdelinux.Lüfter. 10800 IN BIS 192.168.10.1 win7.desdelinux.Lüfter. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" win7.desdelinux.Lüfter. 3600 IN A 192.168.10.30 desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 8 86400 3600 604800 10800 ;; Abfragezeit: 2 ms ;; SERVER: 192.168.10.5#53(192.168.10.5) ;; WANN: So, 05. Februar, 09:15:13 EST 2017 ;; XFR-Größe: 15 Datensätze (Nachrichten 1, Bytes 453)

In der obigen Ausgabe haben wir auf hervorgehoben Negritas die TTL -in Sekunden- für Computer mit IP-Adressen, die vom DHCP-Dienst vergeben wurden und für die eine explizite Deklaration der vom DHCP angegebenen TTL 3600 vorliegt. Feste IPs werden von der $ TTL von 3H -3 Stunden = 10800 Sekunden geleitet, die im SOA-Datensatz jeder Zonendatei deklariert ist.

Sie können die umgekehrte Zone auf die gleiche Weise überprüfen.

[root @ dns ~] # dig 10.168.192.in-addr.arpa axfr

Andere äußerst interessante Befehle sind:

[root@dns ~]# benannter-journalprint /var/lib/bind/db.desdelinux.fan.jnl Restaurants desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 1 86400 3600 604800 10800 zusätzl desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 2 86400 3600 604800 10800 LAGER hinzufügen.desdelinux.Lüfter. 3600 IN A 192.168.10.30 LAGER hinzufügen.desdelinux.Lüfter. 3600 IN TXT „31b7228ddd3a3b73be2fda9e09e601f3e9“ von desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 2 86400 3600 604800 10800 von LAGER.desdelinux.Lüfter. 3600 IN A 192.168.10.30 zus desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 3 86400 3600 604800 10800 del desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 3 86400 3600 604800 10800 von LAGER.desdelinux.Lüfter. 3600 IN TXT „31b7228ddd3a3b73be2fda9e09e601f3e9“ hinzufügen desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 4 86400 3600 604800 10800 del desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 4 86400 3600 604800 10800 zusätzl desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 5 86400 3600 604800 10800 sieben addieren.desdelinux.Lüfter. 3600 IN A 192.168.10.30 sieben hinzufügen.desdelinux.Lüfter. 3600 IN TXT „31b7228ddd3a3b73be2fda9e09e601f3e9“ von desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 5 86400 3600 604800 10800 von sieben.desdelinux.Lüfter. 3600 IN A 192.168.10.30 zus desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 6 86400 3600 604800 10800 del desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 6 86400 3600 604800 10800 von sieben.desdelinux.Lüfter. 3600 IN TXT „31b7228ddd3a3b73be2fda9e09e601f3e9“ hinzufügen desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 7 86400 3600 604800 10800 del desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 7 86400 3600 604800 10800 zusätzl desdelinux.Lüfter. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 8 86400 3600 604800 10800 Win7 hinzufügen.desdelinux.Lüfter. 3600 IN A 192.168.10.30 win7 hinzufügen.desdelinux.Lüfter. 3600 IN TXT „31b7228ddd3a3b73be2fda9e09e601f3e9“ [root @ dns ~] # named-journalprint /var/lib/bind/db.10.168.192.in-addr.arpa.jnl von 10.168.192.in-addr.arpa. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 1 86400 3600 604800 10800 10.168.192.in-addr.arpa hinzufügen. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 2 86400 3600 604800 10800 30.10.168.192.in-addr.arpa hinzufügen. 3600 IN PTR LAGER.desdelinux.Lüfter. von 10.168.192.in-addr.arpa. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 2 86400 3600 604800 10800 vom 30.10.168.192.in-addr.arpa. 3600 IN PTR LAGER.desdelinux.Lüfter. 10.168.192.in-addr.arpa hinzufügen. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 3 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 3 86400 3600 604800 10800 10.168.192.in-addr.arpa hinzufügen. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 4 86400 3600 604800 10800 30.10.168.192.in-addr.arpa hinzufügen. 3600 IN PTR sieben.desdelinux.Lüfter. von 10.168.192.in-addr.arpa. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 4 86400 3600 604800 10800 vom 30.10.168.192.in-addr.arpa. 3600 IN PTR sieben.desdelinux.Lüfter. 10.168.192.in-addr.arpa hinzufügen. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 5 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 5 86400 3600 604800 10800 10.168.192.in-addr.arpa hinzufügen. 10800 IN SOA-DNS.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. 6 86400 3600 604800 10800 30.10.168.192.in-addr.arpa hinzufügen. 3600 IN PTR win7.desdelinux.Lüfter. [root @ dns ~] # journalctl -f

Manuelle Änderung von Zonendateien

Nachdem DHCP in das Spiel der dynamischen Aktualisierung von BIND-Zonendateien eingetreten ist, müssen wir, falls jemals eine Zonendatei manuell geändert werden muss, das folgende Verfahren ausführen, jedoch nicht, bevor wir etwas mehr über die Funktionsweise des Dienstprogramms zone. Wissen rdc -Mann rndc- zur Kontrolle von namens.

- rndc einfrieren [Zone [Klasse [Ansicht]]], setzt die dynamische Aktualisierung einer Zone aus. Wenn einer nicht angegeben ist, frieren alle ein. Der Befehl ermöglicht die manuelle Bearbeitung der eingefrorenen Zone oder aller Zonen. Jedes dynamische Update wird abgelehnt, solange es eingefroren ist.

- rndc auftauen [Zone [Klasse [Ansicht]]], ermöglicht dynamische Aktualisierungen in einer zuvor eingefrorenen Zone. Der DNS-Server lädt die Zonendatei von der Festplatte neu und dynamische Updates werden nach Abschluss des Neuladens wieder aktiviert.

Vorsichtsmaßnahmen beim manuellen Bearbeiten einer Zonendatei? Das gleiche, als ob wir es erstellen würden, ohne zu vergessen, die Seriennummer um 1 oder XNUMX zu erhöhen seriell bevor Sie die Datei mit den endgültigen Änderungen speichern.

Wir frieren die Zonen ein

Da wir Änderungen an den Vorwärts- und Rückwärtszonen vornehmen werden, während DNS und DHCP ausgeführt werden, ist es am gesündesten, die DNS-Zonen einzufrieren:

[root @ dns ~] # rndc einfrieren

Die Gegend desdelinux.Ventilator enthält die folgenden Datensätze:

[root@dns ~]# cat /var/lib/bind/db.desdelinux.Ventilator

$ORIGIN . $TTL 10800 ; 3 Stunden

desdelinux.fan IN SOA dns.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. (

8; seriell

86400 ; Aktualisierung (1 Tag) 3600 ; Wiederholung (1 Stunde) 604800 ; Ablaufdatum (1 Woche) 10800 ; mindestens (3 Stunden) ) NS dns.desdelinux.Lüfter. MX 10-E-Mail.desdelinux.Lüfter. TXT"DesdeLinux, Ihr Blog für Freie Software“ $ORIGIN desdelinux.Lüfter. ad-dc Zu 192.168.10.3 blog Zu 192.168.10.7 dns Zu 192.168.10.5 fileserver Zu 192.168.10.4 ftpserver Zu 192.168.10.8 mail Zu 192.168.10.9 Proxyweb Zu 192.168.10.6 sysadmin Zu 192.168.10.1 3600 .1 $TTL 7 ; 192.168.10.30 Stunde Win31 A 7228 TXT „3b3ddd73a2b9be09fda601e3e9fXNUMXeXNUMX“

Fügen wir den Server hinzu «Küstenmauer»Mit der IP 192.168.10.10:

root@dns:~# nano /var/lib/bind/db.desdelinux.Ventilator

$ORIGIN . $TTL 10800 ; 3 Stunden

desdelinux.fan IN SOA dns.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. (

9; seriell

86400 ; Aktualisierung (1 Tag) 3600 ; Wiederholung (1 Stunde) 604800 ; Ablaufdatum (1 Woche) 10800 ; mindestens (3 Stunden) ) NS dns.desdelinux.Lüfter. MX 10-E-Mail.desdelinux.Lüfter. TXT"DesdeLinux, Ihr Blog für Freie Software“ $ORIGIN desdelinux.Lüfter. ad-dc zu 192.168.10.3 Blog zu 192.168.10.7 DNS zu 192.168.10.5 Dateiserver zu 192.168.10.4 FTP-Server zu 192.168.10.8 Mail zu 192.168.10.9 Proxyweb zu 192.168.10.6

Shorewall A 192.168.10.10

Systemadministrator A 192.168.10.1 $ TTL 3600; 1 Stunde win7 A 192.168.10.30 TXT "31b7228ddd3a3b73be2fda9e09e601f3e9"

Wir sollen auch die umgekehrte Zone modifizieren:

root @ dns: ~ # nano /var/lib/bind/db.10.168.192.in-addr.arpa

$ORIGIN . $TTL 10800 ; 3 Stunden 10.168.192.in-addr.arpa IN SOA dns.desdelinux.Lüfter. root.dns.desdelinux.Lüfter. (

7; seriell

86400 ; Aktualisierung (1 Tag) 3600 ; Wiederholung (1 Stunde) 604800 ; Ablaufdatum (1 Woche) 10800 ; mindestens (3 Stunden) ) NS dns.desdelinux.Lüfter. $ORIGIN 10.168.192.in-addr.arpa. 1 PTR-Systemadministrator.desdelinux.Lüfter. 3 PTR ad-dc.desdelinux.Lüfter. $TTL 3600 ; 1 Stunde 30 PTR win7.desdelinux.Lüfter. $TTL 10800 ; 3 Stunden 4 PTR-Dateiserver.desdelinux.Lüfter. 5 PTR-DNS.desdelinux.Lüfter. 6 PTR-Proxyweb.desdelinux.Lüfter. 7 PTR-Blog.desdelinux.Lüfter. 8 PTR-FTP-Server.desdelinux.Lüfter. 9 PTR-Mail.desdelinux.Lüfter.

10 PTR-Ufermauer.desdelinux.Lüfter.

Wir tauen die Zonen auf und laden sie wieder auf

[root @ dns ~] # rndc tauen auf root @ dns: ~ # journalctl -f – Die Protokolle beginnen am Sonntag, 2017, 02:05:06 EST. -- 27. Februar 10:05:12 DNS-Name [00]: Steuerkanalbefehl „Tauen“ erhalten 29. Februar 1996:05:12 DNS-Name [00]: Alle Zonen auftauen: Erfolg 29. Februar 1996:05:12 DNS-Name [ 00]: Zone 29.in-addr.arpa/IN: Journaldatei ist veraltet: Journaldatei wird entfernt 1996. Februar 10.168.192:05:12 DNS-Name[00]: Zone 29.in-addr.arpa/ IN: seriell geladen 1996. Februar 10.168.192 7:05:12 DNS mit dem Namen[00]: Zone desdelinux.fan/IN: Journaldatei ist veraltet: Journaldatei wird entfernt 05. Februar 12:00:29 DNS-Name[1996]: Zone desdelinux.fan/IN: seriell geladen 9 Buzz @ Sysadmin: ~ $ Host Shorewall Ufermauer.desdelinux.fan hat die Adresse 192.168.10.10 Buzz @ Sysadmin: ~ $ Host 192.168.10.10 10.10.168.192.in-addr.arpa Domainnamenzeiger Shorewall.desdelinux.Lüfter. Buzz@sysadmin:~$ dig desdelinux.fan axfr Buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr root @ dns: ~ # journalctl -f .... 05. Februar 12:03:05 DNS-Name[1996]: Client 192.168.10.1#37835 (desdelinux.fan): Übertragung von 'desdelinux.fan/IN': AXFR gestartet am 05. Februar 12:03:05 DNS-Name[1996]: Client 192.168.10.1#37835 (desdelinux.fan): Übertragung von 'desdelinux.fan/IN': AXFR endete am 05. Februar um 12:03:20 Uhr DNS-Name[1996]: Client 192.168.10.1#46905 (10.168.192.in-addr.arpa): Übertragung von '10.168.192.in-addr. arpa/IN': AXFR gestartet am 05. Februar 12:03:20 DNS-Name[1996]: Client 192.168.10.1#46905 (10.168.192.in-addr.arpa): Übertragung von '10.168.192.in-addr.arpa /IN': AXFR beendet

Zusammenfassung

Bisher haben wir einen Caché-DNS-Server in Betrieb, der die für die Zone autoritäre Rekursion unterstützt desdelinux.VentilatorDadurch kann DHCP die Vorwärts- und Rückwärtszonen mit den Namen der Computer und der IP-Adresse aktualisieren, die es gewährt.

Dieser Artikel und die beiden vorherigen «DNS und DHCP in openSUSE 13.2 'Harlekin'" und "DNS und DHCP unter CentOS 7»Sind praktisch eins. Sie finden allgemeine Konzepte zu DNS und DHCP sowie Besonderheiten jeder Distribution in jeder von ihnen. Sie sind ein Einstiegspunkt zum Thema und eine Grundlage für komplexere Entwicklungen.

Wir werden nicht zögern, erneut darauf zu bestehen, dass Sie die technische Dokumentation lesen, die standardmäßig mit jedem Paket installiert ist, bevor Sie Details konfigurieren. Wir sagen es aus eigener Erfahrung.

Nächste Lieferung

Es ist wahrscheinlich "Microsoft® Active Directory + BIND"

Was für ein Tutorial, das Sie Ihrem Partner geschickt haben, ich weiß nicht, woher so viel Detail- und Ordnungsfähigkeit in so komplexen Themen stammt.

Herzlichen Glückwunsch, eine Ehre, Sie lesen zu dürfen

Ich muss Ihnen sagen, dass die Tutorials, die Sie veröffentlichen, HOSTIA sind, ich liebe sie.

Ich warte immer auf Ihr nächstes Kapitel.

Wenn Sie fertig sind, werden Sie es in ein PDF einfügen? Es ist eine Dokumentation, die meiner Meinung nach sehr wertvoll ist und es verdient, gut aufbewahrt zu werden.

Vielen Dank und einen großen Gruß.

Bafo.

Bafo: Vielen Dank für Ihre Bewertung und Ihren Kommentar. Die beste Belohnung für die Zeit, Arbeit und Mühe, die ich jedem Tutor widme, ist der Kommentar. Sei es positiv oder negativ, aber es ist das Zeichen, dass es nicht unbemerkt bleibt. Ich denke, viele Leser laden es einfach herunter und speichern es oder setzen ein Lesezeichen. Das kann ich aber nur nach der Anzahl der Besuche annehmen. Schade, dass nicht viele Kommentare abgeben, obwohl ich weiß, dass die Probleme, mit denen ich mich befasse, grundsätzlich für Sysadmins sind. Ich grüße Sie auch und werde in meinen nächsten Artikeln auf Sie warten.

Lagarto: Vielen Dank für Ihre ehrliche Bewertung, die ich immer im Auge behalten werde.

Wie wäre die Konfiguration, wenn ich im Falle einer Bindung zwei Netzwerkschnittstellen hätte?

Danke und Glückwunsch zum Material.

Artus: Vielen Dank für Ihren Kommentar und Ihre Glückwünsche.

Die Antwort auf Ihre Frage verdient einen separaten Artikel über die Verwendung von Ansichten - Views im BIND.

Wenn Sie eine delegierte Zone unter Ihrer Verantwortung haben und eine einzige BIND-Funktion haben möchten, um interne Abfragen aus Ihrem LAN und externe Abfragen aus dem Internet zu bearbeiten - wobei die BIND natürlich durch eine Firewall geschützt ist -, wird empfohlen, die zu verwenden Ansichten.

In den Ansichten können Sie beispielsweise eine Konfiguration für Ihr KMU-Netzwerk und eine andere für das Internet präsentieren. Wenn wir keine Ansicht explizit konfigurieren, erstellt der BIND implizit eine einzelne, die alle Computer anzeigt, die sie konsultieren.

Als die Verwendung von Ansichten halte ich es für ein fortgeschrittenes Thema können und schreibe einen Artikel darüber, vor oder nach dem versprochenen Beitrag, der am Ende angekündigt wurde.

Wenn Sie nun zwei Netzwerkschnittstellen haben, die Ihrem KMU-Netzwerk zugewandt sind - gebildet durch zwei private Netzwerke -, aus welchen Gründen auch immer, aus Gründen des Designs, des Lastausgleichs, der Anzahl der Geräte oder aus anderen Gründen, und Sie möchten alle Ihre Zonen beiden Netzwerken präsentieren, können Sie lösen mit Aussage:

Hör zu {

127.0.0.1;

IP-Private-Interface1;

IP-Schnittstelle-Private2;

};

Auf diese Weise wartet der BIND auf Anforderungen an beiden Schnittstellen.

Wenn sich alle Ihre Computer im privaten Netzwerk der Klasse C 192.168.10.0/255.255.240.0 befinden - bis zu 4094 Hosts -, können Sie auch die folgende Anweisung verwenden:

Listen-On {127.0.0.1; 192.168.10.0/20; };

Und Sie zeigen immer noch eine einzige Ansicht für alle Computer, die mit Ihrem privaten LAN verbunden sind.

Ich hoffe meine kurze Antwort hilft dir. Grüße und Erfolg.

Danke für die baldige Antwort. Sie sehen, ich richte einen Debian-Server mit Version 9 (Strech) ein. Er enthält DNS, DHCP und Squid als Proxy für die Inhaltsfilter, die ich mit e2guardian verwenden werde.

Der Computer verfügt über zwei Netzwerkschnittstellen, über die Computer im LAN auf das Internet zugreifen können.

Router: 192.168.1.1

eth0: 192.168.1.55 (über diese Schnittstelle geht es ins Internet)

eth1:192.168.100.1 (LAN)

Die Idee ist, dass die Computer über diesen Proxyserver ins Internet gehen können, der auch den Computern im internen Netzwerk IP- und DNS-Adressen zur Verfügung stellt.

In diesem Fall muss der Server keine DNS-Anforderungen über die eth0-Schnittstelle bearbeiten (ich möchte meine Zonen nicht beiden Netzwerken, sondern nur meinem LAN präsentieren). Wenn ich also die IP-private-Schnittstelle1 entferne, würde das ausreichen?

Nochmals vielen Dank und Grüße.

Sehr guter Artikel mein Freund

Sie haben den BIND in Ihren Adern, auch wenn Sie etwas anderes sagen und denken 🙂

Glückwünsche

Artus: Entfernen Sie die 192.168.1.55-Schnittstelle aus der Listen-On-Anweisung und gehen Sie. Oder deklarieren Sie einfach nur Abhören {127.0.0.1; 192.168.100.1; }; und das ist es. Der BIND hört nur auf diese Schnittstellen.

Danke, gut.

Eduardo: Mein Freund, ich bevorzuge immer noch dnsmasq für "kleine" Netzwerke, und wir werden sehen müssen, wie "groß" sie sein können. 😉 Obwohl ich erkenne, dass der BIND + isc-dhcp-Server der BIND + isc-dhcp-Server ist. 😉

Eduardo: Ich habe vergessen dir zu sagen, dass der BIND-Spezialist du bist, Meister.

Jahre mit BIND und ich lernen weiterhin aus Ihrem Schreiben, vielen Dank Federico, mit dieser Reihe von Tutorials wird ein Systemadministrator gefeuert. Ich komme zurück und wiederhole, die Idee, all dieses Wissen in einem offiziellen tragbaren Format zusammenzufassen, ist überhaupt nicht schlecht. Geben Sie dem Kopf, dass etwas sehr Gutes herauskommen kann. Ein Gruß.

Dhunter Freund: Ihre Kommentare werden immer gut aufgenommen. Alles zu erfassen ist schwierig und fast unmöglich, weil immer ein neues Thema auftaucht. Nach Kapiteln geht es und es ist möglich. Einige Artikel müssten neu geschrieben werden, um Konsistenz in den Konfigurationen zu erreichen. Ich verspreche nichts, aber wir werden sehen.

hallo federico, hier sind meine kommentare:

1) Die Betonung, die Sie auf «... lesen, bevor Sie den BIND konfigurieren und sogar VOR dem Durchsuchen des Internets nach Artikeln zu BIND und DNS ...» suchen auf ihrem eigenen Computer und all dem «... ohne das Haus zu verlassen ... »um deine eigenen Worte zu benutzen.

2) In diesem Beitrag finden wir mehr Theorie über DNS, die die in den beiden vorherigen Beiträgen bereitgestellte ergänzt und immer geschätzt wird. Zum Beispiel: DNSSEC (Domain Name System Security Extensions) und wofür es verwendet wird; sowie das BIND-Konfigurationsschema mit seinen statischen Konfigurationsdateien, Zonendateien für die Stammserver und den Vorwärts- und Rückwärtszonen von localhost in Debian.

3) GROSSARTIG den Tipp, die Rekursion nicht zu deaktivieren (unter Verwendung der Zeile "Rekursionsnummer;"), und dann in die Konfigurationsdatei /etc/bind/named.conf.local die Zonendateien / etc / bind / zone aufzunehmen. rfc1918 und /etc/bind/zones.rfcFreeBSD, um zu verhindern, dass diesbezügliche Abfragen das lokale Netzwerk den Stammservern überlassen.

4) Im Gegensatz zum vorherigen Beitrag zu CentOS 7 wird in diesem Beitrag der TSIG-Schlüssel "dhcp-key" für dynamische DNS-Updates von DHCP generiert. Um dies in der Datei /etc/bind/named.conf.local zuzulassen, geben Sie "allow-update {key dhcp-key; }; » in der Konfiguration der direkten und umgekehrten Zonen unserer Domain.

5) Das große Detail (entspricht dem vorherigen Beitrag in CentOS 7) von allem, was mit der Überprüfung des Betriebs von DNS, DHCP und mit den Clients zu tun hat.

6) GROSSARTIG der Tipp, den Befehl "install" zu verwenden (wenn Sie ihn schreiben, meine ich nicht die Option mit demselben Namen, die in anderen Befehlen verwendet wird), ich wusste es nicht, denn es ist wahr. " 3 in 1 ", weil Gruppen kopieren (cp), Eigentümer gründen (chown) und Berechtigungen (chmod).

. Schließlich ist Ihre Antwort an Artus bezüglich der Verwendung von Ansichten in BIND sehr gut, eine für das LAN (privates Netzwerk) und die andere für das Internet, sodass nur die öffentlichen Dienste konsultiert werden können. Hoffentlich haben Sie später Zeit, einen Beitrag vorzubereiten, da dies für viele Systemadministratoren ein sehr praktisches Anwendungsthema ist.

Nichts Federico, das mich weiterhin mehr für die PYMES-Serie begeistert und ich freue mich auf den nächsten Beitrag "Microsoft Active Directory + BIND"

Wong: Kollege und Freund, Ihre Kommentare ergänzen meine Artikel und zeigen, dass sie verständlich sind. Der Befehl "install" bietet viele weitere Optionen. Abfrage Mann installieren. Vielen Dank für Ihre Kommentare !!!

Ich habe die Kommentare noch nicht gelesen, ich werde dies tun, nachdem ich meine Kriterien angegeben habe.

Sie haben getan und Sie haben viel erreicht, Sie haben uns ein Licht gegeben, aber nicht das, das am "Ende des Tunnels" zu sehen ist, wenn es keine Hoffnung mehr gibt, wie wir normalerweise sagen; nicht das nicht umsonst, Sie haben das komplette Licht gegeben, um sagen zu können "Am Ende erkennen wir, dass es ein Jungenspiel ist, mit vielen Konzepten und pingeliger Syntax", wie Sie im Beitrag erklären.

POST TRUNK und zusammen mit den vorherigen für ein paar berühmtere Distributionen. Sie haben sich an die Erweiterung von Konzepten und Theorien gehalten, die uns bei vielen Gelegenheiten ihren Tribut abverlangt. Ich habe ausführlich und ruhig gelesen und es ist unmöglich, nicht zu kommentieren und mich für solch eine Hingabe und Hingabe VOLLSTÄNDIG DANKBAR zu fühlen.

Wir wünschen Ihnen ohne weiteres Gesundheit und dass Sie weiterhin einen Beitrag leisten. Wir danken Ihnen und mögen Glück, Wirtschaftlichkeit, Gesundheit (wir wünschen Ihnen das Doppelte) und Liebe Sie begleiten (mit Sandra für mehr, hahaha).

Ich weiß, dass der Kommentar ein wenig über den Inhalt des Beitrags hinausgeht, er geht an den persönlichen, weil wir Freunde sind und ich Ihre selbstlose Übermittlung bewundere. Niemand tut das, was Sie für diejenigen von uns tun, die mehr und mehr lernen möchten, und wir haben die Verantwortung, KMU-Netzwerke auf unseren Schultern zu verwalten, keine leichte Aufgabe.

Sl2 alle.

crespo88: Vielen Dank für Ihre Bewertungen zu diesem und anderen veröffentlichten Artikeln. Einige Leser denken vielleicht, dass ich alles gebe, wenn ich es nicht tue. Ich beziehe mich immer auf einen Einstiegspunkt, auch wenn die Beispiele voll funktionsfähig sind. BIND ist die elektronische Industrie und DHCP ist nicht weit dahinter. Um sie überdurchschnittlich gut zu kennen, müssen Sie einen Aufbaustudiengang an der Universität von Helsinki absolvieren

Ich finde dieses Thema interessant und sehr wichtig. Ich interessiere mich für diese Studie über die Verwaltung von Linux-Netzwerken und insbesondere von Servern: DNS, dynamische und statische DHCP- und virtuelle Netzwerke, bin9, Samba, Druckserver, LDAP, Netzwerküberwachung mit Anwendungen, Bereitstellung von Datenbanken für Programmiereranwendungen und vlan usw. Deshalb ist es wichtig und diese Tipps sind sehr gut und mit Praktiken und Beispielen.

Hallo Miguel !!!

Vielen Dank für Ihre Kommentare und ich hoffe, die Serie hilft Ihnen dabei, was Sie interessiert. Grüße.

Vielen Dank für den Artikel Federico, der zeigt, dass Sie über Debian Bescheid wissen. Eine Umarmung.

Vielen Dank Jorge, für deinen Kommentar. Hoffe meine Artikel helfen dir.

Vielen Dank für den Beitrag, der gut dokumentiert ist und uns zum Lesen, Lesen und erneuten Lesen auffordert. Mit dem folgenden Beitrag, den Sie veröffentlichen werden, möchte ich Sie bitten, die Konvergenzpunkte zu berücksichtigen, die er haben würde:

Microsoft Active Directory mit Samba4 als Active Directory

Außerdem wollte ich folgendes konsultieren:

Wie wäre die Implementierung von Bind + Isc-dhcp in der FW in einem dmz, wo sich der Domänencontroller in der dmz mit einem Samba 4 AD befinden würde?