in den letzten wochen teilen wir hier im Blogmanche der Nachrichten die bekannt wurden über Hacking-Fälle a Nvidia und Samsung von der Hackergruppe Lapsus$, dem es auch gelang, auf Informationen von Ubisoft zuzugreifen.

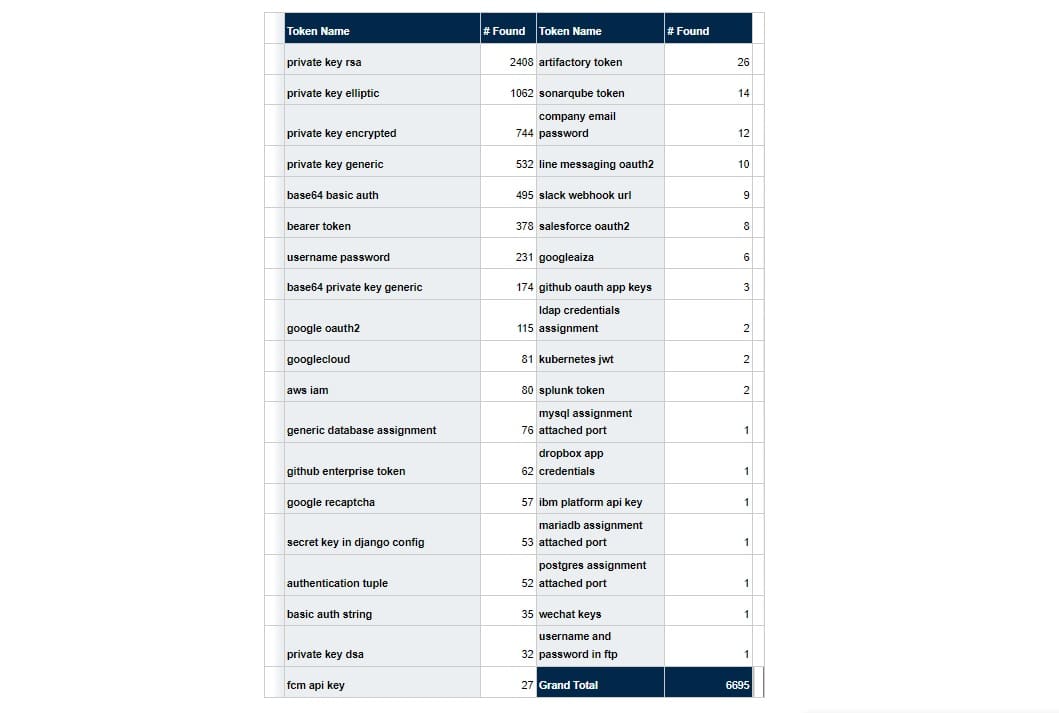

Und das ist es vor kurzem GitGuardian hat den Quellcode von Samsung nach Informationen durchsucht vertraulich, wie geheime Schlüssel (API-Schlüssel, Zertifikate) und entdeckte 6695 davon. Dieses Ergebnis wurde während einer Analyse erzielt, bei der mehr als 350 einzelne Detektoren verwendet wurden, von denen jeder nach den spezifischen Merkmalen einer Art von geheimem Schlüssel suchte und Ergebnisse mit großer Präzision lieferte.

Bei dieser Suche Forscher Von GitGuardian ausgeschlossene Ergebnisse von generischen Hochentropie-Detektoren und generischen Passwort-Detektoren, da sie normalerweise falsch positive Ergebnisse enthalten und daher überhöhte Ergebnisse erzeugen können. In Anbetracht dessen könnte die tatsächliche Anzahl der geheimen Schlüssel viel höher sein.

Für diejenigen, die GitGuardian nicht kennen, sollten Sie wissen, dass es sich um ein Unternehmen handelt, das 2017 von Jérémy Thomas und Eric Fourrier gegründet wurde und das den FIC Start-up Award 2021 erhalten hat und Mitglied des FT120 ist.

Das Unternehmen hat sich als Spezialist für die Erkennung geheimer Schlüssel etabliert und konzentriert seine F&E-Bemühungen auf Lösungen, die dem Modell der gemeinsamen Verantwortung rund um die Implementierung von AppSec unter Berücksichtigung der Erfahrung von Entwicklern entsprechen.

Wie wir in der Zusammenfassung der Ergebnisse sehen können, stellen die ersten acht Ergebnisse 90 % der Entdeckungen dar, und obwohl es sich um sehr sensible Informationen handelt, können sie für einen Angreifer schwieriger zu verwenden sein, da sie sich wahrscheinlich auf interne Systeme beziehen.

Dies hinterlässt knapp über 600 geheime Authentifizierungsschlüssel die Zugriff auf eine Vielzahl unterschiedlicher Dienste und Systeme bieten, die ein Angreifer nutzen könnte, um seitlich in andere Systeme einzudringen.

» Von den mehr als 6600 im Samsung-Quellcode gefundenen Schlüsseln sind etwa 90 % für interne Samsung-Dienste und -Infrastruktur bestimmt, während die kritischen verbleibenden 10 % den Zugriff auf externe Dienste oder Tools von Samsung wie AWS, GitHub, Artefakte, und Google“, erklärt Mackenzie Jackson, Developer Advocate bei GitGuardian.

Ein aktueller GitGuardian-Bericht zeigte, dass in einer Organisation mit durchschnittlich 400 Entwicklern mehr als 1000 geheime Schlüssel in internen Quellcode-Repositories gefunden werden (Source State of Secrets Sprawl 2022).

Wenn solche geheimen Schlüssel durchgesickert sind, könnte dies die Fähigkeit von Samsung beeinträchtigen um Telefone sicher zu aktualisieren, Angreifern Zugriff auf vertrauliche Kundeninformationen zu gewähren oder ihnen Zugriff auf die interne Infrastruktur von Samsung zu gewähren, mit der Möglichkeit, andere Angriffe zu starten.

Mackenzie Jackson fügt hinzu:

Diese Angriffe decken ein Problem auf, vor dem viele in der Sicherheitsbranche Alarm geschlagen haben: Interner Quellcode enthält eine ständig wachsende Menge an sensiblen Daten, bleibt aber ein höchst unzuverlässiges Gut. Der Quellcode steht Entwicklern im gesamten Unternehmen weithin zur Verfügung, wird auf verschiedenen Servern gesichert, auf den lokalen Computern der Entwickler gespeichert und sogar über interne Dokumentations- oder E-Mail-Dienste geteilt. Das macht sie zu einem sehr attraktiven Ziel für Angreifer, und wir sehen eine anhaltende Häufigkeit dieser Angriffe.“

Auf dem Lapsus$-Telegram-Kanal können wir sehen, wie die Hackergruppe Zugriff auf diese Repositories erhält, indem sie im Wesentlichen einen Aufruf an Mitarbeiter großer Organisationen sendet, um ihren Zugriff offenzulegen.

Leider sind wir mit solchen Angriffen noch nicht fertig, die Gruppe teilt jetzt Umfragen, wieder über ihren Telegram-Kanal, und fragt ihr Publikum, welchen Quellcode sie als nächstes lecken sollten, was darauf hinweist, dass wahrscheinlich noch viele weitere Lecks von internem Quellcode kommen werden in der Zukunft.

Schließlich Wenn Sie mehr darüber erfahren möchten, Sie können die Details überprüfen im folgenden Link.