Wiederum Videospielforscher entdeckten eine "innovative" Phishing-Technik (Spoofing), das die Absichten der Betrüger sehr gut maskiert.

Steam ist eine der weltweit größten digitalen Vertriebsplattformen für Videospiele bietet eine Vielzahl von Community-UX-Elementen wie Freundeslisten und die Möglichkeit, Spielgegenstände mit anderen Benutzern auszutauschen.

Dieser starke Fokus auf die Community hat Steam zwar geholfen, sich in einem zunehmend überfüllten Markt abzuheben, lässt die Benutzer jedoch auch für betrügerische Praktiken offen.

Die Notwendigkeit der Überwachung auf der Plattform wurde am Wochenende erneut alarmiert, als Ein 22-jähriger Informatikstudent namens "Aurum" lieferte Details zu einem neuen Phishing-Betrug für Steam.

Eine Website zum Stehlen von Steam-Konten

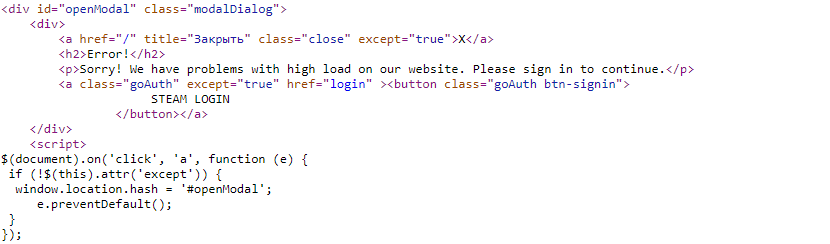

Nach Angaben des Forschers Die Phishing-Site versuchte nicht nur, Benutzer mit einem gültigen SSL-Zertifikat zu täuschen, sondern auch mit einem kleinen Stück JavaScript Dies würde ein Popup-Fenster erzeugen, das angibt, dass der Server stark ausgelastet ist, und das Opfer auffordert, sich mit seinem Steam-Konto anzumelden. für den Zugriff auf die Website.

In Aurums Worten beschreibt er, wie er es realisiert hat:

„Der Chat schien unkompliziert zu sein, der Betrüger wollte mir einen offensichtlich profitablen Handel ermöglichen (sie versuchten immer wieder, mich dazu zu bringen, sie aus irgendeinem Grund zu Discord hinzuzufügen).

Gegen Ende der "Handels" -Diskussion wurde ich gebeten, mich auf einer praktischen Steam-Preiswebsite anzumelden, damit sie eine Vorstellung davon bekommen, wie viel meine Sachen wert waren.

Die Phishing-Site https://tradeit.cash. Die Website war im Wesentlichen eine Kopie einer legitimen Steam-Website, https://skins.cash. "

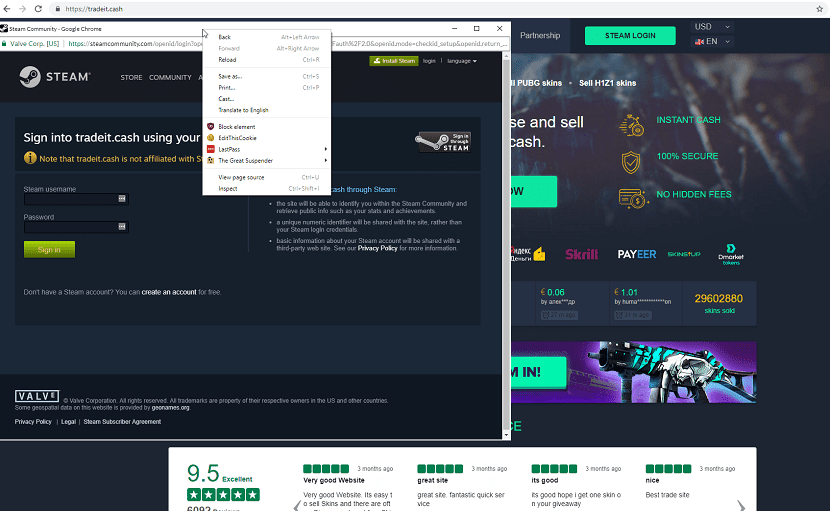

Obwohl Betrüger haben ein legitim aussehendes Popup erstelltAurum stellte fest, dass es nicht zu zwei Instanzen von Chrome in der Taskleiste kam und dass es "nur ein Fenster innerhalb der Phishing-Website" war.

"Sie hatten sogar einige Schaltflächen für die Chrome-UI-Elemente erstellt", sagte er. "Dies wurde bestätigt, indem versucht wurde, mit der rechten Maustaste in den Titelleistenbereich des Popup-Fensters zu klicken, wodurch das Kontextmenü einer Webseite mit der rechten Maustaste geöffnet wurde."

Hacker haben sich die Zeit und den „Aufwand“ genommen, ihre Phishing-Site auf CloudFare zu hosten und sogar ein CloudFare-SSL-Zertifikat zu verwenden, um sie so zuverlässig wie möglich zu machen.

Das Phishing begann mit einem Popup, in dem Sie aufgefordert wurden, Steam aufzurufen, und behauptet wurde, die "Phishing" -Seite sei überlastet.

Über die gefälschte Website

Die Steam Phishing Site verwendete eine Bild-in-Bild-Phishing-Technik um einen OpenID-Anmeldebildschirm ohne Fehler zu simulieren.

Aurum spürte, dass etwas nicht stimmte, da die Site, die er von Anfang an für gefälscht hielt, ein OpenID Steam-Login-Popup öffnete.

Angriffe dieser Art sind sicherlich nichts Neues. Eine ähnliche Technik wurde in diesem Dokument seit 2007 beschrieben.

Steam enthält bereits eine detaillierte Anleitung, mit der Benutzer ihre Konten schützen können.

Die Seite ist derzeit offline Nun, der DNS-Eintrag wurde vor einigen Stunden entfernt.

Birne Ein Benutzer hat einen Schnappschuss der Site und des gesamten Codes erhalten, bevor er entfernt wurdeund nahm sich die Freiheit, es auf GitHub zu teilen. Der Link ist dies.

Am Ende ist es ziemlich einfacher Code.

Die Hacker kopierten die legitime Business-Site sowie die Steam Community-Anmeldeseite, fügten dann JavaScript-Code hinzu und optimierten den HTML-Code ein wenig.

Insgesamt wurden drei JS-Snippets hinzugefügt: das erste erkennt Debugger (das Bit, das das ursprüngliche Blog-Poster gefunden hat), das zweite öffnet den gefälschten Browser und fügt die gefälschte Anmeldeseite in einen Iframe ein, und das dritte (das auf dem Iframe ausgeführt wird) sammelt die Anmeldeinformationen von der Seite von Steam Login kopiert.

Wie meine Großmutter immer sagte, liegt Schönheit in Einfachheit. Einfach, effektiv und schön, ein Stück Code.

Ich habe den ganzen Artikel gelesen… Und was hat es mit Linux zu tun?