Ethisches Hacken: Kostenlose und offene Anwendungen für Ihre GNU / Linux-Distribution

Heute werden wir mit einem weiteren unserer Beiträge zum Thema fortfahren «Hacking & Pentesting » über die Welt von Freie Software, Open Source und GNU / Linux. Dazu konzentrieren wir uns auf das Konzept von "Ethisches Hacken" und Kostenlose und offene Anwendungen von diesem Bereich, den wir auf unserem verwenden können GNU / Linux Distribution.

Und warum unter GNU / Linux? Denn es ist bekannt, dass Fachleute auf dem Gebiet der «Hacking & Pentesting » Für ihre professionelle Arbeit bevorzugen sie GNU / Linux gegenüber Windows, MacOS oder einem anderen, da unter anderem bietet mehr Kontrolle auf jedem Element davon. Auch warum ist es sehr gut gebaut und integriert um seine Befehlszeilenschnittstelle (CLI)das heißt, Ihr Terminal oder Ihre Konsole. Darüber hinaus ist es mehr sicher und transparent weil es kostenlos und offen ist und weil Windows / MacOS oft ein attraktiveres Ziel ist.

Hacking und Pentesting: Passen Sie Ihre GNU / Linux-Distribution an dieses IT-Feld an

Bevor Sie sich vollständig mit dem Thema befassen "Ethisches Hacken"Wie üblich empfehlen wir Ihnen nach dem Lesen dieser Veröffentlichung, unsere früheren Veröffentlichungen zum Thema zu besuchen «Hacker »Wie zum Beispiel:

Ethisches Hacken: Hacker sind die Guten, Cracker nicht!

Hacker und Pentester

Bevor Sie sich in Richtung bewegen "Ethisches Hacken" Wir werden den Begriff noch einmal klarstellen «Hacker y Pentester », so dass es keine normalen Verwirrungen gibt, die normalerweise in diesem Bereich der Informatik auftreten.

Hacker

Kurz gesagt, a Hacker im Allgemeinen kann definiert werden als:

"Eine Person, die ein Wissen, eine Kunst, eine Technik oder eine Technologie sehr gut oder perfekt beherrscht oder viele von ihnen gleichzeitig und ständig versucht und schafft, es durch Studium und kontinuierliches Üben zugunsten von sich selbst und den anderen zu überwinden oder zu überwinden das heißt, die Mehrheiten." Verwandte Bewegungen: Wenn wir freie Software verwenden, sind wir auch Hacker?

Computerhacker

Während ein Hacker in Bezug auf Computer kann definiert werden als:

"Eine Person, die sWir nutzen und dominieren unweigerlich IKT, um einen effizienten und effektiven Zugang zu den Wissensquellen und den vorhandenen Kontrollmechanismen (sozial, politisch, wirtschaftlich, kulturell und technologisch) zu erhalten und die notwendigen Änderungen zum Nutzen aller vorzunehmen. Daher ist er ständig auf der Suche nach Wissen in Bezug auf Computersysteme, ihre Sicherheitsmechanismen, ihre Schwachstellen, wie man diese Schwachstellen und die damit verbundenen Mechanismen ausnutzt, um sich und andere vor denen zu schützen, die wissen, wie man es macht . " Hacking und Pentesting: Passen Sie Ihre GNU / Linux-Distribution an dieses IT-Feld an

Stifttester

Dies lässt uns folglich, dass a «Pentester » ist:

Ein Fachmann auf dem Gebiet der Informatik, dessen Aufgabe darin besteht, verschiedene Prozesse oder spezifische Schritte zu befolgen, die eine gute Prüfung oder Computeranalyse auf diese Weise gewährleisten, um alle möglichen Anfragen zu Fehlern oder Schwachstellen in einem Computer durchführen zu können analysiertes Computersystem. Daher wird es häufig als Cybersecurity Auditor bezeichnet. Seine Arbeit, das heißt Pentesting, ist wirklich eine Form des Hackens, nur diese Praxis ist völlig legal, da sie die Zustimmung der Besitzer der zu testenden Geräte hat und nicht nur die Absicht hat, einen echten Schaden zu verursachen. Hacking und Pentesting: Passen Sie Ihre GNU / Linux-Distribution an dieses IT-Feld an

Was ist ethisches Hacken?

Grundsätzlich die "Ethisches Hacken" ist das Aktionsfeld, das die Arbeit derjenigen Fachleute definiert, die sich selbst widmen und / oder beauftragt sind, ein Computersystem zu hacken, um mögliche gefundene Schwachstellen zu identifizieren und zu reparieren, wodurch die Ausbeutung durch effektiv verhindert wird "Bösartige Hacker" o "Crakers".

Daher in der "Ethisches Hacken" Die Beteiligten sind auf Penetrationstests von Computersystemen und Software spezialisiert, um die Sicherheit zu bewerten, zu stärken und zu verbessern. Deshalb werden sie normalerweise als bekannt Hacker de "Weißer Hut"Im Gegensatz zu ihren Gegnern, also Criminal Hackers, die normalerweise den Namen tragen "Schwarzer Hut". Oder mit anderen Worten, a "Ethischer Hacker" es ist oft ein Pentester und "Unethischer Hacker" kann als betrachtet werden "Craker".

Schließlich und zur Ergänzung der Lesung ist anzumerken, dass es auch sogenannte gibt "Grey Hat" Hacker die normalerweise zwischen den beiden Seiten sind, da sie manchmal Operationen ausführen, die aus moralischer Sicht oft in Konflikt stehen, wie zum Beispiel: Hack (Hack) Gruppen, die sie ideologisch ablehnen oder führen "Hacktivistische Cyberproteste" das kann einigen bestimmte direkte oder Kollateralschäden verursachen.

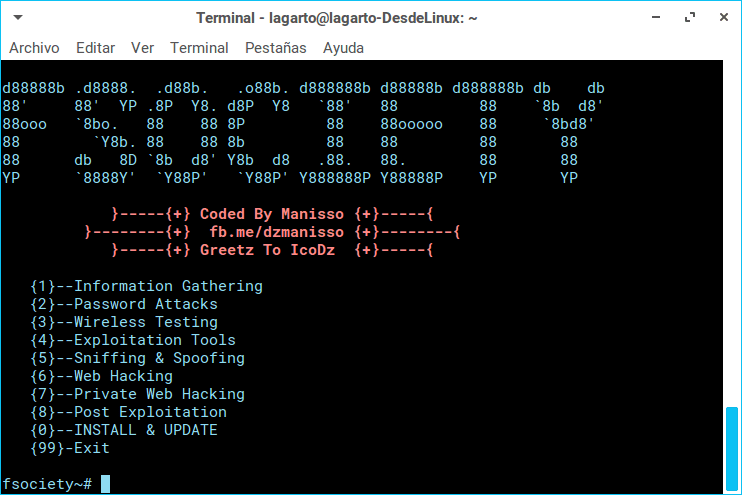

Kostenlose, offene und kostenlose Hacking & Pentesting-Anwendungen

Software zum Scannen von Plattformen, Systemen, Anwendungen und Dateien

- OpenVAS

- Metasploit

- Schwein

- schlau

- Pompem

- Nmap

Netzwerküberwachungsanwendungen und Datenerfassung aus öffentlichen Quellen

- Niffer

- HTTPRY

- ngrep

- PassivDNS

- Sagan

- Knotensicherheitsplattform

- ntopng

- fibratus

Schutz- und Eindringschutzsysteme

- Schnauben

- Bro

- OSSEC

- Erdmännchen

- SSWATCH

- Stealth

- KIEngine

- denyhosts

- Fail2Ban

- SSH-Wache

- Lynis

Intelligence Tool, Honeyspot und mehr

- Honeypy

- Konpot

- Amun

- Glastopf

- kippo

- kojoney

- HonSSH

- Bifrozt

- Honeydrive

- Kuckucksandkasten

Dienstprogramme zur Erfassung von Netzwerkpaketen

- TCPflow

- Xplico

- Moloch

- OpenFPC

- Hülse

- Stenograph

Tracker für lokale und globale Netzwerke

- Wireshark

- netsniff-ng

Systeme zum Sammeln von Informationen und Verwalten von Ereignissen

- Auftakt

- OSSIM

- FIR

Verschlüsselung des Webverkehrs über VPN

- OpenVPN

Paketverarbeitung

- DPDK

- FAQ

- PF_RING

- PF_RING ZC (Nullkopie)

- PACKET_MMAP / TPACKET / AF_PACKET

- Netzkarte

Integrierte Schutzsysteme für Workstations und Server - Firewall

- pfsinn

- OPNsense

- FWKNOP

Um ein wenig mehr über diese und andere zu erfahren, können Sie die folgenden Websites auf Englisch besuchen, die ausgezeichnete, gut aktualisierte Listen enthalten: 1-Link, 2-Link y 3-Link.

Andere haben den Blog bereits kommentiert

Bereits die Liste und die Veröffentlichung beendet, falls jemand welche kennt eine weitere interessante App und würdig, in die Liste aufgenommen zu werden, können Sie uns die verlassen Name in Kommentaren damit wir es später hinzufügen. In anderen zukünftigen Beiträgen werden wir einige davon genauer erläutern. Denken Sie in der Zwischenzeit daran:

"Hacker machen nicht nur bessere oder unglaubliche Dinge, das heißt, sie lösen nicht nur Probleme und / oder bauen innovative oder radikale Dinge, die andere für schwierig oder unmöglich halten, sondern indem sie sie tun, denken sie anders als der Durchschnitt, das heißt, sie denken in Bezug auf "Freiheit, Unabhängigkeit, Sicherheit, Privatsphäre, Zusammenarbeit, Massifizierung". Wenn Sie ein Hacker sein wollen, müssen Sie sich so verhalten, wie es diese Lebensphilosophie vorschreibt, diese Haltung in sich tragen und sie zu einem integralen Bestandteil Ihres Seins machen." Hacking: Es geht nicht nur darum, Dinge besser zu machen, sondern auch besser über Dinge nachzudenken

Fazit

Wir hoffen das "hilfreicher kleiner Beitrag" auf «Hacking Ético» und das mögliche und / oder bekannteste Kostenlose und offene Anwendungen von diesem Bereich, den wir auf unserer GNU / Linux-Distribution nutzen können, um exzellente Profis in der Welt von zu werden «Hacking & Pentesting »;; ist für das Ganze von großem Interesse und Nutzen «Comunidad de Software Libre y Código Abierto» und von großem Beitrag zur Verbreitung des wunderbaren, gigantischen und wachsenden Ökosystems der Anwendungen von «GNU/Linux».

Fürs Erste, wenn dir das gefallen hat publicación, Halte nicht an teile es mit anderen auf Ihren bevorzugten Websites, Kanälen, Gruppen oder Gemeinschaften von sozialen Netzwerken oder Nachrichtensystemen, vorzugsweise kostenlos, offen und / oder sicherer als Telegram, Signal, Mastodon oder eine andere von Fediverse, vorzugsweise. Und denken Sie daran, unsere Homepage unter zu besuchen «DesdeLinux» um weitere Neuigkeiten zu erfahren und sich unserem offiziellen Kanal von anzuschließen Telegramm von DesdeLinux. Für weitere Informationen können Sie alle besuchen Online-Bibliothek als OpenLibra y jedit, Zugriff auf und Lesen von digitalen Büchern (PDFs) zu diesem oder anderen Themen.