Vor ein paar Tagen FingerprintJS hat einen Beitrag verfasst Blog in dem erzählt uns von einer Sicherheitslücke, die entdeckt wurde für sie und was ist ermöglicht es Websites, Benutzer zuverlässig zu identifizieren in verschiedenen Browsern, von denen nur Desktop-Browser betroffen sind.

Es wird erwähnt, dass die Sicherheitslücke Verwendet Informationen zu installierten Anwendungen auf dem Computer, um eine permanente eindeutige Kennung zuzuweisen, die, selbst wenn der Benutzer den Browser wechselt, den Inkognito-Modus oder ein VPN verwendet, immer vorhanden ist.

Da diese Sicherheitsanfälligkeit die Nachverfolgung durch Dritte in verschiedenen Browsern ermöglicht, stellt sie eine Datenschutzverletzung dar, und obwohl Tor ein Browser ist, der den ultimativen Datenschutz bietet, ist er ebenfalls betroffen.

Laut FingerprintJS Diese Sicherheitsanfälligkeit besteht seit mehr als 5 Jahren und ihre tatsächlichen Auswirkungen sind nicht bekannt. Die Schema-Flood-Sicherheitsanfälligkeit ermöglicht es einem Hacker, die auf dem Computer des Ziels installierten Anwendungen zu ermitteln. Im Durchschnitt dauert der Identifikationsvorgang einige Sekunden und funktioniert unter Windows-, Mac- und Linux-Betriebssystemen.

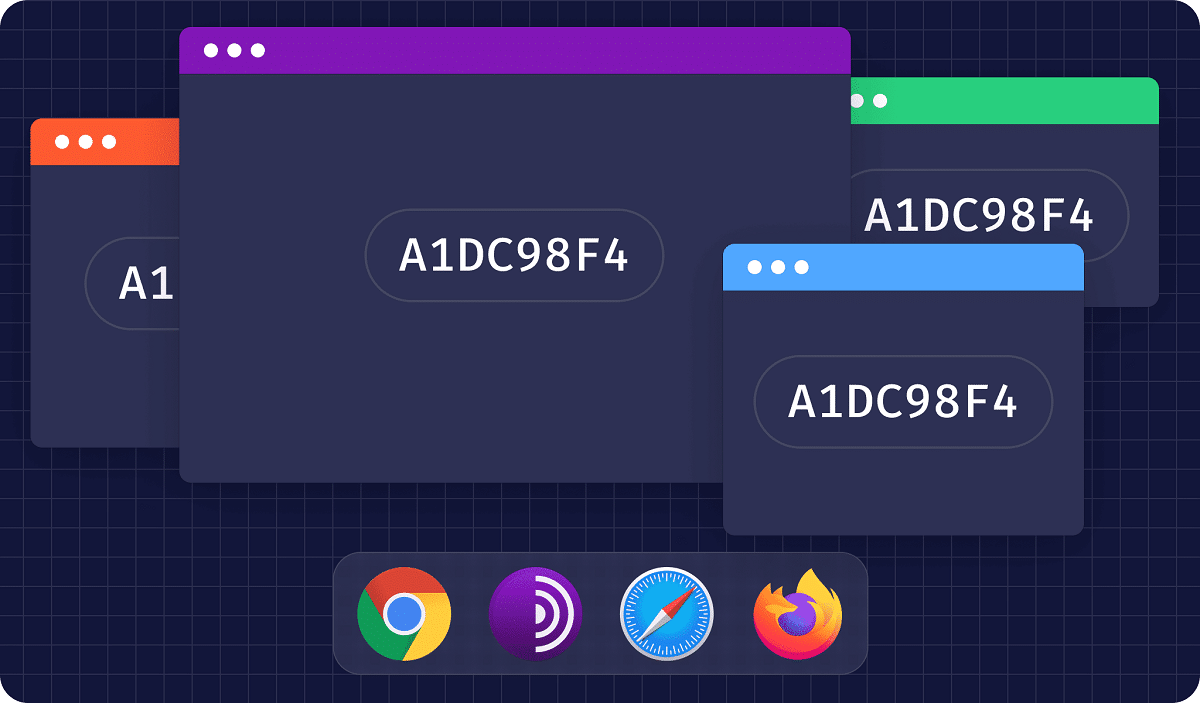

Bei unseren Untersuchungen zu Betrugsbekämpfungstechniken haben wir eine Sicherheitsanfälligkeit entdeckt, die es Websites ermöglicht, Benutzer in verschiedenen Desktop-Browsern zuverlässig zu identifizieren und ihre Identität zu verknüpfen. Die Desktop-Versionen von Tor Browser, Safari, Chrome und Firefox sind betroffen.

Wir werden diese Sicherheitsanfälligkeit als Schema Flood bezeichnen, da sie benutzerdefinierte URL-Schemata als Angriffsvektor verwendet. Die Sicherheitsanfälligkeit verwendet Informationen zu den auf Ihrem Computer installierten Anwendungen, um Ihnen eine permanente eindeutige Kennung zuzuweisen, selbst wenn Sie den Browser wechseln, den Inkognito-Modus verwenden oder ein VPN verwenden.

Um zu überprüfen, ob eine Anwendung installiert ist, können Browser Schemamanager verwenden integrierte benutzerdefinierte URLs.

Ein grundlegendes Beispiel hierfür ist die Überprüfung, da es ausreicht, nur die folgende Aktion auszuführen, indem Sie skype eingeben: // in die Adressleiste des Browsers. Auf diese Weise können wir die tatsächlichen Auswirkungen erkennen, die dieses Problem haben kann. Diese Funktion wird auch als Deep Linking bezeichnet und ist auf Mobilgeräten weit verbreitet. Sie ist jedoch auch in Desktop-Browsern verfügbar.

Abhängig von den auf einem Gerät installierten Anwendungen kann eine Website Personen für böswilligere Zwecke identifizieren. Beispielsweise kann eine Site einen Offizier oder ein Militär im Internet anhand installierter Anwendungen erkennen und den als anonym geltenden Browserverlauf zuordnen. Lassen Sie uns die Unterschiede zwischen den Browsern untersuchen.

Von den vier betroffenen Hauptbrowsern Nur Chrome-Entwickler scheinen sich dessen bewusst zu sein der Schema-Flood-Schwachstelle. Das Problem wurde im Chromium Bug Tracker besprochen und sollte bald behoben werden.

Zusätzlich Nur der Chrome-Browser verfügt über eine Art Schema-Hochwasserschutz. Dies verhindert, dass eine Anwendung gestartet wird, es sei denn, dies wird von einer Benutzeraktion wie einem Mausklick angefordert. Es gibt ein globales Flag, mit dem Websites Anwendungen öffnen (oder verweigern) können. Dieses Flag wird nach der Bearbeitung eines benutzerdefinierten URL-Schemas auf false gesetzt.

Auf der anderen Seite in Firefox Wenn Sie versuchen, zu einem unbekannten URL-Schema zu navigieren, wird Firefox verwendet Zeigt eine interne Seite mit einem Fehler an. Diese interne Seite hat einen anderen Ursprung als jede andere Website, sodass aufgrund der Einschränkung der identischen Ursprungsrichtlinie kein Zugriff darauf möglich ist.

Was Tor betrifft, die Verwundbarkeit in diesem Browser ist diejenige, die am längsten dauert, um erfolgreich ausgeführt zu werden Aufgrund der Regeln des Tor-Browsers kann es bis zu 10 Sekunden dauern, bis jede App überprüft wurde. Der Exploit kann jedoch im Hintergrund ausgeführt werden und sein Ziel während einer längeren Browsersitzung verfolgen.

Die genauen Schritte zum Ausnutzen der Sicherheitsanfälligkeit durch Schemaflut können je nach Browser variieren, das Endergebnis ist jedoch dasselbe.

Schließlich wenn Sie mehr darüber wissen möchtenkönnen Sie die Details überprüfen im folgenden Link.

Natürlich benutze ich Linux und in Firefox wurde eine ID angezeigt, ebenso wie in Vivaldi, aber; in OPERA hat es nicht funktioniert.

Es ist besorgniserregend, und ich weiß nicht, ob es eine Möglichkeit gibt, es zu vermeiden oder aufzuheben.

<<>

Es wäre notwendig, in verschiedenen Szenarien zu sehen ... wie wäre es mit einer alten alten Kernel-Distribution, einem Browser ohne Aktualisierung und in einer virtuellen Maschine!