Μερικές φορές πρέπει να γνωρίζουμε εάν η θύρα X είναι ανοιχτή σε έναν απομακρυσμένο υπολογιστή (ή διακομιστή), εκείνη τη στιγμή δεν έχουμε μερικές επιλογές ή εργαλεία για χρήση:

nmap

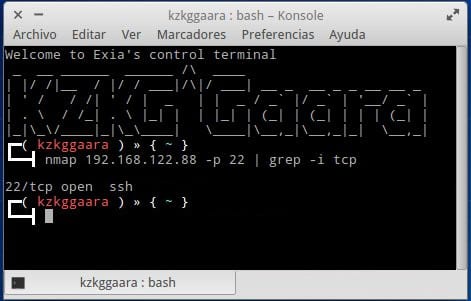

Η πρώτη λύση που πολλοί από εμάς πιστεύουν είναι: nmap , δείτε το άρθρο που ονομάζεται: Δείτε ανοιχτές θύρες με NMap και μέτρα για την προστασία μας

Σε περίπτωση που δεν θέλετε να κάνετε μια ολόκληρη σάρωση, αλλά απλώς θέλετε να μάθετε εάν μια συγκεκριμένη θύρα είναι ανοιχτή σε υπολογιστή / διακομιστή X, θα ήταν έτσι:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

Παράδειγμα:

nmap localhost -p 22 | grep -i tcp

Ω καλά:

nmap 127.0.0.1 -p 22 | grep -i tcp

Αυτό που κάνει είναι απλό, ρωτά το IP ή το Host εάν η συγκεκριμένη θύρα είναι ανοιχτή ή όχι, τότε το grep φιλτράρει και δείχνει μόνο τη γραμμή που θέλουν να διαβάσουν, αυτή που τους λέει εάν είναι ανοιχτή (ανοιχτή) ή κλειστή (κλειστή ) αυτή η θύρα:

Λοιπόν ... ναι, το nmap (Εξερεύνηση δικτύου και εργαλείο ανίχνευσης θύρας) λειτουργεί για εμάς, αλλά υπάρχουν ακόμα άλλες παραλλαγές όπου πρέπει να πληκτρολογήσετε λιγότερα 🙂

nc

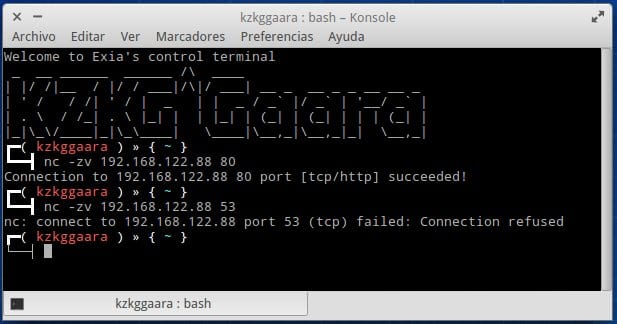

nc ή netcat, είναι πολύ πιο απλή επιλογή να γνωρίζετε εάν μια θύρα είναι ανοιχτή ή όχι:

nc -zv {IP_O_DOMINIO} {PUERTO}

Αυτό είναι:

nc -zv 192.168.122.88 80

Εδώ είναι ένα στιγμιότυπο οθόνης που κάνει μια δοκιμή σε μια θύρα που είναι ανοιχτή (80) και μια άλλη σε άλλη θύρα που δεν είναι (53):

El -ζβ αυτό που κάνει είναι απλό, το v μας επιτρέπει να δούμε αν η θύρα είναι ανοιχτή ή όχι, ενώ το z κλείνει τη σύνδεση μόλις ελεγχθεί η θύρα, εάν δεν βάλουμε το z τότε θα πρέπει να κάνουμε ένα Ctrl + C για να κλείσετε το nc.

telnet

Αυτή είναι η παραλλαγή που χρησιμοποίησα για κάποιο χρονικό διάστημα (λόγω άγνοιας των προαναφερθέντων), με τη σειρά του το telnet μας εξυπηρετεί για πολύ περισσότερα από το να γνωρίζουμε αν μια θύρα είναι ανοιχτή ή όχι.

telnet {IP_O_HOST} {PUERTO}

Ακολουθεί ένα παράδειγμα:

telnet 192.168.122.88 80

Το πρόβλημα με το telnet κλείνει τη σύνδεση. Με άλλα λόγια, σε ορισμένες περιπτώσεις δεν θα είμαστε σε θέση να κλείσουμε το αίτημα telnet και θα αναγκαστούμε να κλείσουμε αυτό το τερματικό, ή αλλιώς σε άλλο τερματικό να κάνουμε ένα killnet telnet ή κάτι παρόμοιο. Αυτός είναι ο λόγος για τον οποίο αποφεύγω τη χρήση telnet, εκτός αν πραγματικά χρειαστεί.

Το τέλος!

Εν πάση περιπτώσει, ελπίζω ότι αυτό ήταν ενδιαφέρον για εσάς, εάν κάποιος γνωρίζει άλλον τρόπο για να μάθει εάν μια θύρα είναι ανοιχτή ή όχι σε άλλον υπολογιστή, αφήστε την στα σχόλια.

αφορά

Αυτές οι εντολές θα είναι χρήσιμες για μένα όταν συνδεθώ μέσω SSH!

Ευχαριστώ!

Υπάρχει μια γραφική εφαρμογή που κάνει το ίδιο;

Λοιπόν μπορείτε πάντα να εγκαταστήσετε το zenmap που χρησιμοποιεί nmap από πίσω :)

Εάν με το nmapfe, είναι η γραφική διεπαφή που συνοδεύει το nmap.

Με το netcat μου λέει ότι το z είναι μια μη έγκυρη επιλογή, χωρίς να λειτουργεί τέλεια και σε $ man nc, δεν εμφανίζεται ούτε. Από πού προέρχεται;

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Καθορίζει ότι το nc θα πρέπει απλώς να σαρώσει για ακρόαση δαιμόνων, χωρίς να τους στείλει δεδομένα. Είναι σφάλμα να χρησιμοποιήσετε αυτήν την επιλογή σε συνδυασμό με την επιλογή -l.

Με nc ναι παίρνω O_O

Και πώς μπορώ να συνδεθώ σε ένα VPS μέσω SSL;

Αυτό που κάνω πάντα είναι να τρέξω το nmapfe host-ip έτσι ώστε να μου δίνει όλες τις θύρες tcp, τώρα για να δείτε τις ανοιχτές θύρες udp που πρέπει να εκτελέσετε:

nmap -sU host -ip

Έχω χρησιμοποιήσει επίσης telnet περισσότερο από οτιδήποτε άλλο στα παράθυρα εάν δεν έχω εγκαταστήσει το nmap, η παραλλαγή netcat δεν μου αρέσει ...

αφορά

Θα ήθελα να μάθω περισσότερα για αυτό, ελπίζω ότι μπορείτε να με υποστηρίξετε, έχω πολύ βασικές γνώσεις και θα ήθελα να μάθω περισσότερα για να εφαρμόσω αυτό το είδος γνώσης στη δουλειά μου.

Μόλις ανακάλυψα ότι δεν έχω ανοιχτές τις θύρες, τώρα θα πρέπει να ερευνήσω πώς να τις ανοίξω για να κάνω αυτό που χρειάζομαι. Ευχαριστώ για τη συμβολή, με βοήθησε πολύ.

Πολύ ενδιαφέρον άρθρο! Εκτός από το netcat, λειτουργεί επίσης στο vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo λάβετε εγκατάσταση nmap

namp 192.168.0.19 -σ 21 | grep -i tcp

σπίτι του τοπικού χρήστη srv / ftp

επανεκκινήστε με την υπηρεσία sudo vsftpd επανεκκίνηση

write_enable = ΝΑΙ, ώστε οι τοπικοί χρήστες να μπορούν να ανεβάζουν αρχεία.

Να κλουβί ανώνυμο στο σπίτι του

chroot_local_user = ναι

chroot_list_enable = ναι

allow_writreable_chroot = ναι

no_annon_password = όχι για να το περάσει ο ανώνυμος ως ευγενική προσφορά

deny_email_enable = ναι

ban_email_file = / etc / vsftpd.banned_emails Για να αρνηθείτε ένα ανώνυμο μέσω email.

____—————————————————————–

χρήστης κλουβιού λιγότερο από εκείνους της λίστας

chroot_local_user = ναι

chroot_lits_enable = ναι

chroot_list_file = / etc / vsftpd.chroot_list.

Για να προσθέσετε χρήστες όνομα sudo adduser

απενεργοποίηση locales local_enable = όχι

από προεπιλογή

ανώνυμο κλουβί σε srv / ftp

εγκαταστάσεις στο σπίτι σας

Πολύ καλά! Εάν δεν έχουμε nmap, telnet ή netcat, μπορούμε να χρησιμοποιήσουμε τον κατάλογο cat και proc:

γάτα </ dev / tcp / HOST / PORT

Παράδειγμα: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Ευχαριστώ, πολύ καλή εξήγηση