Μερικές μέρες πριν Τους είπα για FlatPress, μια εφαρμογή ιστού (CMS) μέσω της οποίας μπορείτε να έχετε ένα ιστολόγιο ή κάτι παρόμοιο χωρίς να χρησιμοποιήσετε βάσεις δεδομένων ή να περιπλέξετε πολύ 🙂

Λοιπόν, έχω στον φορητό υπολογιστή μου FlatPress για προσωπικές σημειώσεις, πράγματα που δεν θέλω να ξεχάσω και γι 'αυτό τα γράφω σε αυτό το προσωπικό blog. ¶Αλλά, όπως πολλοί από εσάς πρέπει ήδη να ξέρετε ... Είμαι κάπως παρανοϊκός για την ασφάλεια και, εάν αναφέρεται στην ασφάλεια των σκέψεών ΜΟΥ, δεν έχετε ιδέα πόσο παρανοϊκός μπορώ να είμαι 😀

Έτσι, ήμουν αντιμέτωπος με το πρόβλημα: Πώς χρησιμοποιώ το FlatPress μπορώ να προστατεύσω όλο το περιεχόμενο σε αυτό;

Σκέφτηκα αρκετές εφαρμογές που επιτρέπουν την κρυπτογράφηση δεδομένων, αλλά… καμία δεν έκανε ακριβώς αυτό που ήθελα, έτσι ανέλαβα το έργο του προγραμματισμού αυτού που ήθελα εγώ.

Τώρα θα σας δείξω ένα σενάριο που έφτιαξα, το οποίο κάνει τα εξής:

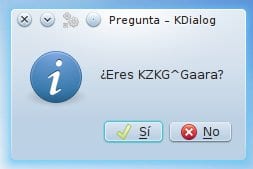

1. Εμφανίζει ένα πλαίσιο διαλόγου που ρωτάει αν είστε KZKG ^ Gaara, εάν πατήσετε ΟΧΙ το σενάριο κλείνει, εάν πατήσετε ΝΑΙ όλα συνεχίζονται κανονικά.

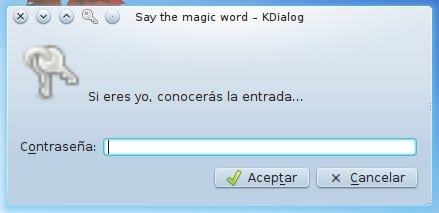

2. Εμφάνιση ενός πλαισίου κειμένου που ρωτά ποιος είναι ο κωδικός πρόσβασης:

3. Εάν πατήσετε Άκυρο το σενάριο κλείνει, τώρα έρχεται ένα από τα κόλπα του σεναρίου 😉 ...

3.1. Η λογική είναι ότι το σενάριο συγκρίνει τον κωδικό πρόσβασης που γράφουμε με αυτόν που είναι ήδη προκαθορισμένος εντός του ίδιου σεναρίου και εάν οι κωδικοί πρόσβασης ταιριάζουν τότε συνεχίζει να εκτελείται και εάν οι κωδικοί πρόσβασης δεν ταιριάζουν, θα εμφανιστεί ένα μήνυμα σφάλματος. Το πρόβλημα είναι ότι, αν βάλουμε τον σωστό κωδικό πρόσβασης στο σενάριο όπως αυτό, όποιος ανοίξει το σενάριο με ένα πρόγραμμα επεξεργασίας κειμένου θα μπορούσε να δει τον σωστό κωδικό πρόσβασης πολύ καθαρά .. και αυτό οι φίλοι μου, είναι απλά μια ασυγχώρητη αποτυχία 🙂

3.2. Για να αποφύγω την τοποθέτηση αυτού του κωδικού πρόσβασης σε απλό κείμενο στο σενάριο, χρησιμοποίησα το MD5. Δηλαδή, στην αρχή του σεναρίου, δήλωσα ότι ο σωστός κωδικός πρόσβασης είναι «2dac690b816a43e4fd9df5ee35e3790d«, Και αυτό είναι το MD5 του:«desdelinux«. ... Δεν καταλαβαίνω τίποτα!! …

Ας αναλύσουμε λίγο περισσότερο. Εάν τώρα γράφω σε ένα αρχείο (για παράδειγμα, ~ / pass.txt) κειμένου: desdelinux

Εάν σε ένα τερματικό γράφω: md5sum ~ / pass.txt

Θα μου επιστρέψει: 2dac690b816a43e4fd9df5ee35e3790d sum

Και ... όπως μπορείτε να δείτε, αυτή η πρώτη στήλη που έχει πολλούς αριθμούς και γράμματα χωρίς προφανή σειρά, είναι ίδια με αυτήν που έθεσα παραπάνω και είναι αυτή στο δηλωμένο σενάριο.

Λοιπόν, αυτή η πρώτη στήλη είναι το MD5 του desdelinux ????

Αν θέσουν τα ακόλουθα, θα επιστρέψει μόνο την 1η στήλη, η οποία μας ενδιαφέρει: md5sum ~/pass.txt | awk '{print $1}'

4. Έτσι, η λειτουργία του σεναρίου σε αυτό το συγκεκριμένο μέρος είναι:

4.1. Το σενάριο θα βάλει τον κωδικό πρόσβασης που έχετε γράψει σε ένα προσωρινό αρχείο που ονομάζεται temp.txtκαι θα εξαγάγει το MD5 του περιεχομένου αυτού του αρχείου με την εντολή:

md5sum temp.txt | awk '{print $1}'

4.2. Εάν το MD5 του κωδικού πρόσβασης που μόλις γράψατε ΔΕΝ είναι το ίδιο με αυτό που έχει ορίσει (δηλαδή, αυτό που γράφεται στο σενάριο) θα κλείσει και θα δώσει ένα σφάλμα:

4.3. Εάν ο κωδικός πρόσβασης ταιριάζει, τέλειο ... το σενάριο συνεχίζεται 😀

5. Όταν ο κωδικός πρόσβασης ταιριάζει, το σενάριο θα κάνει μια σειρά βημάτων, στην περίπτωσή μου:

5.1. Θα εισέλθει στο φάκελο / σπίτι / κοινόχρηστο / φιλοξενούμενο / - » cd / home / κοινόχρηστο / φιλοξενούμενο /

5.2. Ο φάκελος FlatPress ονομάζεται "εγώ" και συμπιέζεται σε .RAR προστατευμένο με κωδικό πρόσβασης (ο κωδικός πρόσβασης είναι ο ίδιος με τον προηγούμενο), οπότε το σενάριο θα αποσυμπιέσει αυτό το αρχείο (me.rar) - » rar x me.rar -hp $ MWORD

σπάνιο x - »Αυτό που κάνει είναι η αποσυμπίεση αρχείων και φακέλων που διατηρούν την ίδια σειρά που έχουν.

εγώ - »Αυτό είναι το αρχείο που θέλω να αποσυμπιέσω.

-hp $ MWORD - »Εδώ σας λέω ότι πρέπει να χρησιμοποιήσετε τον κωδικό πρόσβασης για να αποσυμπιέσετε το αρχείο και ο κωδικός πρόσβασης είναι η μεταβλητή $ MWORD (αυτή η μεταβλητή είναι ο κωδικός πρόσβασης που εισαγάγαμε πριν)

5.3. Άρα, αν ήταν αποσυμπιεσμένο, προχωράω για να διαγράψω το αρχείο me.rar ... γιατί; Λοιπόν, επειδή δεν έχει νόημα ότι το .rar υπάρχει αν δουλεύω με τα αρχεία που είχα μέσα μου, και αυτά τα αρχεία αλλάζουν επειδή γράφω νέα πράγματα στο blog - » rm me.rar

5.4. Πρέπει να αλλάξω τα δικαιώματα για να λειτουργούν όλα καλά - » chmod 777 -R μου / (θυμηθείτε ότι ο φάκελος me / είναι αυτός που περιείχε το συμπιεσμένο me.rar)

5.5. Θα μου δείξει ένα παράθυρο που μου λέει ότι έχω 10 δευτερόλεπτα για να ανοίξω το πρόγραμμα περιήγησης…. WTF!, Τι σημαίνει αυτό; ...

5.5 (α). Απλό, πολύ απλό… 🙂… Ανοίγω το πρόγραμμα περιήγησης (σε αυτήν την περίπτωση Ρέκονκ) και εργάζομαι σε μια νέα ανάρτηση, αλλά όταν κλείνω το πρόγραμμα περιήγησης, το σενάριο συμπιέζει ξανά το me / φάκελο στο .rar (παραμένει στο me.rar).

Αυτό είναι δυνατό επειδή το σενάριο ελέγχει κάθε 3 δευτερόλεπτα εάν το Rekonq είναι ανοιχτό ή όχι, αν εντοπίσει ότι είναι ανοιχτό, το σενάριο δεν κάνει τίποτα, αλλά αν εντοπίσει ότι ΔΕΝ είναι ανοιχτό, εκτελεί: rar a me.rar -hp $ MWORD me / * && rm -R me /

Αυτό σημαίνει ότι θα συμπιέσει το φάκελο μου/ en εγώ (και θα βάλει έναν κωδικό πρόσβασης, ο οποίος θα ήταν ο ίδιος όπως έχουμε ήδη δει), και μόλις το συμπιέσετε και εάν δεν υπήρχαν σφάλματα, θα διαγράψει το φάκελο μου/ με όλο το περιεχόμενό του.

5.5 (β). Πώς μας βοηθά αυτό; ... απλό, αυτό μας αποφεύγει να θυμόμαστε ότι πρέπει να προστατεύσουμε ξανά το περιεχόμενό μας, αφού πρέπει να σταματήσουμε να δουλεύουμε μόνο (κλείσιμο του προγράμματος περιήγησης) και το σενάριο θα κάνει όλη την υπόλοιπη δουλειά 😉

6. Έτοιμο, όλα αυτά εξηγούνται με γενικό τρόπο 🙂

... αν και υπάρχει ακόμη μια άλλη λεπτομέρεια 😀

Το σενάριο έχει ακόμη μεγαλύτερη προστασία, η προστασία που απενεργοποιείται (σχολιάζεται) είναι αυτές οι γραμμές:

if [ "$USER" != "$ME" ]; then

rm *.sh

kdialog --error "Sorry but u are not me. Auto-destroying..." --title "Im Me..."

exit

fi

Αυτό που κάνει είναι απλό. Η μεταβλητή $ USER είναι μια παγκόσμια μεταβλητή του συστήματος, εάν σε ένα τερματικό βάλτε:

echo $USER

Θα δείτε τι σας δείχνει ο χρήστης σας ... καλά, η λογική αυτών των γραμμών είναι απλή.

Εάν το $ USER δεν ταιριάζει με τη μεταβλητή $ ME (και δηλώθηκε από εμένα στο σενάριο και είναι: "gaara") το σενάριο θα διαγράψει ΟΛΑ τα αρχεία .SH που βρίσκονται σε αυτόν τον φάκελο, δηλαδή, αυτοκαταστρέφονται 😉

Αυτό γίνεται για να αποτραπεί κάποιος άλλος από την εκτέλεση του σεναρίου σε άλλον υπολογιστή hehehehe.

Και δεν νομίζω ότι υπάρχουν πολλά περισσότερα να εξηγήσω, αφήνω το σενάριο:

Ξέρω ότι πολλοί θα το βρουν εξαιρετικά περίπλοκο, αλλά στην πραγματικότητα φοβίζει περισσότερο από ό, τι θα έπρεπε ... το σενάριο έχει πραγματικά απλή λογική εργασίας, για έναν απλό σκοπό.

Το έκανα για να καλύψω μια πολύ συγκεκριμένη ανάγκη μου, το μοιράζομαι ελπίζοντας ότι κάποια άλλη γραμμή ή ιδέα που εξηγείται εδώ μπορεί να εξυπηρετήσει κάποιον 😉

Παρεμπιπτόντως, το σενάριο προορίζεται για KDE, επειδή τα παράθυρα διαλόγου (παράθυρα) που δείχνει προέρχονται από το KDE (χρησιμοποιώντας KDialog), αλλά μπορεί να προσαρμοστεί για χρήση από το Gnome / Unity / Cinnamon / Mate Ζενιτή χρησιμοποιήστε το 100% στο τερματικό χρησιμοποιώντας απλώς την εντολή διαλόγου.

Και ναι, ακόμη και το σενάριο έχει κάποια άλλα ελαττώματα, για παράδειγμα αν το σενάριο αποσυμπιέσει το .rar και, στη συνέχεια, κάποιος κλείσει με βίαιο τρόπο (σκοτώνει) το σενάριο, το περιεχόμενο του .rar θα είναι απροστάτευτο, υπάρχουν κάποιες λεπτομέρειες που απομένουν να γυαλιστούν ... αλλά γεια, πρέπει επίσης να ελέγξουμε ότι κανείς δεν μπορεί να ελέγξει τον υπολογιστή μας 😀

Για να ολοκληρώσω θέλω να ξεκαθαρίσω ότι ΔΕΝ είμαι προγραμματιστής, πολύ λιγότερο, δεν θεωρώ τον εαυτό μου τέτοιο, φαντάζομαι ότι μπορείτε να βελτιστοποιήσετε τις γραμμές στον κώδικα ή να χρησιμοποιήσετε κάποια λειτουργία για να βελτιώσετε τη λειτουργία του σεναρίου ... αλλά είπα, δεν είμαι προγραμματιστής 😉

Οποιεσδήποτε ερωτήσεις έχουν σχετικά με αυτό, μου λένε, αν και το σενάριο μπορεί να μην τα εξυπηρετεί επειδή δεν το χρειάζονται, μπορούν πάντα να μάθουν κάποια άλλη συμβουλή από αυτό 😀

αφορά

PD: το ξέρω αυτό Έλαβ θα πει ότι είμαι πολύ παρανοϊκός ... ή ότι χάνω το χρόνο μου, αλλά δεν είναι έτσι. Ήθελα κάτι πολύ συγκεκριμένο, ένα πολύ συγκεκριμένο σύστημα ασφαλείας, και το προγραμματίσαμε μόνος μου… πόσο geeky είναι αυτό; … ΧΑΧΑΧΑ!!

Αυτό είναι ενδιαφέρον, αλλά νομίζω ότι το ερώτημα του ναι / όχι είναι πολύ καλό xD

Και τι πιστεύετε, αντί να χρησιμοποιείτε rar που είναι ιδιόκτητο και δεν προσφέρει πραγματική ασφάλεια, αντικαταστήστε το με gpg, το οποίο είναι ένα λογισμικό ασφαλείας περισσότερο από αποδεδειγμένο με την πάροδο των ετών, και υπάρχει σχεδόν σε όλες τις διανομές 😉

Ένα άλλο πράγμα, μπορείτε να περάσετε md5sum μια συμβολοσειρά, δεν χρειάζεται να δημιουργήσετε ένα προσωρινό αρχείο. Εδώ προτείνω επίσης να πάτε στο sha που είναι πολύ πιο ασφαλές, δοκιμάστε στο τερματικό: shasum

Αλατούσα!

Γεια σας και σας ευχαριστώ για το σχόλιό σας 😀

Το GPG μου επιτρέπει να συσκευάζω έναν κατάλογο με όλο το περιεχόμενό του; Είναι ότι το έχω χρησιμοποιήσει μόνο για μεμονωμένα αρχεία, όχι για καταλόγους που περιέχουν υποκαταλόγους και αρχεία.

ooo ... υπέροχο για το shasum, δεν τον ήξερα 😀

Θα συνεχίσω να τροποποιώ το σενάριο για να το χρησιμοποιήσω αυτό, και… ναι !! αλήθεια, με απλά: echo "$ PASSWORD" | σάσουμ Έχω ήδη λάβει τη συμβολοσειρά, στην πραγματικότητα δεν χρειάζεται να το γράψω σε ένα αρχείο :)

Σας ευχαριστώ πολύ για το σχόλιό σας, έχω ήδη μάθει κάτι νέο 🙂

αφορά

είναι το ίδιο πράγμα που ρωτούσα ...

Αυτό που θα χρειαστείτε είναι να καταλάβετε πώς να κρυπτογραφήσετε ένα αρχείο το GPG και να το μεταβιβάσετε στον ίδιο κωδικό ... για παράδειγμα:

gpg -e file.tar.gz –password elpassword οτιδήποτε άλλο

Έχετε ιδέα πώς να το κάνετε; 🙂

Για να κρυπτογραφήσετε έναν κατάλογο c / gpg, πρέπει πρώτα να τον συσκευάσετε με πίσσα.

Στη συνέχεια, για αυτήν την περίπτωση, είναι βολικό να χρησιμοποιήσετε συμμετρική κρυπτογράφηση, με την παράμετρο -c (βλ. wikipedia για τη διαφορά μεταξύ συμμετρικής και ασύμμετρης κρυπτογράφησης).

τότε θα ήταν κάτι σαν:

tar -czf destination.tgz source_directory / && echo $ passwd | gpg –batch –compress-level 0 -c –passphrase-fd 0

Αυτό θα δημιουργήσει ένα συμπιεσμένο αρχείο που ονομάζεται "destination.tgz" και το κρυπτογραφημένο αρχείο που ονομάζεται "destination.tgz.gpg". Τόσο ο κατάλογος πηγής όσο και η ίδια η συμπίεση πρέπει να αφαιρεθούν για ασφάλεια (δείτε την εντολή τεμαχισμού)

για αποκρυπτογράφηση:

echo $ passwd | gpg –batch -d –passphrase-fd 0 encryption_file.tgz.gpg | tar-xz

που θα εξάγουν τα αρχεία στον τρέχοντα κατάλογο (τότε το mv μπορεί να χρησιμοποιηθεί για να τα μετακινήσετε αλλού)

Οποιεσδήποτε ερωτήσεις, απαντήστε σε αυτό το σχόλιο 🙂

Χαιρετισμούς !!

ναι, προσέξτε για διπλά παύλα (-) και με ενωτικά (-)… υπάρχει τρόπος να γράψετε κάτι σαν να ήταν κώδικας έτσι ώστε η μορφή να μην αλλάζει;

prueba de codigo -- -[κωδικός] κωδικός δοκιμής - - [/ κωδικός]

Το ξοδεύω περισσότερο ριζικά

συμπίεση και κρυπτογράφηση:

tar -czf destino.tgz directorio_fuente/ && echo $passwd | gpg –batch –compress-level 0 -c –passphrase-fd 0Σημειώστε ότι ακολουθούν δύο βήματα: πρώτα δημιουργήστε το συμπιεσμένο αρχείο και, στη συνέχεια, εάν δεν υπήρχε σφάλμα, συνεχίστε με την κρυπτογράφηση (αλυσίδα με &&)

αποκρυπτογράφηση και αποσυμπίεση:

echo $passwd | gpg –batch -d –passphrase-fd 0 archivo_cifrado.tgz.gpg | tar -xzχαιρετισμούς!

Ναι, στην πραγματικότητα χθες στο σπίτι διάβασα τον άντρα gpg και υπήρχε ό, τι χρειαζόμουν necesitaba

Στην πραγματικότητα δεν το έκανα έτσι, δεν χρησιμοποίησα ηχώ ή συμπίεση, έκανα μια δημοσίευση για αυτό, μόλις το δημοσίευσα.

Σας ευχαριστώ πολύ για τη βοήθεια, πραγματικά.

Εκπληκτικός! Απλώς έψαχνα κάτι τέτοιο και βρήκα το άρθρο σας. Θα το δοκιμάσω για να προστατεύσω τα δεδομένα μου. Όσον αφορά την ασφάλεια του υπολογιστή, δεν μπορείτε ποτέ να είστε πολύ παρανοϊκοί. Ευχαριστώ

Ευχαριστώ χαχα.

Καταλάβατε πώς λειτουργεί το σενάριο, σωστά;

Φαίνεται πολύ πιο περίπλοκο από ό, τι είναι πραγματικά lol.

Ευχαριστώ για το σχόλιο, πραγματικά 😀

αφορά

PS: Πράγματι, η ασφάλεια δεν είναι ποτέ αρκετή χαχαχα.

Μου κόστισε λίγο να το καταλάβω (το διάβασα 3 φορές) αφού δεν έχω χρησιμοποιήσει το linux για πολύ καιρό. Αλλά είναι πραγματικά απλό και είναι πάντα ωραίο να μαθαίνεις πράγματα όπως αυτό. Χαιρετισμούς και ευχαριστώ και πάλι.

Το σημαντικό είναι να το καταλάβετε hehe. Προσπάθησα να εξηγήσω τα πάντα εξαιρετικά λεπτομερή, αλλά νομίζω ότι επέκτεινα πάρα πολύ χαχαχα.

Χάρη σε εσάς 🙂

Ουάου, πολύ καλό σενάριο 🙂

PS: Η Παρανοία είναι Πάνω από 9000! XD

χαχαχαχαχαχαχα, είμαι εγώ… LOL !!

Κοιτάζοντας το σενάριό σας νομίζω ότι μπορεί να γίνει με το xdialog σε περίπτωση που δεν έχετε kde :)! Στην υγειά σας

Ω, δεν ήξερα για το xdialog ... Θα πρέπει να ρίξω μια ματιά για να δω 😀

Ευχαριστώ για τις πληροφορίες.

αντί για rar γιατί να μην χρησιμοποιήσετε tar.xz / gz και gpg;

είναι επειδή το έχετε ήδη σε rar όπου έχετε το CMS σας

Εξαιρετικό @ KZKG ^ Gaara πριν από μέρες σκεφτόμουν κάτι τέτοιο, αλλά είμαι σε εξετάσεις, οπότε δεν έχω χρόνο για κάτι, και ξαφνικά βλέπω το άρθρο σας….

Θα το δοκιμάσω την επόμενη εβδομάδα 🙂

Ευχαριστώ, οποιεσδήποτε λεπτομέρειες εδώ είμαι 😀

xD Δεν κατάλαβα τίποτα, αλλά αν θα ήθελα να χρησιμοποιήσω σωστά το kdialog στα σενάρια, πώς να λάβω ένα μήνυμα στην ειδοποίηση KDE

Για να λαμβάνετε μηνύματα σε ειδοποιήσεις KDE δοκιμάστε να εγκαταστήσετε το πακέτο: libnotify-bin

Στη συνέχεια, σε ένα τερματικό βάζετε:

notify-send "texto texto texto"Και θα δείτε πόσο δροσερό 😀… και, αυτό λειτουργεί για KDE, Gnome, Unity, Cinnamon, Mate και Xfce 😉

Ωστόσο, σε αυτό το σενάριο δεν χρησιμοποιώ ειδοποιήσεις ως τέτοια, αλλά μόνο παράθυρα του KDialog. Σε τύπο τερματικού:

kdialogΚαι θα δείτε τη βοήθεια εκεί 😉

Χαιρετισμούς 😀

Ευχαριστώ πολύ

Γεια σας, καλή δημοσίευση, απλώς μια πρόταση, είναι εντάξει ότι με το md5 δεν φαίνεται με γυμνό μάτι, αλλά ορισμένοι περίεργοι μπορεί να χρησιμοποιήσουν έναν πίνακα ουράνιου τόξου για να δουν αν ο κωδικός πρόσβασης που μετατράπηκε σε md5 είναι μέσα εκεί, προτείνω να χρησιμοποιήσετε το bcrypt (http://bcrypt.sourceforge.net/), είναι μόνο μια πρόταση, μπορείτε να το πάρετε για κάθε περίσταση, Χαιρετισμούς.

Ευχαριστώ 😀

Στην πραγματικότητα ναι, το MD5 δεν είναι τέλειο και υπάρχουν εκείνοι που κατάφεραν να λάβουν κωδικούς πρόσβασης, θα ρίξω μια ματιά σε αυτήν την εφαρμογή 😉

Ευχαριστώ για το σχόλιό σας.

με το συμμετρικό μόνο στο kdialog σας ζητά τον κωδικό πρόσβασης

και με ασύμμετρο ένα δημόσιο κλειδί.

Πρέπει να διευκρινίσω ότι δεν έχω ίχνος προγραμματιστή.

Ναι, κατάφερα ήδη να κρυπτογραφήσω με το GPG (στην πραγματικότητα έβαλα μια ανάρτηση για αυτό) hehe.

KZKG ^ Η Gaara διαβάζει πάντα την ανάρτησή σας.

Δημιουργήστε ένα για χρήση με το XFCE.

Φιλί. Ακριβός

Γεια σας και πρώτα απ 'όλα, καλώς ήλθατε στο blog 😀

χαχαχα ευχαριστώ, ξέρω ότι μερικές φορές είναι δύσκολο γιατί γράφω κάπως τεχνικά πράγματα, αλλά πάντα προσπαθώ να εξηγήσω τα πάντα όσο πιο ξεκάθαρα γίνεται

Θα πειραματιστώ λίγο με το XDialog ή το Zenity για να δω αν λειτουργεί για Xfce χαχα, θα κάνω τις δοκιμές σε ένα εικονικό Xubuntu 🙂

αφορά

Πολύ χρήσιμο άτομο, ευχαριστώ!

Χαιρετισμούς!

Ευχαριστώ, θα με βοηθήσει πολύ στην προστασία ορισμένων αρχείων

Έπρεπε να το προσαρμόσω στο zenity γιατί δεν έχω kde αυτή τη στιγμή: \

Εδώ αφήνω το σκελετό που πρόκειται να χρησιμοποιήσω προσαρμοσμένο στο ζενέ

http://paste.desdelinux.net/4641

Ευχαριστώ και πάλι και χαιρετισμούς 😀

Oooo υπέροχο, ευχαριστώ πολύ 😀 😀

Θυμάμαι ότι κάποιος το ζήτησε, αλλά για το Xfce, με το Zenity θα λειτουργούσε στο Xfce, σωστά;

Ναι, μόνο που έμεινε η εντολή για να προσθέσετε τις εντολές που θα εκτελεστούν, αφού περάσετε τον κωδικό πρόσβασης του shasum ή του md5

Θα πρέπει να τροποποιηθεί σε διαφορετικές ανάγκες για κάθε άτομο, για να προστατεύσει διαφορετικά πράγματα σε διαφορετικές διαδρομές με διαφορετικές εντολές

Ή ίσως προσθέτοντας ένα άλλο μέρος (GUI) για να δημιουργήσουμε τη διαμόρφωση ασφαλείας του αρχείου μας

Χαιρετισμούς 😀

Είχα χρόνο και xfce (στο Archlinux) και έχω ήδη προσαρμόσει πλήρως το σενάριο όπως ήταν, για το xfce χρησιμοποιώντας το zenity (νομίζω) αφού αυτό που άφησα παραπάνω ήταν μόνο ο σκελετός που χρησιμοποίησα

http://paste.desdelinux.net/4644

Μπορεί να επεξεργαστεί εάν έχει σφάλμα από την πάστα;

Αυτό που συμβαίνει είναι ότι έχω πολλά γραφικά κελύφη και δεν ξέρω αν θα λειτουργήσει σε καθαρό xfce, για παράδειγμα στο xubuntu

Χαιρετισμούς 😀

Ενδιαφέρον che !!! Καλή συνεισφορά !!!!!!

Είμαι πολύ νέος στον προγραμματισμό, μαθαίνω BASH σιγά-σιγά ... αλλά μου συνέβησαν κάποια πράγματα και μπορεί να είναι ή να μην είναι χρήσιμα για εσάς.

Όταν λέτε ότι το απογυμνωμένο σενάριο έχει ενσωματωμένο τον κωδικό πρόσβασης και θα ήταν ασυγχώρητο για κάποιον να το ανοίξει και να το διαβάσει από εκεί ... προτείνετε όλο αυτό το κόλπο να ενσωματώσετε το MD5 ως μέτρο προστασίας.

Ποιο είναι πολύ καλό ως πρώτο βήμα για να κάνουμε τη ζωή δύσκολη για τους επίδοξους εισβολείς, αλλά ελέγξτε τις ακόλουθες ιδέες (οι οποίες μπορούν ακόμη και να εφαρμοστούν το ένα πάνω από το άλλο)

IDEA 1) Τι γίνεται αν αποθηκεύσετε τον κωδικό πρόσβασης σε ένα αρχείο στον υπολογιστή σας και δεν τον φιλοξενείτε στο σενάριο;

EJ: σε ένα txt βάλτε το κλειδί και αποθηκεύστε το στο / home / /bla/bla/key.txt

Στο σενάριό σας καλείτε το κλειδί ως KEY = "$ (cat $ HOME / blah / bla / key.txt)", τότε ρίχνετε το if $ questionkey = $ KEY, τότε .. κλπ κ.λπ.

Με αυτόν τον τρόπο, επιτυγχάνετε 3 πράγματα +1 πλεονέκτημα:

1) Ότι ο κωδικός πρόσβασης δεν ήταν ποτέ στο σενάριο. (Αποφεύγετε το MD5)

2) Η διαδρομή όπου είναι ο κωδικός πρόσβασης, εξαρτάται από το όνομα χρήστη. (Όποιος θέλει να το ανοίξει, ανακατευθύνει οπουδήποτε) Στο 99.9% των περιπτώσεων το σενάριο θα αποτύχει.

3) Σε περίπτωση που θέλετε περισσότερη ασφάλεια, καταργήστε όλα τα δικαιώματα στο αρχείο key.txt για όλους τους άλλους χρήστες εκτός από το δικό σας.

4) Πλεονέκτημα: Φορητότητα για αλλαγή του κωδικού πρόσβασης όποτε θέλετε, χωρίς επεξεργασία σεναρίου. Επειδή η επαλήθευση είναι εξωτερική μέσω ενός αρχείου.

IDEA 2) Τι θα λέγατε για να αποκρύψετε ολόκληρο το σενάριο bash, οπότε δεν μπορεί καν να ανοίξει;

Ένας τρόπος για να το κάνετε αυτό είναι να εκμεταλλευτείτε το γεγονός ότι στο C πρέπει να μεταγλωττίσετε.

Στη συνέχεια, εισάγει το σενάριο μέσα σε έναν κώδικα C, το μόνο που κάνει είναι να καλέσει αυτό το σενάριο (αλλά αυτό είναι μέσα στο πρόγραμμα). Τη στιγμή της σύνταξης ... όλα έχουν μείνει μέσα και η έξοδος σας είναι εκτελέσιμη ... και όχι πλέον ένα σενάριο. Υπάρχει ένα άτομο που έχει ήδη δημιουργήσει ένα "σενάριο" που κάνει τη διαδικασία συγκαλύψεων, η οποία είναι πολύ πρακτική.

Περισσότερες πληροφορίες εδώ: http://es.wikibooks.org/wiki/El_Manual_de_BASH_Scripting_B%C3%A1sico_para_Principiantes/Compilar_%28ofuscar%29_BASH_scripts_con_C_-_SHC

IDEA 3) Τι γίνεται αν, βάζετε μια εικονική συνθήκη στο σενάριο όπου απαιτεί κωδικό πρόσβασης διαχειριστή;

Για παράδειγμα, εκτελέστε μια συνθήκη χρησιμοποιώντας το "sudo" και, στη συνέχεια, συνεχίστε με το σενάριο, εάν δεν το σταματήσετε.

Με αυτόν τον τρόπο, όλη η προστασία θα πέσει ως γέφυρα πάνω από τον κωδικό πρόσβασης ROOT.

Λοιπόν, τίποτα περισσότερο ...

Στην υγειά σας!!!!!!!! και κρατήστε πατημένο το BASH.

HAHAHAHA Σας ευχαριστώ 😀

Στην πραγματικότητα τώρα χρησιμοποιώ το SHA512 καθώς είναι πολύ καλύτερο από το MD5: https://blog.desdelinux.net/como-saber-la-suma-md5-o-sha-de-una-palabra-oracion-o-archivo/

Καθώς και το GPG ως μέσο προστασίας αντί για συμπίεση με .RAR: https://blog.desdelinux.net/como-proteger-datos-con-gpg-de-forma-simple/

Το πρόβλημα με την τοποθέτηση του κωδικού πρόσβασης σε διαφορετικό αρχείο, είναι ότι τότε θα έβαζε τον κωδικό πρόσβασης σε άλλο μέρος ναι, αλλά θα ήταν σε απλό κείμενο; Εάν πρέπει να το κρυπτογραφήσω (το οποίο συνιστάται), το αφήνω στο ίδιο σενάριο, λοιπόν ... Αμφιβάλλω τόσο πολύ που κάποιος μπορεί να σπάσει το SHA512 χαχαχαχα (κοιτάξτε τον 1ο σύνδεσμο και θα καταλάβετε)

Όσον αφορά τα δικαιώματα, εάν κάποιος χρησιμοποιεί ένα LiveCD τότε θα μπορούσε να ανοίξει το .txt χρησιμοποιώντας τη ρίζα του LiveCD, οπότε τα δικαιώματα δεν είναι εντελώς η καλύτερη επιλογή.

Σχετικά με την απόκρυψη του κώδικα Bash ... ναι, το είχα σκεφτεί και η ιδέα είναι ΜΕΓΑΛΗ, το πρόβλημα είναι ότι δεν ξέρω πώς να το κάνω, στην πραγματικότητα δεν ξέρω καν αν μπορεί να γίνει HAHAHA.

Ω περιμένετε ... τώρα διάβασα το υπόλοιπο σχόλιο O_O ... hehe, δεν ήξερα ότι θα μπορούσατε να το κάνετε αυτό. Δεν έχω ιδέα για C ή C ++, αλλά ίσως αξίζει μια δοκιμή lol.

Σχετικά με την ιδέα 3, όχι κακό 😀

Έχω κάνει αρκετές βελτιώσεις στο σενάριο από τότε που δημοσίευσα αυτήν την ανάρτηση, 2 είναι αυτές που ανέφερα στους συνδέσμους στην αρχή αυτού του σχολίου, μια άλλη είναι ότι αν αλλάξετε κάποιο χαρακτήρα στο σενάριο, διαγράφεται. Και τώρα πρέπει να το δοκιμάσω για να αποκρύψω τον κωδικό χαχαχαχαχα.

Ευχαριστώ για το σχόλιό σας και… ναι, περιμένετε, bash !!! ΧΑΧΑ

WTF !!!

Έχω ήδη χρησιμοποιήσει το SHC… GE-NI-AL !!!! Ο_Ο

Πολύ καλό σενάριο, γεια και αν χρησιμοποιείτε root checker, για να μπορείτε να εκτελέσετε το σενάριο ως sudo ./script

Θα πρέπει απλώς να προσθέσετε αυτόν τον κωδικό στην αρχή

http://paste.desdelinux.net/4663

Ένα χαιρετισμό

KZKG ^ Gaara, φίλε μου, πιστεύω ότι το να επεκτείνεις μια εξήγηση δεν είναι το πρόβλημα, αυτό είναι καλό για όσους από εμάς δεν έχουμε τόσο πολλές γνώσεις. Άρθρα που δεν διδάσκουν έχουν δημοσιευτεί εδώ, δίνουν μόνο πληροφορίες για κάτι που υπάρχει. Γι 'αυτό μην συγχωρείτε και αφήστε να υπάρχουν περισσότερα με εκτεταμένες εξηγήσεις.

Για τέτοια πράγματα χρησιμοποιώ http://www.truecrypt.org/

Θα μπορούσε κάποιος να μοιραστεί το σενάριο; Είμαι περίεργος και όλοι οι σύνδεσμοι είναι εκτός λειτουργίας. 🙁

Σας ευχαριστώ.