Linuxi õigused süsteemiadministraatoritele ja arendajatele

Linuxi õiguste küsimus ja selle õige kasutamine käsu "chmod" kaudu on SL kogukondades väga levinud ja arutletud serverite ja süsteemide kogenud kasutajad, tehnikud ja administraatorid. Näiteks on meie ajaveebis selle kohta 2 väga head väljaannet, milleks on: Load ja õigused Linuxis (01/12) y Põhiload GNU / Linuxis chmod-iga (08/16).

Aga mitu korda SW arendajad kes loovad rakendused ja süsteemid, enamasti süsteemid ja veebisaidid, nende väljatöötamisel ei arvesta nad tavaliselt, millised õiged õigused neile rakendatakse, jättes ülesande peaaegu alati serveri ja süsteemiadministraatorite poolele. Selles väljaandes proovime neile nende jaoks veidi orienteeruda.

Sissejuhatus

Käsk "chmod»On väga kasulik ja oluline Linuxipõhiste operatsioonisüsteemide edasiarendatud kasutamiseks. Kuna selline "chmod" ei ole eraldiseisev pakett, vaid on paketti integreeritud "coreutils«. Pakett "coreutils" on pakett, mis pakub operatsioonisüsteemile palju põhilisi tööriistu failihalduse, käsutõlkide ja tekstitöötluse jaoks. Ja üldiselt on see juba vaikimisi installitud enamikus Linuxi distrodes.

Täpsemalt sisaldab see pakett lisaks käsule "chmod" järgmisi käske: arch base64 basename cat chcon chgrp chmod chown chroot cksum comm cp csplit cut date dd df dir dircolors dirname du echo env expand expr factor false flock fmt fold groups head hostid id install join link ln logname ls md5sum mkdir mkfifo mknod mktemp mv nicec noh numfmt od paste pathchk pinky pr printenv printf ptx pwd readlink realp rm rmdir runcon sha * sum seq shred sleep sleep sort split stat stty sum sync tac tail tee test timeout touch tr true truncate tsort tty uname expandand uniq unlink users vdir wc who whoami yes.

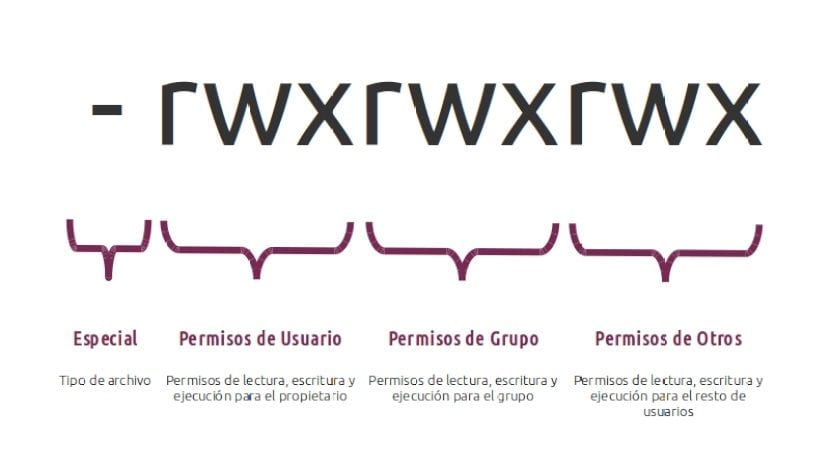

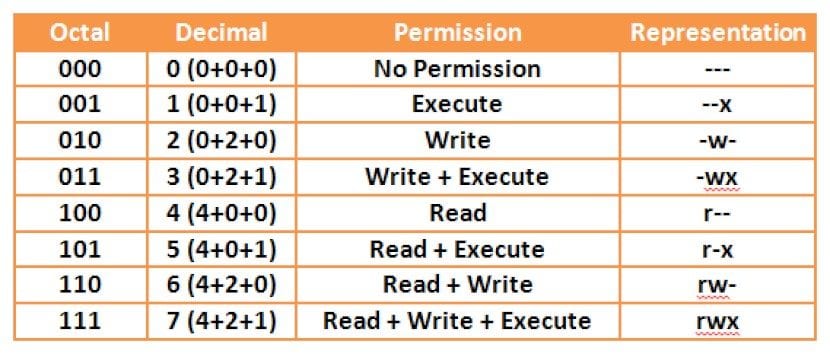

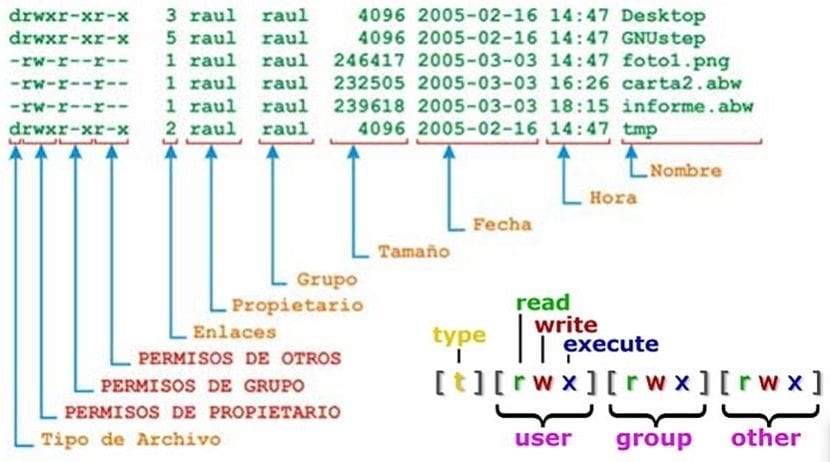

Kokkuvõtteks võib öelda, et käsk "chmod" võimaldab kõigil operatsioonisüsteemi hallatavatel kasutajatel failide ja kaustade lubade haldamise üliolulist ülesannet. Selle põhjuseks on asjaolu, et Linux kui operatsioonisüsteem on mitme kasutajaga ja seetõttu peab see pakkuma töökeskkonnale lubade süsteemi failide ja kataloogide volitatud toimingute kogumi juhtimiseks, mis hõlmab kõiki süsteemiressursse ja seadmeid.

sisu

Kasutage SW arendajatele

Serveri ja süsteemiadministraator (Sysadmin) peab X-failis või kaustas X-taseme kasutajale või profiilile andmise õiguste otsustamisel teadma täpselt, millist tüüpi toiminguid või protsesse nad nendega tegema peavad. Veebiserveri puhul saab kasutajaid jagada kahte tüüpi:

- Administraatorikasutajad: Kellel on serveris sisselogimiseks kasutajakonto, kellel on konkreetsed õigused ja kes tavaliselt teevad näiteks SSH või SFTP kaudu installitud süsteemis või veebisaidil teatud muudatusi (kopeerimine / kustutamine / muutmine).

- Mitte-administraatorid: Et neil pole serveris kasutajakontot, kuna nad on ainult saidi ja veebisüsteemi külastajad. Seetõttu pole neil õigusi failidele ja kaustadele otse juurde pääseda, vaid nad suhtlevad nendega pigem saidi veebiliidese või installitud veebisüsteemi kaudu.

Kui aga Sysadmin ei saa piisavalt või piisavat SW arendajate teave, dokumentatsioon või tugi installitavate veebisaitide ja süsteemide võimaluste, funktsioonide või failistruktuuri kohta lõpuks täidab usaldusväärse maksimumi, mis antud juhul on tavaliselt:

chmod 777 -R /var/www/sistema-webJa mitu korda lõpeb see järgmisega:

chown root:root -R /var/www/sistema-web

hoiatus

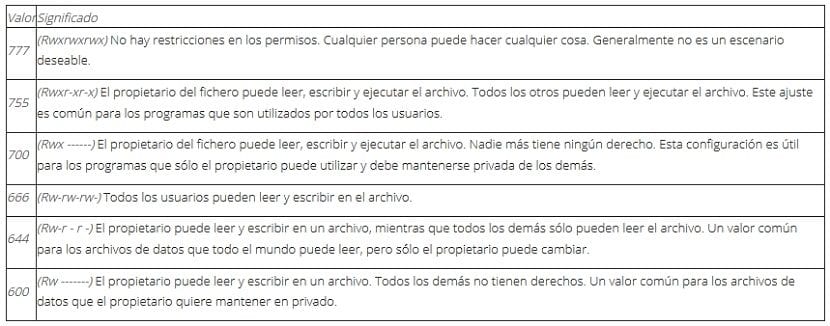

See on tavaliselt halb tava, kuid see väldib tavaliselt probleeme lubade ja installitud veebisaitide ja süsteemide halva täitmisega. Halb tava, kuna kui käsk chmod 777 käivitatakse sel viisil saidi või veebisüsteemi kaustas ja failides, pole selle kohta mingit turvalisust.

Võimaluse võimaldamine igal saidi või veebisüsteemi kasutajal veebis muuta või kustutada mis tahes faili saidi või veebisüsteemi failistruktuuris veebiserveris või kaugemal ilma suuremate takistusteta. Kuna tuleb meeles pidada, et külastavate kasutajate nimel tegutseb just veebiserver ja see on võimeline muutma samu käivitatavaid faile.

Ja kui kasutaja on ründaja ja tal on saidil või veebisüsteemis mõni haavatavus, võib ta seda lihtsalt ära kasutada, selle keelatavõi mis veel hullem, sisestage õngitsemisrünnakute läbiviimiseks pahatahtlik kood või varastage serverist teavet, ilma et keegi seda hõlpsasti teaks.

Soovitused

Seda tüüpi meetmete vältimiseks kas Sysadmin või SW arendaja peab tagama, et erinevate süsteemide või veebisaitide kaustadel ja failidel oleksid õiged ja vajalikud õigused ning kasutajad tulevaste turvalisuse ja privaatsuse probleemide vältimiseks.

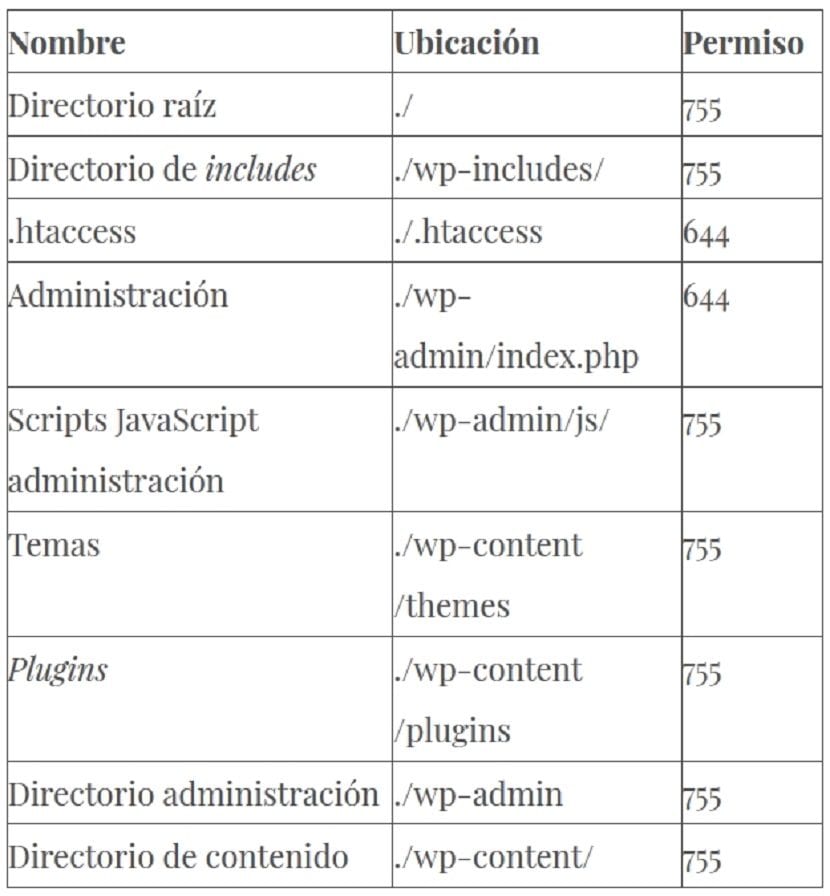

Loa tasemel saab installitud süsteemi või veebisaidi õiguste ja kasutajate normaalseks taastamiseks täita kolm järgmist käsku., see tähendab, määrake kõigile kataloogidele väärtuseks 755 ja failidele 644.

Pidage alati meeles nende käivitamist kaustas Süsteem või Veebisait, kuna kui need käivitatakse kõrgemas kaustas (kataloogis), näiteks serveri juur, muudavad käsukäsklused rekursiivselt kõiki serveri õigusi, jättes selle tõenäoliselt mitteaktiivseks.

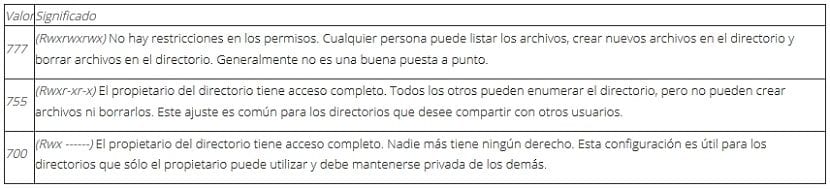

Kaustadele (kataloogidele) rakendatud load

Näited

Kataloogide ja failide õigused

find . -type d -exec chmod 755 {} \;find . -type f -exec chmod 644 {} \;y

chmod 777 -R .o

chmod 777 -R /var/www/sistema-webJuhul, kui viibite väljaspool süsteemi või veebisaidi kausta (kataloogi).

Süsteemi või veebisaidi kasutajad

chown www-data:www-data -R .o

chown www-data:www-data -R /var/www/sistema-webKui olete väljaspool süsteemi või veebisaidi kausta (kataloogi). Ja kasutaja www-andmeid kasutatakse ainult näitena, kuna need on Apache2 kasutamise osas kõige enam kasutatavad või sobivad.

Failidele (failid) rakendatud load

Kui lubade muudatused on tehtud, saame jätkata nende kataloogide ja failide õiguste muutmist, millel soovime käsitsi erinevaid õigusi olla. Ja kui on vaja vahetada ka vajalike omanike kasutajaid. Seetõttu peavad nii Sysadmin kui ka SW-i arendajad selles hetkes kokku leppima, millised peaksid olema süsteemi või veebisaidi struktuuri iga kausta ja faili jaoks vajalikud õigused.

Järeldus

Linuxi või UNIX-i operatsioonisüsteemide failide ja kaustade lubade haldamine on selle sama süsteemi üks suuri eeliseid ja eeliseid, kuna need võimaldavad paremini, täpselt ja ohutult kontrollida failide ja kaustade erinevat juurdepääsu, väljaandmist ja käivitamist.

Ja palju muud, mis puudutab veebiserverite taset, st kus hostitakse organisatsiooni süsteeme või organisatsiooni sisemisi ja väliseid veebisaite, kuna privaatsuse, turvalisuse ja funktsionaalsuse vahel parima tasakaalu saavutamiseks on kõrgem prioriteet teada, millised õigused tuleks igale kataloogile või failile määrata.

Tere hommikust kuidas läheb?

Ma tupsutan Linuxis, mul on rakendus, mis saab faile sellest importida, kasutaja laadib üles .zip-faili, mis sisaldab xml-failidega kausta, pärast seda, kui need on andmebaasi sisestatud failid lahti pakkinud. Akendes pole mul probleeme, rakenduse linuxile edastamisel oleks mul puudu mõned õigused, põhimõtteliselt testiksin kõike, mida ma olen teinud, mida nad selles artiklis ütlevad ja seda ei tohiks teha .

Fakt on see, et failid on lahti pakitud, kuid ma näen, et neid laaditakse alla ainult omaniku lugemis- ja kirjutamisõigustega, loetakse omanikugrupi jaoks ja teiste õigusteta. Kui failid kuuluvad rakendust kasutavale kasutajale. Mõistan, et kui tal pole täitmisõigusi, ei saa ta jälgida protsessi tavapärast voogu ja jätkata xml-i sisestamist andmebaasi. Millele järgneb minu küsimus, kuidas saaksin anda õigused failidele, mida mul süsteemis veel pole? Allalaaditud kaustas (tmp) on kõik õigused, rakendage neid kaldkirjas, kuid iga kord, kui faile sellesse kausta alla laaditakse, on neil ainult nimetatud õigused. Kas on mingil viisil võimalik ka selles kaustas kuvatavaid faile ka täitmisõigustega jätta?

Loodan, et mul on olnud selge, suur tänu juba ette ja suurepärane ajaveeb

Eeldan, et kaustal / tmp või ... / tmp on 755 õigust, kuid isegi siis, kui rakenduse omanik kasutaja need hoiab, jätab ta neile muud õigused. Ma ei ole arendaja, kuid eeldan, et rakenduse keeles või mõnes teises võiks see näidata rutiini, mis täidab vajalike õiguste käsukäsu (bash) (chmod) ja failide omaniku (chown). Vastasel juhul võite skripti käivitada iga selle käivitatava minuti järel.