Parfois, nous avons besoin de savoir si le port X est ouvert sur un ordinateur (ou serveur) distant, à ce moment-là, nous n'avons pas quelques options ou outils à utiliser:

nmap

La première solution que beaucoup d'entre nous pensent est: nmap , voir l'article intitulé: Voir les ports ouverts avec NMap et les mesures pour nous protéger

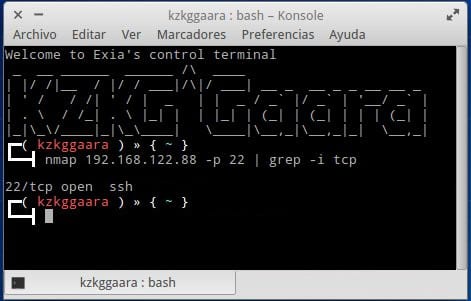

Si vous ne souhaitez pas effectuer une analyse complète, mais souhaitez simplement savoir si un certain port est ouvert sur un ordinateur / serveur X, ce serait comme ceci:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

exemple:

nmap localhost -p 22 | grep -i tcp

Ou bien:

nmap 127.0.0.1 -p 22 | grep -i tcp

Ce que cela fait est simple, il demande à l'IP ou à l'hôte si le port donné est ouvert ou non, puis grep filtre et ne montre que la ligne qu'ils veulent lire, celle qui leur dit s'il est ouvert (ouvert) ou fermé (fermé) ce port:

Eh bien ... oui, nmap (outil d'exploration de réseau et de sonde de port) fonctionne pour nous, mais il existe encore d'autres variantes où vous devez taper moins 🙂

nc

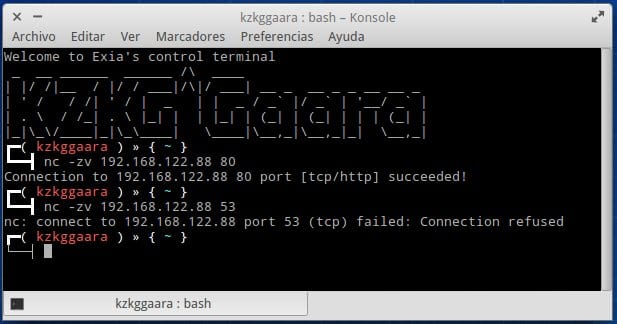

nc ou netcat, c'est une option beaucoup plus simple pour savoir si un port est ouvert ou non:

nc -zv {IP_O_DOMINIO} {PUERTO}

Ce est à dire:

nc -zv 192.168.122.88 80

Voici une capture d'écran faisant un test sur un port ouvert (80) et un autre sur un autre port qui ne l'est pas (53):

El -zv ce qu'il fait est simple, le v permet de voir si le port est ouvert ou non, tandis que z ferme la connexion dès que le port est vérifié, si on ne met pas le z alors il faudrait faire un Ctrl + C pour fermer le nc.

telnet

C'est la variante que j'ai utilisée pendant un certain temps (en raison de l'ignorance de ce qui précède), à son tour, telnet nous sert bien plus que simplement savoir si un port est ouvert ou non.

telnet {IP_O_HOST} {PUERTO}

Voici un exemple:

telnet 192.168.122.88 80

Le problème avec telnet est de fermer la connexion. En d'autres termes, à certaines occasions, nous ne serons pas en mesure de fermer la requête telnet et nous serons obligés de fermer ce terminal, ou sinon dans un autre terminal, effectuer un killall telnet ou quelque chose de similaire. C'est pourquoi j'évite d'utiliser telnet à moins que j'en ai vraiment besoin.

La fin!

Quoi qu'il en soit, j'espère que cela a été intéressant pour vous, si quelqu'un connaît un autre moyen de savoir si un port est ouvert ou non sur un autre ordinateur, laissez-le dans les commentaires.

salutations

Ces commandes me seront utiles lorsque je me connecte via SSH!

Merci!

Existe-t-il une application graphique pour faire de même?

Eh bien, vous pouvez toujours installer zenmap qui utilise nmap par derrière :)

Si avec nmapfe, c'est l'interface graphique fournie avec nmap.

Avec netcat, cela me dit que z est une option invalide, sans cela cela fonctionne parfaitement, et dans $ man nc, cela n'apparaît pas non plus. D'où vient-il?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: indique que nc doit simplement rechercher les démons en écoute, sans leur envoyer de données. C'est une erreur d'utiliser cette option conjointement avec l'option -l.

Avec nc oui j'obtiens O_O

Et comment puis-je me connecter à un VPS via SSL?

Ce que je fais toujours est d'exécuter nmapfe host-ip afin qu'il me donne tous les ports tcp, maintenant pour voir les ports udp ouverts, vous devez exécuter:

nmap -sU hôte-ip

J'ai aussi utilisé telnet plus que tout sur Windows si je n'ai pas installé nmap, la variante netcat ne me plaît pas ...

salutations

Je voudrais en savoir plus à ce sujet, j'espère que vous pourrez me soutenir J'ai des connaissances très basiques et j'aimerais en savoir plus pour appliquer ce type de connaissances dans mon travail.

Je viens de découvrir que je n'ai pas les ports dont j'ai besoin ouverts, maintenant je vais devoir rechercher comment les ouvrir afin de faire ce dont j'ai besoin. Merci pour la contribution, cela m'a beaucoup aidé.

Article très intéressant! Outre netcat, il fonctionne également sur vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo obtenir installer nmap

nom 192.168.0.19 -p 21 | grep -i tcp

accueil de l'utilisateur local srv / ftp

redémarrer avec le service sudo vsftpd redémarrer

write_enable = YES pour que les utilisateurs locaux puissent télécharger des fichiers.

Cage anonyme dans sa maison

chroot_local_user = oui

chroot_list_enable = oui

allow_writreable_chroot = oui

no_annon_password = non pour que l'anonyme mette un passage par courtoisie

deny_email_enable = oui

banned_email_file = / etc / vsftpd.banned_emails Pour refuser un anonyme par e-mail.

____—————————————————————–

utilisateur de cage inférieur à ceux de la liste

chroot_local_user = oui

chroot_lits_enable = oui

chroot_list_file = / etc / vsftpd.chroot_list.

Pour ajouter des utilisateurs sudo adduser name

désactiver les paramètres régionaux local_enable = no

cage vous-même par défaut

anonyme en cage en srv / ftp

locaux dans votre maison

Très bon! Si nous n'avons pas nmap, telnet ou netcat, nous pouvons utiliser cat et le répertoire proc:

cat </ dev / tcp / HOST / PORT

exemple: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Merci, très bonne explication