कभी-कभी हमें यह जानना चाहिए कि क्या X पोर्ट किसी दूरस्थ कंप्यूटर (या सर्वर) पर खुला है, उस समय हमारे पास कुछ विकल्प या उपकरण नहीं हैं:

nmap

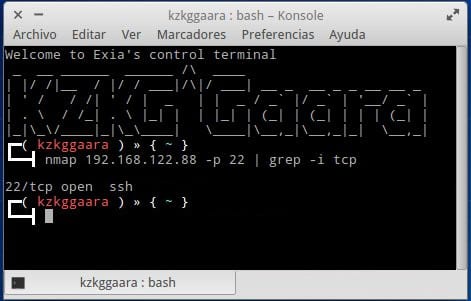

पहला उपाय जो हम में से कई लोग सोचते हैं: nmap , लेख कहा जाता है: एनएमएपी के साथ खुले बंदरगाह देखें और खुद को बचाने के उपाय

मामले में आप एक संपूर्ण स्कैन नहीं करना चाहते हैं, लेकिन बस यह जानना चाहते हैं कि क्या एक्स कंप्यूटर / सर्वर पर एक निश्चित पोर्ट खुला है, तो यह इस तरह होगा:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

उदाहरण:

nmap localhost -p 22 | grep -i tcp

ओ अच्छा:

nmap 127.0.0.1 -p 22 | grep -i tcp

यह क्या सरल है, यह आईपी या होस्ट से पूछता है कि यदि दिया गया पोर्ट खुला है या नहीं, तो grep फ़िल्टर करता है और केवल वह रेखा दिखाता है जिसे वे पढ़ना चाहते हैं, जो उन्हें बताता है कि यह खुला (खुला) है या बंद (बंद) है वह बंदरगाह:

ठीक है ... हाँ, nmap (नेटवर्क अन्वेषण और पोर्ट प्रोबिंग टूल) हमारे लिए काम करता है, लेकिन अभी भी अन्य वेरिएंट हैं जहां आपको कम टाइप करना है to

nc

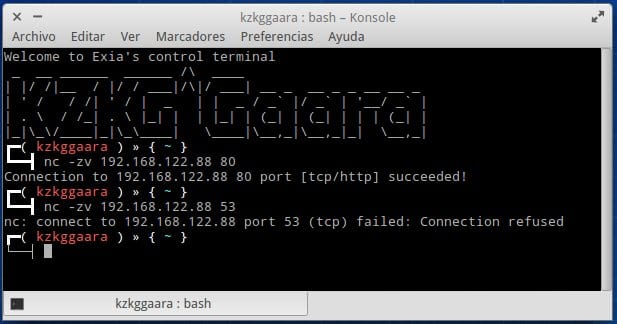

nc या netcat, यह जानना बहुत आसान विकल्प है कि कोई पोर्ट खुला है या नहीं:

nc -zv {IP_O_DOMINIO} {PUERTO}

अर्थात्:

nc -zv 192.168.122.88 80

यहाँ एक स्क्रीनशॉट एक पोर्ट के लिए एक परीक्षण कर रहा है जो खुला है (80) और दूसरा पोर्ट जो (53) नहीं है:

El -ज़्व यह क्या करता है सरल है, v हमें यह देखने की अनुमति देता है कि पोर्ट खुला है या नहीं, जबकि z पोर्ट को चेक करते ही कनेक्शन बंद कर देता है, अगर हम नहीं डालते हैं z तो हम एक करना होगा कंट्रोल + C nc को बंद करने के लिए।

टेलनेट

यह वह संस्करण है जिसे मैंने थोड़ी देर के लिए इस्तेमाल किया था (पूर्वोक्त की अज्ञानता के कारण), बदले में टेलनेट हमें यह जानने की तुलना में बहुत अधिक कार्य करता है कि क्या कोई बंदरगाह खुला है या नहीं।

telnet {IP_O_HOST} {PUERTO}

यहाँ एक उदाहरण है:

telnet 192.168.122.88 80

टेलनेट के साथ समस्या कनेक्शन बंद कर रही है। दूसरे शब्दों में, कुछ अवसरों पर हम टेलनेट अनुरोध को बंद करने में सक्षम नहीं होंगे और हम उस टर्मिनल को बंद करने के लिए बाध्य होंगे, या अन्यथा किसी अन्य टर्मिनल में एक टेलनेट किलॉल या ऐसा ही कुछ करते हैं। यही कारण है कि मैं टेलनेट का उपयोग करने से बचता हूं जब तक कि मुझे वास्तव में आवश्यकता न हो।

समाप्त!

वैसे भी, मुझे उम्मीद है कि यह आपके लिए दिलचस्प रहा है, अगर किसी को यह जानने का कोई अन्य तरीका पता है कि क्या कोई पोर्ट खुला है या किसी अन्य कंप्यूटर पर नहीं है, तो इसे टिप्पणियों में छोड़ दें।

सादर

जब मैं SSH से जुड़ता हूँ तो ये कमांड मेरे काम आएंगे!

ग्रेसियस!

क्या ऐसा करने के लिए एक ग्राफिकल एप्लिकेशन है?

अच्छी तरह से आप हमेशा ज़ेनमैप स्थापित कर सकते हैं जो पीछे से नैम्प का उपयोग करता है :)

यदि नैम्पफे के साथ, यह ग्राफिकल इंटरफ़ेस है जो नैम्प के साथ आता है।

Netcat के साथ यह बताता है कि z एक अमान्य विकल्प है, इसके बिना यह पूरी तरह से काम करता है, और $ आदमी nc में, यह या तो प्रकट नहीं होता है। यह कहां से आया?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: निर्दिष्ट करता है कि एनसी को केवल डेमॉन को सुनने के लिए स्कैन करना चाहिए, उन्हें कोई डेटा भेजे बिना। -L विकल्प के साथ संयोजन में इस विकल्प का उपयोग करना एक त्रुटि है।

Nc हां के साथ मैं O_O देखता हूं

और मैं SSL पर VPS से कैसे कनेक्ट करूं?

मैं हमेशा nmapfe होस्ट-ip चलाता हूं ताकि यह मुझे सभी tcp पोर्ट देता है, अब खुले udp पोर्ट्स देखने के लिए:

nmap -sU होस्ट-आईपी

मैंने विंडोज़ पर टेलनेट का कुछ भी इस्तेमाल किया है अगर मैंने नैम्प स्थापित नहीं किया है, तो नेटकैट वेरिएंट मुझे अपील नहीं करता है ...

सादर

मैं इस बारे में अधिक जानना चाहूंगा, मुझे आशा है कि आप मेरा समर्थन कर सकते हैं, मेरे पास बहुत बुनियादी ज्ञान है और मैं अपने काम में इस प्रकार के ज्ञान को लागू करने के लिए और अधिक जानना चाहूंगा।

मुझे अभी पता चला है कि मेरे पास ऐसे पोर्ट नहीं हैं जिनकी मुझे खुली जरूरत है, अब मुझे यह शोध करना होगा कि उन्हें कैसे खोलना है ताकि मुझे जो चाहिए वह कर सकें। योगदान के लिए धन्यवाद, इसने मेरी बहुत मदद की है।

बहुत ही रोचक लेख! Netcat के अलावा, यह vmware ESXi पर भी काम करता है:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo को nmap इंस्टॉल करना है

नम 192.168.0.19 -p 21 | grep -i tcp

स्थानीय उपयोगकर्ता का घर srv / ftp

sudo service vsftpd पुनरारंभ के साथ पुनः आरंभ

write_enable = YES ताकि स्थानीय उपयोगकर्ता फ़ाइलें अपलोड कर सकें।

अपने घर में गुमनाम रहने के लिए

chroot_local_user = हाँ

chroot_list_enable = हाँ

allow_writreable_chroot = हाँ

no_annon_password = अनाम को शिष्टाचार के रूप में पारित करने के लिए नहीं

deny_email_enable = हाँ

banned_email_file = / etc / vsftpd.banned_emails ईमेल द्वारा किसी अनाम को अस्वीकार करने के लिए।

____-—————————————————————

पिंजरे उपयोगकर्ता सूची में उन लोगों की तुलना में कम है

chroot_local_user = हाँ

chroot_lits_enable = हाँ

chroot_list_file = / etc / vsftpd.chroot_list।

उपयोगकर्ता sudo adduser नाम जोड़ने के लिए

अक्षम स्थान local_enable = नहीं

अपने आप को डिफ़ॉल्ट रूप से पिंजरे

अनाम श्रीव / ftp में बंद

अपने घर में परिसर

बहुत अच्छा! यदि हमारे पास नैम्प, टेलनेट या नेटकैट नहीं है, तो हम बिल्ली और प्रोक निर्देशिका का उपयोग कर सकते हैं:

बिल्ली </ देव / टीसीपी / HOST / पोर्ट

उदाहरण: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

धन्यवाद, बहुत अच्छी व्याख्या