A volte abbiamo bisogno di sapere se la porta X è aperta su un computer remoto (o server), in quel momento non abbiamo poche opzioni o strumenti da utilizzare:

Nmap

La prima soluzione che molti di noi pensano è: Nmap , vedi articolo chiamato: Vedi le porte aperte con NMap e le misure per proteggerci

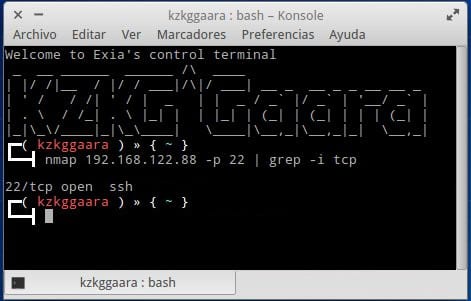

Nel caso in cui non si desideri eseguire una scansione completa, ma si desideri semplicemente sapere se una determinata porta è aperta su un computer / server X, sarà così:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

Esempio:

nmap localhost -p 22 | grep -i tcp

Oh bene:

nmap 127.0.0.1 -p 22 | grep -i tcp

Ciò che fa è semplice, chiede all'IP o all'host se la porta data è aperta o meno, quindi grep filtra e mostra solo la riga che vogliono leggere, quella che dice loro se è aperta (aperta) o chiusa (chiusa) quel porto:

Bene ... sì, nmap (strumento di esplorazione della rete e sondaggio delle porte) funziona per noi, ma ci sono ancora altre varianti in cui devi digitare meno 🙂

nc

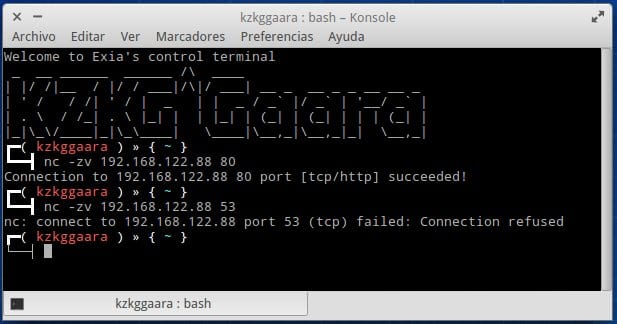

nc o netcat, è un'opzione molto più semplice per sapere se una porta è aperta o meno:

nc -zv {IP_O_DOMINIO} {PUERTO}

Questo è:

nc -zv 192.168.122.88 80

Ecco uno screenshot che esegue un test su una porta aperta (80) e un'altra su un'altra porta che non lo è (53):

El -zv quello che fa è semplice, il v ci permette di vedere se la porta è aperta o meno, mentre z chiude la connessione non appena la porta viene controllata, se non mettiamo il z quindi dovremmo fare un file Ctrl + C per chiudere il nc.

telnet

Questa è la variante che ho usato per un po '(a causa dell'ignoranza di quanto sopra), a sua volta telnet ci serve molto di più che sapere se una porta è aperta o meno.

telnet {IP_O_HOST} {PUERTO}

Ecco un esempio:

telnet 192.168.122.88 80

Il problema con telnet sta chiudendo la connessione. In altre parole, in certe occasioni non saremo in grado di chiudere la richiesta telnet e saremo costretti a chiudere quel terminale, oppure in un altro terminale fare un telnet killall o qualcosa di simile. Questo è il motivo per cui evito di usare telnet a meno che non ne abbia davvero bisogno.

La fine!

Comunque, spero che questo sia stato interessante per te, se qualcuno conosce un altro modo per sapere se una porta è aperta o meno su un altro computer, lasciala nei commenti.

saluti

Questi comandi mi torneranno utili quando mi collegherò tramite SSH!

Grazie!

Esiste un'applicazione grafica per fare lo stesso?

Bene, puoi sempre installare zenmap che usa nmap da dietro :)

Se con nmapfe, è l'interfaccia grafica fornita con nmap.

Con netcat mi dice che z è un'opzione non valida, senza di essa funziona perfettamente, e in $ man nc, non appare neanche. Da dove proviene?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: specifica che nc dovrebbe solo cercare i demoni in ascolto, senza inviare loro alcun dato. È un errore usare questa opzione insieme all'opzione -l.

Con nc sì ottengo O_O

E come mi connetto a un VPS su SSL?

Quello che faccio sempre è eseguire nmapfe host-ip in modo che mi dia tutte le porte tcp, ora per vedere le porte udp aperte devi eseguire:

nmap -sU ip-host

Ho anche usato telnet più di ogni altra cosa su Windows se non ho installato nmap, la variante netcat non mi piace ...

saluti

Vorrei saperne di più su questo, spero che tu possa supportarmi Ho una conoscenza di base e vorrei saperne di più per applicare questo tipo di conoscenza nel mio lavoro.

Ho appena scoperto che non ho le porte di cui ho bisogno per aprire, ora dovrò cercare come aprirle per fare quello che mi serve. Grazie per il contributo, mi ha aiutato molto.

Articolo molto interessante! Oltre a netcat, funziona anche su vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo ottieni install nmap

nam 192.168.0.19 -p 21 | grep -i tcp

home dell'utente locale srv / ftp

riavviare con il servizio sudo vsftpd restart

write_enable = YES in modo che gli utenti locali possano caricare i file.

Per ingabbiare l'anonimo nella sua casa

chroot_local_user = sì

chroot_list_enable = sì

allow_writreable_chroot = sì

no_annon_password = no per l'anonimo da inserire come cortesia

deny_email_enable = sì

banned_email_file = / etc / vsftpd.banned_emails Per negare un anonimo tramite e-mail.

____—————————————————————–

utenti della gabbia meno di quelli nell'elenco

chroot_local_user = sì

chroot_lits_enable = sì

chroot_list_file = / etc / vsftpd.chroot_list.

Per aggiungere utenti sudo adduser name

disabilita le impostazioni locali local_enable = no

mettetevi in gabbia di default

anonimo ingabbiato in srv / ftp

locali a casa tua

Molto buona! Se non abbiamo nmap, telnet o netcat, possiamo usare cat e la directory proc:

cat </ dev / tcp / HOST / PORT

Esempio: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Grazie, ottima spiegazione