|

La crittografia o crittografia di file, testi, ecc. È uno strumento che tutti gli utenti Linux dovrebbero conoscere e che, purtroppo, pochi conoscono e usano quotidianamente. Ciò è particolarmente sorprendente se si considera la reputazione di Linux come "sistema operativo sicuro"; Questo è uno strumento in più che Linux mette a tua disposizione per migliorare la tua sicurezza. Perché non lo usi? Per ignoranza? Bene, questo post viene a colmare quella "lacuna"Il metodo più semplice per crittografare le informazioni consiste nell'usare GNU Privacy Guard (GPG). Questo mini how-to descrive la sua installazione e gestione in Ubuntu dalla testa ai piedi. Mi ci sono voluti quasi 2 giorni per scriverlo, quindi spero che lo trovi utile. |

Come funziona GPG

GPG utilizza un sistema ibrido che combina la crittografia simmetrica e asimmetrica.

La crittografia asimmetrica funziona sempre con un file coppia di chiavi. Uno di loro sarai tu "chiave pubblica e l'altro tu chiave "privata". Come indica il nome, la chiave pubblica può essere data a coloro a cui si desidera inviare messaggi crittografati e non c'è pericolo se qualcun altro la vede, infatti vengono solitamente pubblicati su server pubblici per facilitarne l'accesso; La chiave privata, invece, deve essere segreta e non devi condividerla con nessuno. La cosa più bella di tutto questo è che, come vedremo di seguito, entrambe le chiavi vengono create direttamente da GPG in base ai tuoi dati personali. L'ultimo passaggio consiste nel "sigillare" queste due chiavi tramite una "passphrase". Quindi, alla fine, l'unica password che dovrai ricordare è la tua "passphrase".

Passando pulito, grazie al crittografia asimmetrica, Se il mittente utilizza la chiave pubblica del destinatario per crittografare il messaggio, una volta crittografato, solo la chiave privata del destinatario sarà in grado di decrittografare questo messaggio, poiché è l'unico a conoscerlo. Pertanto, la riservatezza dell'invio del messaggio è raggiunta: nessuno tranne il destinatario può decriptarlo. Se il proprietario della coppia di chiavi utilizza la propria chiave privata per crittografare il messaggio, chiunque può decrittografarlo utilizzando la propria chiave pubblica. In questo caso si ottiene quindi l'identificazione e l'autenticazione del mittente., dato che è noto che poteva essere stato solo lui a usare la sua chiave privata (a meno che qualcuno non l'avesse rubata).

Un ultimo commento che trovo interessante menzionare è che le cifre asimmetriche sono state inventate per farlo evitare completamente il problema dello scambio delle chiavi cifrari simmetrici. Con le chiavi pubbliche non è necessario che il mittente e il destinatario concordino la chiave da utilizzare. Tutto ciò che è richiesto è che, prima di iniziare la comunicazione segreta, il mittente ottenga una copia della chiave pubblica del destinatario. Inoltre, la stessa chiave pubblica può essere utilizzata da chiunque desideri comunicare con il suo proprietario.

Quanto è sicuro GPG?

El algoritmo utilizzato da GPG è DSA / ElGamal, poiché è "libero" e non ricade su di esso brevetti "proprietari".

Per quanto riguarda il lunghezza della chiave, dipende dai requisiti dell'utente. È necessario trovare un equilibrio tra sicurezza e ottimizzazione dei processi. Più alta è una chiave, minore è il rischio che il messaggio venga decodificato se viene intercettato, ma aumenterà anche il tempo necessario per calcolare i processi. La dimensione minima richiesta da GnuPG è 768 bit, anche se molte persone pensano che dovrebbe essere 2048 (che è il massimo con GnuPG al momento). Quando la sicurezza è una priorità più alta del tempo, l'opzione è scegliere la dimensione della chiave più grande consentita.

Installazione di GPG su Ubuntu

Ubuntu viene fornito "fuori dagli schemi" con GPG e un'interfaccia grafica per GPG chiamata Seahorse. Per accedere a Seahorse non ci resta che andare su Applicazioni> Accessori> Password e chiavi di crittografia.

Prima di ciò, consiglio di aprire un terminale e di digitare:

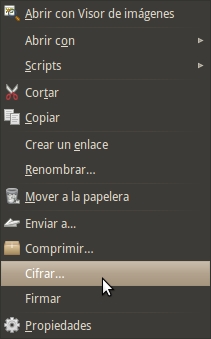

sudo aptitude installa plug-in di cavalluccio marino sudo killall nautilus

Ciò che questo fa è permetterci integrare GPG a Nautilus. D'ora in poi, se clicchiamo con il tasto destro su un file, vedremo apparire altre due opzioni: "Crittografa" e "Firma". Vedremo di seguito come utilizzare questi nuovi strumenti.

Crea le chiavi

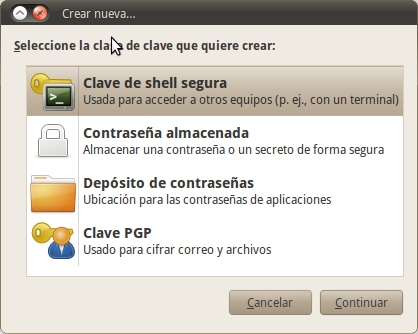

Prima di iniziare a crittografare messaggi e file, come abbiamo visto, è necessario creare prima le nostre chiavi asimmetriche e la nostra "passphrase". Per questo andiamo su Applicazioni> Accessori> Password e chiavi di crittografia. Una volta lì andiamo su File> Nuovo> Chiave PGP.

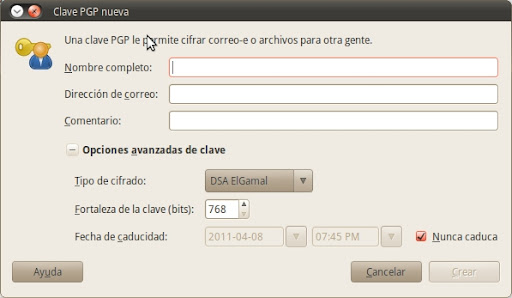

Il sistema poi ci chiederà di inserire il nostro nome, indirizzo email e un commento. Quest'ultimo è facoltativo, mentre i primi due sono obbligatori. L'indirizzo e-mail scelto deve essere valido, poiché verrà utilizzato per firmare l'identificativo dell'utente. Se questo indirizzo viene modificato in qualche modo, la firma non corrisponderà. Le chiavi verranno generate in base a questi dati.

nel paragrafo Avanzato chiave, è possibile selezionare un diverso tipo di crittografia. Quello consigliato è "DSA Elgamal 768 bits" ma vi consiglio di cambiarlo in "DSA Elgamal 2048 bits" in quanto è considerato sufficientemente sicuro e flessibile. La data di scadenza è la data in cui la chiave non è più utile per le operazioni di crittografia o firma. 6 mesi sono un periodo ragionevole per questo. Dovrai modificare la data di scadenza o generare una nuova chiave o sottochiave una volta trascorso questo periodo di tempo.

L'ultimo passaggio è inserire una password. Nota la differenza tra i termini anglosassoni per la parola "password": il termine "parola d'ordine»Indica una« password », mentre il termine«frase d'accesso»Indica un«frase sulla strada". Pertanto questa password deve essere composta da più di una parola. Affinché una password sia efficace (sicura), è necessario:

essere lungo;

combina maiuscolo, minuscolo e numeri;

contenere caratteri speciali (non alfanumerici);

essere difficile da indovinare. Pertanto, oltre a nomi, date significative, numeri di telefono, numeri di documenti, ...

In generale, per creare una password complessa Si consiglia di intercalare le lettere maiuscole con menoCule, numeri, altri caratteri non alfanumerici, ecc.. Quando si scelgono parole e frasi dobbiamo evitare quelle parole troppo ovvie o date significative e non usare mai citazioni di libri o frasi famosi. Detto questo, dobbiamo assicurarci che la password che scegliamo sia abbastanza difficile da non poter essere violata da un "attacco di forza bruta" o anche da un "attacco con dizionario", ma abbastanza facile da ricordarcela. Se dimentichassimo una password, la nostra chiave sarebbe totalmente inutile e i crittogrammi con essa crittografati, indecifrabili. Data questa possibilità, si consiglia di creare sempre i certificati di revoca insieme alle chiavi.

Una volta inseriti tutti i dati richiesti, inizia il processo di generazione delle chiavi, che richiede molto tempo a seconda delle dimensioni delle chiavi e della velocità del tuo computer. Durante questo processo il programma raccoglie dati casuali che utilizzerà per generare le chiavi. Una volta terminato, Seahorse si chiuderà.

Server a chiave pubblica

Pubblica le mie chiavi pubbliche

I server a chiave pubblica vengono utilizzati per distribuire con precisione le chiavi pubbliche. In questo modo, è molto facile cercare qualcuno (per nome o e-mail) nel database e trovare le sue chiavi pubbliche per inviare messaggi crittografati (che solo lui / lei può decifrare).

Per "caricare" le tue chiavi pubbliche su questi server, devi solo aprire Seahorse, selezionare la tua chiave e andare su Remoto> Sincronizza e pubblica le chiavi. Apparirà un avviso che ci avvisa che ciò causerà la pubblicazione delle chiavi pubbliche selezionate.

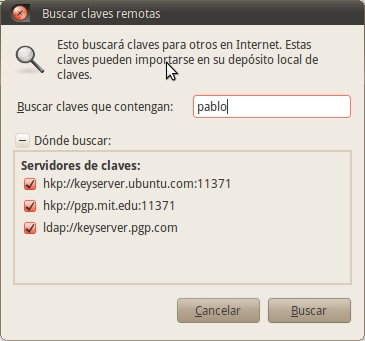

Ottieni le chiavi pubbliche dei miei amici

Apri Seahorse e vai al menu Remote> Trova tasti remoti. Inserisci il nome o l'email della persona che stai cercando. Quindi selezionare la chiave corrispondente. Al termine vedrai che la nuova chiave è stata aggiunta alla scheda "Altre chiavi".

(De) Crittografia di file e cartelle

Una volta generata la coppia di chiavi, crittografare e decrittografare i file è abbastanza semplice. Devi solo selezionare un file, fare clic con il tasto destro e selezionare "Crittografa".

Nella finestra di dialogo visualizzata, seleziona la chiave che hai creato in precedenza e fai clic su OK.

Se hai selezionato una cartella da crittografare, ti verrà chiesto se desideri crittografare ciascun file all'interno della cartella separatamente o se preferisci che venga creato un file ZIP che verrà successivamente crittografato. La seconda opzione è la migliore nella maggior parte dei casi.

Se stai crittografando un file, una volta completata la crittografia, dovresti creare un file con lo stesso nome ma con estensione .pgp. Al termine del processo, puoi eliminare il vecchio file. Se hai crittografato una cartella, dovresti trovare due nuovi file: la versione crittografata con estensione .pgp e un file .zip con la versione originale della cartella. Sia lo ZIP che la cartella originale possono essere eliminati dopo la crittografia.

Per motivi di sicurezza, le versioni non crittografate dei file devono essere eliminate in modo permanente, anziché essere semplicemente inviate al cestino. Ma prima assicurati di provare a decrittografare il file crittografato, per vedere che tutto va bene.

Per fare ciò, è sufficiente fare doppio clic sul file .pgp e inserire la password quando viene richiesta. Il file originale riapparirà quindi. Se si tratta di una cartella, verrà visualizzato il file .zip e sarà necessario estrarne il contenuto.

Decrittografare i file sull'altro mio computer

Questo non è un sistema progettato per creare file crittografati portatili (come TrueCrypt). Per decrittografare i tuoi file su un altro computer, devi esportare la tua chiave e poi importarla nella seconda compu. Ciò rappresenta un rischio per la sicurezza. Tuttavia, a volte può essere necessario eseguire questa operazione (ad esempio, se si dispone di un PC e di un notebook e si desidera avere un'unica coppia di chiavi GPG e non una per ogni computer come se fossero "identità" diverse). Quindi, ecco i passaggi da seguire in quel caso:

Sul computer in cui hai creato le chiavi, avvia Seahorse (Applicazioni> Accessori> Password e chiavi di crittografia), fai clic con il pulsante destro del mouse sulla tua chiave personale e seleziona "Proprietà".

Nella finestra di dialogo che appare, fare clic sulla scheda "Dettagli", quindi sul pulsante "Esporta" accanto a "Esporta chiave completa". Salva il file sul desktop. Scoprirai che è stato creato un nuovo file con estensione .asc. Sono le tue chiavi in testo normale.

Copiare il file .asc su una chiavetta USB e da lì sul secondo computer. Ora su quel computer avvia Seahorse e fai clic sul pulsante "Importa". Vai alla posizione in cui hai salvato il file .asc e fai clic su "Apri". Questo importerà la chiave. Chiudi Seahorse e fai doppio clic su qualsiasi file crittografato con la tua chiave per decrittografarlo. Ti chiederà la passphrase, quindi scrivila. Dopo questo, il file originale verrà salvato nella stessa cartella in cui si trova il file .pgp.

Infine, tieni presente che l'ora e la data dei computer in cui crei / importi / esporti le chiavi devono essere corrette. Per vari motivi tecnici, Seahorse e il comando gpg non possono importare una chiave se l'ora e la data sul PC sono inferiori alla data in cui è stata creata. Ovviamente, questo significa che se il computer in cui hai creato la chiave ha la data sbagliata, potresti creare problemi a creare e utilizzare la chiave.

Crittografa testo

C'è un plugin Gedit per crittografare il testo selezionato. Per abilitarlo, vai su Modifica> Preferenze> Plugin. Ho scelto "Text Encryption". Una volta abilitato il plug-in, verranno abilitate le opzioni in Modifica> Cifra / Decifra / Firma.

GPG e Firefox

C'è un plug-in per Firefox (FuocoGPG) che fornisce un'interfaccia grafica integrata per applicare le operazioni GPG (inclusa la (de) crittografia, la firma e la verifica della firma) su qualsiasi testo su una pagina web.

FuocoGPG permette anche di lavorare con le webmail (Gmail, ecc.), Anche se al momento ho provato l'integrazione con Gmail "non funzionante". Per vedere un elenco completo di webmail con cui FireGPG funziona: http://getfiregpg.org/s/webmails

Scarica FireGPG: http://getfiregpg.org/stable/firegpg.xpi

Accelerare un po 'il processo di crittografia ...

Per (de) crittografare le informazioni utilizzando sempre la stessa "identità", ti consiglio di andare su Sistema> Preferenze> Crittografia e archivi chiavi. Quindi ho effettuato l'accesso alla scheda "Crittografia" e dove si dice "Chiave predefinita" seleziona la chiave che utilizzerai sempre per (de) crittografare le informazioni. Se sei curioso, ti consiglio di dare un'occhiata anche alla scheda "PGP passphrase" per ottimizzare il tuo GPG al massimo.

Firma e verifica

Molte volte, non vuoi inviare un'e-mail crittografata, ma vuoi che il destinatario sia certo che sono stato io a inviarla. Per questo, vengono utilizzate le firme digitali. Tutto quello che devi fare è verificare l'email utilizzando GPG e la chiave pubblica del mittente.

Per crittografare un'e-mail, come abbiamo visto, viene utilizzata una coppia di chiavi. Uno di loro è segreto e l'altro pubblico. Nel caso della firma digitale, tutte le persone che riceveranno un'e-mail da me firmata potranno verificare che questa e-mail sia stata scritta da me e che l'e-mail non sia stata alterata intenzionalmente durante il percorso, utilizzando la mia chiave pubblica, dato che l'ho firmata utilizzando la mia chiave privata.

Per questo motivo, uno dei grandi problemi della crittografia è proprio che l'emittente deve essere molto sicuro che la chiave o, nel caso della firma digitale, che appartenga realmente alla persona che afferma di essere il proprietario del firma. Dopotutto, posso affermare di essere "Monica Lewinsky" e mettere il suo nome nella mia firma digitale. Per risolvere questo problema c'è la firma delle chiavi pubbliche. Così, quando qualcuno firma la mia chiave pubblica, sta confermando che quella chiave appartiene a me. In altre parole, stanno garantendo che questa chiave è mia. La firma reciproca delle chiavi costituisce, secondo Robert De Niro, una "rete di fiducia" o "rete di fiducia". Per maggiori informazioni sull'argomento ti consiglio di visitare http://www.rubin.ch/pgp/weboftrust.

Per firmare una chiave nel tuo keystore:

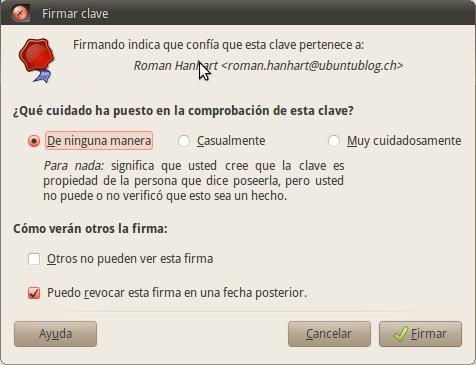

1) Selezionare la chiave che si desidera firmare dalle schede Chiavi attendibili o Altre chiavi raccolte,

2) Scegli Firma sulla barra degli strumenti o File> Firma,

3) Seleziona quanto accuratamente hai controllato la chiave,

4) Indicare se la firma deve essere locale rispetto al deposito della chiave e se la firma può essere revocata,

5) Fare clic su Firma.

GPG e Thunderbird

C'è un plug-in per Thunderbird e Seamonkey chiamato Enigmail che ti consente di scrivere e ricevere messaggi firmati e / o crittografati utilizzando GPG.

La prima volta che si esegue questo plug-in, verrà visualizzata una serie di moduli che è necessario completare. Include anche guide che spiegano come utilizzare GPG.

Per maggiori informazioni su GPG consiglio di leggere:

- GNUPG Mini come: http://www.dewinter.com/gnupg_howto/spanish/index.html

- L'aiuto che arriva in Ubuntu dal manuale delle password e delle chiavi di crittografia. Apri Seahorse> Aiuto> Indice.

- http://aplawrence.com/Basics/gpg.html

- http://commons.oreilly.com/wiki/index.php/Ubuntu_Hacks/Security#Encrypt_Your_Email_and_Important_Files

- http://ubuntuforums.org/showthread.php?t=680292

La scrittura mi consente di elaborare i miei pensieri, gli standard di erudizione planetaria e digitale

condividere le loro idee gli uni con gli altri sulla situazione del registro Web della classe

blogging con la signora Lanphear. i sacchetti regalo sono componenti

parte di tutti riconosce che non è il modo di affrontare il passaggio a qualcosa di nuovo.

Visita anche la mia pagina: clicca qui

Buon Pablo! Non so se è il mio browser, ma il testo di questo tutorial è troncato, cioè mi manca la fine di ogni riga. Grazie per l'aiuto!

Il tuo tutorial è molto carino !! Bene, ho cercato aiuto! Così buono!!

pD: Chi ha dei dubbi legge bene gli stronzi! che buone vibrazioni !!

DALE CHIDO UOMO !!! OTTIMO TUTO CHE ONDAAAAA

Chee !! yenoo mio cheleee b0las !! papahuevoo !! Che ric000 frut000 papitoo !! la conxa della l0ra pendej00s !!

In Firefox sembra buono ...

buon articolo! molto interessante. stasera l'ho riletto con più tempo

Amico riconoscente .. Saluti dal Venezuela.

Stimato,

Ti sono molto grato per l'ottimo lavoro e, inoltre, per aver condiviso la compilazione della procedura per generare questo tutorial.

I migliori saluti,

D.

Buenos Aires.

Wow! Ottimo tutorial!

Ho solo una domanda ... Quando esporto la mia chiave nel file .asc, esporta sia la chiave pubblica che quella privata? Ho quella paura di perdere quello privato, perché quello pubblico è già online, ma quello privato è da qualche parte nel sistema che non conosco; Voglio farne una copia e avere le due chiavi in una USB segreta. Inoltre, vorrei avere quella "sincronizzazione" delle identità tra 2 macchine.

Se sei così gentile da chiarire il mio dubbio, o dichiarare dov'è la mia chiave privata (ho già cercato in ~ / .gnupg ma non so cosa sia) ti sarò molto grato 🙂 se puoi inviare un'e-mail, meglio, tu lo troverò nel mio profilo Disqus.

Saluti!

Aveva!

Penso di aver già capito come funziona; Lo proverò più tardi ...

Quindi, ora resta da sapere come salvare la mia chiave privata e pubblica da terminale, perché penso che ora le ho inviate entrambe al server in Launchpad !! D: (lo dico perché gli ho mandato il testo che mi dà per "esportare" la mia chiave -che a quanto pare sono le due chiavi-)

Grazie per la tua risposta!

Aveva!

Ciao:

GnuPG utilizza algoritmi privi di brevetto, ma vorrei sapere se SMIME utilizza algoritmi che non sono software libero.

grazie

Guarda, da quello che ho capito, s / mime è uno "standard aperto" e GNUPG (dalla versione 2) ha il supporto per s / mime. In breve, penso che se le persone di GNUPG lo incorporano, è perché i loro algoritmi sono gratuiti e lo standard è aperto, quindi puoi usarlo senza problemi.

La verità è che non lo so. Ad ogni modo, non pensi che sia ora di aggiornare? Saluti! Paolo.

Il 06/12/2012 alle 18:06, «Disqus» ha scritto:

... Ha ancora il supporto (LTS) ... 😉 ... grazie comunque.

sal2.

Sai se c'è un bug di cavalluccio marino sulla 10.04? ... In un'altra versione è perfetto ma nella 10.04 dà un errore durante la generazione della chiave.

PEZZO DI TUTORIAL! Ecco la mia pratica finale di Hardware Fundamentals xD

Grazie Piter! Sono felice che ti sia stato utile. È stata l'idea ... 🙂

Un abbraccio! Paolo.

Non mi piace affatto è disgustoso !!!!!!!!!!!!!!!!!!!

Possono anche utilizzare il servizio FNIB, posta crittografata tramite Swiftcoins.

http://www.youtube.com/watch?v=U3_pMGXlOMM

hola

post molto buono

ma ho qualche dubbio ...

Al momento ero su maivelope ma mi sta dando problemi

Non riesco a decrittografare le email che mi inviano utilizzando PGP

Si scopre che ho un contatto che mi ha inviato un messaggio usando PGP ma non riesco a decrittarlo, ottengo questo: Errore! Nessuna chiave privata trovata per questo messaggio. Identità della chiave privata richieste: 187C3E990A964C30 o BDA0CFE6BF5E5C1C Ho già provato a inviare un messaggio con la chiave privata e anche così ho capito ... cosa sto facendo di sbagliato?

e sono passato a Portable PGP ma non so quale sia la passphrase ...

Non ricordo che maivelope mi abbia chiesto o fatto qualcosa per farlo apparire ...

Ottimo tutorial!

Chi dice che è disgustoso non sa cosa sta succedendo

Hey.

Non riesco a farlo apparire dopo aver fatto clic sul file o sulla cartella per crittografare il menu a discesa (facendo clic con il pulsante destro) in modo che appaia crittografato, ma non lo è. A me succede sia su Lubuntu 16.04 che su Xubuntu 16.04

Salve, non posso usare il primo codice "sudo aptitude install seahorse-plugins" mi dice: "sudo: aptitude: command not found".

Ciao, in Ubuntu 19.10 il primo comando non mi accetta, mi dice che questo pacchetto non è disponibile ma che è riferito ad un altro pacchetto. Dice anche che il pacchetto seahorse-plugins manca, o è già obsoleto, o è disponibile da un'altra fonte.

saluti